Şubat 2025’te GitLab Tehdit İstihbarat ekibi tarafından keşfedilen koordineli bir saldırı kampanyası, dünya çapında en az 3,2 milyon kullanıcıyı etkileyen kötü amaçlı 16 farklı Chrome uzantısını ortaya çıkardı. Ekran görüntüsü alma araçlarından reklam engelleyicilere kadar geniş bir yelpazede yayılan bu uzantılar, tarayıcı güvenlik açıklarını kullanarak reklam sahtekarlığı ve SEO manipülasyonu gerçekleştirdi.

Google, kötü amaçlı eklentileri Chrome Web Mağazası’ndan kaldırmış olsa da, uzantıları manuel olarak kaldırmayan kullanıcılar için tehdit devam ediyor.

Saldırının Anatomisi

Gelişmiş tekniklerle gerçekleştirilen saldırıda, özellikle içerik güvenlik politikalarının (CSP) devre dışı bırakılması önemli bir rol oynadı. Nimble Capture ve KProxy gibi kötü amaçlı uzantılar, hizmet çalışanları (service workers) aracılığıyla CSP başlıklarını kaldırarak kullanıcıların ziyaret ettiği ilk 2.000 web sitesini korumasız hale getirdi.

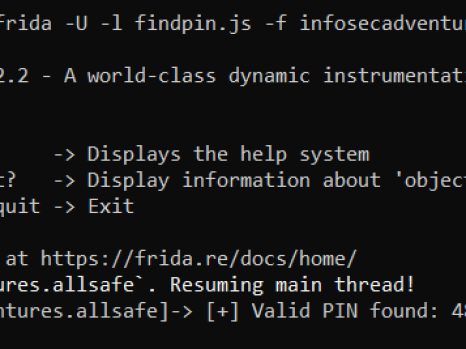

Aşağıdaki kod örneği, saldırganların Chrome’un declarativeNetRequest API’sini kullanarak CSP korumalarını nasıl devre dışı bıraktığını gösteriyor:

Saldırının Etkileri

Bu yöntemle CSP korumaları devre dışı bırakıldıktan sonra, uzantılar api.nimblecapture[.]com gibi sunuculara bağlanarak şifrelenmiş kötü amaçlı JavaScript kodlarını yükledi.

Bu zararlı kodlar, tarayıcı ile saldırgan altyapısı arasında çift yönlü iletişim kanalları oluşturdu ve Bunny CDN ile DigitalOcean Apps üzerinde barındırılan sistemlere veri aktardı. Tüm bu trafiğin aynı Express uygulaması üzerinden yönlendirildiği, x-do-app-origin (978bc8ed-09a8-444b-9142-df5a19366612) başlığıyla tespit edildi.

Saldırının temel hedefleri :

Kullanıcıların karşısına çıkarılan reklamları saldırganların istediği şekilde değiştirme.

Microsoft Clarity gibi analiz araçlarını devre dışı bırakma.

AliExpress ve Surfshark gibi sitelere yönlendirmeler yaparak haksız kazanç sağlama.

Örneğin, aşağıdaki kod, belirli ülkelerdeki Amazon ziyaretçilerini manipüle etmek için kullanıldı:

Ayrıca, kötü amaçlı kodlar tarama geçmişlerini ve oturum çerezlerini toplayarak kullanıcıların giriş bilgilerini ele geçirme riski taşıyordu. Kullanıcılardan gelen şikayetler arasında beklenmedik yönlendirmeler ve tarayıcı performansında ciddi düşüşler yer aldı.

Tarayıcı Uzantılarında Güvenlik Açıkları ve Önlemler

Bu saldırı, tarayıcı uzantılarındaki sistemik güvenlik açıklarını gözler önüne serdi. Saldırganlar, yeni bir zararlı uzantı oluşturmak yerine, mevcut ve popüler uzantıların geliştirici hesaplarını ele geçirerek kötü amaçlı kodlar ekledi. Bu yöntem sayesinde Google’ın güvenlik taramalarını atlatmayı başardılar.

Bireysel Kullanıcılar İçin Öneriler

- Yüklediğiniz tarayıcı uzantılarının izinlerini düzenli olarak kontrol edin.

- Tanımadığınız veya uzun süredir güncellenmeyen eklentileri kaldırın.

- Tarayıcınızda olağandışı yönlendirmeler veya yavaşlamalar fark ederseniz, uzantılarınızı inceleyin.

Kuruluşlar İçin Öneriler:

- Şirket içinde kullanılan tarayıcı uzantılarını düzenli olarak denetleyin.

- Kurumsal ağda şüpheli alan adlarına giden trafiği izleyin (blipshotextension[.]com, kproxyservers[.]site gibi).

- Gelişmiş tehdit istihbaratı çözümleriyle anormal ağ aktivitelerini tespit edin.

Bu olay, tarayıcı uzantılarının ne kadar büyük bir güvenlik riski oluşturabileceğini ve kullanıcıların bu tür saldırılardan korunmak için daha dikkatli olması gerektiğini bir kez daha hatırlattı.