Bu yazımda CyberExam platformunda bulunan MQTT Attack Analysis odasının çözümünü anlatacağım.Oda bizden

1-MQTT trafiğinde neler yaşandı?

2-Saldırgan kim?

3-Hedef kim?

4-MQTT Broker için Kullanıcı Adı ve Şifre? (kullanıcı adı:şifre)

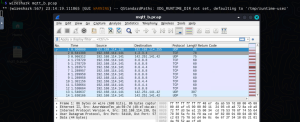

İlk önce bize verilen pcap uzantılı dosyayı wireshark’da açıyorum.

Daha sonra mqtt trafiğini incelemek istediğim için display filter olarak mqtt kullanıyorum .

Trafiği incelediğimde “Connection Refused: Not authorized” hatası içeren MQTT “Connect Ack” paketleri görüyorum ve bu paketlerden önce gelen “Connect Command” paketlerinde ise farklı kombinasyonlarla username ve password denemeleri olduğu için bu bunun bir Brute Force Attack olduğunu anlıyorum bu şekilde 1. sorumun cevabı Brute Force Attack oluyor.

Şimdi saldırganın ve hedefin IP adresini bulmak için “Connect Command” paketine bakacağım çünkü “Connect Command” paketini gönderen taraf bağlantı kurmaya çalışan taraf yani saldırgandır.

Herhangi bir “Connect Command” paketinin packet details kısmına baktığımda Source Address’i 192.168.114.128 , Destination Addresi’i 192.168.114.57 olarak görüyorum.Source Address yani bağlantı kurmak isteyen IP saldırgana ait IP olduğu için 2. sorumun cevabı 192.168.114.128 oluyor.Bağlantı kurmak istediği IP yani Destination Address ise saldırganın hedefindeki IP adresidir.Böylece 3. sorumun cevabı da 192.168.114.57 oluyor.

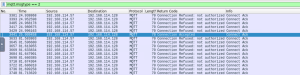

Başarılı olan username ve password kombinasyonu için “Connect Ack” paketinin Return Code’u Connection Accepted olması lazım.Sadece “Connect Ack” paketlerini görmek için display filter olarak mqtt.msgtype == 2 kullanıyorum.

Paketleri inceliyorum ve sadece bir tane “Connect Ack” paketinin Return Code’unu Connection Accepted olduğunu görüyorum yani bu paketten önce gelen “Connect Command” paketindeki username ve password denemesinin başarılı olduğu anlamına gelir.Bu paketin No bilgisi 3441 yani 3440 No’lu paketten gelen istekteki username ve password denemesinin cevabı.Display filter olarak frame.number == 3440 kullanıyorum.

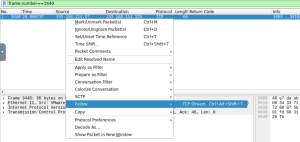

Gelen paketin üstüne sağ tıklayıp Follow->TCP Stream seçeneğine tıklıyorum.

Ve username ve password değerini bulmuş oluyorum. 4. ve son sorumun cevabı da admin:superman oluyor.Böylece odayı başarıyla tamamlamış oluyorum.