Giriş

Mobil uygulamaların güvenlik analizinde, ağ trafiğinin izlenmesi önemli bir adımdır. Ancak Burp Suite gibi araçlarla Android cihazların trafiğini analiz etmek isteyen birçok Türkçe kaynak arayıcısı, çoğunlukla İngilizce veya Almanca yazılmış içeriklerle karşılaşmaktadır. Bu durum, özellikle teknik bilgiye sahip olup yabancı dil bariyerine takılan kişiler için ciddi bir engel oluşturmaktadır.

Bu rehber, temel seviyeden başlayarak Android cihazlar üzerinde Burp Suite ile ağ trafiği analizinin nasıl yapılacağını adım adım anlatmayı hedeflemektedir. Proxy yapılandırmasından CA sertifikasının yüklenmesine, sanal cihaz kurulumu ve yönlendirmeye kadar tüm süreç sade bir dille açıklanacaktır.

Ayrıca, Android 7.0 ve sonrasında gelen güvenlik kısıtlamaları nedeniyle zorunlu hale gelen network_security_config.xml yapılandırmasına da örnek bir kullanım sunulacaktır. Bu bölüm, teknik olarak daha ileri düzey bilgi içermekle birlikte, Burp Suite ile güncel Android sürümlerinde başarılı trafik analizleri yapabilmek için kritik bir adımdır.

Burp Suite

PortSwigger tarafından geliştirilen ve Java dilinde yazılan Burp Suite, 2003 yılında Burp v1.0 olarak piyasaya sürülmüştür. Web uygulamalarının güvenlik açıklarını tespit etme amacıyla kullanılmaktadır.

PortSwigger, kullanıcıların ihtiyaçlarına göre üç farklı Burp Suite versiyonu sunmaktadır: Burp Suite Community, Burp Suite Professional ve Burp Suite Enterprise. Bu versiyonlar arasında, Community sürümü, diğer iki sürüme göre daha az özelliğe sahiptir.

Mobil uygulama testlerinde Burp Suit, uygulamanın uzak sunucu ile yaptığı HTTP/HTTPS trafiklerinin analizinde kullanılmaktadır. Bunun yanında mobil cihaz için oluşturulan API teslerinde ve webview olarak isimlendirilen bir web sayfasını mobil uygulama içerisinde açmamızı sağlayan uygulamların analizinde çokça kullanılmaktadır.

Burp Suite Android Ağ Tespiti

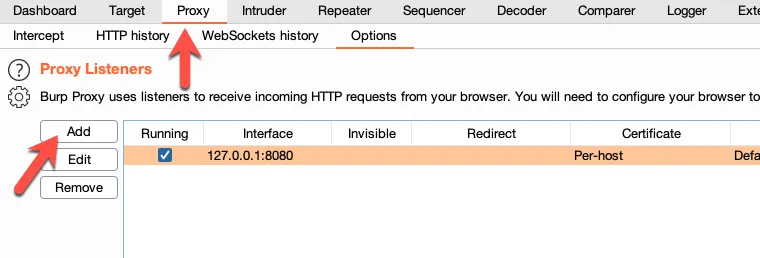

Birinci adım olarak BurpSuite ek bir Proxy dinleyici ekleyeceğiz.

Eklemek için BurpSuite’i başlatın ve sekmeyi açın Proxy oradan, yeni bir proxy dinleyici eklemek için üzerine tıklayın. Add

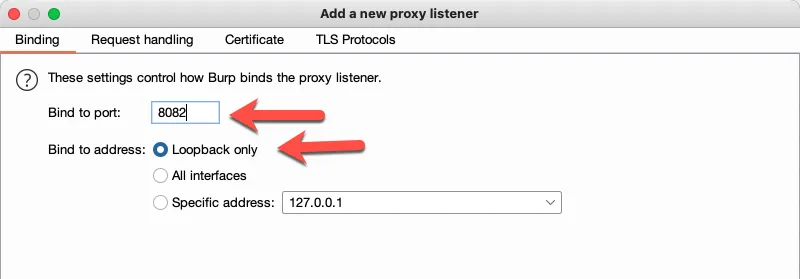

Android üzerinde belirli bir bağlantı noktasıyla çalışmak istiyorsan, önce dinleyiciyi bu porta yönlendirmen gerekiyor. Ben genellikle 8082 numaralı portu tercih ediyorum, o yüzden bu numarayı aklında bulundurmanda fayda var. Emülatör kullanıyorsan bu port doğrudan erişilebilir olacaktır, fakat fiziksel bir cihazla çalışıyorsan bağlantının düzgün sağlanması için “Bind Address” ayarını “All Interfaces” olarak değiştirmelisin. Böylece cihaz tüm ağ arayüzlerinden gelen bağlantıları kabul edebilir. Bu işlemin ardından yakınlaştırma arayüzü otomatik olarak görünür hale gelecektir.

Sağ alttaki simgesine tıklayın ve ayarlarınızı kaydedin. Artık iki farklı bağlantı noktasında yapılandırılmış iki dinleyiciniz olmalıdır. Ok

Sanal Android Cihaz Kurma

Yapılandırılmış bir sanal cihazınız yoksa Android Studio üzerinden sanal cihaz kurmamız gerekecektir ama makalenin dışının çıktığı için Android Studio ve Uygulama Araçları’nı İndirin – Android Geliştiricileri | Android Developers buradaki linkten indirip kurabilirsiniz. Daha önce kurmadıysanız adım adım tarif ediyorum.

- New Project kısmından yeni proje oluşturuyorsunuz (Dil kısmı fark etmiyor java ya da kotlin).

- Projenizi oluşturduktan sonra Android Studio’nun sağ üst köşesindeki AVD Manager butonuna tıklayın

- Muhtemelen hazır bir cihazınız olmayacak, bu yüzden devam edin ve Create Virtual Device tıklayın.

- Test etmek istediğiniz donanımı seçin ve ileri butonuna tıklayın.

- Cihazın Gelişmiş ayarlarına erişmemiz gerekecek, bu yüzden bunu yapmadan önce seçeneğe gitmemiz ve seçeneği açmamız gerekiyor. Android Studio > Preferences > Tools > EmulatorLaunch in a tool window

Cihazı proxy kullanacak şekilde yapılandırma

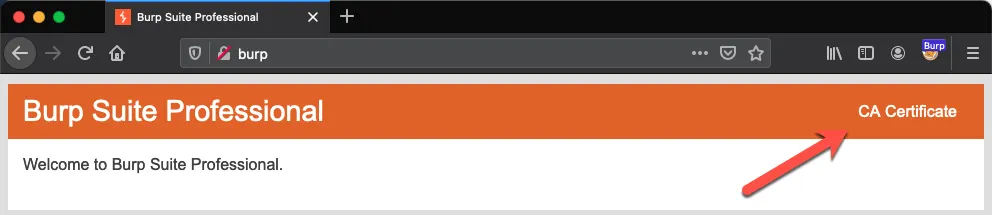

Burp üzerinden trafiğe proxy olarak yapılandırılmış bir tarayıcıda, CA dosyasına gitmeniz ve dosyayı indirmeniz gerekir. http://burp

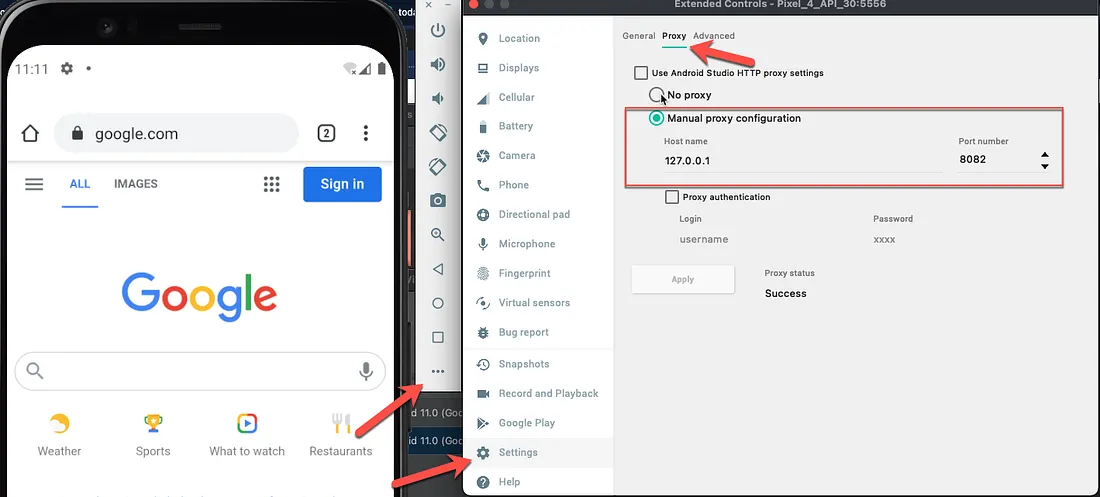

Sanal Android cihazınıza gidin ve sağ seçenekler panelindeki üç nokta simgesini tıklayın. İlk adımda kurduğumuz Burp proxy ayarlarınızı seçin ve ekleyin. Değişiklikleri uygulamak için tıklayın. Bu, sanal cihazınızın trafiği Burp’a proxy olarak aktarmasına olanak tanır. Settings > ProxyApply

Son adım olarak CA Sertifikasını sanal cihaza yüklemek kaldı. Şimdi adım adım nasıl yapıldığına bakalım.

Burp Suite sertifikası varsayılan olarak .der uzantısıyla indirilir. Ancak Android, yalnızca .crt veya .pem uzantılı sertifika dosyalarını görüp yüklemeye izin verir. Bu nedenle, indirdiğiniz cacert.der dosyasının uzantısını .crt olarak değiştirmeniz gerekir. İçerikte herhangi bir değişiklik yapmanıza gerek yoktur; sadece uzantı değişikliği yeterlidir. Son adım olarak sertifikayı cihaza yükleyin.

- Settings > Security > Advanced

- Açık Encryption & Credentials > Install a certificate > CA certificate > Install anyway

- crt dosyanızı seçin ve yükleyin.,

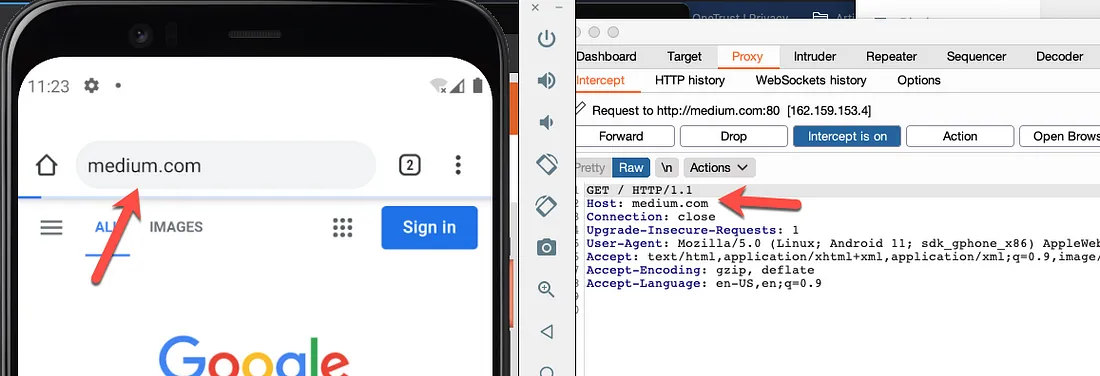

Son olarak Proxy trafiğini incelemek kalıyor.

Trafiğin uygulamalarda veya sanal cihazın wifi’si üzerinden doğru şekilde proxy’lenmediğini fark ederseniz, CA sertifikasını sistem düzeyinde yüklemeniz gerekebilir.

Uyarı

Android 7.0 ve üzeri sürümlerde, kullanıcı tarafından yüklenen CA sertifikaları varsayılan olarak uygulamalar tarafından güvenli kabul edilmez. Bu engeli aşmak için network_security_config.xml dosyasının nasıl kullanılacağını da bu rehberin sonunda basit bir örnekle ele aldık. İleri seviye teknik bilgi gerektirse de, Burp Suite ile analiz yaparken bu adımı bilmek şarttır.XML dosyasıyla, uygulamanın CA sertifikasına güvenmesini manuel olarak sağlar.

<network-security-config>

<domain-config cleartextTrafficPermitted=”true”>

<domain includeSubdomains=”true”>example.com</domain>

<trust-anchors>

<certificates src=”user” />

</trust-anchors>

</domain-config>

</network-security-config>

Uygulamanın hedef domain’ine ait HTTPS trafiği analiz edilebilsin diye, CA sertifikasına güvenmesini network_security_config.xml ile sağlıyoruz. Bu dosya genellikle res/xml/ klasörüne konur ve AndroidManifest.xml dosyasına şu şekilde bağlanır:

<application android:networkSecurityConfig=”@xml/network_security_config”>

Sonuç

Bu çalışmada, Burp Suite kullanılarak Android ağ trafiğinin nasıl analiz edileceği adım adım açıklanmıştır. Proxy dinleyici yapılandırması, CA sertifikasının cihaza yüklenmesi ve sanal ortamda trafiğin yönlendirilmesi gibi temel süreçler detaylı bir şekilde ele alınmıştır. Ayrıca, Android 7.0 ve sonrasında ortaya çıkan sertifika güvenlik kısıtlamalarına dikkat çekilerek, bu engellerin nasıl aşılabileceğine dair pratik çözüm önerileri sunulmuştur.

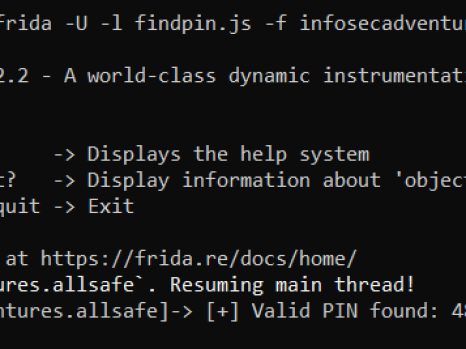

Ancak, bu analiz yöntemlerinin bazı sınırlamaları bulunmaktadır. Özellikle, SSL pinning uygulamaları veya root gerektiren sistem düzeyinde sertifika yükleme gibi durumlar, araştırmacıların daha gelişmiş teknikler (örneğin, Frida, Xposed modülleri) kullanmasını gerektirebilir. Ayrıca, güvenlik testlerinin yasal ve etik sınırlar içerisinde gerçekleştirilmesinin önemi unutulmamalıdır.

Türkçe kaynak eksikliğini giderme amacıyla hazırlanan bu makalenin, güvenlik araştırmacıları için temel bir başvuru kaynağı olacağı umulmaktadır. İlerleyen çalışmalarda, daha karmaşık senaryolar (örneğin, dinamik analiz, API güvenlik testleri) ve güncel güvenlik önlemlerinin atlatılmasına yönelik yöntemler ele alınabilir. Bu sayede, mobil uygulama güvenliği alanında daha kapsamlı bir rehber sunulması hedeflenmektedir.

Sonuç olarak, Burp Suite ile Android ağ analizi, uygulama güvenliğinin anlaşılması ve iyileştirilmesi için kritik bir adımdır. Bu süreçte karşılaşılan zorluklar, araştırmacıları yeni çözümler geliştirmeye teşvik ederek alanın gelişimine katkı sağlayacaktır.

Daha fazla Android güvenliği için aşağıdaki araştırmayı okuyabilirsiniz: