Mobil cihazlar günümüzde yalnızca iletişim araçları değil; aynı zamanda banka hesaplarımızı yönettiğimiz, iş e-postalarımıza eriştiğimiz, özel belgelerimizi sakladığımız ve hatta günlük yaşamımızı planladığımız dijital kimliklerimizdir. Ancak çoğu kullanıcı bu cihazların “ayarlar” katmanını güvenli kabul eder. İşte tam da bu noktada büyük bir yanılgı başlıyor. Çünkü saldırganlar artık uygulamaların değil, doğrudan ayarlar menüsünün sunduğu açıklardan faydalanıyor. Bu yazıda “ayarlar katmanı zafiyeti”ni, gerçek hayat senaryolarını ve korunma yöntemlerini inceleyeceğiz.

Ayarlar Katmanı Zafiyeti Nedir?

Ayarlar katmanı zafiyeti, mobil işletim sistemlerinde bulunan izinler, bildirim yönetimi, bağlantı ayarları ve sistem API’leri üzerinden gerçekleştirilen saldırıları ifade eder. Kullanıcıların güvenli kabul ettiği bu alan, kötü niyetli yazılımlar veya sahte ekranlar aracılığıyla manipüle edilebilir.

Saldırganlar, genellikle sahte overlay (ekran bindirme) teknikleriyle gerçeğe çok benzeyen ayarlar ekranları oluşturur. Kullanıcı bu ekranda mikrofon, kamera veya konum gibi kritik izinleri verdiğinde, cihaz aslında saldırganın kontrolüne geçer. Üstelik bu saldırılar antivirüs yazılımlarını atlatmakta oldukça başarılıdır çünkü görünüşte kullanıcı “kendi isteğiyle” izin vermiştir.

Gerçek Hayat Senaryoları

Sahte Wi-Fi Ağı: Bir kafede ücretsiz Wi-Fi’ye bağlandığınızda cihazınızda gerçek ayarlar ekranına çok benzeyen bir pencere açılır. Siz farkında olmadan VPN, proxy veya sertifika yükleme izni verirsiniz. Bu durumda tüm internet trafiğiniz saldırgan tarafından izlenebilir.

Bankacılık Uygulamaları: Bir uygulama sizden “bildirim erişimi” ister. Bu izin aslında bildirimleri okuma ve yanıtlama yetkisi verir. Saldırgan, banka SMS’lerinizi okuyarak iki faktörlü doğrulama (2FA) kodlarını çalabilir.

Uygulama Güncellemesi Maskesi: Kullanıcıya sahte bir güncelleme ekranı gösterilir. Aslında bu ekranda mikrofon ve kamera erişimi açtırılır. Böylece cihaz sürekli dinleme ve izleme cihazına dönüşür.

Bu senaryoların ortak noktası, saldırının cihazın en güvenilir görünen alanı üzerinden yapılmasıdır.

Neden Bu Kadar Tehlikeli?

Görünmezlik: Kullanıcı gerçek ayarlar ekranı ile sahte ekranı ayırt etmekte zorlanır.

Yüksek Yetki Seviyesi: Ayarlar üzerinden verilen izinler genellikle root erişimi gerektirmeden çalışır.

Güvenlik Yazılımlarını Atlatma: Antivirüs çözümleri, bu işlemleri “kullanıcı onayı” olarak gördüğü için çoğunlukla engellemez.

Kısacası saldırgan, herhangi bir zararlı yazılım yüklemeye gerek kalmadan cihaz üzerinde kritik kontrol elde edebilir.

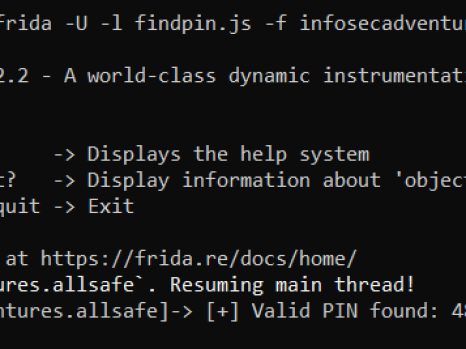

Teknik İnceleme: ADB ile Zafiyet Tespiti

Bir cihazda ayarlar katmanı zafiyeti şüphesi olduğunda, ADB komutlarıyla hızlıca analiz yapılabilir. İşte pratik kontroller:

Uygulama ve İzin Kontrolleri

Tüm üçüncü parti uygulamaları listeleyin:

adb shell pm list packages -3

Belirli bir uygulamanın verdiği izinleri görün:

adb shell dumpsys package com.example.app | grep -i grantedPermissions -A 10

Kritik izinleri kullanan uygulamaları tarayın:

for pkg in $(adb shell pm list packages -3 | cut -f2 -d:); do

adb shell dumpsys package $pkg | grep -E “android.permission.RECORD_AUDIO|android.permission.CAMERA|android.permission.ACCESS_FINE_LOCATION” && echo “—- $pkg —-“

done

Overlay ve Erişilebilirlik Servisleri

Aktif overlay pencerelerini görün:

adb shell dumpsys window windows | grep -E “TYPE_APPLICATION_OVERLAY|TYPE_SYSTEM_ALERT”

Erişilebilirlik servislerini kontrol edin:

Nasıl Korunabilirsiniz?

Uygulama İzinlerini Düzenli Kontrol Edin: Ayda en az bir kez ayarlar menüsüne girip hangi uygulamaların mikrofon, kamera, konum ve SMS erişimine sahip olduğunu kontrol edin.

Şüpheli Güncellemelere Dikkat Edin: Google Play Store veya App Store dışından gelen güncellemeleri asla yüklemeyin.

Geliştirici Seçeneklerini Kapalı Tutun: Bilinmeyen kaynaklardan yüklemelere izin vermek saldırganların işini kolaylaştırır.

Güvenlik Yamalarını Geciktirmeyin: Mobil işletim sistemi üreticileri bu tip açıkları düzenli olarak yamalar. Geciken güncellemeler cihazınızı hedef haline getirir.

Mobil Güvenlik Çözümleri Kullanın: Bazı gelişmiş güvenlik yazılımları, overlay saldırılarını ve sahte ekranları tespit edebilir.

Sonuç

Ayarlar katmanı, mobil cihazların en kritik ama en az fark edilen güvenlik alanıdır. Kullanıcılar bu menüyü “dokunulmaz” görmeye devam ettikçe saldırganlar için cazip bir hedef olmaya devam edecektir. Bu nedenle bilinçli davranmak, izinleri düzenli kontrol etmek ve güvenlik yamalarını aksatmamak hayati önem taşır. Unutmayın, saldırganların sizi kandırmak için kullandığı en büyük silah, güvenli olduğunu düşündüğünüz alanları manipüle etmektir.

Mobil güvenliğiniz, sizin dikkatinizle başlar. Bugünden itibaren cihazınızın ayarlar katmanını sorgulayın ve kontrolü geri alın.

Mobil cihazlarda UI katmanı zafiyetleri hakkında bilgi edinmek isterseniz :

Mobil güvenlik alanında farklı alanlar hakkında fikir sahibi olmak isterseniz:

Makine Öğrenimi ile Mobil Uygulama Güvenliği: Tehditler ve Savunma Stratejileri (2025)