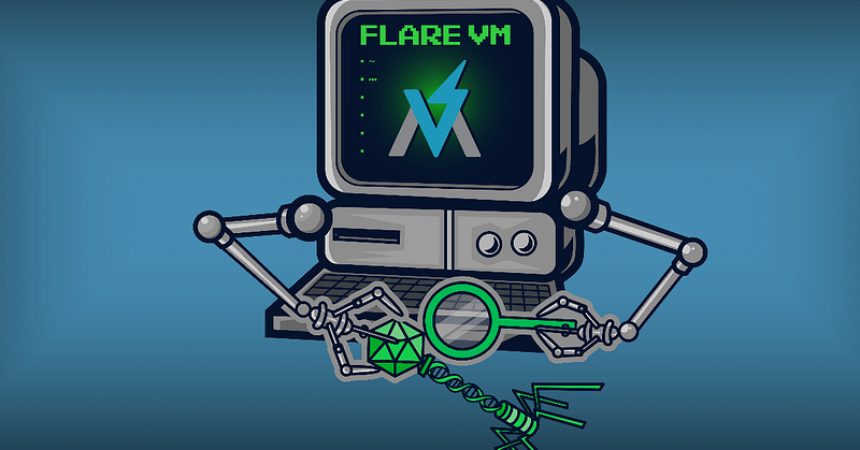

Flare VM

Herkese merhaba, bu yazımda Flare VM’in virtualbox windows 10 üzerinde kurulumuna değineceğim.

Malware Analizi, zararlı yazılımların nasıl çalıştığını, hangi sistemleri hedeflediğini ve ne tür zararlar verebileceğini anlamak amacıyla yapılan inceleme süreci.

Statik Analiz, zararlı yazılım çalıştırılmadan yapılan inceleme. Dosyanın hash değeri, dosya türü, gömülü string’ler, import edilen kütüphaneler ve header bilgileri analiz edilir.

Dinamik Analiz ise zararlı yazılımın izole bir ortamda çalıştırılarak davranışlarının gözlemlenmesi. Dosyanın ağ trafiği, dosya sistemi değişiklikleri, registry işlemleri ve çalışan process’leri incelenir.

Flare VM Mandiant FireEye tarafından geliştirilen malware analizi, tersine mühendislik ve adli bilişim analizleri için gerekli araçları izole, Windows tabanlı bir sanal makineye otomatik bir şekilde kuran, kullanıma hazır bir dağıtım.

Kuruluma başlamadan önce gerekli konfigürasyonları yapalım.

Ayarlar kısmından sanal makinenin bridged modunda olmadığını kontrol edelim.

2 gb ram ~mümkünse 4 gb ve üzeri~ , en az 60 gb depolamaya sahip olması sistem gereksinimi. Görüntü belleğini 256 mb olarak değiştirebiliriz, hızlandırmayı da etkinleştirelim.

Almış olduğum ekran kaydındaki gibi ayarlayabiliriz.

Depolama ayarlarını ise sanal ortam yöneticisinden sanal makineyi seçip değiştirebiliriz.

Diğer güvenlik ayarlarına geçebiliriz.

Sanal makinemizin zararlı yazılımlara karşı herhangi bir aksiyon almaması için güvenlik ayarlarını kapatmamız gerekiyor.

Windows + r ile çalıştır penceresini açalım ve hizmetler kısmı için services.msc çalıştıralım.

Microsoft virüs bulaşma imzalarını günceller. Durdurmak için Windows update seçeneğinin başlangıç türünü Devre dışı-disabled moduna alalım ve durduralım.

Windows security ayarlarında antivirüs ve firewall kapatalım.

Tekrar çalıştır penceresini açalım ve yerel grup ilkelerini düzenlemek için gpedit.msc çalıştıralım.

Yönetim şablonu => windows bileşenleri => microsoft defender virüsten koruma => gerçek zamanlı koruma seçeneğine gelelim.

Gerçek zamanlı korumayı kapat seçeneğini etkin durumuna alıp uygulayalım.

Bir üst dizine gidelim ve microsoft defender virüsten korumayı kapat seçeneğini etkinleştirelim.

Sanal makineyi yeniden başlatalım.

Bir sonraki adımımız uzantıları gizlemeyi ve gizli dosyaları göstermeyi devre dışı bırakmak.

Dosya gezginini açalım. Üst sekmedeki görünüm ayarlarından etkinleştirelim.

Sonrasında seçenekler => klasör ve arama seçenekleri değiştire tıklayalım.

Görünüm sekmesinden gizli dosya klasör ve sürücüleri göster seçeneğini seçelim ve uygulayalım.

Snapshot alalım. Flare vm kurulumunda bir sorun yaşarsak bu ayarlara geri dönebiliriz.

Artık kuruluma başlayabiliriz.

İlk olarak kurmak istediğimiz dizinde yeni bir klasör oluşturalım.

Github sayfasına gidelim. Link için tıklayabilirsiniz.

Flare-VM installation kısmında bulunan installer.ps1 dosyasını bağlantıyı farklı kaydet ile oluşturduğumuz yeni klasöre indirelim.

İndirdikten sonra yeni klasörü açalım ve dosya seçeneğinden windows powershell i yönetici olarak açalım.

Powershell de sırasıyla aşağıdaki komutları çalıştıralım.

Unblock-File .\install.ps1 komutu ile kurulum script’inin çalıştırılmasına izin verelim.

Set-ExecutionPolicy Unrestricted komutuyla powershell üzerindeki betik çalıştırma kısıtlamaları kaldıralım. ~Soruya Y yazabiliriz~

.\install.ps1 ile başlatalım.

Yaptığımız ayarları kontrol ettikten sonra sanal bilgisayar şifremizi isteyecek, girip enterlayalım.

Araçların ve yapılandırma dosyalarının nereye kurulacağını belirleyelim. sağlar. Varsayılan ayarlarla devam edebiliriz.

Hangi analiz araçlarının kurulacağını seçip install ile devam edelim.

~Flare VM indirme işlemi biraz uzun sürebiliyor ve indirirken sanal bilgisayar yeniden başlatılabiliyor, sorun değil.~

İndirme işlemini tamamladık. Enter ile çıkabiliriz.

Tekrar snapshot almayı unutmayalım.

Genelde kurulu olarak gelen bazı araçlar ise;

~Reverse Engineering & Malware Analysis~

Ghidra => Statik malware analizi için disassembly ve decompilation yapar. Fonksiyonlar, string’ler ve akış analizi sağlar.

Radare2 => Komut satırı tabanlı tersine mühendislik framework’ü. Düşük seviyeli analiz ve scripting için güçlüdür.

Cutter => Radare2’nin grafik arayüzlü (GUI) sürümü. Statik analiz ve görsel akış takibi için kullanılır.

dnSpyEx => .NET malware’leri decompile, debug ve düzenleme için kullanılır.

x64dbg / x32dbg =>Dinamik analiz ve debugging aracı. Breakpoint, memory ve API çağrılarını izleme sağlar.

PEStudio => PE dosyalarını statik olarak inceler; şüpheli API’ler, string’ler ve anomali tespiti yapar.

Detect It Easy (DIE) => Dosyanın packer, compiler ve dil bilgilerini tespit eder.

Resource Hacker => EXE/DLL içindeki resource’ları (icon, string, dialog, manifest) görüntüler ve çıkarır.

Scylla => Unpacking sonrası import table yeniden oluşturma (IAT reconstruction) için kullanılır.

UPX => UPX ile pack edilmiş dosyaları unpack etmek için kullanılır.

De4dot => .NET obfuscation tekniklerini çözmek ve kodu sadeleştirmek için kullanılır.

~Memory & Dynamic Analysis~

Process Hacker => Çalışan process’leri, thread’leri, handle’ları ve memory kullanımını detaylı izler.

Process Monitor (Procmon) => Dosya sistemi, registry ve process aktivitelerini gerçek zamanlı kaydeder.

Process Explorer => Process hiyerarşisi, DLL yüklemeleri ve parent-child ilişkilerini gösterir.

API Monitor => Malware’in çağırdığı Windows API fonksiyonlarını runtime’da izler.

~Network Analysis~

Wireshark => Network trafiğini paket seviyesinde analiz eder (PCAP).

FakeNet-NG => Sahte DNS, HTTP, SMTP vb. servislerle C2 trafiğini yakalar ve simüle eder.

TCPView => Aktif TCP/UDP bağlantılarını anlık olarak gösterir.

~Forensics & Artifact Analysis~

Volatility => Memory dump üzerinden process, DLL, network ve malware artefaktlarını analiz eder.

HxD => Hex editor; binary dosyaların ham içeriğini incelemek için kullanılır.

ExifTool => Dosya metadata (EXIF, timestamp, author vb.) bilgilerini çıkarır.

Registry Explorer => Windows registry hive dosyalarını offline analiz eder.

Timeline Explorer => Olayları zaman çizelgesi halinde analiz etmeye yarar.

~Threat Intelligence & IOC~

YARA => Zararlı yazılım imzaları oluşturmak ve dosyaları taramak için kullanılır.

capa (FLARE) => Malware’in yeteneklerini (keylogging, injection, persistence vb.) otomatik tespit eder (MITRE uyumlu).

~Scripting & Automation~

Python (preinstalled) => Otomatik analiz, string çıkarma, unpacking ve IOC üretimi için script yazılır.

FLARE Scripts => capa ve diğer analiz araçları için yardımcı otomasyon scriptleri.

PowerShell IR / Analysis Scripts => Incident response ve sistem artefaktlarını hızlı toplamak için kullanılır.

~Utilities & Support Tools~

7-Zip => Arşivleri açma ve malware örneklerini parola ile saklama.

Notepad++ => Script, log ve çıktı dosyalarını incelemek için hafif editör.

Sysinternals Suite => Windows iç yapısını ve davranışlarını analiz etmek için araç seti.

CyberChef (Offline) => Encoding/decoding, hashing, XOR, base64 gibi veri dönüşümleri.

Noriben => Procmon loglarını otomatik analiz ederek davranış raporu üretir.

Okuduğunuz için teşekkür ederim..

https://www.siberguvenlik.web.tr/splunk-9-4-1-sysmon/ Yayınlanan tüm yazılarım için => https://www.siberguvenlik.web.tr/author/mervecelikkol