MongoBleed (CVE-2025-14847) zafiyeti veritabanı güvenliği, 2025 yılının Aralık ayında keşfedilen ve siber güvenlik literatürüne MongoBleed olarak geçen CVE-2025-14847 zafiyeti ile kritik bir sınavdan geçiyor. İsmini, 2014 yılında internetin yarısını sarsan Heartbleed zafiyetine olan benzerliğinden alan bu açık, MongoDB Server’ın ağ iletişim protokolündeki bir tasarım hatasını hedef alıyor. Bu makalede, MongoBleed’in teknik anatomisini, sömürülme mantığını ve mobil (Android) dünyadaki kritik yansımalarını bilimsel bir perspektifle ele alacağız.

1. Teknik Temeller: Zlib Dekompresyon Hatası

MongoBleed zafiyetinin kökeni, MongoDB Server’ın ağ üzerinden gelen verileri sıkıştırmak için kullandığı zlib kütüphanesinin hatalı implementasyonuna dayanır. MongoDB, bant genişliğini korumak için varsayılan olarak OP_COMPRESSED mesaj türünü destekler. Zafiyet, sunucunun bir mesajı açarken (decompression) belirttiği uzunluk değerleri arasındaki tutarsızlığı doğrulamamasından kaynaklanır.

Bellek Sızıntısının Mekaniği

Bir istemci, sunucuya sıkıştırılmış bir paket gönderdiğinde, paketin başlığında (header) verinin açıldığında ulaşacağı boyutu (uncompressedSize) belirtir. Zafiyetli sürümlerde sunucu, saldırganın belirttiği bu boyuta göre bellekte (heap) bir yer ayırır. Ancak dekompresyon işlemi bittiğinde, gerçek veri saldırganın iddia ettiğinden çok daha küçük olsa bile, sunucu ayrılan tüm tampon belleği (buffer) istemciye geri gönderir.

Bu durum, sunucunun belleğindeki “uninitialized” (başlatılmamış) alanların, yani o an bellekte bulunan diğer süreçlere ait verilerin ağ üzerinden sızmasına neden olur.

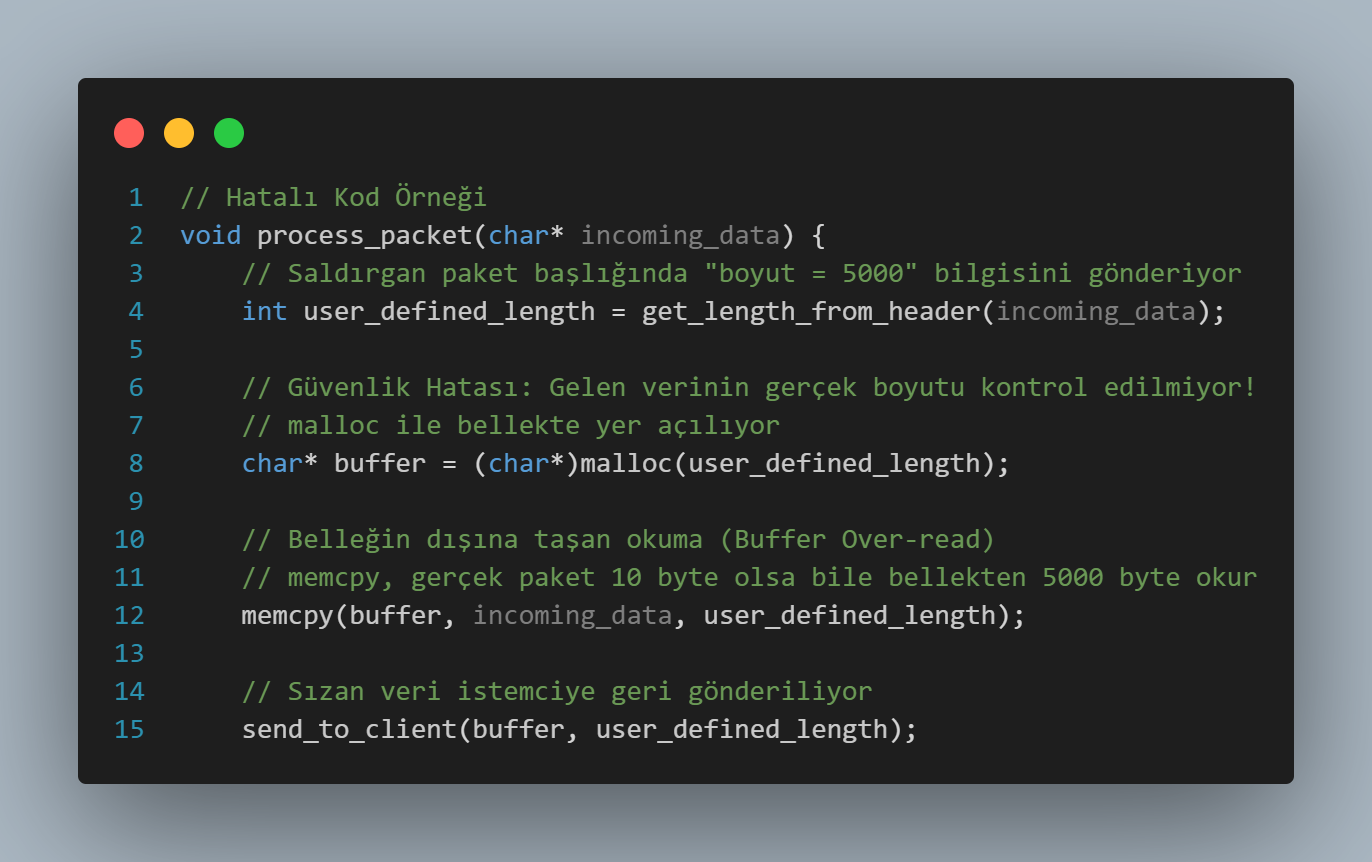

2. Kod Seviyesinde Analiz: Buffer Over-read

Zafiyetin çekirdeğindeki mantık hatasını basitleştirilmiş bir C++ simülasyonu ile inceleyebiliriz. Sorun, verinin gerçek boyutu ile ayrılan bellek miktarının senkronize edilmemesidir.

Bu sızıntı, sunucunun o anki yüküne bağlı olarak; veritabanı kullanıcı şifrelerini, API anahtarlarını, SSL sertifikalarını veya diğer kullanıcıların özel sorgu sonuçlarını içerebilir.

3. Android Ekosistemi ve Mobil Güvenlik Boyutu

MongoBleed, genellikle bir “sunucu tarafı” (server-side) zafiyeti olarak görülse de, modern Android ekosistemi için doğrudan ve dolaylı büyük riskler taşır.

A. Android Native Uygulamalarda Risk

Pek çok yüksek performanslı Android uygulaması, Java/Kotlin katmanının altında C++ Native Development Kit (NDK) kullanır. Eğer bir mobil uygulama, MongoDB C++ Driver’ı (libmongocxx) doğrudan cihaz üzerinde barındırıyor ve bir sunucu gibi dinleme yapıyorsa (P2P uygulamalar veya yerel veritabanı servisleri), cihazın kendi belleği bu sızıntıya maruz kalabilir.

B. Mobil Uygulama Veri Gizliliği (Side-Channel)

Android uygulamalarının büyük bir kısmı backend olarak MongoDB kullanır. MongoBleed sömürüldüğünde, sızan veriler arasında o an sunucuya bağlı olan Android kullanıcılarının oturum tokenları (session tokens) ve kişisel verileri (PII) bulunur. Saldırgan, sunucu belleğinden sızdırdığı bir token ile binlerce Android kullanıcısının hesabını ele geçirebilir (Account Takeover).

4. Sömürü Senaryosu ve PoC Analizi

Görselde bahsi geçen MongoBleed PoC araçları, bu süreci otomatize eder. Bir saldırgan için süreç şu adımlardan oluşur:

Bağlantı Kurma: Kimlik doğrulama (auth) gerektirmeden TCP/27017 portuna bağlanılır.

Manipüle Paket Gönderimi: Zlib başlığı manipüle edilmiş,

uncompressedSizedeğeri maksima çekilmiş bir paket gönderilir.Bellek Hasadı: Sunucudan dönen “çöp” veri (garbage data) içindeki anlamlı stringler (şifre, token) ayrıştırılır.

Log Analizi Belirtileri:

İstemci metadata bilgisi (client metadata) içermeyen çok sayıda kısa süreli bağlantı.

Zlib dekompresyon hataları veya beklenmedik bağlantı kopmaları.

5. Savunma ve Remidiasyon Stratejileri

MongoBleed’e karşı savunma, sadece bir “yazılım güncellemesi” değil, bütünsel bir ağ güvenliği yaklaşımı gerektirir.

| Yöntem | Açıklama |

| Yama Uygulama | MongoDB 8.2.3, 8.0.17 ve 7.0.28 sürümlerine acilen geçiş yapılmalıdır. |

| Zlib Devre Dışı Bırakma | Yama yapılamıyorsa, net.compression.compressors ayarından zlib çıkarılmalı; snappy veya zstd tercih edilmelidir. |

| Ağ İzolasyonu | Veritabanı portları (27017) asla dış internete açık olmamalıdır. |

| Credential Rotation | Zafiyetin sömürüldüğünden şüpheleniliyorsa, tüm veritabanı şifreleri ve API anahtarları değiştirilmelidir. |

6. Sonuç

MongoBleed (CVE-2025-14847), bellek yönetimi hatalarının modern yazılımlarda bile ne kadar yıkıcı olabileceğini göstermiştir. Kimlik doğrulama öncesi (pre-authentication) tetiklenebilmesi, bu zafiyeti “kritik” sınıfına sokmaktadır. Özellikle Android uygulamalarının arka planında çalışan sistemlerin bu tür açıklarla sarsılması, tüm mobil ekosistemin güvenliğini zincirleme olarak etkilemektedir. Güvenlik mimarları için ders niteliğinde olan bu olay, “sıfır güven” (zero trust) modelinin ve sıkı girdi doğrulamasının önemini bir kez daha kanıtlamıştır.

Daha fazla bilgiyi GitHub – franksec42/mongobleed-exploit-CVE-2025-14847: Explot, Lab, Scanner – dış ve docker konteyneri, SMongobleed-CVE-2025-14847 ve phoenix güvenlik yükleyicisi için ve Buffer Overflow Nedir?