Active Directory ve FortiGate | LDAP Entegrasyonu ile Güvenli Kimlik ve Web Filtreleme Yönetimi

Herkese merhaba, günümüzde kurumsal ağların yönetimi ve güvenliği, etkili bir kimlik doğrulama ve yetkilendirme mekanizması gerektirir. Active Directory (AD), bu ihtiyacı karşılayan en yaygın dizin hizmetlerinden biridir ve Windows Server ortamlarında merkezi yönetim sağlar. LDAP (Lightweight Directory Access Protocol) ise, AD ile entegrasyon sağlayarak kullanıcı ve grup yönetimini kolaylaştıran bir protokoldür. Bu yazıda, Windows Server 2019 üzerinde Active Directory ve LDAP yapılandırmasını adım adım ele alacak, kullanıcı/grup atama işlemlerini gerçekleştirecek ve web filtreleme ve url filtreleme oluşturarak ağ güvenliğini artırmanın yollarını inceleyeceğiz.

Server kurulumu ile başlayalım.

Iso dosyamızı seçelim.

GUI arayüzünü kullanabilmek için Standard opsiyonunu seçelim.

Makinemizi adlandıralım.

Depolama için minimum 60 GB yer ayıralım.

Network için bridged ~ köprü bağdaştırıcısı~ seçeneğini seçerek locale ekleyeceğiz.

Bridged: Sanal makine fiziksel ağda yer alır, dış dünya ile doğrudan iletişim kurar.

NAT: Sanal makine internet bağlantısını host makine üzerinden alır ve dışarıdan gelen bağlantılar sanal makineye ulaşmaz.

LAN (Host-Only): Sanal makine sadece host makine ve diğer sanal makinelerle iletişim kurabilir, dış dünyadan izole edilir.

Ok ile ekranı kapatalım ve makinemizi çalıştıralım.

Sistem ayarlarında değişiklik yapmak için denetim masasına gelelim.

Bilgisayarı yeniden adlandıralım.

Administrator kullanıcısı için bir parola belirleyelim.

net user administrator Aa1234567*Şifreler; büyük harf, küçük harf, rakam ve özel karakterler içermeli, en az 8–12 karakter uzunluğunda olmalıdır. Daha uzun şifreler, güvenlik açısından daha iyidir.

Şimdi ise Server’a statik IP verelim. Server’lara statik IP verilmesinin nedeni, sürekli erişilebilirlik sağlamaktır. Statik IP, sunucuların sabit bir adresle tanınmasını ve ağda güvenli bir şekilde hizmet vermesini garanti eder. Dinamik IP adresleri değişebilir, bu da hizmetlerin kesintiye uğramasına yol açabilir. Ayrıca, DNS entegrasyonu, güvenlik duvarı kuralları ve ağ yönetimi için statik IP kullanımı gereklidir. Bu sayede sunucuların IP adresi değişmediği için ağda izlenmesi ve yönetilmesi daha kolay olur.

Denetim masasındaki ağ ve internet kategorisine gelelim.

2 tane DNS sunucumuz olacak. Biri google diğeri ise private. Private DNS için Server IP adresini yazalım. Bunun nedeni, yerel ağdaki DNS isteklerinin doğrudan o sunucuya yönlendirilmesi ve sunucunun DNS çözümleme görevini üstlenmesidir. Bu durumda, server kendi IP adresini DNS çözümleyici olarak kullanır ve tüm DNS sorguları doğrudan bu server’a yapılır. Bu yöntem, ağdaki cihazların güvenli bir şekilde kendi iç alan adlarını çözebilmesini sağlar ve dış dünyaya açılmadan sadece iç ağda çalışan hizmetlerin isim çözümlemesi yapılabilir.

~127.0.0.1 de yazabiliriz. 127.0.0.1, loopback adresi olarak bilinir ve cihazın kendi kendine bağlanmasını sağlayan bir IP adresidir. Bu adres, cihazın kendisine ağ üzerinden erişim sağlamak için kullanılır. Yani, 127.0.0.1’e yapılan tüm bağlantılar, cihazın kendi ağ stack’ine yönlendirilir. Genellikle localhost olarak da bilinir ve yazılımlar arasında test ve hata ayıklama amacıyla kullanılır. Bu adres dış dünyadan erişilemez ve sadece cihazın kendisi tarafından ulaşılabilir.~

Sunucu Yöneticisi ekranına dönelim ve Yönet kategorisindeki Rol ve Özellik Ekle seçeneğine tıklayalım.

Gerekli işlemleri gerçekleştirdik. İleri seçeneği ile devam edelim.

Rol Tabanlı ve Özellik Yükleme sunucuya belirli işlevsellik ekler (örneğin, Active Directory, DNS), sunucunun görevini belirler. Uzak Masaüstü Yüklemesi ise, sunucunun grafiksel kullanıcı arayüzüne uzaktan erişim sağlamayı amaçlar ve genellikle yönetim için kullanılır. Rol yükleme, hizmetleri aktive ederken, uzak masaüstü sadece uzaktan erişim için aktif hale gelir.

Active Directory Etki Alanı Hizmetleri (AD DS) rolünü seçerek, Windows Server’da bir domain controller (etki alanı denetleyicisi) kurmamıza olanak tanır.

Bu rolü seçerek, sunucuyu ağınızdaki kullanıcıları, bilgisayarları ve diğer kaynakları merkezi bir şekilde yönetebileceğiniz bir ortam haline getirirsiniz. AD DS kurulumuyla, ağda kimlik doğrulama, erişim kontrolü, güvenlik politikaları ve merkezi yönetim için gerekli temel hizmetleri sağlar. Ayrıca, domain ve organizasyon birimleri (OU) oluşturmak, kullanıcı hesaplarını yönetmek ve ağda güvenlik ayarlarını uygulamak gibi görevleri de kolayca gerçekleştirebilirsiniz. Bu rol, özellikle büyük ağlarda güvenliğin sağlanması ve kullanıcıların yönetimi için kritik öneme sahiptir. Yükleyelim.

Dağıtım sonrası yapılandırma için etki alanı denetleyicisi olarak yükselt seçeneğine tıklayalım.

Add a new forest (Yeni bir orman ekle), yeni bir Active Directory etki alanı oluşturmak için kullanılır. Sunucu, ilk domain controller olarak yapılandırılır ve yeni bir orman (forest) ile başlayarak yeni bir etki alanı kurulur. Bu seçenek, organizasyonel yapıyı sıfırdan başlatanlar için uygundur.

Add a new domain to an existing forest (Var olan ormana yeni etki alanı ekle), mevcut bir Active Directory ormanına yeni bir domain eklemek için kullanılır. Eğer ağınızda daha önce oluşturulmuş bir orman ve domain varsa, yeni bir etki alanı eklemek için bu seçeneği tercih edersiniz.

Add a new domain controller to an existing domain (Var olan bir etki alanına atki alanı denetleyicisi ekle), mevcut bir etki alanına yeni bir domain controller eklemek için kullanılır. Bu, ağda birden fazla etki alanı denetleyicisi oluşturmak amacıyla kullanılır ve yük dengelemesi ile yedekleme sağlamak için faydalıdır.

Şifre belirleyelim.

Veritabanı, Günlük Dosyası ve SYSVOL Klasörü. Bunlar, etki alanı yönetimi ve işleyişi için hayati öneme sahiptir.

Veritabanı (NTDS.dit): NTDS.dit, Active Directory veritabanıdır ve tüm etki alanı verilerini içerir. Kullanıcı hesapları, bilgisayarlar, gruplar ve diğer nesnelerin tüm bilgileri bu veritabanında saklanır. Etki alanı denetleyicisi, kullanıcıların kimlik doğrulama taleplerini ve erişim izinlerini bu veritabanından alır. Bu veritabanı, genellikle %SystemRoot%\NTDS dizininde bulunur.

Günlük Dosyası (Log Files): Active Directory, veritabanına yapılan her değişikliği günlüğe kaydeder. Bu günlük dosyaları, veritabanı işlemlerinin güvenli bir şekilde yönetilmesine yardımcı olur. Günlük dosyaları, veri kaybını önlemek amacıyla veritabanı ile birlikte senkronize çalışır. Bu dosyalar, %SystemRoot%\NTDS klasöründe yer alır ve .log uzantısına sahiptir. Bu günlük dosyaları, veritabanı hatalarından sonra geri yükleme işlemleri için de kullanılır.

SYSVOL Klasörü: SYSVOL, Active Directory’nin dağıttığı ve paylaştığı grup politikaları (Group Policy) ve diğer önemli yapılandırma dosyalarını içeren bir klasördür. Bu klasör, tüm etki alanı denetleyicileri arasında senkronize edilir. SYSVOL’daki dosyalar, grup politikalarının uygulanması ve domain’e ait diğer yapılandırmaların her sunucuya iletilmesi için kritik öneme sahiptir. SYSVOL, genellikle %SystemRoot%\SYSVOL klasöründe bulunur ve bu klasör içinde policies ve scripts gibi alt klasörler yer alır.

Bu üç bileşen, Active Directory’nin sağlıklı bir şekilde çalışabilmesi için birbirleriyle etkileşim halindedir. Veritabanı, ağdaki tüm nesneleri depolarken, günlük dosyaları işlemlerin kaydını tutar ve SYSVOL ise grup politikalarını ve yapılandırma dosyalarını dağıtarak etki alanı yönetimini sağlar.

Yüklemeyi gerçekleştirdikten sonra domain yapımızı kontrol edelim.

Active Directory Kullanıcıları ve Bilgisayarları (ADUC — Active Directory Users and Computers), Active Directory ile etkileşimde kullanılan bir yönetim aracıdır. Bu araç, kullanıcı hesaplarını, bilgisayarları ve diğer Active Directory nesnelerini yönetmek için kullanılır.

Active Directory, kullanıcı hesaplarını merkezi olarak yönetmek için kullanıcı nesneleri oluşturur. Bu hesaplar, çalışanlar, sistem yöneticileri ve diğer kişiler için kimlik doğrulaması ve erişim kontrolü sağlar.

Yeni Bilgisayar (Computer): Active Directory’de yeni bir bilgisayar hesabı oluşturur. Bu, cihazın domain’e katılmasını ve merkezi yönetim altında olmasını sağlar.

Yeni Başvuru (Contact): Başvuru nesnesi, kişisel bilgiler içeren ancak kullanıcı gibi oturum açma yeteneği olmayan bir nesnedir. Genellikle rehber bilgilerini tutmak için kullanılır.

Yeni Grup (Group): Kullanıcılar veya diğer nesneleri gruplar halinde organize eder. Gruplar, ağdaki kaynaklara erişimi yönetmek için kullanılır. Güvenlik grupları ve dağıtım grupları gibi türleri vardır.

Yeni İnternet Kişisi (InetOrgPerson): LDAP tabanlı uygulamalarla ilişkili bir nesnedir. Kişisel bilgileri ve iletişim bilgilerini depolamak için kullanılır, genellikle özel durumlar için kullanılır.

Yeni MSDS (Microsoft Directory Services): Microsoft’un dizin hizmetleriyle ilgili olan bu nesne, organizasyonel yapılar veya kullanıcı bilgilerini genişletilmiş özelliklerle sağlar. Genellikle yönetimsel işlevler için kullanılır.

Yeni MSIMAGGING (Microsoft Imaging): Bu nesne, medya veya görsellerin yönetimiyle ilgili metadata (veri) bilgilerini tutmak için kullanılır. Çoğunlukla görsel içeriklerin düzenlenmesi için tercih edilir.

Yeni MSMQ (Microsoft Message Queue): Microsoft Message Queuing (MSMQ), mesajların sıraya konmasını sağlar. Bu nesne, Active Directory içindeki bir MSMQ kuyruğunun oluşturulmasına olanak tanır.

Yeni Yapısal Birim (Organizational Unit — OU): Active Directory’deki kullanıcılar, bilgisayarlar ve gruplar gibi nesneleri mantıksal bir yapıda düzenlemek için kullanılır. Yapısal birimler, yönetimsel kolaylık sağlar ve grup ilkesi (GPO) uygulanabilir.

Yeni Yazıcı (Printer): Active Directory’ye bir yazıcı ekler. Bu, ağdaki kullanıcıların yazıcıyı paylaşabilmesini ve yazıcıya erişimini sağlar.

Yeni Kullanıcı (User): Active Directory’ye yeni bir kullanıcı hesabı ekler. Kullanıcı adı, parola ve diğer bilgileri girerek yeni bir hesap oluşturabilirsiniz. Bu, kullanıcıların domain’e giriş yapabilmesini sağlar.

Yeni Paylaşılmış Klasör (Shared Folder): Active Directory’ye yeni bir paylaşılmış klasör ekler. Bu, ağdaki diğer kullanıcıların belirli dosyalara erişmesini sağlayan bir paylaşımdır.

Yeni bir kullanıcı oluşturalım. Sol paneldeki Users sekmesine gelelim ve sağ tıklayarak Yeni sekmesindeki Kullanıcı seçeneğine tıklayalım.

Yeni kullanıcımız için isim ve parola belirleyelim.

~Kvkk uyumluluğu gereği kullanıcı bir sonraki oturumda parola değiştirmeli seçeneği aktif olmalıdır.~

Şimdi ise windows cihazımızın ayarlarını yapalım. Server için yaptığımız gibi Bridged seçeneğini seçelim.

Server’da yaptığımız gibi ipv4 adresi bölümüne gelelim.

DHCP’den IP alabilir, DNS için ise server ve google dns adresini ekleyelim. Bunun nedeni Active Directory domain controller ile doğru şekilde iletişim kurabilmesi ve domain hizmetlerini alabilmesidir. Windows cihazının domain’e katılabilmesi, kimlik doğrulama yapabilmesi, grup ilkeleri ve diğer Active Directory hizmetlerine erişebilmesi için gereklidir.

Etki alanı ayarlarını abc.local olarak değiştirelim.

Yeniden başlatalım.

Server’da kullanıcı eklediğimiz Araçlar sekmesindeki Active Directory Kullanıcı ve Bilgisayarları seçeneğine tıklayalım.

abc.local sekmesine sağ tıklayalım ve Yapısal Birim seçeneğine tıklayalım.

Yapısal Birim (OU), Active Directory’de kullanıcılar, bilgisayarlar ve gruplar gibi nesneleri organize etmek için kullanılan bir yapıdır. OU’lar, ağdaki varlıkları mantıksal olarak ayırır ve yönetimi kolaylaştırır. Her bir OU’ya özel Grup İlkesi Nesneleri (GPO) uygulanarak, güvenlik ve yapılandırma politikaları belirli birimler için özelleştirilebilir. OU’lar, hiyerarşik bir yapıda düzenlenebilir, böylece ağdaki farklı departmanlar veya bölümler için yönetimsel esneklik sağlanır.

Muhasebe yapısal birimimize Yeni Grup ekleyelim.

Muhasebe yapısal birimimize Yeni Kullanıcı ekleyelim.

Oluşturduğumuz yeni kullanıcıyı gruba ekleyelim. Gruba ekleme işlemi erişim yönetimini kolaylaştırır, grup ilkeleri (GPO) uygulamak için gereklidir, yönetimi basitleştirir, toplu izinler sağlar ve güvenliği artırır. Gruplar sayesinde kullanıcılar için belirli kaynaklara erişim kontrolü ve güvenlik ayarları merkezi olarak yapılabilir.

Grup İlkesi Yönetimi (GPM), Active Directory’de kullanıcılar ve bilgisayarlar üzerinde merkezi olarak yapılandırma ve güvenlik ayarlarını yönetmeye yarar. Kullanıcıların masaüstü ayarları, şifre politikaları, yazılım dağıtımı gibi işlemlerle erişim ve güvenlik denetimi sağlar. Group Policy Management Console (GPMC) aracı ile grup ilkesi nesneleri oluşturulup uygulanabilir, böylece ağdaki ayarlar merkezi olarak kontrol edilir.

Muhasebe departmanı için Yeni GPO oluşturalım. Bu sayede, belirli kullanıcılar veya bilgisayarlar için ağdaki politika ve güvenlik ayarları merkezi olarak yönetilir.

Düzenle seçeneği ile GPO ayarlarını yönetebilmekteyiz.

Yazılım Yükleme ve Kaldırma, GPO ile belirli yazılımlar, muhasebe departmanındaki tüm bilgisayarlara otomatik olarak yüklenebilir. Örneğin, muhasebe yazılımlarını (Excel, muhasebe programları gibi) dağıtmak için GPO kullanabiliriz. Aynı şekilde, gereksiz veya istenmeyen yazılımlar da kaldırılabilir.

Güvenlik Ayarları;

Parola Politikası: Güçlü parola gereksinimleri (uzunluk, karmaşıklık, geçerlilik süresi) uygulanabilir.

Ekran Kilidi: Belirli bir süre sonra bilgisayarların otomatik olarak kilitlenmesi sağlanabilir.

USB Port Kısıtlamaları: Güvenlik için USB portları kapatılabilir veya yalnızca belirli cihazlar bağlanabilir.

Masaüstü ve Başlangıç Ayarları, Muhasebe çalışanlarının masaüstü arka planları, simgeleri veya görev çubuğu ayarları merkezi olarak yapılandırılabilir. Otomatik olarak belirli uygulamalar başlatılabilir (örneğin, muhasebe yazılımı).

Ağ Erişimi ve Paylaşım Ayarları, Muhasebe departmanına özel ağ paylaşımlarına erişim ayarları yapılabilir. Örneğin, yalnızca muhasebe departmanındaki kullanıcıların belirli bir paylaşıma erişebilmesi sağlanabilir.

İnternet ve Uygulama Kısıtlamaları, İnternet erişimi kısıtlanabilir veya sadece belirli sitelere erişim izni verilebilir. Ayrıca, muhasebe departmanında kullanılmayan uygulamalar engellenebilir.

Grup Üyelik Yönetimi, Muhasebe departmanındaki kullanıcılar, belirli gruplara (örneğin, “Muhasebe Grubu”) eklenerek özel izinler ve erişim hakları atanabilir.

Grup İlkesi Yönetimi: Bilgisayar Yapılandırması ve Kullanıcı Yapılandırması

Grup İlkesi Nesneleri (GPO), Active Directory ortamlarında kullanıcı ve bilgisayarlar üzerinde merkezi yönetim sağlamak için kullanılır. GPO’lar iki temel yapılandırma kategorisine ayrılır:

Bilgisayar Yapılandırması (Computer Configuration)

Bilgisayar bazlı ayarlar içerir ve cihaz açıldığında uygulanır.

Kullanıcı oturum açmadan önce devreye girer, yani sistem seviyesinde çalışır.

Güvenlik politikaları (örneğin, parola karmaşıklık gereksinimleri)

Ağ yapılandırmaları (örneğin, proxy ayarları)

Windows hizmetlerinin yönetimi

Yazılım yükleme veya kısıtlama

Kullanıcı Yapılandırması (User Configuration)

Kullanıcı bazlı ayarlar içerir ve kişi oturum açtığında uygulanır.

Bilgisayardan bağımsız olarak kullanıcının AD hesabına göre çalışır.

Masaüstü ve görev çubuğu düzenlemeleri

Dosya erişim izinleri ve kısıtlamalar

Ağ sürücülerinin ve yazıcıların eşlenmesi

Grup politikasıyla belirli uygulamaların çalıştırılmasını engelleme

Temel Fark

Bilgisayar yapılandırması tüm sistemde geçerli olan ayarları içerirken, kullanıcı yapılandırması bireysel oturumlara özel değişiklikler yapar. Örneğin, bilgisayar yapılandırmasıyla tüm cihazlar için bir güvenlik duvarı politikası uygulanabilirken, kullanıcı yapılandırmasıyla belirli departmanlara farklı internet kısıtlamaları getirilebilir.

Bu iki yapılandırmayı doğru kombinasyonla kullanmak, Active Directory yönetimini daha esnek ve güvenli hale getirir.

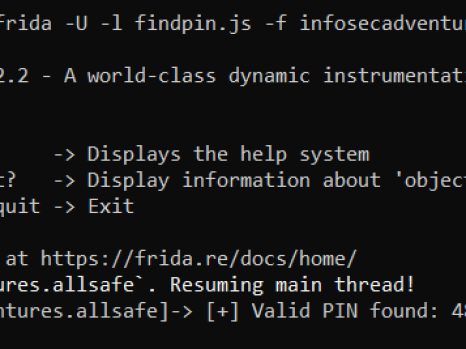

Şimdi ise LDAP ile FortiGate’i bağlayalım.

Create New seçeneğine tıklayalım.

Server IP/Name: Windows Server makinemizin IP adresi

Port: 389 ~LDAP standart port~

Common Name Identifer: sAMAccountName

Bind type ise Regular seçelim.

Simple: Kullanıcı adı ve parola ile bağlanır. Yalnızca kimlik doğrulaması gerektirir ve genellikle daha basittir. Ancak güvenlik açısından şifreler şifrelenmemiş olarak iletilebilir.

Anonymous: LDAP sunucusuna herhangi bir kimlik doğrulaması olmadan anonim olarak bağlanır. Yalnızca genel verilere erişim sağlanabilir ve çoğu zaman daha düşük güvenlik seviyesine sahiptir.

Regular: Bu bağlanma türü, genellikle kullanıcı adı ve parola ile yapılan standart bir kimlik doğrulamasını ifade eder. Bağlantı, genellikle belirli bir kullanıcı hesabı üzerinden yapılır.

Administrator kullanıcısı ve parolasını girelim.

Başarıyla bağlantı kurduktan sonra Distinguished Name (DN) seçeneğine tıklayalım. Distinguished Name (DN), LDAP dizinlerinde bir nesnenin benzersiz kimliğini belirleyen tam yol tanımlayıcıdır.

dc=abc, local=dc ifadesi, LDAP Distinguished Name (DN) içinde kullanılan iki bileşeni temsil eder:

dc=abc: Domain Component (DC) bileşeni, burada abc bir alan adı parçasıdır. Bu, LDAP dizininde genellikle alan adı bilgisi olarak kullanılır. Mesela example.com alan adı için dc=example, dc=com şeklinde kullanılır.

local=dc: local burada özelleştirilmiş bir bileşen adıdır. Bu, organizasyonel birim (OU) veya başka bir dizin öğesi olabilir, ancak “dc” burada özel bir isim olarak kullanılmıştır.

Kullanıcımızı çekelim.

Add Selected seçeneği ile ekleyip submitleyelim.

Kullanıcı bazlı policy yazmadan önce web filter oluşturalım.

FortiGate Web Filter, Fortinet’in FortiGate güvenlik cihazlarında kullanılan bir güvenlik özelliğidir ve web trafiğini kontrol ederek kullanıcıların internet kullanımını denetler. Web filtreleme, kötü amaçlı içeriklerin engellenmesi, verimlilik izleme ve internet güvenliğini sağlamak için kullanılır.

Security Risks (Güvenlik Riskleri)

Malicious Websites: Zararlı yazılım barındıran siteler

Phishing: Kimlik avı yapan dolandırıcılık siteleri

Hacking: Hack araçları, exploitler ve sızma testleriyle ilgili siteler

Proxy Avoidance: VPN, proxy ve tünelleme hizmetleri

Bandwidth Consuming (Bant Genişliği Tüketen Siteler)

Streaming Media: YouTube, Netflix gibi video ve müzik akış siteleri

File Sharing & Storage: Google Drive, Dropbox, WeTransfer gibi dosya paylaşım platformları

Peer-to-Peer (P2P): Torrent, BitTorrent gibi P2P ağları

Productivity Loss (Verimlilik Kaybı Yaşatan Siteler)

Social Media & Networking: Facebook, Twitter, Instagram, TikTok

Games: Online oyun siteleri ve oyun mağazaları

Sports & Recreation: Canlı maç yayınları ve bahis siteleri

Inappropriate Content (Uygunsuz İçerikler)

Adult Content: Yetişkin içerikli siteler

Violence: Şiddet, kan ve aşırı içerikli siteler

Weapons: Silah satışı ve kullanımıyla ilgili siteler

Business & Economy (İş ve Ekonomi İlgili Siteler)

Financial Data & Services: Bankacılık ve yatırım platformları

Online Shopping: E-ticaret ve alışveriş siteleri (Amazon, eBay)

Real Estate: Emlak ve kiralama siteleri

Unrated (Derecelendirilmemiş Siteler)

Unrated Websites: FortiGuard tarafından henüz sınıflandırılmamış siteler

Web Filter isimlendirmemizi yapalım.

Potansiyel suçlar kategorisi riskli, engelliyorum.

Bant genişliğini monitor kategorisine alıyorum.

Kişisel kategorisini de engelliyorum.

Business kategorisini monitor kategorisine alıyorum.

Unrated kategorisi, genellikle daha fazla analiz ve değerlendirme yapılana kadar güvenlik riski olarak kabul edilir ve çoğu güvenlik çözümünde bloklanır.

Bloklayalım.

FortiGuard, Fortinet’in sunduğu bir güvenlik hizmetidir ve FortiGate cihazları gibi Fortinet ürünlerine entegre olarak çalışır. FortiGuard, ağ güvenliği, web filtreleme, içerik denetimi, zararlı yazılım tespiti, e-posta güvenliği ve daha fazlasını sağlamak için sürekli güncellenen bir tehdit veritabanı ve hizmet platformudur. FortiGuard, tehditleri analiz eder ve yeni güvenlik risklerine karşı korunmak için hızlı bir şekilde güncellemeler sağlar.

Fortiguard ile hangi sitenin hangi alt başlıkta yer aldığını öğrenmek için tıklayabilirsiniz.

Kişisel kategorisinde yer alan whatsapp sitesini de engellemiştik. URL filter seçeneği ile sadece bu site ve uzantılarına izin verebiliriz.

*. (wildcard) kullanımı, URL’leri belirli desenlere göre filtrelemek için kullanılan bir tekniktir. Bu, URL içindeki herhangi bir kısmı, örneğin etki alanını, alt alanları veya dosya uzantılarını hedef alabilir.

Şimdi ise Schedules ekleyelim. Schedules, FortiGate cihazlarında belirli işlemlerin veya güvenlik politikalarının yalnızca belirli zaman dilimlerinde etkinleştirilmesini sağlayan bir özelliktir.

Recurring: Belirli bir düzenle tekrarlanan zaman dilimleri.

One-Time: Sadece bir kez geçerli olacak zamanlama.

Kullanıcı bazlı kuralımızı yazmaya hazırız.

LAN’dan WAN’a kural yazalım.

User sekmesinde kullanıcımızı seçelim.

İnternete çıkacağımız için NAT açık.

Oluşturduğumuz muhasebe_WF ve Schedule seçelim.

All Sessions genel ağ trafiğini ve oturumları izlerken, Security Events sadece güvenlik odaklı olayları, tehditleri ve ihlalleri izler.

Şimdi ise oluşturduğumuz muhasebe grubunu çekelim.

Server’a tıklayalım ve grubumuzu seçip ekleyelim.

Artık grup bazlı kuralımızı yazabiliriz.

Source kısmında kullanıcı eklediğimiz user kategorisinde yer alan User Group altındaki muhasebe grubumuzu seçelim.

Schedule kısmında oluşturduğumuz zamanlama programını seçelim.

Firewall’da kurallar yukarıdan aşağıya doğru uygulanır. Sıralamasına dikkat etmeyi unutmayalım.

Windows Server 2019 üzerinde Active Directory ve LDAP yapılandırmasını tamamlayarak kullanıcı/grup yönetimini gerçekleştirdik. Ayrıca, web ve URL filtreleme ile ağ güvenliğini nasıl artırabileceğimizi gördük. Daha gelişmiş politikalar oluşturmak için GPO’ları detaylandırabilir veya ek güvenlik çözümleri entegre edebilirsiniz.

Okuduğunuz için teşekkür ederim..

https://www.siberguvenlik.web.tr/zabbix-ssl-certificate-monitoring