Mobil CVE Zafiyetleri: Uygulama Güvenliği İçin Kapsamlı Teknik Analiz

Mobil CVE zafiyetleri nedir, uygulamalarınızı nasıl tehdit eder? RCE, güvensiz veri depolama ve kriptografik hataları analiz ettiğimiz bu kapsamlı rehberi inceleyin. Mobil teknolojilerin hayatımızın merkezine yerleşmesiyle birlikte, siber güvenlik dünyasında dengeler değişti. Artık sadece web siteleri değil, her gün kullandığımız mobil uygulamalar da siber suçluların radarında. Bir mobil uygulama güvenliği uzmanı olarak, bu yazıda sizlere Mobil CVE zafiyetleri kavramını, saldırganların bu açıkları nasıl kullandığını ve savunma mekanizmalarımızı nasıl güçlendirebileceğimizi detaylıca anlatacağım.

Mobil CVE Zafiyetleri Nedir ve Neden Kritiktir?

CVE (Common Vulnerabilities and Exposures), bilinen güvenlik açıklarının evrensel bir listesidir. Ancak konu Mobil CVE zafiyetleri olduğunda durum, masaüstü sistemlere göre çok daha risklidir. Bunun temel nedeni, mobil cihazların (Android & iOS) doğası gereği sahip olduğu hassas sensörler ve verilerdir.

Bir web sunucusundaki açık genellikle veritabanını tehdit ederken; mobildeki bir açık, kullanıcının anlık konumuna, kamerasına, mikrofonuna, biyometrik verilerine ve SMS geçmişine erişim imkanı tanıyabilir. Bu zafiyetler genellikle üç ana katmanda ortaya çıkar:

İşletim Sistemi Seviyesi: Android kernel veya iOS çekirdeğindeki yamalanmamış açıklar.

Üçüncü Parti SDK’lar: Geliştiricilerin kullandığı reklam veya analiz kütüphanelerindeki hatalar.

Hatalı Kod Yapısı: Geliştiricinin bıraktığı mantıksal hatalar.

En Sık Karşılaşılan Kritik Mobil Zafiyet Türleri

OWASP Mobile Top 10 listesinde de sıkça vurgulanan ve CVE veritabanlarında en çok kaydı bulunan riskleri teknik açıdan inceleyelim:

1. Uzaktan Kod Yürütme (Remote Code Execution – RCE)

Mobil güvenliğin en tehlikeli senaryosudur. Mobil CVE zafiyetleri arasında en yüksek CVSS skoruna sahip olanlar genellikle bu gruptadır. Saldırganın, hedef cihazda fiziksel erişimi olmadan uzaktan komut çalıştırmasını sağlar.

Risk: Cihazın tam kontrolü saldırgana geçer.

Nasıl Oluşur? Genellikle işlenmemiş verilerin (input validation eksikliği) bellekte taşmaya (Buffer Overflow) yol açmasıyla tetiklenir.

2. Güvensiz Veri Depolama (Insecure Data Storage)

Geliştiricilerin en sık yaptığı hatalardan biridir. Hassas verilerin SharedPreferences (Android) veya UserDefaults (iOS) gibi alanlarda şifresiz (plaintext) saklanmasıdır.

Senaryo: Cihaz çalındığında veya bir malware bulaştığında, saldırgan

data/data/com.paket.adi/dizinine erişerek tüm API anahtarlarını ve kullanıcı token’larını metin dosyası okur gibi okuyabilir.

3. Kırık Kriptografi (Broken Cryptography)

Birçok Mobil CVE zafiyeti, şifreleme algoritmalarının yanlış kullanımından kaynaklanır.

Zayıf Algoritmalar: MD5 veya SHA1 gibi artık güvenli kabul edilmeyen özetleme fonksiyonlarının kullanılması.

Hardcoded Keys: Şifreleme anahtarlarının uygulama kodunun içine gömülmesi. Tersine mühendislik (Reverse Engineering) araçları ile bu anahtarlar saniyeler içinde bulunabilir.

Web ve Mobilin Kesişimi: “WebView” Tehlikesi

Modern hibrit uygulamalarda sıkça kullanılan WebView bileşeni, web tabanlı saldırıların mobile sıçramasına neden olur. Eğer uygulamanız dışarıdan bir URL yüklüyorsa ve JavaScript köprüleri (addJavascriptInterface) güvensiz yapılandırılmışsa, basit bir XSS saldırısı mobil cihazda bir felakete dönüşebilir. Saldırgan, enjekte ettiği bir JavaScript koduyla uygulamanın yerel fonksiyonlarını çağırabilir ve rehberinizi kopyalayabilir.

Mobil Zafiyet Analizinde Kullanılan Araçlar

Bir güvenlik uzmanı, Mobil CVE zafiyetleri tespiti yaparken sadece koda bakmaz, uygulamayı “çalışma zamanında” (runtime) manipüle eder. Bu süreçte kullanılan temel araçlar şunlardır:

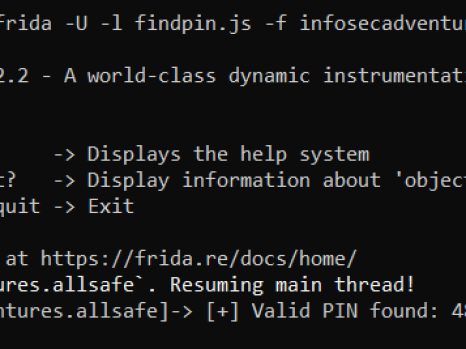

Frida: Uygulamanın belleğine müdahale ederek (hooking) fonksiyonların davranışını değiştirmemizi sağlar. SSL Pinning gibi güvenlik önlemlerini aşmak (bypass) için kullanılır.

MobSF (Mobile Security Framework): Otomatize edilmiş statik ve dinamik analiz aracıdır. APK veya IPA dosyasını yüklediğinizde size olası CVE açıklarını raporlar.

Burp Suite: Mobil uygulamanın sunucu ile konuştuğu trafiği araya girerek (Proxy) dinlemek ve manipüle etmek için vazgeçilmezdir.

Zafiyetlere Karşı “Sıkılaştırma” (Hardening) Stratejileri

Uygulamanızı Mobil CVE zafiyetleri listesine girmekten korumak için şu adımları izlemelisiniz:

Kod Karıştırma (Obfuscation): ProGuard veya R8 kullanarak kodunuzu karıştırın. Bu, saldırganların tersine mühendislik yapmasını zorlaştırır.

Kütüphane Yönetimi: Kullandığınız kütüphanelerin güncel olup olmadığını sürekli kontrol edin. “Dependency Check” araçlarını CI/CD süreçlerinize entegre edin.

Root/Jailbreak Tespiti: Uygulamanızın, kök yetkileri alınmış bir cihazda çalışıp çalışmadığını kontrol edin ve gerekirse çalışmayı durdurun.

SSL Pinning: Sunucu sertifikasını uygulamanıza gömerek, Man-in-the-Middle (Ortadaki Adam) saldırılarını engelleyin.

Sonuç

Mobil uygulama güvenliği, “yaptım oldu” diyebileceğiniz bir süreç değildir. Mobil CVE zafiyetleri, her geçen gün yeni yöntemlerle karşımıza çıkmaktadır. Bir geliştirici olarak sorumluluğumuz, sadece işlevsel bir uygulama yapmak değil, kullanıcı verilerini en üst düzeyde koruyan güvenli bir mimari inşa etmektir.

Unutmayın; güvenli kod yazmak bir tercih değil, dijital dünyada hayatta kalmanın temel kuralıdır. Güvenlik testleri ve güncel zafiyet analizleri için blogumu takip etmeye devam edin.

Daha fazla zafiyetler hakkında bilgi sahibi olmak için : CVE: Yaygın Güvenlik Açıklıkları ve Maruz Kalmalar