Mobil Uygulama Güvenliğinde Runtime Manipulation ve Anti-Tamper Stratejileri: Frida Tehdidine Karşı Derinlemesine Teknik Analiz

Android Runtime Güvenliği ekosistemi son on yılda dramatik bir evrim geçirdi. Geçmişte geliştiriciler için ProGuard/R8 ile kod karıştırma (obfuscation), basit Root/Jailbreak kontrolleri ve Sertifika Pinning (Certificate Pinning) uygulamak “güvenli” sayılmak için yeterliydi. Ancak modern siber tehditler, bu statik savunma hatlarını çoktan aştı.

Günümüzde asıl savaş, uygulamanın diskteki (APK/IPA) halinde değil, RAM üzerindeki (Runtime) davranışlarında yaşanmaktadır. Bu makalede, mobil güvenliğin en kritik vektörü olan Runtime Manipulation saldırılarını, Frida tabanlı hook tekniklerini ve bunlara karşı geliştirilen Anti-Tamper (kurcalama koruması) mimarilerini teknik detaylarla inceleyeceğiz.

Runtime Manipulation Nedir? Statik Analizin Sonu

Runtime Manipulation (Çalışma Zamanı Manipülasyonu), bir uygulamanın çalışır durumdayken bellek alanına, fonksiyon çağrılarına veya mantıksal akışına dinamik olarak müdahale edilmesidir. Geleneksel statik analiz yöntemleri (uygulamanın kaynak kodunu inceleme), bu saldırı türü karşısında çaresizdir. Çünkü saldırgan, şifreli veya karıştırılmış kodu çözmekle uğraşmaz; kodun işlemci tarafından çalıştırılmak üzere belleğe açılmasını bekler.

Uygulama belleğe yüklendiğinde, en karmaşık şifreleme algoritmaları bile çözülmüş veri (plaintext) veya çalıştırılabilir fonksiyonlar olarak bulunur. Saldırganlar Frida, Xposed, LSPosed veya özel Native Injector araçları kullanarak bu akışa “kanca” (hook) atarlar.

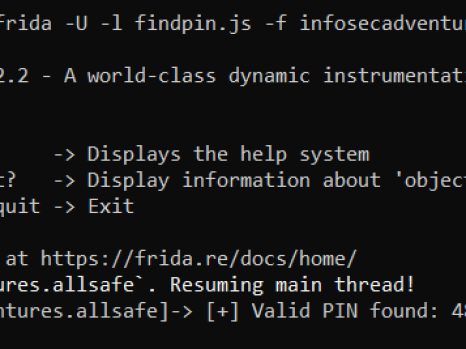

Teknik Derinlik: Frida ile Hooking ve Fonksiyon Zehirlenmesi

Saldırganların en güçlü silahı, Dynamic Binary Instrumentation (DBI) aracı olan Frida’dır. Frida, çalışan bir sürecin (process) içine kendi JavaScript motorunu enjekte eder. Bu sayede saldırgan, uygulamanın native (C/C++) veya yönetilen (Java/Kotlin) fonksiyonlarını gerçek zamanlı olarak yeniden yazabilir.

Örnek Senaryo: Premium Kontrolünün Atlatılması

Bir uygulamanın kullanıcının “Premium” üye olup olmadığını kontrol eden bir Java metoduna sahip olduğunu düşünelim. Normal şartlarda bu fonksiyon sunucudan veya yerel veritabanından bir boolean değer döndürür.

// Orijinal Java Kodu

public boolean isUserPremium(String userId) {

// Karmaşık doğrulama işlemleri…

return false; // Kullanıcı premium değil

}

Saldırgan, uygulamanın kaynak kodunu değiştirmeden, sadece bellekteki bu fonksiyonun dönüş değerini Frida ile şu şekilde manipüle eder:

// Saldırganın Frida Script’i

Java.perform(function () {

var MainActivity = Java.use(“com.ornekuygulama.MainActivity”);MainActivity.isUserPremium.implementation = function (userId) {

console.log(“[+] Premium kontrolü atlatılıyor: ” + userId);

// Orijinal fonksiyonu çalıştırma, her zaman True döndür

return true;

};

});

Bu script çalıştığında, uygulama içerisindeki karmaşık lisans doğrulama mantığı ne olursa olsun, uygulama her zaman kullanıcının “Premium” olduğunu sanacaktır. Bu, abonelik tabanlı gelir modelleri için yıkıcı bir durumdur.

SSL Pinning Bypass ve MITM Saldırıları

Runtime manipulation sadece mantıksal akışı değiştirmez, aynı zamanda ağ trafiğini de şeffaflaştırır. Geliştiriciler, Man-in-the-Middle (MITM) saldırılarını önlemek için SSL Pinning kullanır. Ancak Frida, uygulamanın güvenilen sertifika otoritesini kontrol eden alt seviye API’lerini (örneğin okhttp3.CertificatePinner veya native SSL_Ctx_set_verify) hook ederek devre dışı bırakabilir.

Bu sayede saldırgan, Burp Suite veya Charles Proxy gibi araçlarla şifreli trafiği (HTTPS) açık metin olarak izleyebilir, API anahtarlarını çalabilir ve sunucuya giden verileri manipüle edebilir.

Gelişmiş Savunma: Çok Katmanlı Anti-Tamper Mimarisi

Basit kontrollerin işe yaramadığı bu ortamda, “Derinlemesine Savunma” (Defense in Depth) stratejisi şarttır. Etkili bir Anti-Tamper mekanizması şu katmanlardan oluşmalıdır:

1. Dinamik Bütünlük Kontrolleri (Integrity Checks)

Uygulama, sadece açılışta değil, periyodik aralıklarla kendi bellek haritasını taramalıdır. Beklenmeyen kütüphanelerin (örneğin frida-agent.so veya şüpheli libc çağrıları) belleğe yüklenip yüklenmediği kontrol edilmelidir. Ayrıca uygulamanın imza bütünlüğü (CRC/Hash kontrolü) çalışma zamanında doğrulanmalıdır.

2. Kritik Mantığı Native Katmana (NDK) Taşıma

Java ve Kotlin kodlarını hook etmek ve anlamak, C/C++ kodlarına göre çok daha kolaydır. Kritik algoritmalar (şifreleme, token üretimi, lisans kontrolü) JNI (Java Native Interface) aracılığıyla Native kütüphanelere taşınmalıdır. Native katmanda yapılan Inline Hooking tespiti ve savunması, saldırganın işini matematiksel olarak zorlaştırır.

3. Yanıltma (Deception) ve Honeypot Stratejileri

Gelişmiş güvenlik, saldırıyı engellemekle yetinmez; saldırganı sabote eder. Bir hook girişimi tespit edildiğinde uygulamayı hemen kapatmak (crash), saldırgana “burada bir koruma var, bypass etmeliyim” mesajı verir.

Bunun yerine Sessiz Savunma uygulanmalıdır:

Sahte Veri: Hook tespit edildiğinde uygulama çalışmaya devam etmeli ancak sahte API anahtarları veya hatalı veriler üretmelidir.

Gecikme (Latency): İşlemler rastgele sürelerle yavaşlatılarak saldırganın analiz süreci (Time-to-Analysis) uzatılmalıdır.

Flagging: Cihaz sessizce “riskli” olarak işaretlenmeli ve sunucu tarafında bu kullanıcıdan gelen kritik işlemler (para transferi vb.) reddedilmelidir.

Sonuç: Güvenlik Süreklilik Arz Eder

Mobil uygulama güvenliği, “kur ve unut” tarzı bir süreç değildir. Runtime Manipulation, saldırganların uygulamanızın beynine doğrudan erişim sağladığı en tehlikeli vektördür. Statik korumalar (Obfuscation) gerekli olsa da asla yeterli değildir.

Gerçek güvenlik; uygulamanın çalışma anında çevresini analiz edebildiği, Frida gibi enjeksiyon araçlarını tespit edebildiği ve saldırı altında olduğunu anladığında mantıksal kararlarını değiştirebildiği Otonom Koruma Mekanizmaları (RASP – Runtime Application Self-Protection) ile mümkündür. Unutmayın, saldırganın sadece bir açık bulması yeterliyken, savunmacının her deliği kapatması gerekir.

Daha fazla bilgi için :

https://medium.com/@Mehmet_Karagulle/android-runtime-dalvik-ve-art-mimarileri-2920f967201c