Bu dijital çağda, hemen hemen her pazarlama, reklam ve analitik şirketinin başarısı, İnternet üzerinden kullanıcıları takip etmelerine ve hedeflenen reklamları sağlama konusundaki ilgi alanlarını öğrenmelerine bağlıdır.

Bu çözümlerin çoğu, göz attığınız alan dışındaki bir alanda ayarlanmış bir çerez olan 3. taraf çerezlerine dayanır. Bu, Google ve Facebook dahil şirketlerin birden fazla sitedeki her hareketinizi izleyebilmeniz için sizi parmak izi bırakmasına izin verir.

Bununla birlikte, Kaspersky Antivirus kullanıyorsanız, güvenlik yazılımındaki bir açık, son 4 yıl içinde ziyaret ettiğiniz her web sitesiyle ilişkilendirilmiş benzersiz bir tanımlayıcıya maruz kalmış ve bu siteler ve diğer üçüncü taraf hizmetlerinin sizi izlemesine izin vermiş olabilirsiniz. Hatta üçüncü taraf çerezlerini zamanında engellemiş veya silmiş olsanız bile.

CVE-2019-8286 olarak tanımlanan ve bağımsız güvenlik araştırmacısı Ronald Eikenberg tarafından keşfedilen güvenlik açığı, Kaspersky URL Advisor adlı virüsten koruma yazılımına tümleşik bir URL tarama modülünün çalışma biçiminde bulunuyor .

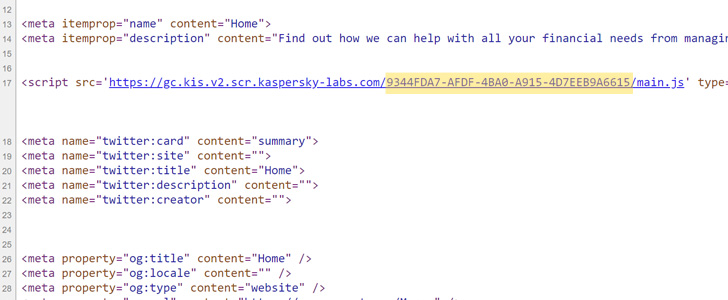

Varsayılan olarak, Kaspersky Internet güvenlik çözümü, uzaktan barındırılan bir JavaScript dosyasını doğrudan ziyaret ettiğiniz her web sayfasının HTML koduna (gizli moddayken bile – tüm web tarayıcıları için) sayfanın şüpheli listesine ait olup olmadığını kontrol etmek amacıyla enjekte eder ve phishing web adreslerini kontrol eder.

İnternet güvenliği çözümlerinin çoğu, web sayfalarını kötü amaçlı içerikler için izlemek üzere aynı şekilde çalıştığından, hiç şaşırtıcı değil.

Bununla birlikte, Eikenberg, bu JavaScript dosyasının URL’sinin, her Kaspersky kullanıcısı için benzersiz bir dize içerdiğini, web sitelerinde, diğer üçüncü taraf reklam ve analitik hizmetlerinde kolayca yakalanabilen bir UUID (Universally Unique Identifier-Evrensel Olarak Benzersiz Tanımlayıcı) içerdiğini tespit etti. Eikenberg;

“Bu kötü bir fikir çünkü web sitesi alanı bağlamında çalışan diğer komut dosyaları HTML koduna her zaman enjekte edilen Kaspersky ID’ye erişebilir. Bu, herhangi bir web sitesinin kullanıcının Kaspersky ID’sini kolayca okuyabileceği anlamına gelir ve kullanıcıyı takip etmek için kötüye kullanılabilir ” diyor .

Eikenberg, bulgularını, sorunu kabul eden ve JavaScript URL’sinde UUID kullanmak yerine tüm kullanıcılar için sabit bir değer (fd126c42-EBFA-4E12-B309-BB3FDD723AC1) atayarak geçen ay yamalayan Kaspersky’ye bildirdi.

Şirket, açıklamasında ” Kaspersky, ürünlerinde üçüncü taraflara erişilebilen benzersiz ürün kimliğini kullanarak kullanıcı gizliliğini tehlikeye atabilecek bir güvenlik sorunu (CVE-2019-8286) düzeltti ” dendi.

“Bu sorun kullanıcı verilerinin açıklanması olarak sınıflandırıldı. Saldırgan, kullanıcıyı izleyeceği web sunucularına kötü amaçlı bir komut dosyası hazırlamalı ve dağıtmalıdır.”

Eikenberg, “Saldırgan, bu bilgileri, koruma yazılımına göre uyarlanmış bir zararlıyı yeniden dağıtmak veya uygun bir aldatmaca sayfasına yeniden yönlendirmek için kullanabilir:. Örneğin: Kaspersky lisansınızın süresi doldu. Aboneliği yenilemek için lütfen kredi kartı numaranızı girin” dedi.

Kaspersky Antivirus, Internet Security, Total Security, Free Antivirus ve Small Office Security ürünlerinin güncellenmiş sürümleri zafiyet bildirildikten sonra yamalandı.

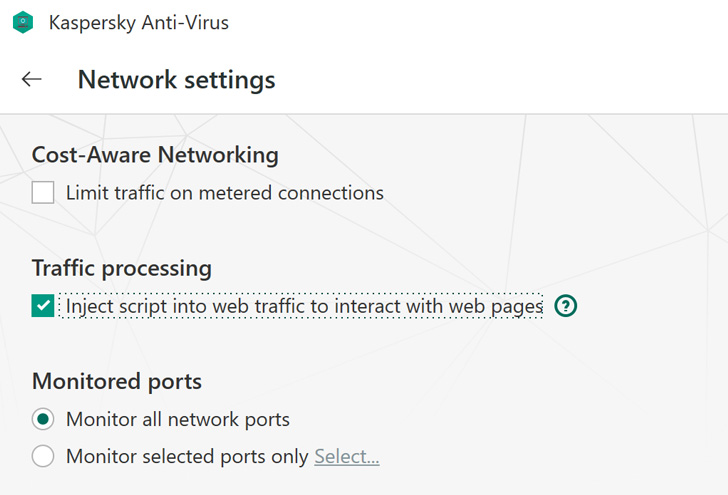

Ancak, bu izlemeyi tamamen devre dışı bırakmak isteyen kullanıcılar, yukarıdaki ekran görüntüsünde gösterildiği gibi, URL Danışmanı özelliğini ayarlar→ ek→ ağ→ Trafik işlemeyi Kaldır kutusundan manuel olarak devre dışı bırakabilir.

The Hacker News