Bu yazımda LetsDefend sitesinde bulunan SOC145 – Ransomware Detected Alarmını analiz edeceğim.

Olay Kimliği (EventID): 92 Bu olayın benzersiz kimliği.

Olay Zamanı: 23 Mayıs 2021, 19:32 Olayın gerçekleştiği zaman damgası.

Kural: SOC145-Ransomware Algılandı Bu olay için tetiklenen kural, SOC’un önceden tanımlanmış bir kurala göre fidye yazılımını algılamaya çalıştığını gösterir.

Seviye: Güvenlik Analisti Olayın seviyesi, bu olayın Güvenlik Analisti seviyesinde olduğunu gösterir. Bu, olayın daha fazla inceleme için bir güvenlik analisti tarafından dikkate alınması gerekebileceğini gösterir.

Kaynak Adresi: 172.16.17.88 Olayın kaynağı olan IP adresi.

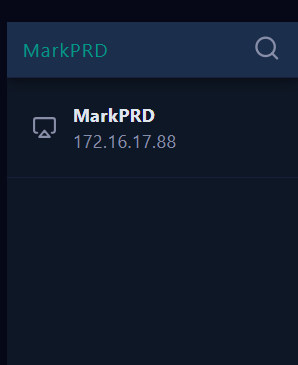

Kaynak Host Adı: MarkPRD IP adresi ile ilişkilendirilmiş olan ana bilgisayar adı.

Dosya Adı: ab.exe Olayla ilgili dosyanın adı.

Dosya Hash: Ob486fe0503524cfe4726a4022табаба

Alarmı ilk incelediğimizde Kritik düzeyde bir alarm ve ürünün Malware tipi olduğunu görüyoruz.

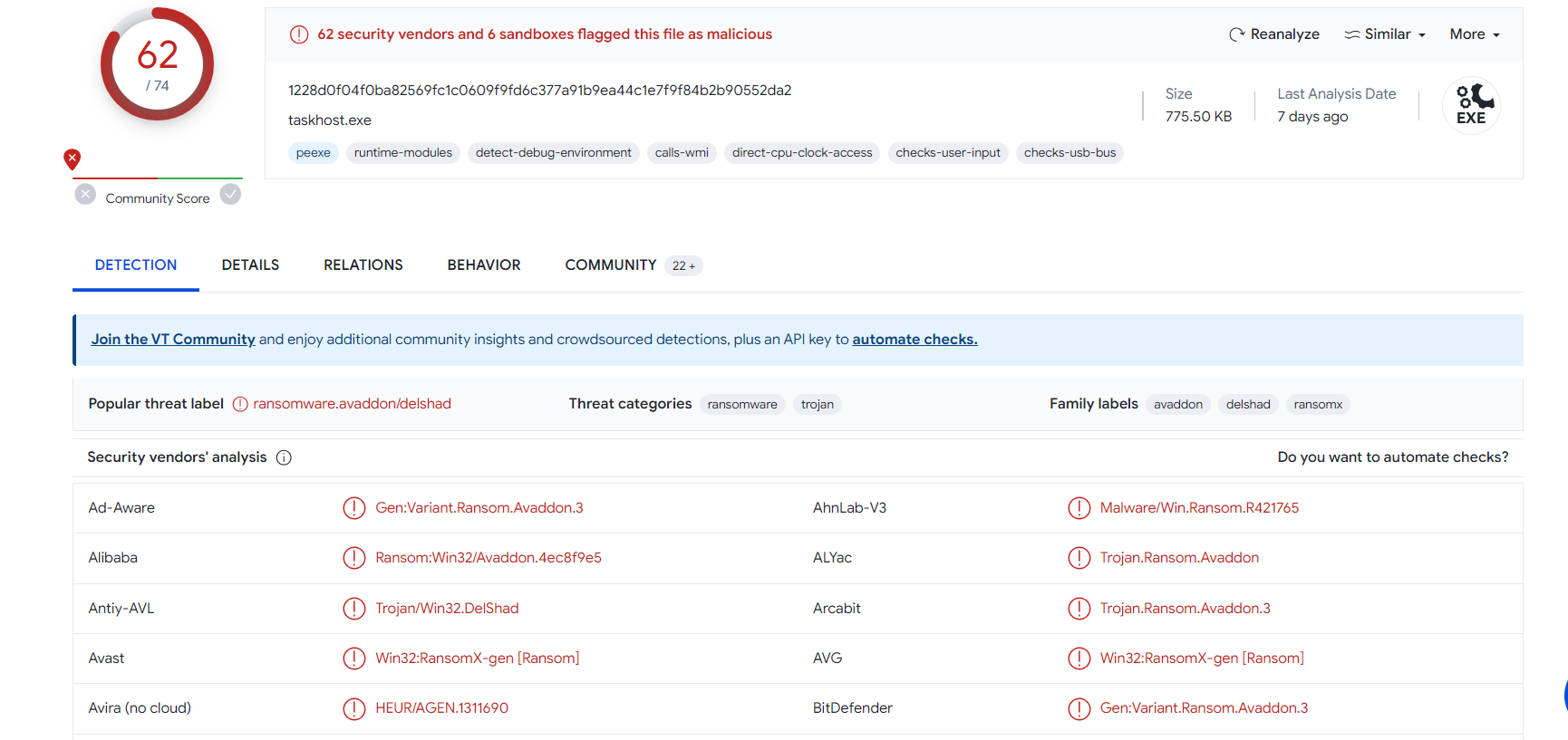

Analizimde ilk adım olarak bizimle paylaşılan hash bilgisini Virüs Totalden Aratacağım.

Görüldüğü üzere virüs total verilerine göre zararlı bir dosya olduğu belirtiliyor.

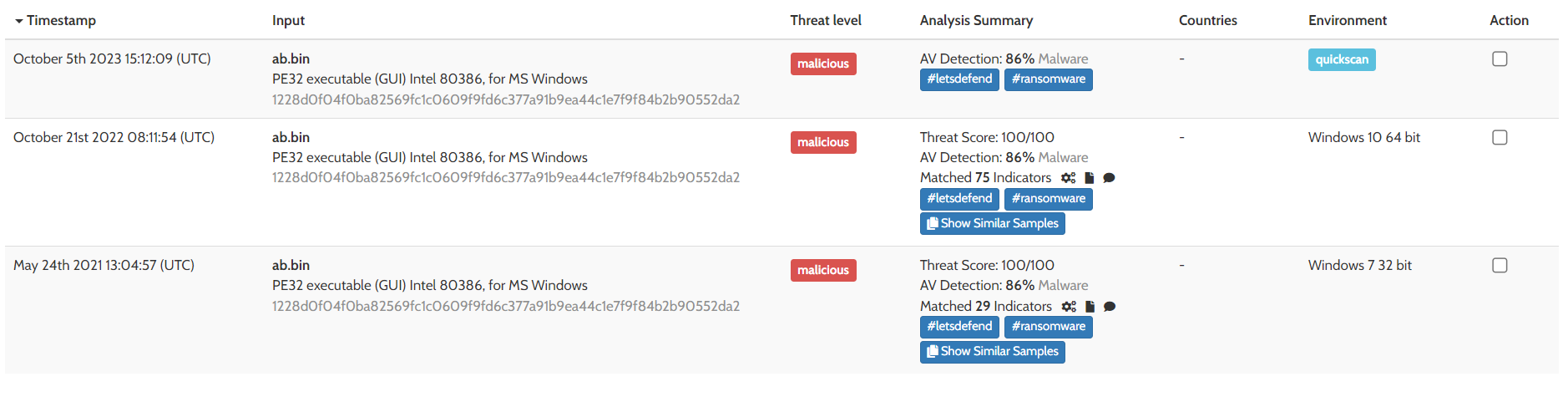

Dosyanın göstermiş olduğu aktiviteleri daha detaylı incelemek için Hybrid Analysis’i kullanacağım.

Hybrid Analysis, bir dosyanın güvenlik tehditlerini değerlendirmek ve analiz etmek amacıyla kullanılan bir çevrimiçi hizmettir. Bu platform, dosyaların dinamik ve statik analizini bir araya getirerek, zararlı yazılım tespiti, davranış analizi ve diğer güvenlik tehditlerinin belirlenmesi konusunda kullanıcılarına hizmet sunar.

İlk olarak exe’mizin burada var olup olmadığını öğrenmek istiyorum. Report Search kısmından kopyalamış olduğumuz hash’ı aratıyoruz.

Bu verilerden Tehdit puanın en yüksek seviyede olduğunu görüyoruz ve zararlı bir yazılım olduğunu anlıyoruz.

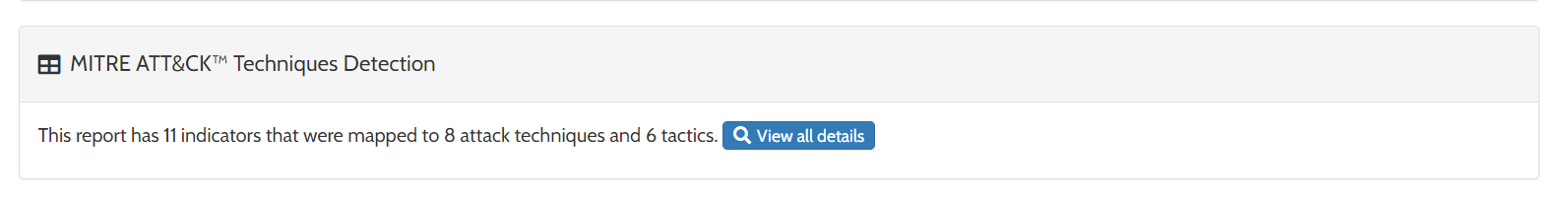

Bu rapor da ise zararlı yazılımın Mitre Attack framework’den 8 atak 6 taktikle eşleştiğini görüyoruz.

Bu girişte, ATT&CK matrisindeki üç farklı taktiği temsil eden üç farklı ATT&CK kimliği (T1047, T1215, T1179) ve bunlarla ilişkilendirilmiş kısa açıklamalar bulunmaktadır. ATT&CK matrisi, saldırganların kullanabileceği taktikleri ve teknikleri tanımlayan bir güvenlik çerçevesidir. Ayrıca, her bir teknikle ilişkilendirilmiş kötü amaçlı göstergeler ,şüpheli göstergeler, ve bilgilendirici göstergeler hakkında bilgiler de sağlanmaktadır.

Burada WMIC.exe de SHADOWCOPY DELETE çalıştığını görüyoruz.

SHADOWCOPY DELETE komutu, Windows işletim sisteminde sistem geri yükleme noktalarını veya gölge kopyalarını silmeye yönelik bir komuttur. Bu komut, Windows Management Instrumentation Command-Line aracılığıyla kullanılabilir ve kullanıcı tarafından manuel olarak çalıştırılabilir.

Gölge kopyaları, bir dosyanın veya sistem durumunun belirli bir anındaki bir kopyasıdır. Bu kopyalar, dosya veya sistemde bir değişiklik yapıldığında, önceki durumu geri yüklemek veya dosyaları kurtarmak için kullanılabilir. Ancak, kötü amaçlı yazılımlar veya saldırganlar, sistem geri yükleme noktalarını veya gölge kopyalarını kullanarak tespit edilmeyi engellemek, izleri silmek veya fidye yazılımları tarafından şifrelenmiş dosyaları kurtarmayı zorlaştırmak amacıyla bu tür komutları kullanabilirler.

wmic SHADOWCOPY DELETE /nointeractive

Özellikle nointeractive parametresi, komutun etkileşimli bir onay almadan otomatik olarak çalışmasını sağlar. Yani, kullanıcıya herhangi bir onay sormadan işlemi gerçekleştirir.

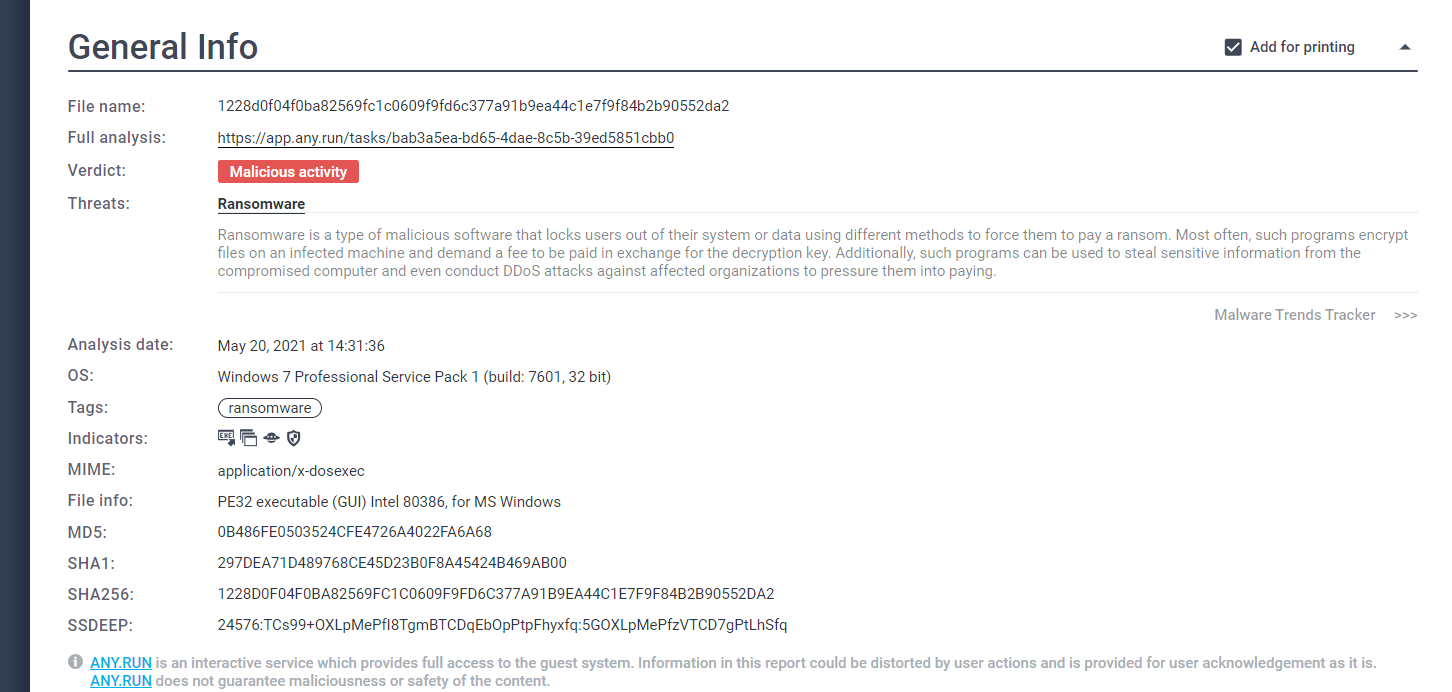

Malwaremizi daha detaylı araştırmak amacıyla hash değerimizi Any.Run da açıyorum.

Any.Run, zararlı yazılım analizi yapmamıza yardımcı olan bir çevrimiçi platformdur. Any.Run platformu, kullanıcılara belirli bir dosya, URL veya dosya ile ilişkilendirilmiş belirli bir davranışı simüle etme ve analiz etme olanağı sağlar.

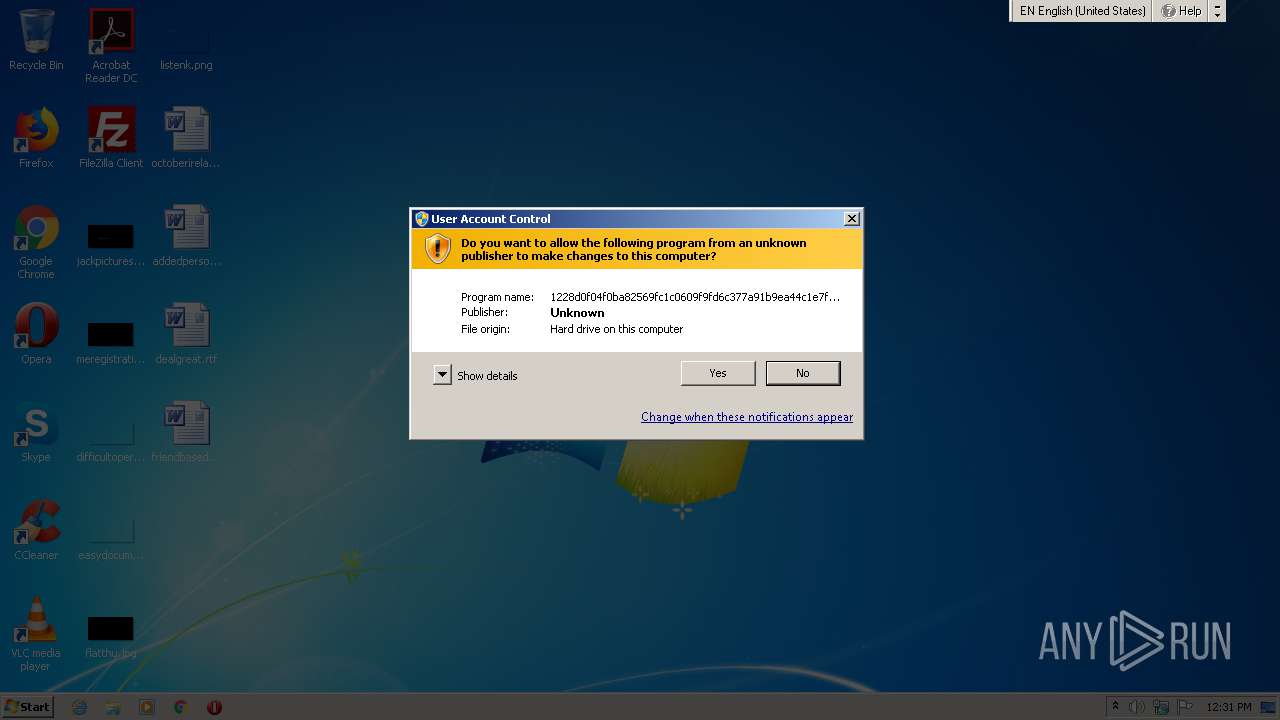

şimdi exe’mizin ne gibi aktiviteler yaptığını görmek için exe’yi Any.Run da çalıştırıyorum.

exe ilk çalıştığında kullanıcıdan izin istiyor.

Burada wmic.exe çalıştırdığını görüyoruz.

Burada SHADOWCOPY işleminin yapıldığını görüyoruz.

Burada saldırganların verileri kitlediğini ve kurtarılması için ne yapılması gerektiğini yer alan bir notepad görüyoruz.

Burada dikkatimi bcdedit.exe çekiyor. Saldırganlar fidye yazılımları, bcdedit.exe veya benzeri araçları kullanarak BCD’yi değiştirebilir. Bu, başlatma seçeneklerini veya sistem geri yükleme noktalarını etkiler. Böylece saldırganlar verilerin kurtarılmasını zorlaştırıyor.

exe’nin ne amaçla kullanıldığını anlamış olduk. Şimdi ilgi LetDefend’de bulunan ilgili makinenin loglarını inceleyerek aktivitenin yapılıp yapılmadığını analiz edeceğiz.

Alarm da yer alan makineyi açıyorum.

İnceledğimiz exe’de ki Processes’ler bu makinede gerçekleşmiş mi onu anlamak için makinenin Processes’lerini inceleyeceğim.

Processesleri incelediğimde makinenin fidye yazılıma uğradığını ve makinenin kitlendiğini anlıyorum.

Bu edindiğimiz bilgiler ışında artık alarmı kapatabiliriz.

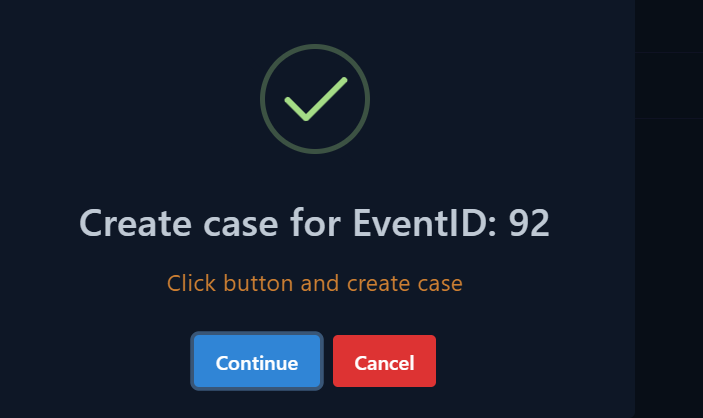

LetDefend yer alan alarmı üstüme alıp bir case açıyorum.

Herhangi bir trafiğe ulaşamadığım için other seçeneğini seçiyorum.

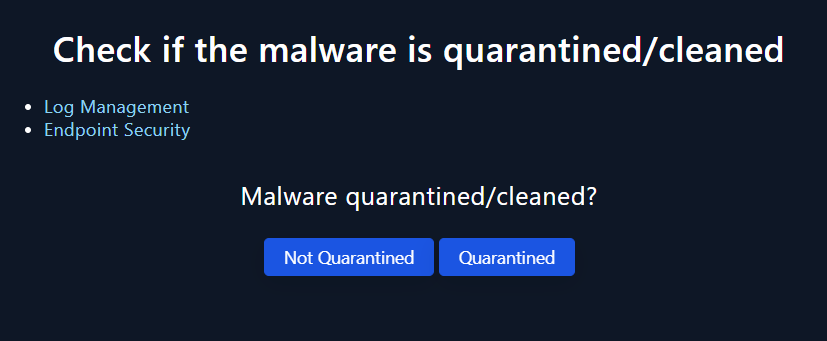

Burada Malware karanitinaya alınmış mı veya temizlenmiş mi sorusuna böyle bir işlem olmadığından not Quarantined seçeneğini seçiyorum.

Burada analiz yaptığımızda ortaya çıkan sonuç Malicious olduğundan Malicious seçeneğini seçiyorum.

Bir C2 bağlantısına rastlamadığımız için Not Accesed seçeneğini seçiyorum.C2 Komuta Kontroldür. Komuta ve kontrol (C2) sunucusu, saldırganın hedef sistem üzerinde kontrol sağlamasına ve saldırıyı yönlendirmesine olanak tanıyan bir sunucu veya altyapıdır. Saldırılar genellikle bu tür bir sunucu üzerinden planlanır, yönlendirilir ve kontrol edilir.

Bu kısımda dosyanın MD5 Hash değerini giriyoruz.

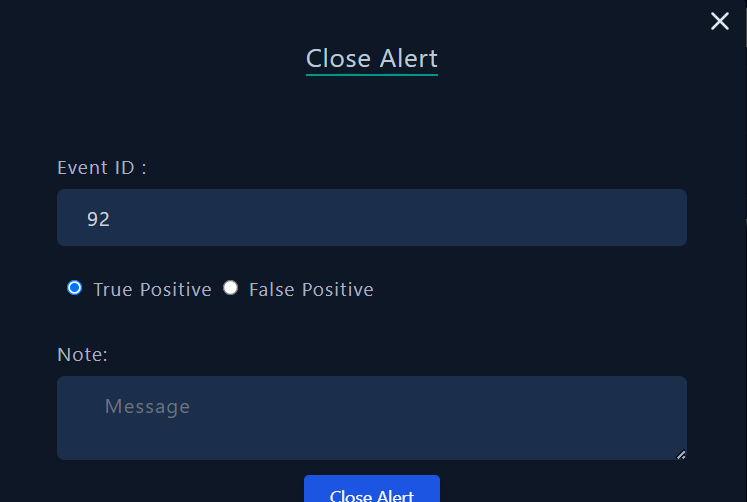

Alarmımızı True Positive işaretleyip alarmımızı kapatıyoruz.