Metaspolitable hedef makinede OpenVAS ile nasıl zafiyet tespiti yapabiliriz görelim. Daha önce anlattığımız gibi Scan/Task menüsünden yıldız simgesine tıklayıp yeni bir görev oluşturuyoruz. Scan Targets seçeneğinde yıldız düğmesine tıklayarak yeni açılan pencerede hedefe isim verip Metasploitable makinenin IP adresi olan 192.168.20.137 (Sizinki farklı olabilir) giriyoruz. Port List kısmında All TCP and Nmap 5.51 top 100 UDP seçeneğini seçiyoruz. Böylelikle en çok kullanılan 100 TCP ve UDP portunu taracayacağız. Sonrasında Create düğmesine tıklayıp Task penceresine dönüyoruz. Burada Create düğmesine tıklayıp görev oluşturma işlemini bitiriyoruz. Şimdi sağ alttaki start düğmesine basarak taramayı başlatabiliriz. Yine ekran tazeleme ayarını Refresh every 30 sec. Şeklinde yapmayı unutmayın.

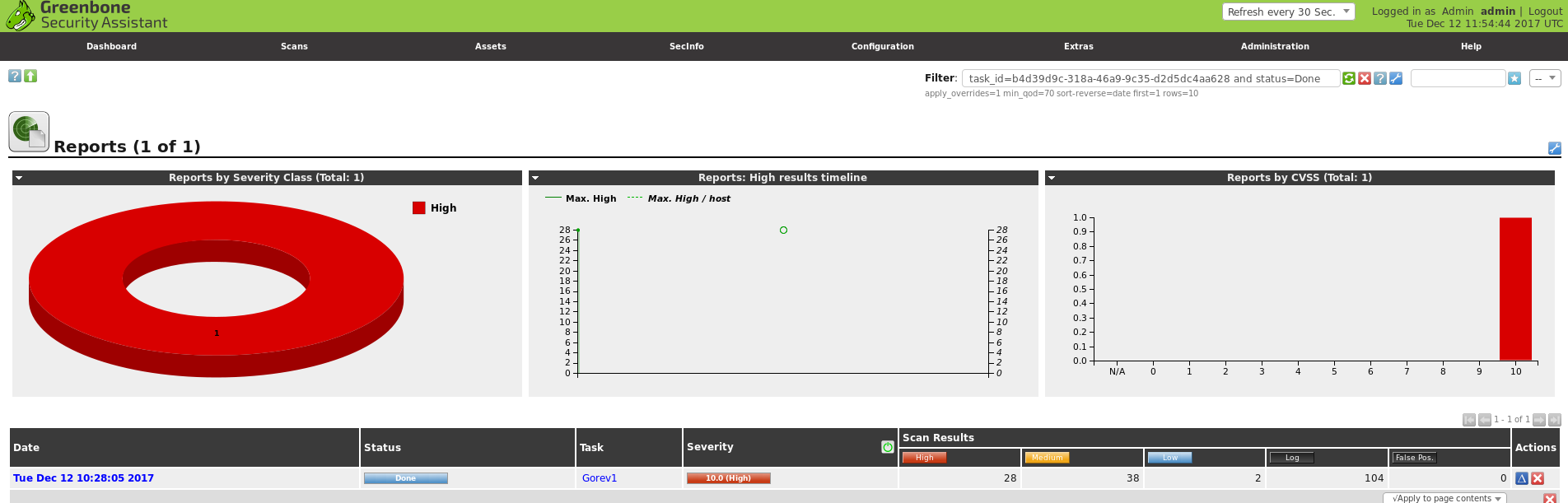

Tarama işlemi bitince Status kısmında Done şeklinde görünür. Buradan Reports kısmına tıklayarak tarama raporunu açabiliriz.

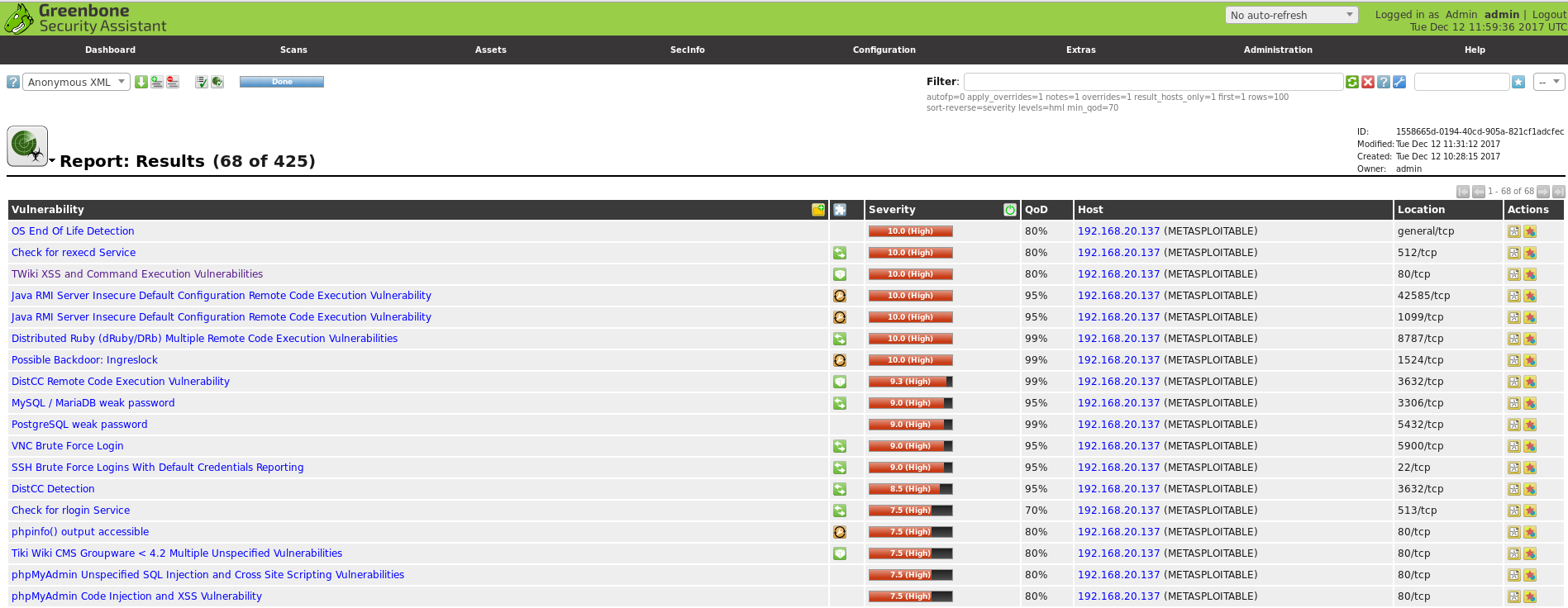

Gördüğünüz gibi 28 adet High seviyede güvenlik açığı bulundu. Şimdi bu açıkların ayrıntısını görmek için Date kısmındaki tarama tarihini gösteren linke tıklıyoruz.

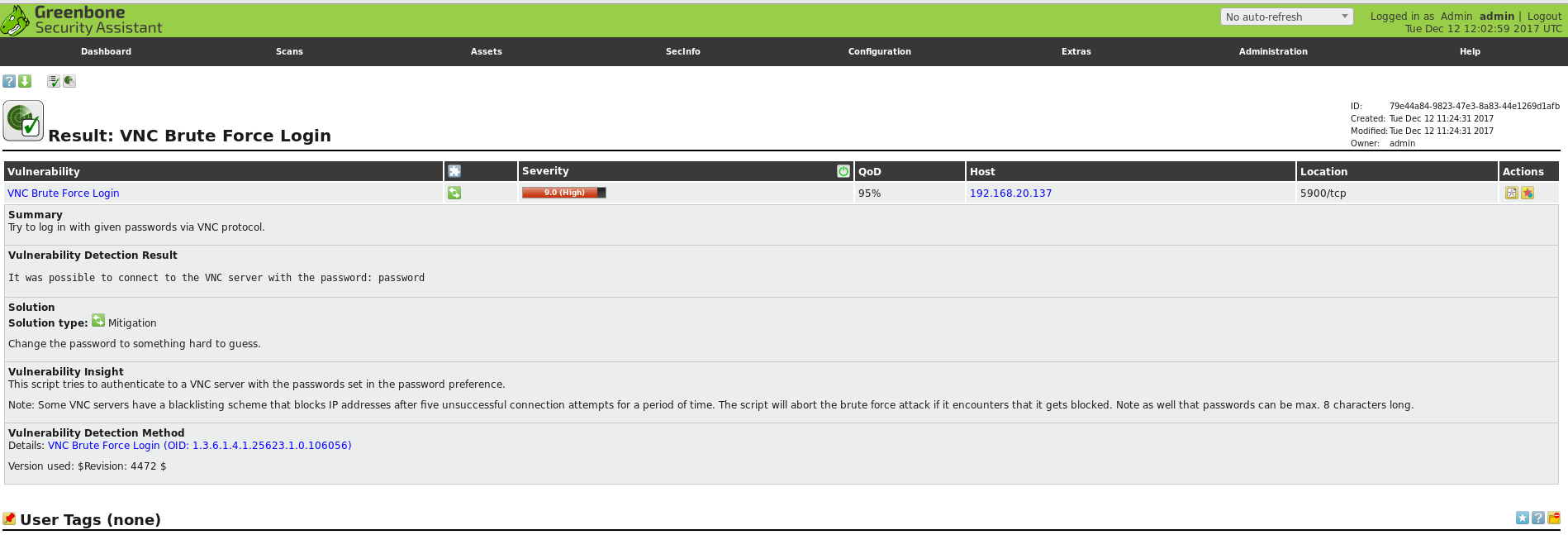

Buradan da ayrıntısı görmek istediğimiz açığın linkine tıklıyoruz. Buradaki örnekte varsayılan parola (password) ile VNC bağlantısı gerçekleştirilebileceği açıklanıyor.

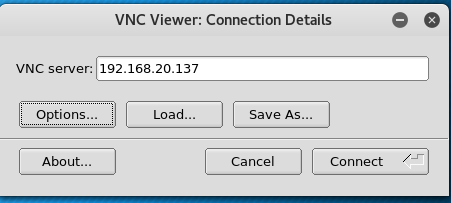

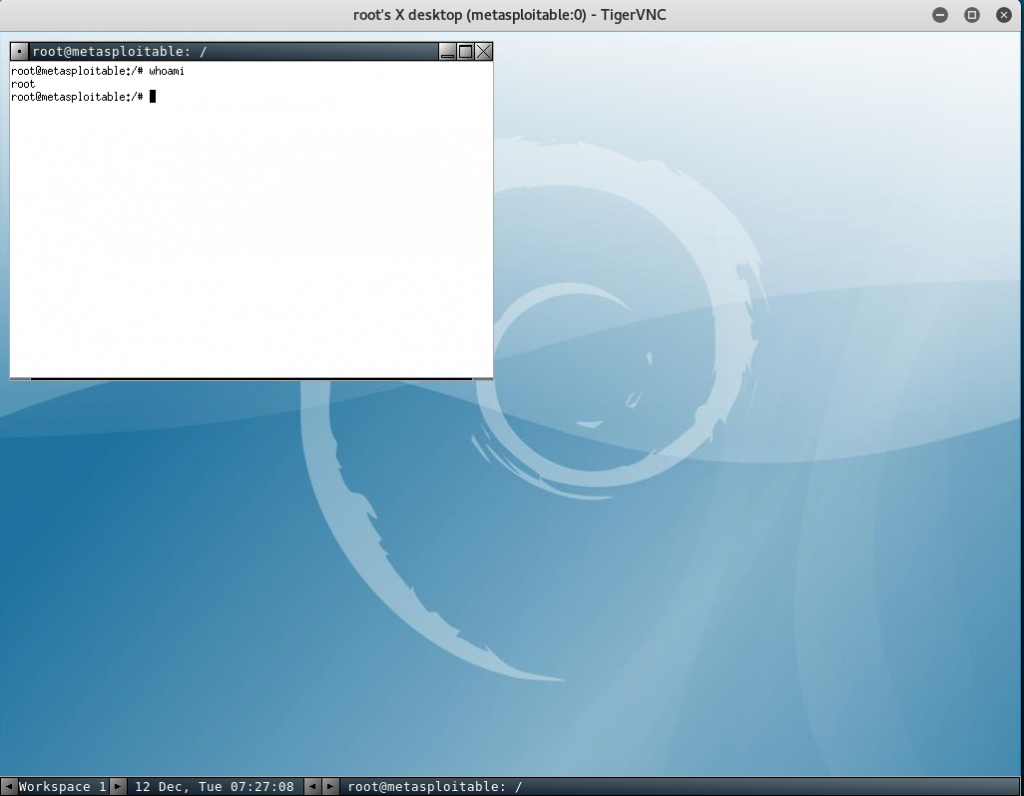

Exploit aşamalarını ilerinde görecek olsak ta bu zafiyeti nasıl sömürebiliriz görelim. Öncelikle Bir VNC Viewer programı kurmamız gerekiyor. Bunun için terminalde apt-get install tigervnc-viewer komutunu yazıyoruz. Sonrasında Y diyerek devam ediyoruz. Kurulum bitince terminalde vncviewer yazarak programı başlatıyoruz. Metaspolitable IP adresi olan 192.168.20.137 yi yazıp Conenct düğmesine tıklıyoruz.

Karşımıza gelen ekranda pasword kısmına “password” yazdığımızda hedef makinede root yani en yetkili kullanıcı olarak oturum açtığımızı görebilirsiniz.