TP-Link, siber saldırganların yönetici parolalarını geçersiz kılmalarına ve cihazların LAN üzerinden uzaktan kontrol altına almasına izin verebilecek bazı Archer yönlendiricilerini etkileyen kritik bir güvenlik açığını giderdi.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

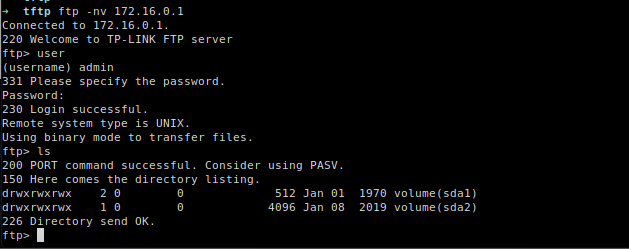

Zafiyeti bulan IBM X-Force Red’den Grzegorz Wypych, “Bu yönlendirici güvenlik açığından yararlanılırsa, uzak bir saldırganın yerel alan ağındaki Telnet (LAN) üzerinden yönlendiricinin yapılandırmasını kontrol altına almasına ve LAN veya geniş alan ağı (WAN) üzerinden bir Dosya Aktarım Protokolü (FTP) sunucusuna bağlanmasına izin verebilir.”

Bu güvenlik açığından yararlanmak için, saldırganların izin verilen bayt sayısından daha uzun bir karakter dizesi içeren bir HTTP isteği göndermesi gerekir; bunun sonucunda kullanıcı şifresi tamamen geçersiz sayılır ve boş bir değerle değiştirilir.

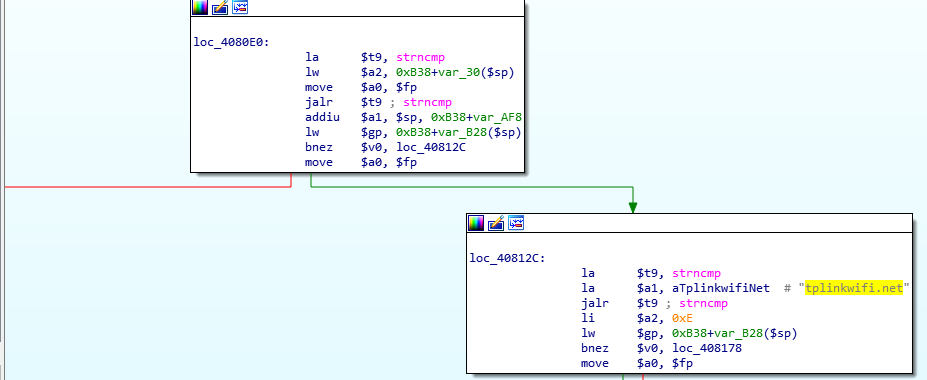

Bu, yerleşik doğrulamaya rağmen çalışır, çünkü yalnızca yönlendirenin HTTP başlıklarını kontrol eder, saldırganın yönlendiricinin httpd hizmetini, kodlanmış tplinkwifi.net değerini kullanarak isteği geçerli olarak tanıması için kandırmasına izin verir .

Bu yönlendiricilerdeki tek kullanıcı türü tam kök izinlerine sahip yönetici olduğundan , tehdit aktörleri kimlik doğrulama işlemini atladığında, yönlendirici üzerinde otomatik olarak yönetici ayrıcalıklarına sahip olurlar.

Bundan sonra, “tüm işlemler kullanıcı tarafından bu erişim seviyesi altında gerçekleştirilir, bu da bir saldırganın yönetici olarak çalışmasını ve cihazı devralmasını sağlar.”

“Saldırganlar yalnızca ayrıcalıklı erişim elde etmekle kalmaz, aynı zamanda meşru kullanıcılar da kilitlenebilir ve bu sayfa artık şifreleri kabul etmeyeceğinden, kullanıcı arayüzü üzerinden web hizmetine giriş yapamaz.

“Böyle bir durumda, mağdur konsola ve hatta bir kabuğa erişimi kaybedebilir ve böylece yeni bir parola yeniden belirlenemez”

Yönlendirici sahibi cihazda yeni bir şifre belirlese bile, saldırganlar USB bağlantılarını yerleşik FTP sunucusuna erişmenin tek yolu olarak bırakarak başka bir LAN / WAN / CGI isteği ile iptal edebilir.

Ayrıca, RSA şifreleme anahtarları boş parolalarla çalışmadıklarından otomatik olarak da başarısız olur.

Wypych , “Bu kusur, uygun bir kimlik doğrulama yapılmadan, tüm kullanıcılar için bu cihazda varsayılan olan yönetici ayrıcalıklarına sahip, yönlendiriciye yetkisiz bir üçüncü taraf erişimi sağlayabildiğinden kritik olarak kabul ediliyor” açıklamasını yaptı .

“Bu tür yönlendiricilerin misafir Wi-Fi’sini etkinleştirmek için kullanılabileceği iş ağlarında risk daha büyüktür. Kurumsal ağa yerleştirilirse, tehlikeye atılmış bir yönlendirici bir saldırganın giriş noktası olabilir ve içeri girecek bir yer olabilir ayrıca ağda keşif yapabilirler ve sızarlarsa yanal hareket taktikleri uygulayabilirler.”

Güvenlik Yamaları Yayınlandı

TP-Link, müşterilerin yönlendiricilerini, şu anda CVE-2019-7405 olarak izlenen güvenlik açığını kötüye kullanacak saldırılara karşı korumalarına yardımcı olmak için gerekli yamaları yayınladı .

Archer C5 V4, Archer MR200v4, Archer MR6400v4 ve Archer MR400v3 yönlendiricilerin güvenlik yamalarını aşağıdaki tablodan indirebilirsiniz.

| Zafiyetli TP-Link Yönlendirici | Güvenlik Yaması |

| Archer C5 V4 | https://static.tp-link.com/2019/201909/20190917/Archer_C5v4190815.rar |

| Archer MR200v4 | https://static.tp-link.com/2019/201909/20190903/Archer%20MR200(EU)_V4_20190730.zip |

| Archer MR6400v4 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR6400(EU)_V4_20190730.zip |

| Archer MR400v3 | https://static.tp-link.com/2019/201908/20190826/Archer%20MR400(EU)_V3_20190730.zip |