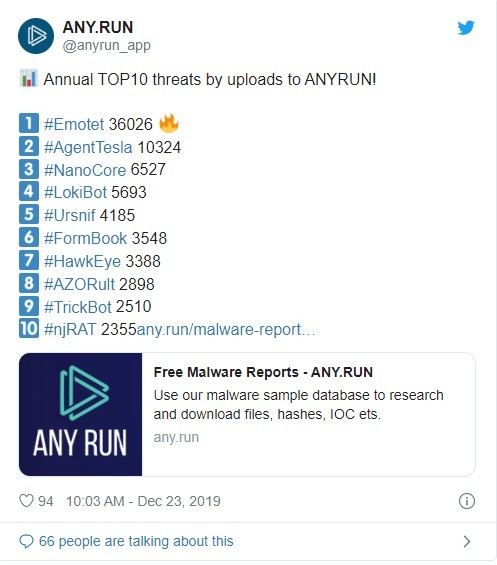

Analiz amacıyla bir sanal alanda çalışan kötü amaçlı yazılımlarla etkileşime izin veren bir kamu hizmeti olan Any.Run, platforma yüklenen en yaygın 10 tehdit içeren bir liste derledi. Listenin başında Emotet var.

Listenin yukarılarında her türlü hassas bilgiyi çalmak için tasarlanmış kötü amaçlı yazılımlar, bankacılık bilgileri dahil ve güvenliği ihlal edilmiş bir ana makine üzerinde kontrol sağlayan uzaktan erişim araçları (RAT) bulunuyor.

#1 Emotet – 30026 örnek

2014 yılında ilk tanımlandığı zaman Emotet siber suçlular için umut verici bir bankacılık trojanıydı ancak operatörler sonradan siber suç işinde alakalı kalmak için farklı bir yol seçti.

Dikkatli bir şekilde hazırlanmış kötü amaçlı e-postalar yoluyla diğer kötü amaçlı yazılımları sunmak bu tehdidin ana işlevidir. Bu şekilde yayılan yaygın bir kötü amaçlı yazılım kaymış bir odağı olan bir bankacılık trojanı olan TrickBot’tur.

#2 Agent Tesla – 10324 örnek

Ticari olarak sunulan bir bilgi çalma programı olan Ajan Tesla, tuş vuruşlarını kaydetmek ve virüs bulaşmış ana bilgisayarda ekran görüntüleri almak için kullanan iş e-posta güvenliği (BEC) dolandırıcıları arasında popüler oldu.

Kötü amaçlı yazılım ayrıca sistem hakkında bilgi toplayabilir, panodan veri çalabilir ve işlenen analiz analizlerini ve antivirüs çözümlerini öldürmek gibi zararlı yazılım rutinlerini içeriyordu.

#3 NanoCore – 6527 örnek

Bu BEC dolandırıcılarının tercih ettiği başka bir araçtır. NanoCore, tehdit aktörlerinin 2013’ten bu yana kullandığı bir RAT. Kurban ana bilgisayarına uzaktan erişim sağlamanın yanı sıra, yetenekleri arasında keylogging, casusluk, dosya yürütme, video ve ses yakalama, kayıt defterini düzenleme ve fareyi kontrol etme de bulunuyor.

NanoCore, 2018’de ayda ortalama 125 benzersiz örnek oluşturan BEC sahtekarlığıyla uğraşan birden fazla grup için kolektif bir isim olan SilverTerrier için tercih edilen RAT’dı.

NanoCore’un geliştiricisi 2017’de tutuklandı ancak mirası hala kullanımda olan kırık sürümlerle devam etti.

#4 LokiBot – 5693 örnek

LokiBot, yeraltı forumlarında bilgi hırsızlığı ve keylogger olarak ortaya çıktı ancak daha da geliştirilmesi, algılamadan kaçınmasına ve hassas bilgiler toplamasına olanak tanıyan çeşitli yetenekler eklendi.

Bu yıl bir LokiBot örneğine baktığımızda, araştırmacılar şu yetenekleri fark ettiler: anti-analiz, en az 25 web tarayıcısından veri çalma, makinede çalışan e-posta ve web sunucularını kontrol etme, e-posta ve dosya aktarım istemcilerinde kimlik bilgilerini arama gibi özellikleri içeriyordu.

#5 Ursnif – 4185 örnek

Bu bankacılık trojanı bir süredir etrafta ve onu oyunda tutan yeni özelliklerle zenginleştirildi. Ursnif genellikle veri hırsızlığı ile ilişkilidir ancak bazı varyantlar arka oda, casus yazılım veya dosya enjeksiyonu gibi bileşenlerle birlikte gelir. Diğer kötü amaçlı yazılımları dağıtan GandCrab ransomware, araştırmacıların bu tehditle gözlemlediği bir başka eylemdir.

#6 FormBook – 3548 örnek

Başka bir bilgi hırsızı olan FormBook, antivirüs algılamasından kaçınmak için rutinleri de çalıştırır. En az Şubat 2016’dan beri halka açık hacker forumlarında satılıyor.

Bu kötü amaçlı yazılım, sanal bir klavye veya bir şifre yöneticisinin otomatik doldurma işlevi olsa bile, bunun nasıl yapıldığına bakılmaksızın web formlarına yazılan verileri almak için tasarlanmıştır.

İşlevleri arasında web tarayıcılarından (çerezler, şifreler) kimlik bilgilerini toplama, ekran görüntülerini alma, pano içeriğini çalma, tuş kaydetme, komut ve kontrol sunucusundan yürütülebilir dosyaları indirme ve çalıştırma ve e-posta istemcilerinden şifreleri çalma yer alır.

#7 HawkEye – 3388 örnek

Bir başka keylogger HawkEye en az 2013’ten beri oyunda, geliştiricileri tarafından hacker forumları ve karanlık web pazarlarında satılıyor. Tuş vuruşu engelleme özelliğini korur, ancak çeşitli uygulamalardan ve panodan kimlik bilgilerini çalmaya izin veren yeni işlevler sağlar.

HawkEye için güncellemeler düzenli olarak yayınlanır ve üzerinde çalıştığı sistemler için gelişmiş bir izleme çözümü olarak ilan edilir ve veri sızdırma işlevleri sağlar.

#8 AZORult – 2898 örnek

Bu bilgi hırsızlığının örnekleri 2016’dan beri çevrimiçi ortamda gözlemlenmiştir ve yeraltı forumlarında 100 $ ‘a kadar satılmaktadır. Orijinal sürüm Delphi tabanlıdır, ancak bu yıl C ++ ile yazılmış daha yeni bir sürüm ortaya çıktı.

Güvenliği ihlal edilmiş bir sistemden veri toplamak ve genişletmek temel amaçtır. Ancak bu geniş bir listeyi kapsıyor. Web tarayıcılarında, e-posta ve FTP istemcilerinde kaydedilen şifrelerden çerezlere, web formlarına, kripto para cüzdanlarına, mesajlaşma uygulamalarındaki sohbet geçmişine ve dosyalara kadar.

#9 TrickBot – 2510 örnek

Bir bankacılık trojanını orijinal işlevselliği için etiketleyen bugünün TrickBot’u bundan çok daha fazla özelliği birleştiriyor.

Sistemdeki kullanıcıları numaralandırabilir, web tarayıcılarında, e-posta ve FTP istemcilerinde parola alabilir ve kurban makineden yerel dosyalar toplayabilir.

Genellikle Emotet aracılığıyla teslim edilir ve sistemdeki diğer kötü amaçlı yazılımları sunabilir, Ryuk fidye yazılımı önemli olanlardan biridir ve büyük olasılıkla tüm yararlı bilgiler çalındıktan sonra gerçekleşir.

#10 njRAT – 2355 örnek

Bu, SilverTerrier tehdit aktörü tarafından kullanılan başka bir RAT. Tarihi uzun ve 2012’de başlıyor. Orta Doğu bölgesinde kullanımı çok fazla.

Yetenekleri arasında tuş vuruşlarının kaydedilmesi, mikrofonun açılması ve güvenliği ihlal edilmiş sistemdeki web kamera bulunur. Bazı örnekler, kullanıcı tarafından kullanılan geçerli pencerenin başlığını genişletme özelliğine de sahiptir.

Any.Run’un ilk 10’daki kötü amaçlı yazılımların çoğu sahnede yeni değil. Aksine, bazı örnekler neredeyse on yıl eski, ancak siber suçlular için en iyi seçimler arasında yer almaya devam ediyorlar, eski köpeklerin hala yeni numaralar öğrenebileceğini ve şirketlerin bilinen tehditlere karşı savunmaya devam etmeleri gerektiğini kanıtlıyorlar.