Amerikan Ulusal Güvenlik Ajansı NSA (National Security Agency), Drovorub isimli bir Linux kötü amaçlı yazılım araç setini kullanan Rus İstihbarat Müdürlüğü’nün (GRU) casusluk operasyonları hakkında uyarıda bulundu.

Kötü amaçlı yazılım, gizliliği, kalıcılığı ve en yüksek ayrıcalıklarla tehlikeye atılan makineye tam erişim sağlayan çeşitli modüllere sahiptir.

Rootkit özelliği

NSA , Drovorub’un yeteneklerini detaylandıran ve tespit ve önleme çözümleri sunan teknik bir rapor (FBI ile ortaklaşa) yayınladı. Ajans, zararlı yazılımın, ağ genelindeki güvenlik çözümlerinin onu yakalamasını zorlaştıran bir çekirdek modülü rootkit içerdiğini söylüyor.

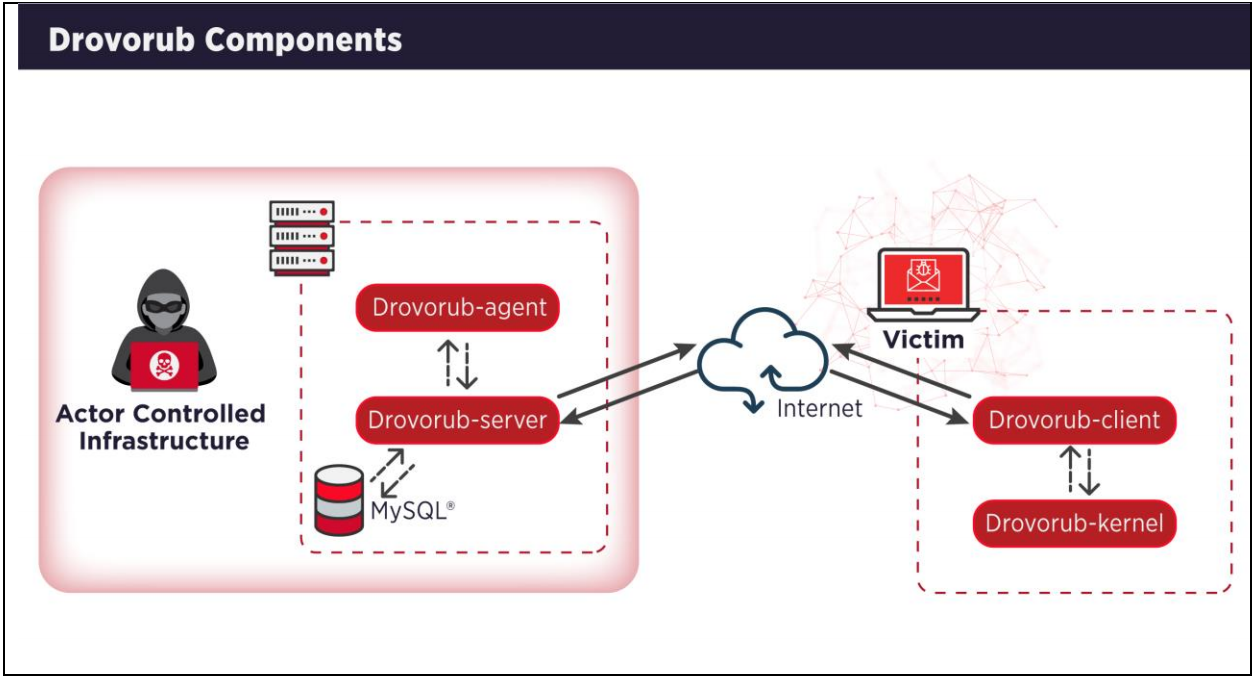

Ulusal Güvenlik Ajansı açıklamasında “Drovorub, bir çekirdek modülü kök kiti, bir dosya aktarımı ve bağlantı noktası yönlendirme aracı ve bir Komut ve Kontrol (C2) sunucusuyla birleştirilmiş bir implant [istemci] içeren bir Linux kötü amaçlı yazılım araç setidir” dedi.

Kötü amaçlı yazılımın istemci tarafı, tehdit aktörünün C2 altyapısıyla doğrudan iletişim kurabilir, dosya yükleme / indirme yeteneklerine sahiptir, ‘kök’ ayrıcalıklarıyla rastgele komutlar yürütebilir ve ağ trafiğini ağdaki diğer makinelere iletebilir.

Rapora göre, rootkit virüslü bir makinede saklanmada oldukça başarılıdır ve “UEFI-Unified Extensible Firmware Interface [Birleşik Genişletilebilir Ürün Yazılımı Arabirimi] güvenli önyükleme” Tam “veya” Kapsamlı “modunda etkinleştirilmediği sürece yeniden başlatmalardan sağ kurtulur.

NSA’nın raporu, WebSockets üzerinden JSON aracılığıyla birbirleriyle iletişim kuran ve RSA algoritmasını kullanarak sunucu modülüne giden ve gelen trafiği şifreleyen her bir Drovorub parçasının teknik ayrıntılarını açıklıyor.

Rusça ‘oduncu’

Hem NSA hem de FBI, kötü amaçlı yazılımı Rus Genelkurmay Ana İstihbarat Müdürlüğü 85. Ana Özel Hizmet Merkezi (GTsSS), 26165 askeri birimine bağlamaktadır.

Bu organizasyonun siber faaliyetleri, Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight) olarak bilinen gelişmiş hackleme kolektifinin kampanyalarıyla bağlantılıdır.

Bu atıf, siber saldırılara karşı savunma yapan şirketler tarafından GTsSS ile alenen ilişkilendirilen operasyonel komuta ve kontrol altyapısına dayanmaktadır.

Bir ipucu, Microsoft’un Nisan 2019’da IoT cihazlarını kullanan bir Strontium kampanyasında bulduğu ve aynı zamanda bir Drovorub C2’ye erişmek için kullanılan bir IP adresidir.

Kötü amaçlı yazılımın adı Rusça’da ‘oduncu’ anlamına geliyor ve NSA, GTsSS’nin araç setinden nasıl bahsettiğini söylüyor. Rusçadan “odun / yakacak odun” ve “doğramak / düşmek” e çevrilen Drovo ve Rub sözcüklerinden türetilmiştir.

Her bir Drovorub bileşeni için eksiksiz bir teknik analiz , saldırıyı önleme ve tespit etme yöntemleriyle birlikte NSA’in raporunda mevcuttur.

Araştırmacılar, IP adreslerinin, bağlantı noktalarının, kriptografik anahtarların, dosyaların ve bunların yollarının canlı işlemlerden değil, kurumun laboratuvar analizinin sonucu olduğunu not etmelidir.

Tespit ve önleme

NSA’nın araştırması, kötü amaçlı yazılım etkinliğinin tamamlayıcı tespit teknikleri tarafından görülebildiğini, ancak bunların Drovorub çekirdek modülü için çok etkili olmadığını belirledi.

Suricata, Snort, Zeek gibi Ağ İzinsiz Giriş Tespit Sistemleri (NIDS) “maskelenmiş” WebSocket protokol mesajlarını dinamik olarak çözebilir (komut dosyası aracılığıyla) ve Drovorub istemcisi, aracı ve sunucu bileşenleri arasındaki C2 mesajlarını tanımlayabilir.

Bir TLS proxy’si, iletişim kanalı şifreleme için TLS protokolünü kullansa bile aynı sonucu elde eder.

Yine de bu yöntemler için bir uyarı, TLS kullanılırsa veya aktör farklı bir mesaj formatına geçerse trafik alışverişinin radarın altına kayabileceğidir.

Ana bilgisayar tabanlı algılama için NSA aşağıdaki çözümleri sağlar:

- Drovorub çekirdek modülünün varlığının bir komut dosyası aracılığıyla araştırılması (35. sayfadaki rapora dahil edilmiştir)

- Linux Kernel Auditing System gibi kötü amaçlı yazılım eserlerini ve rootkit işlevselliğini algılayabilen güvenlik ürünleri

- Canlı yanıt teknikleri – belirli dosya adlarını, yolları, karmaları ve Yara kurallarını arama (raporda Snort kuralları ile birlikte sağlanır)

- Bellek analizi – rootkit’i bulmanın en etkili yöntemi

- Disk görüntüsü analizi – kötü amaçlı yazılımlar diskte kalıcıdır ancak normal sistem ikili dosyalarından ve rootkit tarafından yapılan çağrılardan gizlenir

Önleme yöntemleri olarak NSA, en son Linux güncellemelerinin yüklenmesini ve mevcut en son yazılım sürümlerinin çalıştırılmasını önerir.

Ayrıca, sistem yöneticileri, makinelerin en azından çekirdek imzalama zorunluluğu sunan Linux Kernel 3.7’yi çalıştırdığından emin olmalıdır.

Sistemleri yalnızca geçerli bir dijital imzaya sahip modülleri yükleyecek şekilde ayarlamak, kötü amaçlı çekirdek modülleri yerleştirmenin zorluk düzeyini artırır.

Diğer bir öneri, yalnızca yasal çekirdek modüllerinin yüklenmesine izin veren UEFI Güvenli Önyükleme doğrulama mekanizmasını (Kapsamlı veya Tam uygulama) etkinleştirmektir. Ancak bu, kalıcı bir DBX güncellemesi çıkana kadar yakın zamanda açıklanan BootHole güvenlik açığına karşı koruma sağlamaz .