SOC’de Teknoloji Unsurları : SIEM

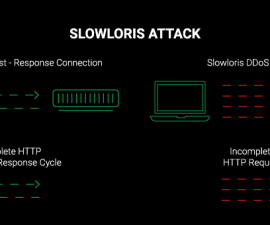

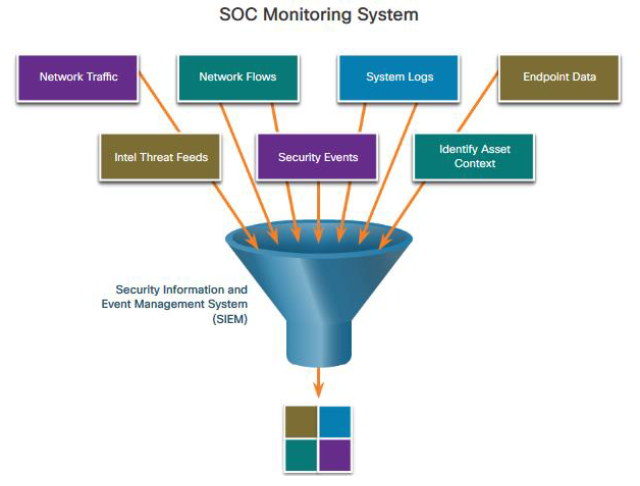

Şekilde gösterildiği gibi, bir SOC, bir güvenlik bilgisi ve olay yönetim sistemine (SIEM) veya eşdeğerine ihtiyaç duyar. SIEM, güvenlik duvarlarının, ağ cihazlarının, izinsiz giriş tespit sistemlerinin ve diğer cihazların ürettiği tüm verileri anlamlandırır.

SIEM sistemleri, verileri toplamak ve filtrelemek, tehditleri tespit etmek ve sınıflandırmak ve tehditleri analiz etmek ve araştırmak için kullanılır. SIEM sistemleri ayrıca önleyici tedbirleri uygulamak ve gelecekteki tehditleri ele almak için kaynakları yönetebilir ve yönetebilir. SOC teknolojileri aşağıdakilerden bir veya daha fazlasını içerir:

• Olay toplama, korelasyon ve analiz

• Güvenlik izleme

• Güvenlik kontrolü

• Günlük yönetimi

• Güvenlik açığı değerlendirmesi

• Güvenlik açığı izleme

• Tehdit istihbaratı

Şekil, bir SOC izleme sisteminin basitleştirilmiş bir temsilidir. Ağ trafiği, ağ akışları, sistem günlükleri, uç nokta verileri, istihbarat tehdidi beslemeleri, güvenlik olayları ve tanımlayıcı varlık bağlamı hakkındaki bilgilerin tümü güvenlik izleme sistemine beslenir.

SOC’de Teknoloji Unsurları : SOAR

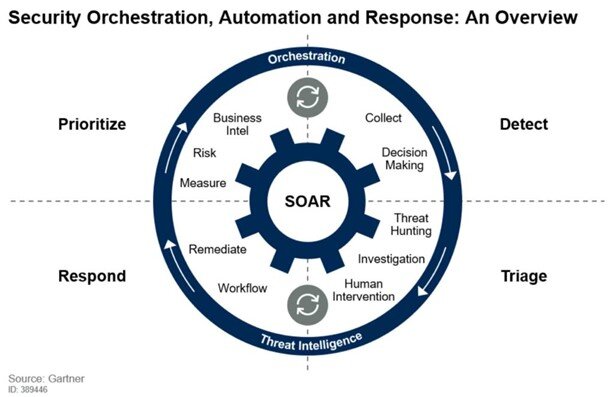

SIEM ve güvenlik düzenleme, otomasyon ve yanıt (SOAR), birbirini tamamlayan yeteneklere sahip oldukları için genellikle birlikte eşleştirilir.

Büyük güvenlik operasyonları (SecOps) ekipleri, SOC’lerini optimize etmek için her iki teknolojiyi de kullanır. Beş kişiden fazla güvenlik ekibine sahip kuruluşların %15’inin 2022’nin sonuna kadar SOAR’ı kullanacağı tahmin ediliyor.

SOAR platformları, uyarıları toplamaları, ilişkilendirmeleri ve analiz etmeleri bakımından SIEM’lere benzer. Ancak SOAR teknolojisi, tehdit istihbaratını entegre ederek ve güvenlik ekibi tarafından geliştirilen oyun kitaplarına dayalı olay inceleme ve müdahale iş akışlarını otomatikleştirerek bir adım daha ileri gider.

Şekil, SOAR’ın dört öğesini göstermektedir: güvenlik, düzenleme, otomasyon ve yanıt. Orkestrasyon – çok sayıda güvenlik aracını ve kaynağını bütünleştirir ve koordine eder. Otomasyon – siber güvenlik analisti yeteneğindeki eksikliği gidermeye yardımcı olur ve verimliliği artırır. Yanıt – belirli olay türlerini ele almak için oluşturulmuş, kural tabanlı otomatik yanıtlardan oluşan bir güvenlik runbook’ları biçiminde olabilir.

SOAR güvenlik platformları:

• Sistemin her bir bileşeninden alarm verilerini toplayın.

• Vakaların araştırılmasına, değerlendirilmesine ve soruşturulmasına olanak sağlayan araçlar sağlayın.

• Daha hızlı müdahale ve uyarlanabilir savunma stratejileri sağlayan karmaşık olay müdahale iş akışlarını otomatikleştirmenin bir yolu olarak entegrasyonu vurgulayın.

• Belirli tehditlere otomatik olarak yanıt verilmesini sağlayan önceden tanımlanmış oyun kitaplarını dahil edin. Playbook’lar önceden tanımlanmış kurallara göre otomatik olarak başlatılabilir veya güvenlik personeli tarafından tetiklenebilir.

SOAR, entegrasyon araçlarını ve SOC iş akışlarının otomasyonunu vurgular. Yalnızca gerektiğinde insan müdahalesi gerektiren güvenlik uyarılarının araştırılması gibi birçok manuel işlemi düzenler. Bu, güvenlik personelini daha acil meseleleri ele almak ve üst düzey soruşturma ve tehdit düzeltmesi yapmak için serbest bırakır. Gelişmiş SOAR platformlarının gelecekte benimsenmesi, SOC operasyonlarını ve iş rollerini yeniden şekillendirecek.

SIEM sistemleri, çoğu SecOps ekibinin mümkün olduğunca çok sayıda potansiyel istismarı muhafazakar bir şekilde yakalamak için gerçekçi olarak araştırabileceğinden daha fazla uyarı üretir. SOAR, bu uyarıların çoğunu otomatik olarak işleyecek ve güvenlik personelinin daha karmaşık ve potansiyel olarak zarar verici açıklara odaklanmasını sağlayacaktır.

SOC Metrikleri

Bir SOC, bir kuruluşun güvenliği için kritik öneme sahiptir. SOC ister bir kuruluşun içinde olsun isterse birden fazla kuruluşa hizmet sağlıyor olsun, SOC’yi oluşturan insanlarda, süreçlerde ve teknolojilerde iyileştirmeler yapılabilmesi için SOC’nin ne kadar iyi çalıştığını anlamak önemlidir.

SOC performansının farklı belirli yönlerini ölçmek için birçok metrik veya temel performans göstergesi (KPI) tasarlanabilir. Ancak, SOC metrikleri olarak yaygın olarak beş metrik kullanılır. Bununla birlikte, genel performansı tanımlayan metriklerin, siber güvenlik tehditlerinin çeşitliliği nedeniyle SOC operasyonunun doğru bir resmini çizmediğini unutmayın. SOC yöneticileri tarafından derlenen birkaç yaygın metrik şunlardır:

• Bekleme Süresi – tehdit aktörlerinin tespit edilmeden önce bir ağa erişimlerinin olduğu ve erişimlerinin durdurulduğu süre.

• Ortalama Tespit Süresi (MTTD) – SOC personelinin ağda meydana gelen geçerli güvenlik olaylarını tanımlaması için geçen ortalama süre.

• Ortalama Yanıt Süresi (MTTR) – bir güvenlik olayını durdurmak ve düzeltmek için geçen ortalama süre.

• Ortalama Kontrol Süresi (MTTC) – olayın sistemlere veya verilere daha fazla zarar vermesini durdurmak için gereken süre.

• Kontrol Süresi – ağda kötü amaçlı yazılımın yayılmasını durdurmak için gereken süre.

Kurumsal ve Yönetilen Güvenlik

Orta ve büyük ağlar için kuruluş, kurumsal düzeyde bir SOC uygulamasından yararlanacaktır. SOC, eksiksiz bir kurum içi çözüm olabilir. Bununla birlikte, birçok büyük kuruluş, SOC operasyonlarının en azından bir kısmını bir güvenlik çözümleri sağlayıcısına dış kaynak sağlayacaktır.

Cisco ve birçok hizmet sağlayıcı, olayların zamanında ve doğru şekilde çözülmesine yardımcı olan bir uzman ekibine sahiptir. Cisco, aşağıdakiler dahil olmak üzere çok çeşitli olay yanıtı, hazırlık ve yönetim yetenekleri sunar:

• Hızlı Sorun Çözümü için Cisco Smart Net Total Care Hizmeti

• Cisco Ürün Güvenliği Olay Müdahale Ekibi (PSIRT)

• Cisco Bilgisayar Güvenliği Olay Müdahale Ekibi (CSIRT)

• Cisco Yönetilen Hizmetler

• Cisco Taktik Operasyonları (TacOps)

• Cisco’nun Güvenlik ve Fiziksel Güvenlik Programı

Güvenlik ve Kullanılabilirlik / Erişilebilirlik

Çoğu kurumsal ağ her zaman çalışır durumda olmalıdır. Güvenlik personeli, kuruluşun önceliklerini yerine getirmesi için ağ kullanılabilirliğinin korunması gerektiğini anlar.

Her işletme veya sektör, ağ kesinti süresi için sınırlı bir toleransa sahiptir. Bu tolerans, genellikle, aksama süresine karşı koruma sağlama maliyetiyle ilişkili olarak arıza süresinin maliyetinin karşılaştırılmasına dayanır. Örneğin, yalnızca bir konumu olan küçük bir perakende işletmesinde, tek bir arıza noktası olarak bir yönlendiriciye sahip olmak kabul edilebilir olabilir. Ancak, bu işletmenin satışlarının büyük bir kısmı çevrimiçi alışveriş yapanlardan geliyorsa, işletme sahibi bir bağlantının her zaman kullanılabilir olmasını sağlamak için bir düzeyde fazlalık sağlamaya karar verebilir.

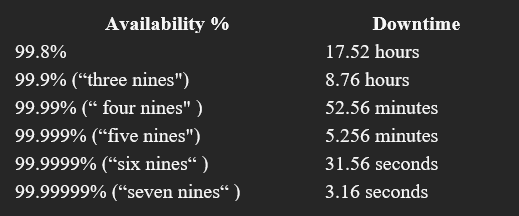

Tercih edilen çalışma süresi, tabloda gösterildiği gibi, genellikle bir yıldaki kesinti dakikalarının sayısıyla ölçülür. Örneğin, “beş dokuz” çalışma süresi, ağın zamanın %99,999 oranında arttığı veya yılda 5 dakikadan fazla olmamak üzere kapalı olduğu anlamına gelir. “Dört dokuz” yılda 53 dakikalık bir kesinti olacaktır.

Ancak güvenlik, çalışanların veya iş fonksiyonlarının ihtiyaçlarına müdahale edecek kadar güçlü olamaz. Her zaman güçlü güvenlik ve verimli iş işleyişine izin verme arasında bir ödünleşimdir.