Uzak Masaüstü Bağlantısı’ kullananlara dair siber saldırılarda son dönemde ciddi bir artış olduğu belirlendi. Siber saldırganların “Uzak Masaüstü Bağlantı Protokolü” (Remote Desktop Protocol, RDP) aracılığı ile gerçekleştirdikleri saldırıların 2012 senesinde her yarım saate bir gerçekleşirken, bu saldırıların sıklığının artık her 6 saniyede bire kadar indiği açıklandı.

Siber güvenlik kuruluşu Sophos’un “RDP açığa çıktı: Kurtlar zaten kapınızda” (RDP exposed: the wolves already at your door) başlığıyla yayınını yaptığı rapor, siber saldırganların RDP aracılığı ile gerçekleştirdikleri saldırılarda ne kadar ısrarlı ve inatçı olduklarını ortaya koydu.

Raporun hazırlanmasında liderliği üstlenen Sophos Güvenlik Uzmanı Matt Boddy, özellikle sistem yöneticilerinin başını ağrıtan ‘Uzak Masaüstü Bağlantısı’ (RDP) odaklı saldırıları 2011 senesinden bu yana takip ettiklerini belirtti.

‘SAATLER İÇİNDE DÜNYAYA YAYILABİLİR’

Hedefli saldırılarının arkasında yer alan siber grupların ağlara sızmak için kullandıkları diğer tüm teknikleri bir kenara bırakıp RDP’ye odaklandığına dikkat çeken Boddy, “Geçtiğimiz günlerde BlueKeep (CVE-2019-0708) adı verilen ve hedef sistemlerde uzaktan kod çalıştırılmasına olanak sağlamakta olan RDP açığı gündemde önemli bir yer tuttu. Bu öylesine ciddi bir açık ki, saatler içinde bütün dünyaya yayılacak bir potansiyel fidye yazılımı saldırısının başlangıcı olabilir” dedi.

RDP odaklı tehditlere karşı sistemleri koruma altına almak için yama yüklemenin çok daha ötesinde bir çaba gerektiğini dile getiren Boddy, “Araştırmamızda siber saldırganların potansiyel RDP açığı olan sistemleri 7 gün 24 saat saldırı yağmuru altında tuttuğunu gözlemledik. Bilgi teknolojileri yöneticileri bu konuyu çok daha fazla ciddiye almalılar” uyarısı yaptı.

3 MİLYONDAN FAZLA CİHAZ RİSK ALTINDA

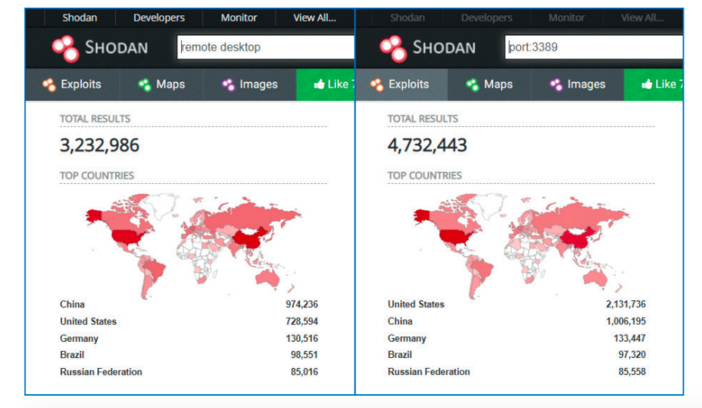

Şu an dünyada RDP ile erişim sağlamakta olan 3 milyondan fazla cihazın bulunduğuna dikkat çeken Matt Boddy, “Kurduğumuz tüm kukla sunucular internete bağlandıktan kısa bir süre sonra yalnızca RDP kullandıkları için keşfedilerek hedef alındı. Bu saldırılardan korunmanın yolu RDP kullanımını olabildiğince azaltmaktan ve organizasyon genelinde kuvvetli şifre belirleme politikaları oluşturmaktan ve doğru güvenlik protokolleri uygulamaktan geçiyor” dedi.

DAKİKALAR İÇİNDE KEŞFEDİYOR

Yapılan araştırma, RDP özelliği açık cihazların nerdeyse internet üstünde belirir belirmez keşfedildiğini ve hedef alındığını ortaya koydu. Bu durumu göstermek için geniş bir coğrafi alana düşük etkileşimli kukla sunucular yerleştirilen araştırmadan çıkan sonuçlar şöyle:

10 sunucunun tamamı daha ilk gününü doldurmadan RDP saldırısına uğradı. İlk saldırılan Paris, son saldırılan Singapur sunucusu oldu.

Sunucular 30 gün içersinde 4 milyon 298 bin 513 başarısız giriş denemesine maruz kaldı. Bu her 6 saniyede bir denemeye karşılık geliyor. 2012 yılındaki araştırmada bu rakam yarım saatte bir olarak ölçülmüştü.

Endüstrinin genelinde siber suçluların açık RDP kaynaklarını taramak için Shodan gibi sitelerin kullanıldığı düşünülüyor. Ancak yapılan son araştırma ise saldırganların çoktan kendi araç ve tekniklerini ortaya koyduğunu, üçüncü parti sitelere ihtiyaç duymadıklarını gösterdi.

3 FARKLI YÖNTEMLE SALDIRIYORLAR

Sophos’un araştırmasına göre saldırılar gerçekleşme şekline bağlı olarak “Koçbaşı”, “Sürü” ve “Kirpi” olmak üzere üç gruba ayrılıyor:

Koçbaşı: Yöneticişifresini ele geçirmek üzere düz ama inatçı bir strateji kurguluyor. Araştırma sırasında bir saldırgan İrlanda’daki kukla sunucuya 10 gün içersinde yalnızca üç farklı isim kullanarak 109 bin 934 giriş denemesi gerçekleştirdi.

Sürü: Sıralı isimler ve en fazla tercih edilen şifreler üstünden ilerlemeyi tercih ediyor. Paris’teki sunucuya ABrown ismiyle 14 dakika içinde 9 defa giriş denemesi yapan bir saldırgan, sonuç alamayınca BBrown, CBrown, DBrown gibi isimlere geçti. Seri A.Mohamed, AAli, ASmith ve diğerleriyle devam etti.

Kirpi: Bir anda gerçekleştirdiği çok sayıda saldırının ardından uzun süre sessiz kalıyor. Brezilya’daki sunucuyu hedefleyen bir saldırgan, aynı IP adresi üstünden 4 saatlik zaman aralıklarıyla gerçekleştirdiği saldırılarda 3 bin 369 ile 5 bin 199 şifre tahmininde bulundu.

RDP bağlantılarını güvence altına almak için ne yapılabilir?

RDP sunucularını ihlal etmek için sürekli ve artan girişimler göz önüne alındığında, sistem yöneticilerinin sistemlerini korumak için atabilecekleri birkaç adım vardır:

- Kullanmıyorsanız, RDP’yi devre dışı bırakın

- RDP’yi doğrudan internete maruz bırakmayın – erişmek için VPN bağlantısı kullanın.

- 2 Faktör kimlik doğrulamasını etkinleştirin ve Uzak Masaüstü Ağ Geçidi sunucusunu kullanın.

- Tüm kullanıcılar için RDP girişini devre dışı bırakın ve sonra gerçekten ihtiyacı olanlara tekrar etkinleştirin.

- Etki alanı yöneticilerinin RDP üzerinden giriş yapmasına izin vermeyin.

- Aşırı giriş denemelerinin ardından RDP etkin hesabın otomatik olarak kilitlendiğinden emin olun