Dijital kameralarda kullanılan görüntü aktarma protokolündeki (Picture Transfer Protocol ) güvenlik açıkları, bir güvenlik araştırmacısının, sahte bir WiFi bağlantısı üzerinden bir Canon EOS 80D DSLR’yi fidye yazılımı bulaştırmasına olanak sağlamıştır.

Canon kameralarında Picture Transfer Protocol’ün (PTP) uygulanmasında keşfedilen altı kusurdan oluşan zafiyetler, kötü niyetli saldırılar için istismar seçenekleri sunmuştur.

Saldırının son aşaması, cihazın hackerların kameraya her türlü kötü amaçlı yazılımı dağıtmasına izin verecek şekilde tamamen devralınması olur.

Kablosuz bağlantıyı destekleyen cihazlarda zafiyet sahte bir WiFi erişim noktası aracılığıyla gerçekleşebilir. Aksi halde, bir bilgisayar korsanı kameraya bağlandığı bilgisayardan saldırabilir.

Resim Aktarım Protokolü’ndeki altı güvenlik açığı

Check Point’ten güvenlik araştırmacısı Eyal Itkin, yazılımları şifreli olmayan bir biçimde almak için bazı aşamaları atladıktan sonra PTP’nin Canon’un kameralarında nasıl uygulandığını analiz etmeyi başardı.

148 desteklenen tüm komutları taradı ve listeyi giriş tamponu alan 38 taneye kadar daraltdılar.

Aşağıda güvenlik açığı bulunan komutların ve benzersiz sayısal işlem kodlarının bir listesi bulunmaktadır. Yine de, hepsinin kameraya yetkisiz erişim için gerekli olması gerekmiyor.

- CVE-2019-5994 – SendObjectInfo öğesinde Arabellek Taşması (opcode 0x100C)

- CVE-2019-5998 – NotifyBtStatus’ta Arabellek Taşması (opcode 0x91F9)

- CVE-2019-5999 – BLERequest’te Arabellek Taşması (opcode 0x914C)

- CVE-2019-6000 – SendHostInfo’da Arabellek Taşması (opcode0x91E4)

- CVE-2019-6001 – SetAdapterBatteryReport’ta Arabellek Taşması (opcode 0x91FD)

- CVE-2019-5995 – Sessiz kötü amaçlı ürün yazılımı güncellemesi

Hedef kamera modülü bu tür bir bağlantıyı desteklemese de, ikinci ve üçüncü hatalar Bluetooth ile ilgili komutlarda bulunur.

“Fotoğraf makinesini bilgisayara bir USB kablosu kullanarak bağlayarak başladık. Daha önce USB arayüzünü Canon’un“ EOS Utility ”yazılımıyla birlikte kullanıyorduk ve ilk önce USB aktarım katmanından yararlanmaya çalışmak doğal görünüyor.” – Eyal Itkin

Fotoğraf makinesi USB üzerinden bir bilgisayara bağlıyken kablosuz bağlantı kullanılamaz. Bununla birlikte, Itkin, bir USB bağlantısı üzerinden kod yürütmesi sağlanana kadar ikinci güvenlik açığından yararlanan istismar kodunu test edebilir ve ayarlayabilir.

Ancak bu, istismar betiği bozulurken kameranın çökmesine neden olan kablosuz bir bağlantıya geçerken işe yaramadı. Bununla ilgili açıklama, “Wi-Fi üzerinden bağlanırken Bluetooth durumu hakkında bir bildirim göndermek, yalnızca kameranın kafasını karıştırır. Özellikle Bluetooth’u bile desteklemediğinde” şeklindedir.

Bu, araştırmacıyı daha derine inmeye ve savunmasız diğer komutları ve bunları havadan anlamlı bir şekilde yararlanmanın bir yolunu bulmaya itmiştir.

Ürün yazılımının şifreleme işlevlerini kullanma

Kullanıcıdan herhangi bir etkileşim olmadan uzak bellenim güncellemelerine izin veren bir PTP komutu keşfetti. Tersine mühendislik, bellenimin meşruiyetini doğrulamak ve şifrelemek için anahtarlar ortaya çıkardı.

Bu şekilde oluşturulan kötü amaçlı bir güncelleme doğru imzalara sahip olacak ve kamera doğrulamadan geçtiğinden beri meşru olacak.

Itkin, hem USB hem de WiFi üzerinden çalışan bir istismar oluşturmakla kalmayıp aynı zamanda kameranın depolama kartındaki dosyaları şifrelemenin bir yolunu buldu (firmware güncelleme işlemi için kullanılan şifreleme fonksiyonlarını kullanarak.)

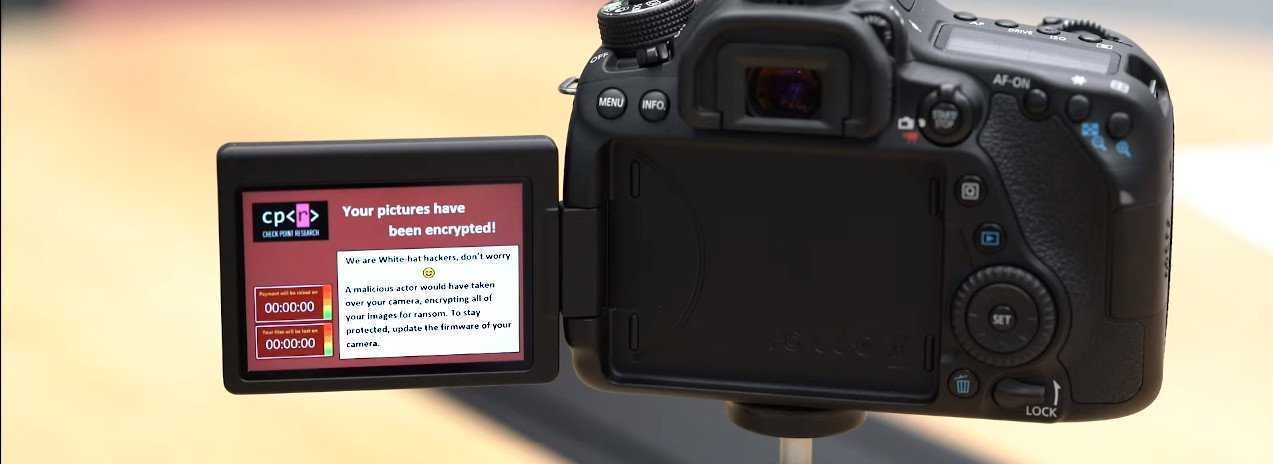

Aşağıdaki video, Resim Aktarım Protokolü’ndeki güvenlik açıklarından başarıyla yararlandığını ve bir Canon EOS 80D kameraya fidye yazılımı bulaştırdığını gösteriyor. Kamera sahibi video sonunda gösterilen saldırgan tarafından gönderilen fidye notunu görecekti:

Bu, kameralarını yalnızca güvenilir WiFi ağlarına bağlayan kullanıcılar için bir tehdit oluşturmazken, bir saldırgan popüler turistik yerlerin ziyaretçilerini hedefleyebilir.

Check Point, 31 Mart’ta Canon’a karşı güvenlik açıklarını açıkladı ve 14 Mayıs’ta onaylandı. İki şirket, sorunları çözmek için birlikte çalıştı.

Canon, geçtiğimiz hafta kusurların kötü kullanımıyla ilgili hiçbir rapor olmadığını bildiren ve kullanıcıları bölgedeki satış web sitesine yönlendiren bir sorun olduğunu bildiren bir danışma belgesi yayınladı .

Avrupa’daki kullanıcılar için, Asya’dakilerle aynı sürüm olan 1.0.3’e kadar ürün yazılımı güncellemesi yapılabilir ( buradan indirebilirsiniz ). ABD’deki müşteriler aynı sürümü 6 Ağustos’tan bu yana buradan yükleyebilirler .

Bleepingcomputer