Yönlendiricinizin yönetimsel giriş bilgilerini düz metin olarak sızdırmasından daha kötü ne olabilir?

Trustwave’in SpiderLabs’ından siber güvenlik araştırmacıları, bazı yönlendirici modellerinde (D-Link ve Comba Telecom) potansiyel olarak söz konusu ağdaki her kullanıcıyı ve sistemi etkileyebilecek, güvenilir kimlik bilgilerinin depolanmasını içeren çoklu güvenlik açıkları keşfetti.

Araştırmacı Simon Kenin, Hacker News’e toplam beş güvenlik açığı keşfettiğini söyledi – ikisi ev ağını bir ISS’ye bağlamak için tipik olarak kurulmuş bir D-Link DSL modeminde ve üçü birden fazla Comba Telecom WiFi cihazında.

Bu kusurlar, saldırganların cihaz ayarlarınızı değiştirmesine, hassas bilgileri çıkarmasına, MitM saldırıları gerçekleştirmesine, sizi kimlik avı veya kötü amaçlı sitelere yönlendirmesine ve daha birçok türde saldırı başlatmasına neden olabilir.

Araştırmacı Kenin;

“Yönlendiriciniz tüm ağınıza giriş ve çıkış kapısı olduğundan, bu ağdaki her kullanıcıyı ve sistemi etkileyebilir. Saldırgan kontrolündeki bir yönlendirici, kullanıcılarınızın kötü amaçlı web sitelerine yönlendirmek için kullanıcılarınızın DNS ana bilgisayar adlarını nasıl çözdüğünü manipüle edebilir.” diyor.

Kenin, netgear yönlendiricilerinin en az 31 modelinde uzaktan bilgisayar korsanlarının etkilenen cihazların yönetici şifresini elde etmesine izin veren ve potansiyel olarak etkileyen benzer güvenlik açığını (CVE-2017-5521) keşfeden ve aynı güvenlik araştırmacısıdır.

D-Link WiFi Yönlendirici Güvenlik Açıkları

İlk güvenlik açığı, https://[router ip adresi]/romfile.cfg adresinde bulunan bir dosyanın cihazın giriş şifresini düz metin olarak içerdiği ve web tabanlı erişime sahip herkes tarafından erişilebildiği çift bantlı D-Link DSL-2875AL kablosuz yönlendiricide bulunur.

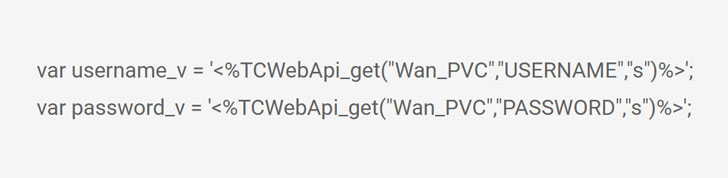

İkinci güvenlik açığı, D-Link DSL-2875AL ve DSL-2877AL modellerini etkiler ve İnternet Servis Sağlayıcı (ISS) ile kimlik doğrulaması yapmak için hedeflenen yönlendiricinin kullandığı kullanıcı adını ve parolayı sızdırır.

Araştırmacılara göre, yönlendiricinin Internet’e maruz kalması durumunda güvenlik açığı bulunan yönlendiriciye bağlı bir yerel saldırgan veya uzaktaki bir saldırgan, yönlendiricinin oturum açma sayfasının kaynak koduna (HTML) bakarak mağdurların ISS kimlik bilgilerini alabilir.

Araştırmacılar, Ocak ayının başında güvenlik açıklarını D-Link’e bildirdiler ancak şirket 6 Eylül’de, sorunların kamu oyuna açıklanmasından sadece üç gün önce Firmware yamalarını yayınladı.

Comba Wi-Fi Erişim Denetleyicigüvenlik Açıkları

İlk güvenlik açığı, Comba AC2400 WiFi Access Controller’ı etkiler ve herhangi bir kimlik doğrulama gerektirmeden aşağıdaki URL’ye erişerek cihaz şifresinin MD5 karmasını sızdırır.

https://[yönlendirici ip adresi]/09/business/upgrade/upcfgAction.php?download=true

Diğer iki güvenlik açığı Comba AP2600-I WiFi Erişim Noktası’nı (Sürüm A02,0202N00PD2) etkiler.

Bu kusurlardan biri de web tabanlı yönetim giriş sayfasının kaynak kodu üzerinden cihaz kullanıcı adı ve şifre MD5 karmasını sızdırıyor, diğeri ise https://[router ip adresi]/ bulunan bir SQLite veritabanı dosyasında saklanan düz metin kimlik bilgileri sızdırıyor.

Araştırmacılar bu yılın Şubat ayından bu yana Comba Telecom ile birçok kez iletişim kurmaya çalıştılar, ancak yanıt almayı başaramadılar.

Comba Telecom yönlendiricilerinde keşfedilen üç güvenlik açığıda da yazı yazıldığı sırada çözülmemiştir ve şirketin bu sorunları ele almak için herhangi bir planı olup olmadığı bilinmemektedir.