Küçük ve orta ölçekli işletmeler, siber saldırganların en çok hedef aldıkları portları koruyarak çoğu siber saldırıdan korunabilir. Bu portlardan üçü siber saldırıya uğrayan 130.000’den fazla hedef içinde öne çıkıyor.

Tehdit istihbaratı ve savunma şirketi Alert Logic’in hazırladığı bir rapor, 4.000’den fazla müşterisine yönelik saldırılarda gözlenen en önemli zayıflıkları doğrular.

En bilinen TCP portları saldırıya uğradı

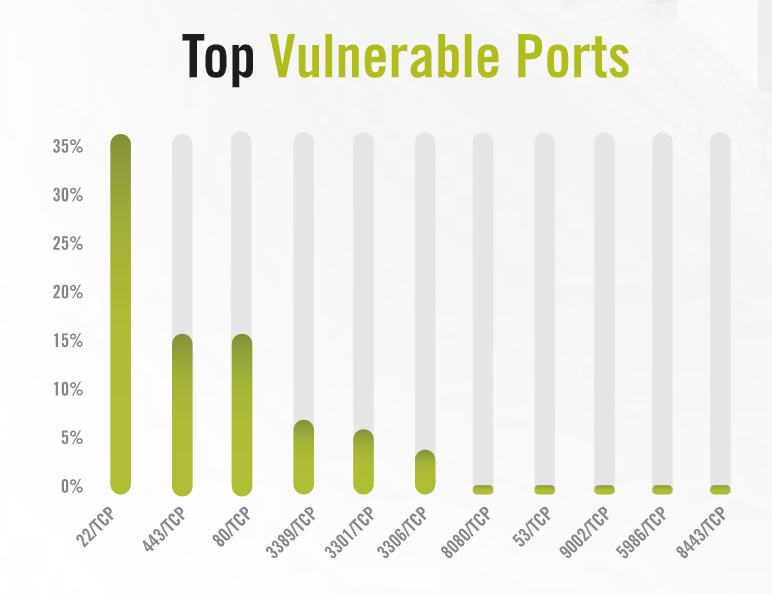

Rapora göre, saldırı yapmak için en sık kullanılan portlar SSH (Secure Shell-Güvenli Kabuk), HTTP (Hypertext Transfer Protocol-Köprü Metni Aktarım Protokolü) ve HTTPS’ye (Hypertext Transfer Protocol Secure-Güvenli Köprü Aktarım Protokolü ) karşılık gelen 22, 80 ve 443’tür.

Alert Logic, bu portların olayların% 65’inde göründüğünü ve güvenli (HTTPS) veya düz metin olsun (HTTP) iletişime açık olmaları gerektiği için mantıklı olduğunu söylüyor.

Dördüncü sırada, makineler arasındaki uzaktan iletişimden sorumlu Microsoft’un Uzak Masaüstü Protokolü (RDP) bağlantı noktası yer alıyor. RDP, bu yıl uzaktan kod uygulamasına yol açan güvenlik açıkları için birden fazla yamalar(CVE-2019-1181, CVE-2019-1182ve CVE-2019-0708) ile dikkat çekti).

“Temel uygulama olarak, tüm ağ bağlantı noktalarındaki güvenlik derinlemesine savunma içermelidir. Kullanımda olmayan bağlantı noktaları kapatılmalı ve kuruluşlar, her ana bilgisayara bir güvenlik duvarı kurmanın yanı sıra bağlantı noktası trafiğini izleyip filtrelemelidir. Düzenli bağlantı noktası taramaları ve sızma testleri, denetlenmeyen güvenlik açığı bulunmamasına yardımcı olacak en iyi yöntemlerdir “- Alert Logic

Diğer Ccddi bir risk olarak etiketlenmiş bir bağlantı noktası da Dosya Aktarım Protokolü içindir (FTP – 20, 21). FTP sunucular yazıcılarda, kameralarda ve kesintisiz güç kaynaklarında bulundu ve bu sunucuların keşfedilen ftp sunucularının üçte biri kadar olduğu tahmin ediliyor.

Şirketin bu portlardan kaynaklanan potansiyel riski azaltma önerisi, saldırı yollarını kapatmak için bu bağlantı noktalarına güvenen cihazları, yazılımları veya hizmetleri güncel tutmak ve sıkılaştırmaktır. (hardening)

Eski yazılımı çalıştırma

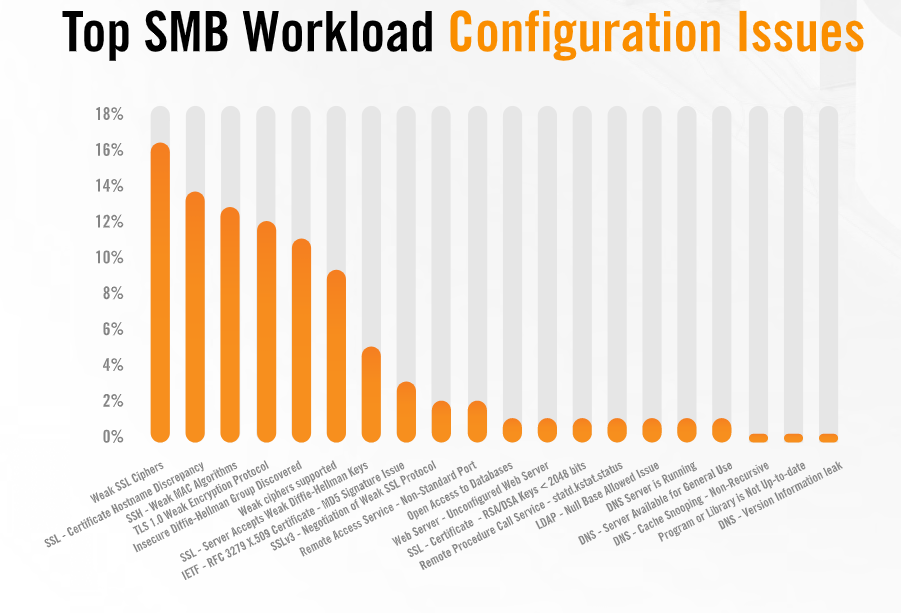

Bir kuruluşun güvenliğini baltalayan ek güvenlik açıkları, Alert Logic’in müşterilerinde fark ettiği sorunların sırasıyla %66 ve %75’ini oluşturan zayıf şifreleme ve eski yazılımları ifade eder.

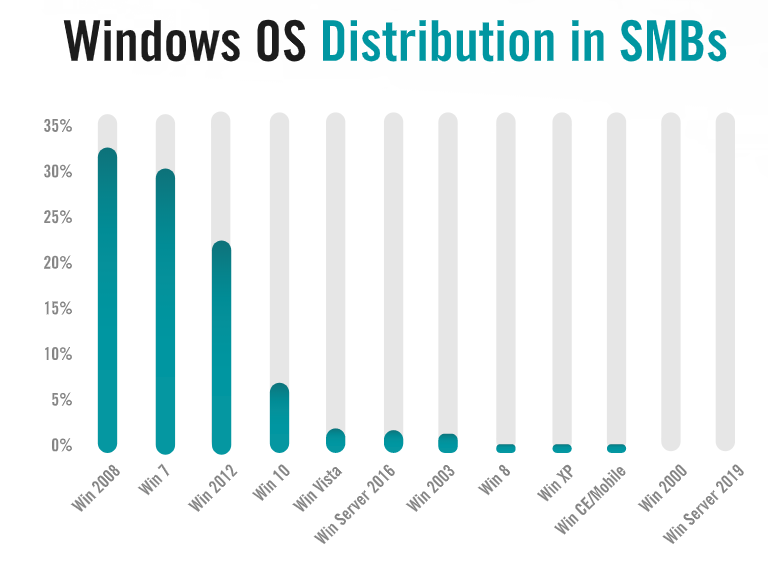

Şirket, taranmış ana bilgisayarların %66’dan fazlasının 14 Ocak 2020’den sonra destekten artık yararlanamayacak bir işletim sistemi olan Windows 7’yi çalıştırdığını ortaya çıkardı. Diğer taraftan, Windows Server 2019 Kobi altyapısında nadiren görülüyor.

Alert Logic , müşterilerinin ağında (1993 yılında piyasaya sürülen) Windows NT sistemleri bulduğunu söylüyor . Onları yönetme riski, saldırganın işlerini kolay hale getirmesidir.

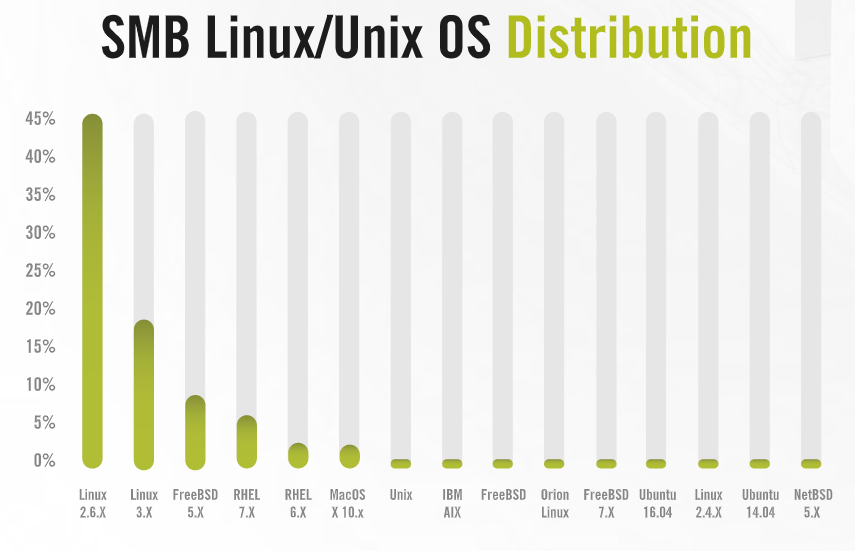

Taranan Linux sistemlerinin neredeyse yarısı eski bir çekirdeğe sahipti; daha spesifik olarak, son üç yıldır desteklenmeyen ve bilinen 65 güvenlik açığına sahip 2.6 sürümüne sahiplerdi.

Ancak bu sorun, temel işletim sistemi dağıtımını gizleyen dağıtılmış uygulama sistemleri kadar görünür değildir.

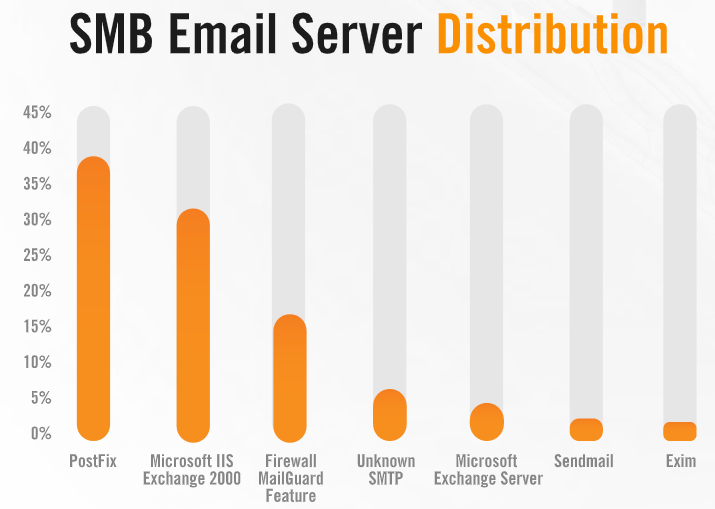

Güncel olmayan yazılımların bir başka örneği, tespit edilen tüm e-posta sunucularının üçte birine yakın olan Exchange 2000 e-posta sunucusudur. Sorun, ürünün Temmuz 2010’da destek almayı bırakmasıdır.

SMB’lerin Alert Logic tarafından izlenen en popüler e-posta sunucusu PostFix’dir, en yaygın e-posta sunucusu olan Exim ise en son sırada yer almaktadır.

Alert Logic, verilerin altı ay boyunca (Kasım 2018’den Nisan 2019’a kadar), müşteri tabanına karşı günlük bazda görülen 5.000 saldırıdan derlendiğini söylüyor.