Araştırmacılar, yakın zamanda açıklanan SIM kart saldırı yönteminin yeni bir varyantının milyonlarca cep telefonunu uzaktan korsanlığa maruz bırakabileceği konusunda uyardılar.

Bu ayın başlarında, siber güvenlik firması AdaptiveMobile Security , özel hazırlanmış SMS mesajlarının hedeflenen cep telefonuna gönderilmesini içeren bir saldırı yöntemi olan Simjacker’in ayrıntılarını açıkladı .

Saldırı, bu özel mesajların birçok SIM’de bulunan eski S@T Tarayıcısı (S@T Browser) tarafından işlenmesine dayanıyor. Saldırgan, işletim sistemi ve üreticiden bağımsız olarak, SMS mesajları gönderme, telefon görüşmeleri yapma, web tarayıcısını başlatma ve hedeflenen cihaz hakkında bilgi toplama dahil olmak üzere çeşitli etkinliklerde bulunmak için komutlar verebilir.

AdaptiveMobile, S@T Tarayıcısının 30’dan fazla ülkedeki mobil operatörler tarafından sağlanan SIM kartlarda bulunduğunu göz önüne alarak saldırının 1 milyardan fazla cep telefonuna karşı çalışabileceğini tahmin etti . Şirket ayrıca, hükümetlerin bireyleri izlemelerine yardımcı olan ismi açıklanmayan bir kuruluşun bu yöntemi en az iki yıldır kullandığını iddia etti.

S @ T Tarayıcısını kullanan Simjacker saldırı yöntemi, kar amacı gütmeyen bir siber güvenlik organizasyonu olan Ginno Security Lab’daki araştırmacılar tarafından bağımsız olarak keşfedildi. Ginno Security Lab, S @ Tattack metodunu duyurdu ve son zamanlarda bulgularını açıklayan bir blog yazısı yayınladı.

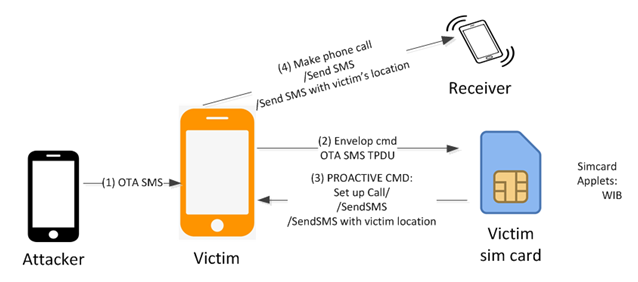

Ancak, Ginno Security Lab, SmartTrust’un SIM araç seti tabanlı tarama için oluşturduğu Kablosuz İnternet Tarayıcısını (WIB) içeren ikinci bir SIM kart saldırı yöntemi de belirlemiştir. Bu saldırı WIBattack olarak adlandırıldı .

S @ T Tarayıcısına benzer şekilde , WIB, bir cihazdaki çekirdek ağ ayarlarını sağlamak veya değiştirmek için genellikle mobil operatörler tarafından kullanılan Over Air (OTA) SMS mesajları ile uzaktan kontrol edilebilir.

S @ T Tarayıcı saldırısına benzer şekilde, kötü niyetli bir oyuncu özel hazırlanmış SMS mesajlarını kullanarak bir mobil cihazda çeşitli etkinlikler yapmak için WIB’yi kötüye kullanabilir. Saldırgan herhangi bir şeyin üstünde isteğe bağlı bir metin veya ekranda bir simge görüntüleyebilir, bir tarayıcı açıp belirli bir URL’ye erişebilir, konum bilgisi sağlayabilir, SMS gönderebilir ve telefon görüşmeleri yapabilir.

Her iki saldırıyı tespit etmek zordur ve gizlidir ( kurbanın cihazının hedef alındığına dair bir belirti yoktur.)

Ancak, çevrimiçi dünyada Lakatos takma ismini kullanan Ginno Security Lab’ın baş araştırmacısı , WIB spesifikasyonunun belgelenmemesi nedeniyle S @ T Tarayıcısına kıyasla WIB’den yararlanmak için daha fazla bilgiye ihtiyaç duyulduğunu söyledi .

Lakatos, “ Araştırmacıların, WIB tarayıcısına saldırmak için OTA SMS’nin bytecode / yükünü bulma süreci, S@T Browser’dan daha zordur ” dedi.

Araştırmacı, bu güvenlik açıklarını 2015 yılında keşfettiklerini, ancak yamanın çok zor olması ve kullanımının nispeten kolay olması nedeniyle ayrıntıların gizli tutulduğunu söyledi.

“Saldırgan bir ağın OTA SMS’yi filtrelemediğini biliyorsa, çok sayıda aboneyi hedef alan toplu saldırıları başlatabilir” dedi.

“Sim kartlardaki arka kapı uygulamalarının tehditlerine karşı insanları koruyacak çözümler bulmaya odaklanıyoruz. SIM kartlarda hangi uygulamaların bulunduğunu ayrıntılı olarak bilmemize gerek olmasa bile aboneleri koruyacak bir çözüm bulmalıyız.” dedi. “Ayrıca, SIM kartlarının WIB ve S @ T’den güvenli olup olmadığını bilmek isteyen birçok kişiye yardım etmek için Android işletim sistemi üzerinde çalışan bir SIM tarama uygulaması geliştiriyoruz . Uygulamayı yakında bitirince Google Play’de yayınlayacağız. ”

Blog gönderisine ek olarak, Ginno Güvenlik Laboratuvarı WIBattack’ın nasıl çalıştığını gösteren bir video hazırladı:

Ginno Security Lab, bulgularını dünya çapında mobil şebeke operatörlerini temsil eden GSM Birliği’ne (GSMA) bildirmiştir. GSMA, bazı SIM kartlarını etkileyen WIBattack ve S @Tattack saldırılarından haberdar olduğunu onayladı .

GSMA yaptığı açıklamada, “Araştırmayı ve bunun mobil sanayi ortaklarımızla etkisini düşünüyoruz ve sektöre bulgularını değerlendirme fırsatı sağladığı için araştırmacılara minnettarız” dedi. “Bu araştırma, yakın zamanda bize ‘Simjacker’ adıyla gönderilen diğer araştırmalara benzer. GSMA, operatörlerinin ve SIM üreticilerinin ‘Simjacker’ ile ilgilenmeleri için, hangi SIM’lerin etkilendiğini belirleme ve sorunu hafifletme yollarını belirleme de dahil olmak üzere rehberlik oluşturmak için mobil endüstri ile birlikte çalıştık. GSMA, diğer eski SIM teknolojisindeki benzer sorunları proaktif olarak belirlemek ve çözmek için mobil endüstri ile birlikte çalışıyor. ”

GSMA, “GSMA, mobil hizmetlerin güvenliğini ve kullanıcı güvenini artıran her türlü araştırmayı memnuniyetle karşılamakta ve tüm araştırmacıları, çalışmalarını bulgularını paylaşmalarını ve endüstrinin devam eden çalışmalarına katkıda bulunmalarını sağlayan Koordineli Güvenlik Açığı Açıklama (CVD) Programımıza sunmaya teşvik etmektedir.