Beyaz ve siyah şapkalı bir hacker öncelikle hedef sistem hakkında bilgi toplamalıdır. Bu uygulamamızda ping komutu kullanarak hedef web sitesinin IP adresini tespit edeceğiz. Ping komutu ile yapılan hedef sisteme ICMP Echo request paketleri göndermektir. Hedef siteye bu mesajları göndermek için öncelikle IP adresinin bilinmesi gerekir. ping www.hedefsite.com şeklinde komut satırında kullanacağımız komutla DNS (Domain Name System) sunucudan hedefsite.com’un IP adresinin çözümlenmesi istenir. DNS sunucu hedefsite.com’un IP adresini cevapladığında ardından ICMP Echo request mesajları gönderilmeye başlar. Hedef site eğer bir güvenlik duvarı ile korunuyor ve ICMP Echo request mesajları engelleniyorsa herhangi bir cevap dönmez. Herhangi bir engelleme kuralı yoksa Echo reply yani cevap mesajlarının döndüğünü görebiliriz.

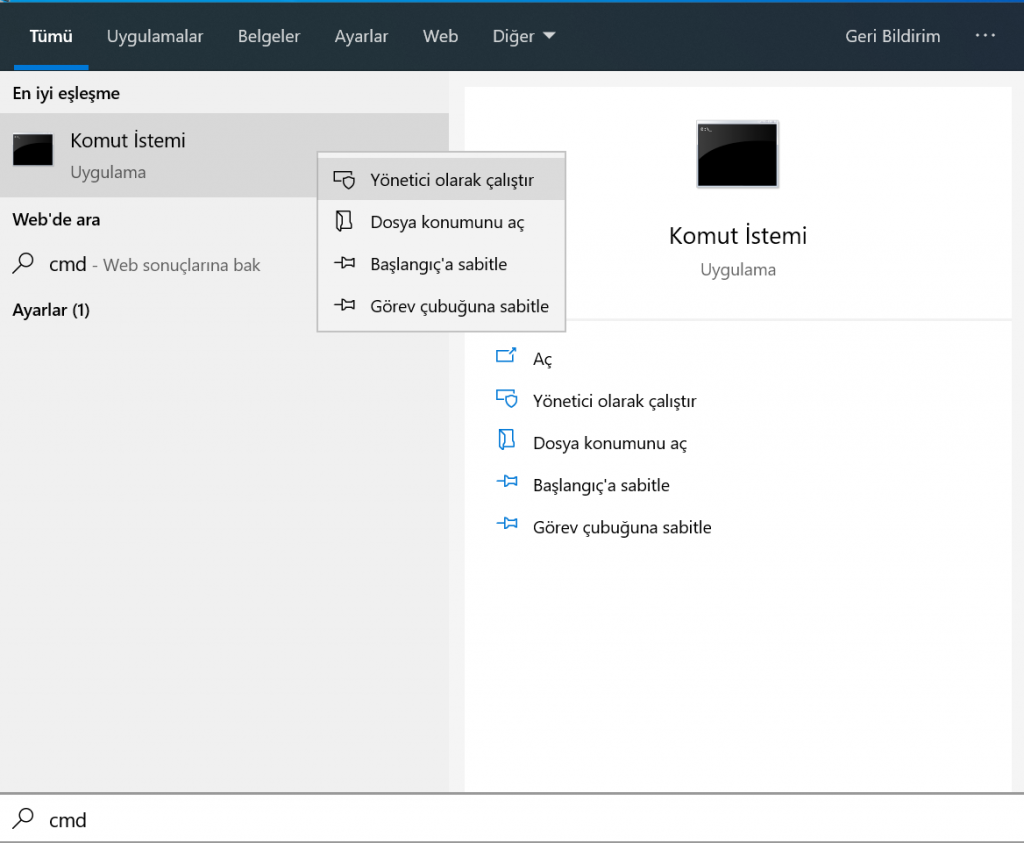

Şimdi Windows 10’da Windows tuşuna basıp CMD yazalım. Ardından sağ tıkla yönetici olarak çalıştır’ı seçelim.

Açılan kullanıcı hesabı denetimi penceresinde Evet’i tıklayın. karşınıza Windows komut penceresi açılacaktır.

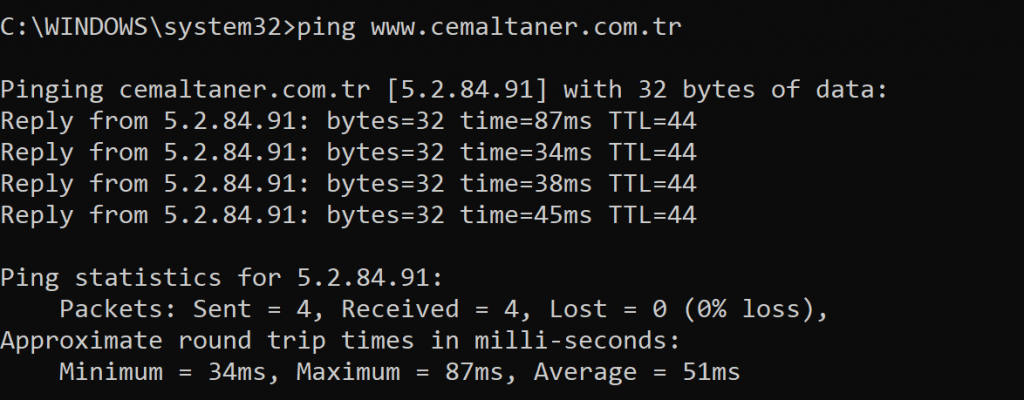

Şimdi komut satırında ping www.cemaltaner.com.tr yazıp enter tuşuna basıyorum.

Önce DNS sunucudan www.cemaltaner.com.tr IP adresi öğrenildi. Bu adres 5.2.84.91 dir. Daha sonra bu adrese ICMP Echo request paketleri gönderildi ve karşı tarafta bir engelleme kuralı olmadığı için Echo reply döndüğünü gördük. Resimdeki çıktıya göre 4 tane 32 bytelık paket gönderdik ve paketler minumum 34 ms maxiumum 87 ms ve ortalama 51 msn’de gidip geldi.

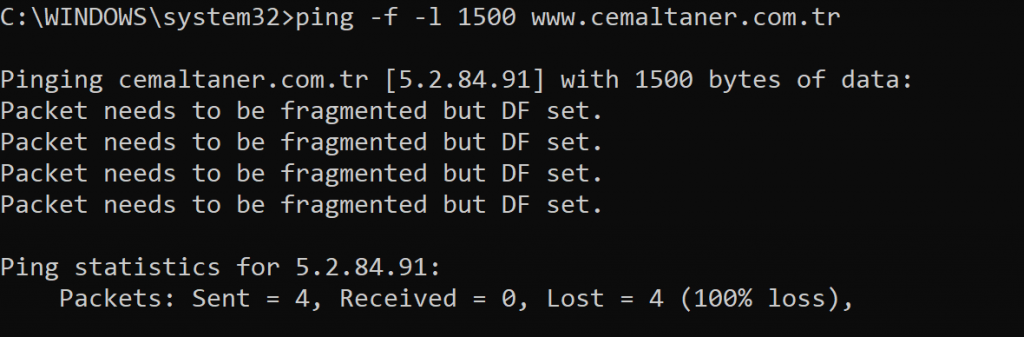

Şimdi ping -f -l 1500 www.cemaltaner.com.tr komutu ile maksimum frame boyutu ile ping atmayı deneyelim. Burada -f komutu ile bir paketin parçalara (segment) ayrılmamasını sağladık -l ile de boyutunu ayarladık.

Paket boyutu büyük geldi parçalanmasını da engellediğimiz için işlenemedi ve “Packet needs to be fragmented but DF set” şeklinde bir hata aldık. -f paramatresini kaldırıp tekrar denediğimizde ise echo request paketleri zaman aşımına uğradı ve bir cevap dönmedi.

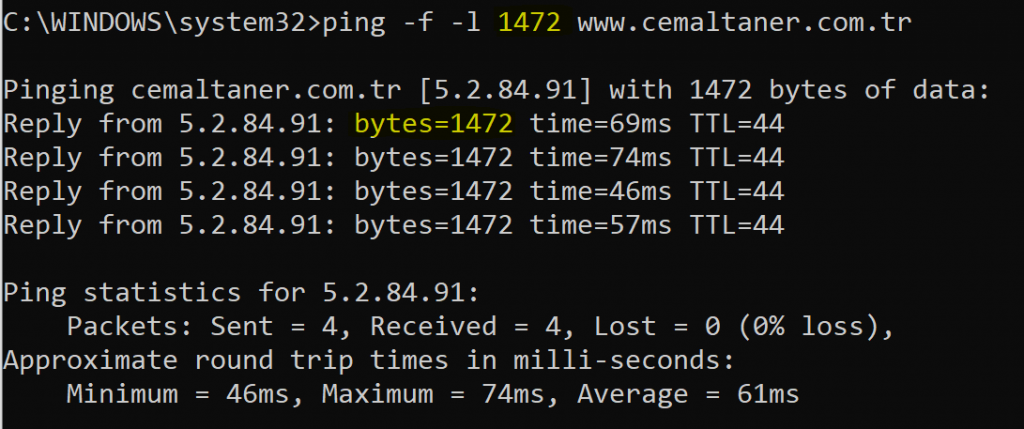

Şimdi daha küçük boyutta yine parçalanmamış paket gönderelim. ping -f -l 1472 www.cemaltaner.com.tr komutu ile parçalanmamış 172 bytelık ICMP Echo request paketleri gönderiyoruz. bu sefer isteklerimize cevap dönecek. Yani bu boyutta paketler işlenmiş oldu.

Şimdi de gönderdiğimiz paketlerin TTL değerleri ile oynayalım. TTL yani Time To Live ICMP Echo request paketlerine yazılır ve yukarıdaki şekillerden de göreceğiniz gibi 44 değerini taşır. Bu TTL değeri her bir router geçildikçe bir azaltılır. Eğer bir paket hedefine bir şekilde ulaşamazsa TTL değeri 0-sıfır olur ve paket ölür. (IPv6 ile TTL alanın adı Hop Limit olmuştur)

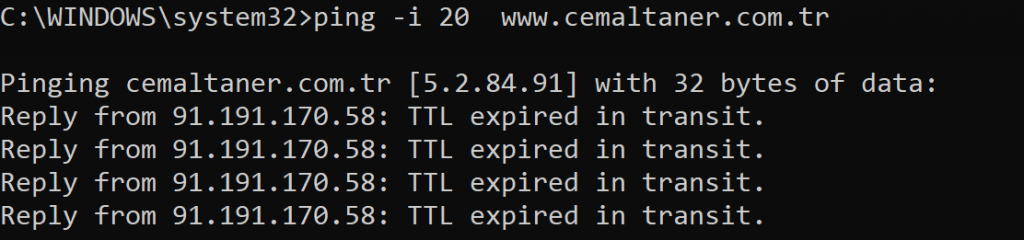

ping -i 20 www.cemaltaner.com.tr komutu ile TTL değerini değiştiriyorum.

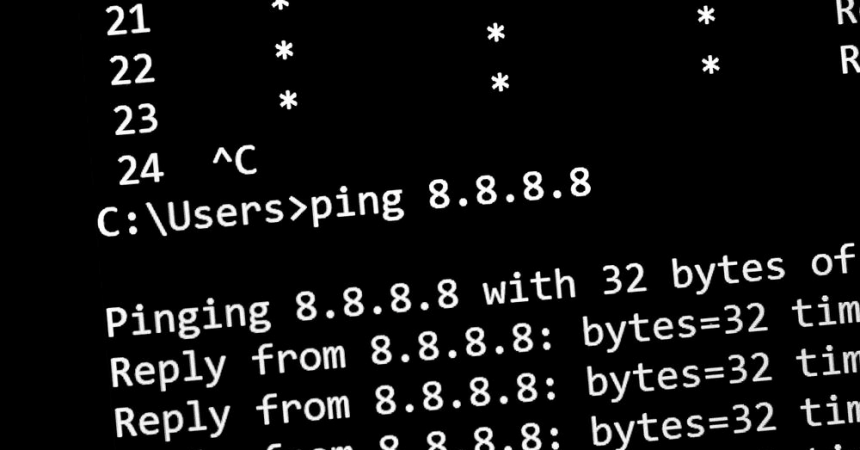

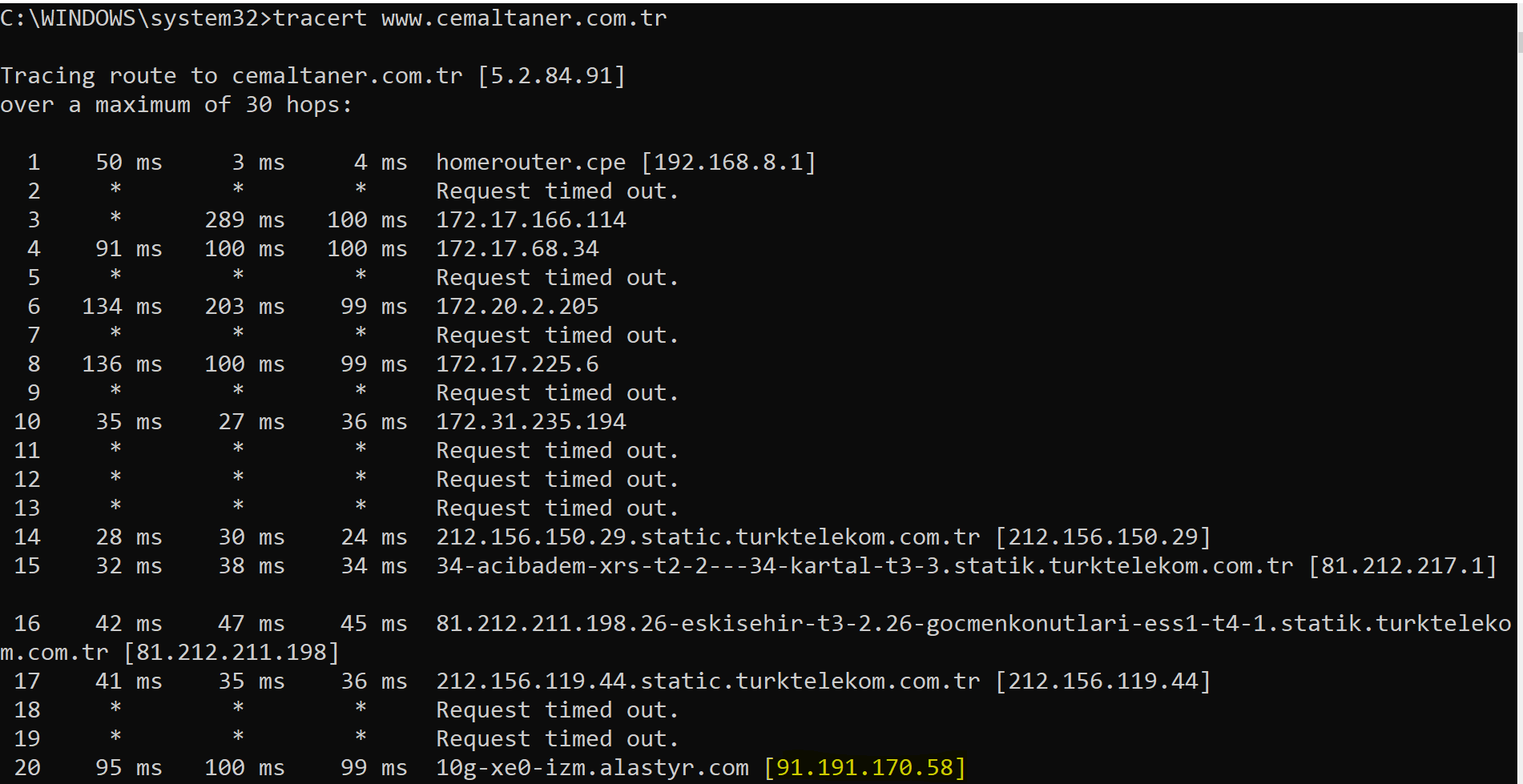

Yukarıdaki şekilde gördüğünüz üzere 91.192.170.58 IP adresine sahip router’dan öteye geçemedi paket ve maalesef öldü. Tracert komutu ile de 91.192.170.58 IP adresine sahip router neredeymiş paketin kaçıncı zıplama (hop) noktasıymış görebiliriz.

Yukarıdaki şekilden de görüleceği gibi bu IP adresi 20. sıçrama noktasındaki hosting firmasının router IP adresiymiş (Firewall da olabilir tabi)