IBM’den güvenlik araştırmacıları , İran devlet destekli bilgisayar korsanları tarafından geliştirilen ve Orta Doğu’da faaliyet gösteren enerji şirketlerine karşı siber saldırılarda kullanılan ve hedef sistemlerde verileri silen yeni bir yıkıcı kötü amaçlı yazılım türü tespit ettiklerini söylediler.

IBM, son saldırılarda hedef alınan ve verileri silinen şirketlerin adını vermedi.

IBM’in X-Force güvenlik ekibi zerocleare adını verdikleri kötü amaçlı yazılımı analiz etti. 28 sayfalık bu rapor son on yılın en tehlikeli ve yıkıcı kötü amaçlı yazılım türlerinden biri olan Shamoon’a çok benzediğini söyledikleri bu yeni aracın yeteneklerini açıklıyor.

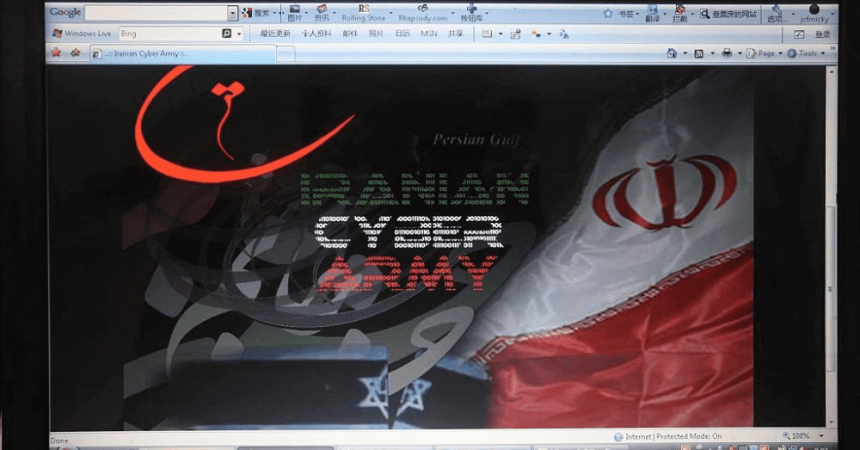

APT33 VE APT34 TARAFINDAN DÜZENLENDİ

Pek çok siber güvenlik firmasının aksine, IBM’in X-Force ekibi kötü amaçlı yazılımları ve saldırıları belirli bir ülkeye atfetmekten çekinmedi.

IBM güvenlik ekibi, “Kötü amaçlı yazılım ve saldırganların davranışlarının analizine dayanarak, İran destekli bilgisayar korsanlarının kendilerince devlet düşmanlarını hedefleyen bu yeni veri silici yazılımını geliştirmek ve dağıtmak için bu işe karıştıklarından şüpheleniyoruz.” dedi.

Ancak IBM, genellikle tek bir grup tarafından gerçekleştirilen daha önceki siber saldırıların aksine, bu kötü amaçlı yazılım saldırısının arkasında İran destekli üst düzey iki hack biriminin bulunduğunu söyledi.

IBM’e göre ZeroCleare kötü amaçlı yazılım, APT33 (IBM raporunda Hive0016) ve APT34 ‘ün (IBM raporunda ki ITG13, Oilrig olarak da bilinir) buluşudur.

İsimler siber güvenlik sektöründe iyi bilinmektedir. APT33, ilk olarak 2012 yılında dağıtılan ve Suudi Arabistan’ın ulusal petrol şirketi Saudi Aramco’ya ait 35.000 iş istasyonundaki verileri yok etmek için kullanılan orijinal Shamoon kötü amaçlı yazılımını geliştiren gruptur.

ZEROCLEARE KÖTÜ AMAÇLI YAZILIM

ZeroCleare, virüslü bir bilgisayardan mümkün olduğunca çok veriyi silmek için tasarlanmış bir kötü amaçlı yazılım türü olan klasik veri silicidir.

Veri silici kötü amaçlı yazılım genellikle iki senaryoda kullanılır. Ya önemli adli kanıtları silerek izinsiz girişleri gizlemek için kullanılır ya da kurbanın normal iş faaliyetlerini gerçekleştirme yeteneğine zarar vermek için kullanılır (Shamoon, NotPetya veya Bad Rabbit gibi saldırılarda olduğu gibi.)

IBM, son ZeroCleare saldırılarını araştırırken kötü amaçlı yazılımın iki versiyonunu tespit ettiğini açıkladı. Biri 32-bit sistemler için, ikincisi de 64-bit sistemler için oluşturuldu. Bu iki sürümden sadece 64 bit sürümün gerçekten işe yaradığı söylendi.

Araştırmacılar, saldırıların genellikle bilgisayar korsanlarının zayıf güvenlikli şirket ağ hesaplarına erişmek için kaba kuvvet saldırıları gerçekleştirmesiyle başladığını söylediler.

Bir şirketin sunucu hesabına erişip, China Chopper ve Tunna gibi web shell yüklemek için SharePoint güvenlik açığından yararlandılar.

Saldırganlar bir şirketin içinde bir dayanağa sahip olduklarında, ağ içinde mümkün olduğunca çok sayıda bilgisayara yayıldılar ve bu sayede enfeksiyonlarının son adımı olarak ZeroCleare’i kullandılar.

IBM, “Cihazın çekirdeğine erişmek için ZeroCleare, Windows denetimlerini atlamak için kasıtlı olarak savunmasız bir sürücü ve kötü amaçlı PowerShell/Batch komut dosyaları kullandı.” dedi.

ZeroCleare bir bilgisayarda yüksek ayrıcalıklara sahip olduğunda, dosyalar, diskler ve bölümlerle etkileşim kurmak için yasal bir araç seti olan EldoS RawDisk’i yükler.

Araştırmacılar, kötü amaçlı yazılımın daha sonra bu meşru aracı “MBR’yi silmek ve çok sayıda ağa bağlı cihazdaki disk bölümlerine zarar vermek” için kötüye kullandığını söyledi.

IBM araştırmacıları , geçen yıl kullanılan Shamoon kötü amaçlı yazılımlarının son sürümlerinin aynı yıkıcı davranışı gösterdiğini veaynı Eldos RawDisk araç setini kötüye kullandığına dikkat çekti.

SALDIRILAR BU SONBAHARDA OLDU

IBM ZeroCleare kurbanları hakkında herhangi bir ayrıntı paylaşmamış olsa da, bu sonbaharda gönderilen bir IBM günlük tehdit değerlendirmesi, IBM’in bu yeni kötü amaçlı yazılımları ve saldırıları ilk olarak 20 Eylül civarında öğrendiğini gösteriyor.

IBM, ZeroCleare saldırılarının çok özel kuruluşlara yönelik olduğunu söyledi.

Geçmişte Shamoon saldırıları, Orta Doğu bölgesinde faaliyet gösteren enerji sektöründeki şirketleri, Suudi merkezli petrol ve gaz işletmelerinin Suudi merkezli ya da bilinen ortakları olan şirketleri hedef almıştı.