Şirket ağlarını ihlal eden zararlı yazılımlar hedef ana bilgisayarlarda iz bırakmadan uzak masaüstü protokolü (RDP) üzerinden kötü amaçlı bir zararlı dağıtıyor.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

Kripto para madencileri, bilgi çalma araçları ve fidye yazılımları ile RAM’de güvenliği ihlal edilmiş makinelerden hizmet eden bir uzak bağlantı kullanılarak kendilerine alan yaratır.Bunu Windows’un RDS özelliklerini yani uzaktan erişim servislerindeki zafiyetlerinden yararlanarak yapar.

Burada saldırganlar Windows Uzak Masaüstü Hizmetleri’nde bir istemcinin yerel sürücüleri Terminal Sunucusu ile okuma ve yazma izinleriyle paylaşmasına olanak tanıyan bir özellikten yararlanıyor.

Bu sürücüler sunucuda ‘tsclient’ adında sanal ağ konumunda bir paylaşım alanı olarak görünür. Aşağıdaki resimdeki gibi sürücünün harfi ve yerel makinede gözükebilir.

Bu özellik uzun süredir var ve genelde bir kullanıcı sunucuya bağlanıp bir uygulama çalıştırdığında da bu şekilde gözükür. Bu şekilde paylaşılan kaynaklara erişim RDP aracılığıyla mümkündür ve uygulamalar bellekte yürütülürken istemci makinenin diskinde hiçbir iz bırakılmaz. Bir RDP oturumu sona erdiğinde ilişkili işlemler de yapıldıktan sonra bellek genellikle serbest bırakılır.

Bitdefender’daki kötü amaçlı yazılım analistleri, saldırganların bu özellikten yararlandığını ve saldırgandan komut alan ‘worker.exe’ adlı bir bileşenin yanı sıra çeşitli türlerde birden fazla kötü amaçlı yazılım bıraktığını tespit etti.

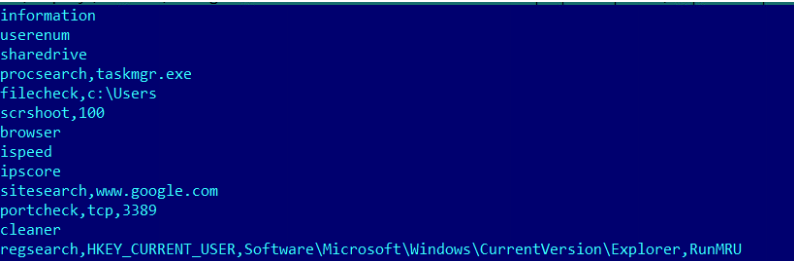

Şubat 2018’den beri kullanımda olan ‘worker.exe’, özellikle keşif yetenekleri için çoklu tehdit aktörleri tarafından kullanılan hazır bir araçtı. Bu bileşenin bir sistemden toplayabileceği bilgiler şunlardır:

- Sistem bilgisi: mimari, CPU modeli, çekirdek sayısı, RAM boyutu, Windows sürümü

- Domain adı, kaydedilen kullanıcının ayrıcalıkları, makinedeki kullanıcıların listesi

- Local IP adresi, yükleme ve indirme hızı, IP-score.com hizmetinden döndürülen genel IP bilgileri

- Varsayılan tarayıcı, ana bilgisayardaki belirli bağlantı noktalarının durumu, çalışan sunucuları kontrol etme ve bağlantı noktalarını dinleme, DNS önbelleğindeki belirli girişler (özellikle belirli bir etki alanına bağlanmaya çalışmışsa)

- Belirli işlemlerin çalışıp çalışmadığını, kayıt defterinde belirli anahtarların ve değerlerin varlığını kontrol etme

Şeklinde devam eden bu özellikler ekran görüntüsü alma ve yerel olarak eşlenen tüm bağlı ağ paylaşımlarını numaralandırma yeteneği ile tamamlanmaktadır.

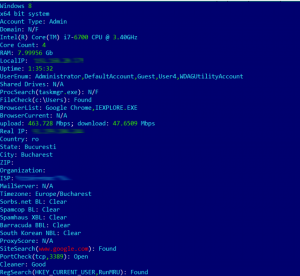

Araştırmacılar bir ‘Worker.exe’ örneği ile ‘tsclient’ ağ paylaşımında bulundular ve komut ve kontrol için (C2) sunucusuna bağlanmadığını fark ettiler. Bunun yerine aynı konumda ‘config.ins’ adlı bir metin dosyasından komut aldı.

Ana bilgisayardan toplanan tüm bilgiler, yapılandırma dosyasıyla aynı konumda depolanan bir .NFO dosyasına gitti. Bu verileri güvenliği ihlal edilmiş bilgisayardan uzak tutmanın ve adli analizi daha zor hale getirmenin uygun bir yoludur.

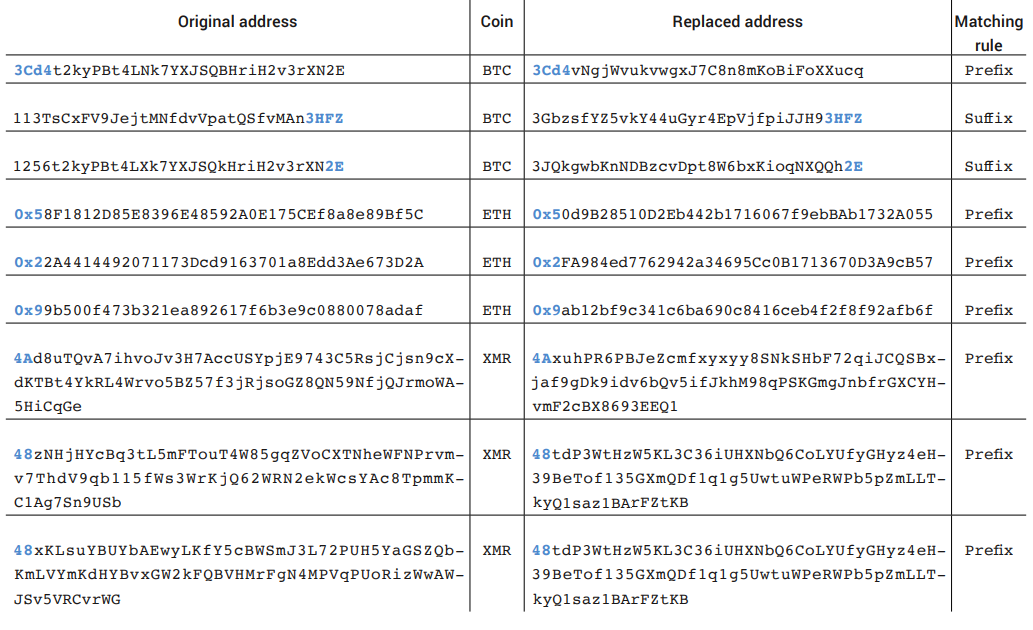

Bu tür bilgi çalıcılarının genel amacı kullanıcının bir kripto para birimi cüzdan adresini ne zaman kopyalayacağını belirlemek ve onu saldırgana ait olanla değiştirmektir. Bu yolla giden herhangi bir işlem hedeflenen hedefi kaçıracak ve kripto paraların siber suçluların ceplerine girmesine neden olacaktır.

Bu tür kötü amaçlı yazılımlar arasında IntelRapid daha ileridir. Çok daha fazla sayıda kripto para cüzdanını (Bitcoin, Litecoin, Ethereum, Monero, Bitcoin Cash, Dash, Ripple, Dogecoin, Neo ve ZCash) tanıyabilir ve bunları saldırgan tarafından sağlanan benzer alternatiflerle değiştirir.

“Karmaşık bir puanlama mekanizması” kullanarak kötü amaçlı yazılım kurbanın adresiyle aynı karakterlerle başlayan veya biten yedekleri seçer. Bu büyük olasılıkla yapıştırılan cüzdan adresine daha dikkatli olan kullanıcıları kandırır.

Kripto para birimine bağlı olarak IntelRapid, kurbandan orijinal olana benzer dizeler bulmak için 1.300’den fazla adresi kontrol edebilir.

Bilgi hırsızları ana kümedeki değiştirme adresleri için yapılan işlemlere dayalı kazançlar 150.000 ABD Doları tutarında olduğu bilinmektedir. Monero para birimi dahil edildiğinde gerçek kârın muhtemelen çok daha büyük olduğu tahmin edilmektedir. Bitdefender tarafından gözlemlenen saldırılar hedefler arasında ayrım yapmadığı farkedilmiş. Bu para kazanma oyununun aktörünün siber suçlular olabileceğini gösterir.

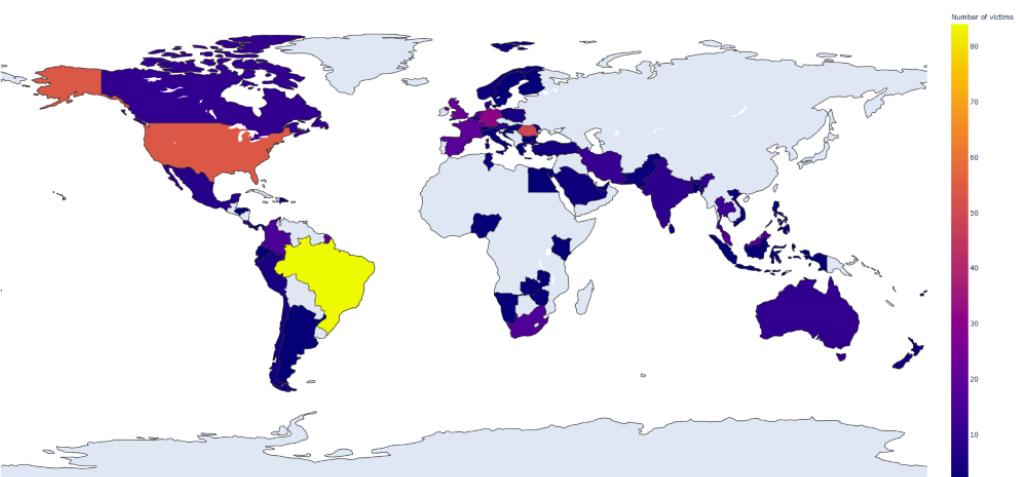

Kurbanların çoğunun Brezilya’da, ABD’de ve Romanya’da olduğuna dair araştırmacılar bu hafta bir rapor paylaştı. Raporun pdf’ine buradan ulaşabilirsiniz.

Mağdurların dünyaya yayılmasından görülebileceği üzere saldırganları çok ilgilendirmiyor ancak çok sayıda gelir elde ettiği yerlere daha fazla önem veriyorlar gibi.

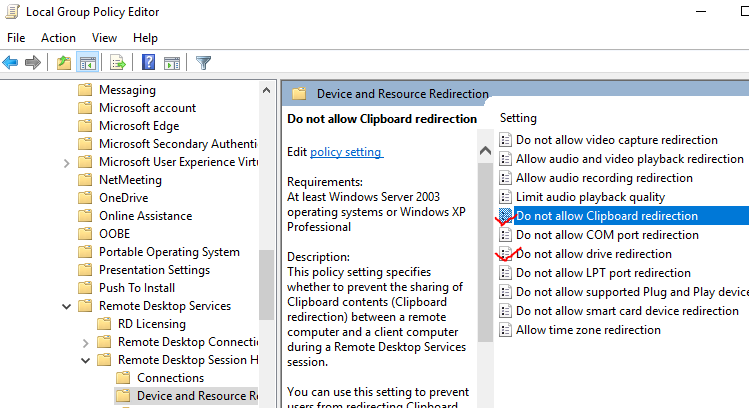

Bu tür saldırıları önlemek zor değil. Grup ilkeleri listesinden sürücü yeniden yönlendirmesini devre dışı bırakmak yeterlidir. Bu seçeneği bilgisayar yapılandırma uygulamasında bu yolu izlemelisiniz.

Başlata mmc yazın ve microsoft yönetim konsolunu açın. Bileşen olarak grup ilkelerini ekleyin ve tamam deyin sonra bu yolu izleyin: Computer Configuration > Administrative Templates > Windows Components > Remote Desktop Services > Remote Desktop Session Host > Device and Resource Redirection