Ragnarok adlı yeni bir fidye yazılımının, CVE-2019-19781 istismarına karşı savunmasız Citrix ADC sunucularına yönelik saldırılarda kullanıldığı tespit edildi.

Geçen hafta, FireEye, yeni Raganarok fidye yazılımının yamalı Citrix ADC güvenlik açığından yararlanan savunmasız ağlara yüklenmesiyle ilgili yeni saldırılar hakkında bir rapor yayınladı.

Saldırganlar bir Citrix ADC cihazını tehlikeye atabildiğinde, EternalBlue güvenlik açığından etkilenen Windows bilgisayarları tarayan çeşitli komut dosyaları indirilir ve yürütülür.

Komut dosyaları Windows aygıtlarından yararlanmaya çalışır ve başarılı olursa Ragnarok fidye yazılımını indirilen ve yüklenen aygıta yükleyen bir DLL enjekte eder.

SentinelLabs Başkanı Vitali Kremez “fidye yazılımının yapılandırma dosyasını çıkardıktan sonra , aşağıda detaylandırdığımız diğer fidye yazılımlarında yaygın olarak görülmeyen bazı ilginç davranışları keşfetmeyi başardık” dedi.

Rusya ve Çin’e Bulaşmıyor

Birçok fidye yazılımı operasyonu Rusya veya diğer CIS (Commonwealth of Independent States) ülkelerinden geliştiriciler tarafından oluşturulur.

Ragnarok, yüklü Windows dil kimliğini kontrol ederek benzer bir şekilde çalışır ve aşağıdakilerden biriyle eşleşirse bilgisayarda şifreleme gerçekleştirmez.

0419 = Russia

0423 = Belarus

0444 = Russia

0442 = Turkmenistan

0422 = Ukraine

0426 = Latvia

043f = Kazakhstan

042c = Azerbaijan

Tuhaf bir şekilde, CIS ülkelerine ek olarak Ragnarok, Çin için 0804 dil kimliğine sahip kurbanları şifrelemekten de kaçınıyor.

Aynı anda hem Rusya hem de Çin’i hariç tutan fidye yazılımları nadirdir ve bunun kolluk kuvveti için bir yem olarak mı, yoksa fidye yazılımının her iki ülkenin dışında mı çalıştığı bilinmemektedir.

Windows Defender’ı devre dışı bırakma girişimleri

Microsoft’un Windows Defender’ı sağlam ve güvenilir bir virüsten koruma ve güvenlik programı haline geldiğinden, çok sayıda kötü amaçlı programın kötü amaçlı işlemleri daha kolay gerçekleştirmek için programı devre dışı bırakmaya veya atlamaya çalıştığını tespit ediyoruz.

Örneğin, GootKit , TrickBot ve Novter enfeksiyonlarının hepsinin bir çeşit Windows Defender baypasını kullandığını gördük .

Ransomware enfeksiyonlarının kendilerinin Ragnarok’un denediği Windows Defender’ın işlevselliğini devre dışı bırakmaya çalıştıklarını görmek nadirdir.

Bunu, Windows Defender’da çeşitli koruma seçeneklerini devre dışı bırakan aşağıdaki Windows grup ilkelerini ekleyerek yapar:

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender "DisableAntiSpyware" = 1

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection "DisableRealtimeMonitoring" = 1

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection "DisableBehaviorMonitoring" = 1

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection "DisableOnAccessProtection" = 1

İyi haber şu ki, Windows 10’un Dış Müdahale Koruması özelliği etkinleştirildiyse, bu yöntemler işe yaramaz ve Windows, Windows Defender’ı atlama girişimlerini göz ardı eder.

Windows Defender’a ek olarak Ragnarok, Gölge Birim Kopyalarını temizlemeye, Windows otomatik başlatma onarımını devre dışı bırakmaya ve Windows Güvenlik Duvarını aşağıdaki komutlarla kapatmaya çalışacaktır:

cmd.exe /c vssadmin delete shadows /all /quiet

cmd.exe /c bcdedit /set {current} bootstatuspolicy ignoreallfailures

cmd.exe /c bcdedit /set {current} recoveryenabled no

cmd.exe /c netsh advfirewall set allprofiles state off

Strange Unix dosya başvuruları

Bu fidye yazılımının bir başka garip yönü, Windows’taki çeşitli Unix / Linux dosya yollarına yürütülebilir sayısız referanstır:

"no_name4": "/proc",

"no_name5": "/proc/%s/status",

"no_name8": "/tmp/crypt.txt",

"no_name9": "/proc/%s",

"rand_path": "/dev/random",

"home_path": "/home/",

Bu yolların neden dahil edildiğini ve ne için kullanıldıkları henüz net değil, ancak Kremez, saldırganlar tarafından kullanılmakta olan olası bir geliştirme içi platformlar arası hedefleme olabileceğine inanıyor.

Oldukça standart şifreleme rutini

Ragnarok şifreleme işleminin geri kalanı, diğer fidye yazılımı enfeksiyonlarında gördüğümüze benzer.

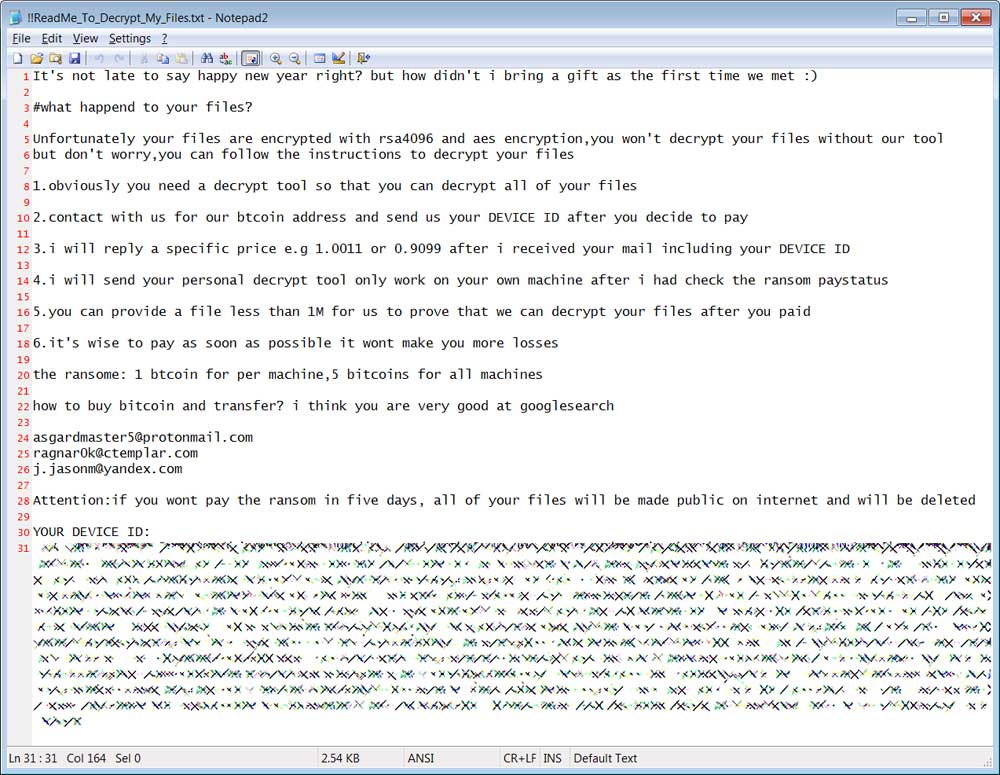

Dosyaları şifrelerken AES şifrelemesi kullanır ve oluşturulan anahtar birlikte verilen RSA şifreleme anahtarıyla şifrelenir. Bu, yalnızca fidye yazılımı geliştiricilerinin kurbanın şifreleme anahtarının şifresini çözebilmesini sağlar.

Şifrelenecek dosyaları tararken Ragnarok, “.exe”, “.dll”, “.sys” ve “.ragnarok” uzantılarına sahip dosyaları atlar. Ayrıca yolu aşağıdaki dizeleri içeren tüm dosyaları atlar:

content.ie5

\temporary internet files

\local settings\temp

\appdata\local\temp

\program files

\windows

\programdata

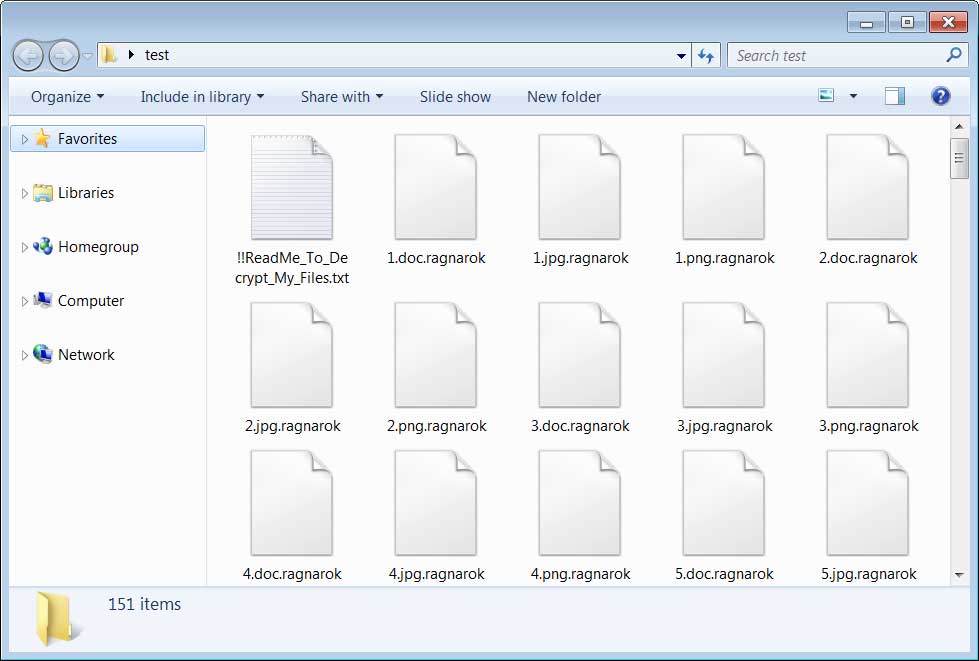

$Şifrelenen her dosya , dosya adına eklenmiş .ragnarok uzantısına sahip olacaktır . Örneğin, 1.doc şifrelenir ve 1.doc.ragnarok olarak yeniden adlandırılır.

Bilgisayarı şifrelerken, !! ReadMe_To_Decrypt_My_Files.txt adlı her çapraz klasörde bir fidye notu oluşturur .

Bu fidye notu, kurbanın dosyalarına ne olduğu, şifreli şifre çözme anahtarı ve ödeme talimatları için iletişim kurmak için üç e-posta adresi hakkında talimatlar içerir. Saldırganların bir şifre çözücü için kaç bitcoin talep ettiği bilinmemektedir.

Şu anda Ragnarok’un şifrelemesi kırılamaz gibi görünüyor.