Siber güvenlik firması IOActive yaptığı açıklamada, çok çeşitli sektörlere dağıtılan milyonlarca cihazın LoRaWAN kullanımı ile ilgili güvenlik sorunları nedeniyle hacker saldırılarına maruz kalabileceğini bildirdi.

long range wide area networking-Uzun menzilli geniş alan ağı anlamına gelen LoRaWAN, düşük güçlü cihazların uzun mesafelerde internete bağlı uygulamalarla kablosuz iletişim kurmasını sağlamak için LoRa teknolojisini kullanan bir medya erişim kontrolü (MAC) protokolüdür.

LoRaWAN yapısı ucuzdur ve tek bir anten bütün bir şehir gibi geniş bir alanı kapsayacak şekilde kullanılabilir ve bu da dünya çapında bu protokolü popüler hale getirmiştir. Akıllı şehirler bu protokolü park, aydınlatma ve trafik yönetim sistemleri için kullanır ve endüstriyel kuruluşlar bunu varlıkları izlemek ve çeşitli amaçlar için kullanır. Protokol aynı zamanda güvenlik sistemleri, akıllı ev ürünleri için olduğu kadar tarım ve sağlık sektörlerinde de kullanılmaktadır.

LoRaWAN standardının arkasındaki kar amacı gütmeyen kuruluş olan LoRa Alliance bulunuyor. Şu anda tüm dünyada LoRaWAN kullanan 100 milyondan fazla cihaz olduğunu ve bu sayının 2023 yılına kadar 730 milyona ulaşacağını tahmin ediliyor.

IOActive protokolün en yaygın olarak kullanılan 1.0.2 ve 1.0.3 sürümlerini analiz etmiş. En son sürüm 1.1, güvenlik açısından çeşitli iyileştirmeler getiriyor, ancak yaygın olarak benimsenmesi biraz zaman alacak ve şirketin araştırmacıları tarafından belirlenen saldırı yöntemlerinin bazıları da uygulama zayıflıkları nedeniyle bu sürüme karşı çalışıyor.

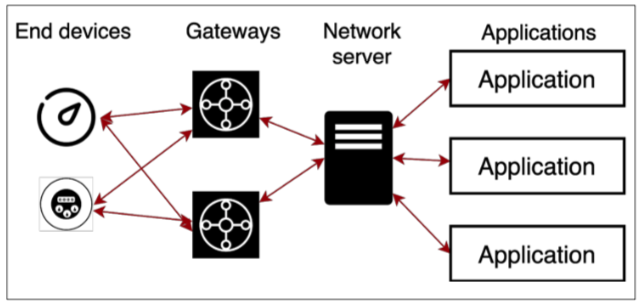

Bir LoRaWAN mimarisinde, uç cihazlar ağ geçitleri ve ağ sunucuları aracılığıyla uygulamalarla iletişim kurar. Aygıtlar, LoRa ve LoRaWAN aracılığıyla ağ geçitleriyle mesaj alışverişi yapar ve ağ geçitleri, TCP ve UDP üzerinden ağ sunucusuyla iletişim kurar. Ağ sunucuları trafiği son cihazlardan uygulamalara yönlendirir ve ayrıca kimlik doğrulama ve yetkilendirmeden de sorumludur.

LoRaWAN, ağdaki bir aygıtın gerçekliğini sağlamak için ağ düzeyinde güvenlik ve bir aygıt ile uygulama sunucusu arasında alışverişi yapılan verilere erişimi önlemek için uygulama katmanı güvenliği kullanır. Bu katmanlar, korumayı sağlamak için Ağ Oturum Anahtarı (NwkSKey) ve Uygulama Oturum Anahtarı (AppSKey) olarak adlandırılan anahtarlara dayanır.

LoRaWAN, ilk cihaz etkinleştirme ve sunucu ile iletişim için iki yönteme izin verir: hem oturum anahtarlarını hem de bellenimdeki diğer cihaz tanımlama verilerini sabit kodlamayı içeren yetkilendirme ile etkinleştirme (ABP); ve her cihaz için benzersiz olan AppKey adlı bir AES-128 kök anahtarının yapılandırılmasını içeren havadan etkinleştirme (OTAA). AppKey, bir cihaz bir ağa katıldığında değiştirilen mesajları imzalamak için kullanılır.

Bir LoRaWAN ağının güvenliği, bu anahtarların güvende tutulmasına bağlıdır. Protokolün 1.1 sürümünün önemli güvenlik geliştirmeleri getirmesine rağmen, LoRaWAN sistemleri genellikle uygulama sorunları ve kötü anahtar yönetimi nedeniyle saldırılara maruz kalmaktadır.

IOActive araştırmacıları, anahtarların ters mühendislik yoluyla cihazlardan çıkarılabileceğini bulmuşlardır. Birçok cihazda AppKey gibi bilgiler içeren etiketler de bulunur. Bu etiketler yalnızca devreye alma işleminde kullanılmalıdır, ancak aygıt dağıtıldıktan sonra kaldırılmazsa, aygıta fiziksel erişimi olan bir saldırgan, oturum anahtarları oluşturmak için etiketteki bilgileri kullanabilir.

Araştırmacılar ayrıca sabit kodlanmış AppKeys, NwkSKeys ve AppSKeys içeren kaynak kodunu da keşfettiler. Bu anahtarlar normal olarak bir aygıt dağıtıldığında değiştirilmelidir, ancak bu her zaman gerçekleşmeyebilir. Diğer durumlarda, AppKeys yeterince güçlü olmayabilir, bu da saldırganların onları tahmin etmesini kolaylaştırır.

IOActive ayrıca, saldırganların bu sunuculara erişmesini ve anahtarları almasını kolaylaştıran, varsayılan veya zayıf kimlik bilgileri kullanan birçok internete maruz kalan LoRaWAN sunucusu bulduğunu bildirdi. Sunucular ayrıca bilinen güvenlik açıklarına sahip yazılımlar çalıştırabilir veya düzgün yapılandırılmamış olabilir, bu da saldırganların anahtarları almasını sağlar.

Anahtarlar ayrıca cihaz üreticilerinin ağlarını ihlal ederek, teknisyenler tarafından LoRaWAN sistemlerini yapılandırmak için kullanılan cihazları hackleyerek ve servis sağlayıcılarını ihlal ederek de elde edilebilir.

Anahtarları elde ettikten sonra, saldırganlar cihazlara ve ağ sunucusuna hizmet reddi (DoS) saldırıları başlatabilir. Kötü niyetli aktörler de ağa ciddi veriler gönderebilecek sahte veriler gönderebilir.

IOActive raporunda “Kritik bir gaz boru hattının basıncını ölçen ve sürekli izlenmesi gereken bir LoRaWAN cihazı hayal edin. Geçerli oturum anahtarlarına sahip bir saldırgan, boru hattı basıncı için normal davranış verilerine sahip LoRaWAN mesajları oluşturabilir ve gönderebilir, herhangi bir anormalliği maskeleyebilir ve bu boru hattına karşı fiziksel bir saldırıyı gizleyebilir. Zamanında yakalanmazsa, böyle bir saldırı çevresel, ekonomik veya en kötü senaryoda ölümcül bir felakete yol açabilir. ”denildi.

Güvenlik firması tarafından açıklanan başka bir saldırı senaryosu, kamu hizmetleri tarafından kullanılan akıllı sayaçları hedefler. Akıllı sayaçlara yönelik bir DoS saldırısı, kuruluşun müşterileri faturalandırmasını engelleyecek ve bu da şirket üzerinde önemli bir finansal etkiye sahip olabilir. Akıllı şehirler söz konusu olduğunda, sokak aydınlatmasını ve toplu taşıma işaretlerini hedeflemek ciddi sorunlara neden olabilir. Bilgisayar korsanları akıllı bir evi hedeflerse, alarm sistemlerini devre dışı bırakabilir, kapıların kilidini açabilir ve evi uzaktan izleyebilirler.

IOActive raporunda “LoRaWAN ağlarına yönelik saldırı senaryoları neredeyse sınırsız, bunlar sadece küçük bir örnek. Her saldırı senaryosunun farklı bir etkisi olacak, bazıları daha tehlikeli ve bazıları daha az, ancak her biri organizasyonlar, işletmeler ve insanlar üzerinde gerçek bir etkiye sahip olacak ”dedi.