Siber güvenlik eğitimleri veren SANS firması geçtiğimiz günlerde bir phishing (oltalama) saldırısına uğramış ve kullanıcıların verileri sızdırılmıştır. Firma bu saldırının ayrıntılarını kamuoyu ile paylaştı.

11 Ağustos’ta SANS , çalışanlarından birinin saldırganlara 513 e-postanın iletilmesine neden olan bir kimlik avı saldırısına düşmesinin ardından veri ihlaline maruz kaldıklarını açıkladı .

Yönlendirilen e-postaların bazıları, SANS üyeleri için toplam yaklaşık 28.000 kişisel bilgi kaydı (PII) içeriyordu.

Saldırıyı açıklarken SANS, siber güvenlik topluluğuna fayda sağlamak için saldırı hakkında keşfettikleri bilgileri yayınlayacaklarını belirtti.

SANS, uzlaşma göstergeleri yayınladı

SANS, diğer kuruluşların etkilenmemesini sağlamak için kimlik avı saldırıları için uzlaşma göstergelerini- indicators of compromise (IOC’ler) yayınladı.

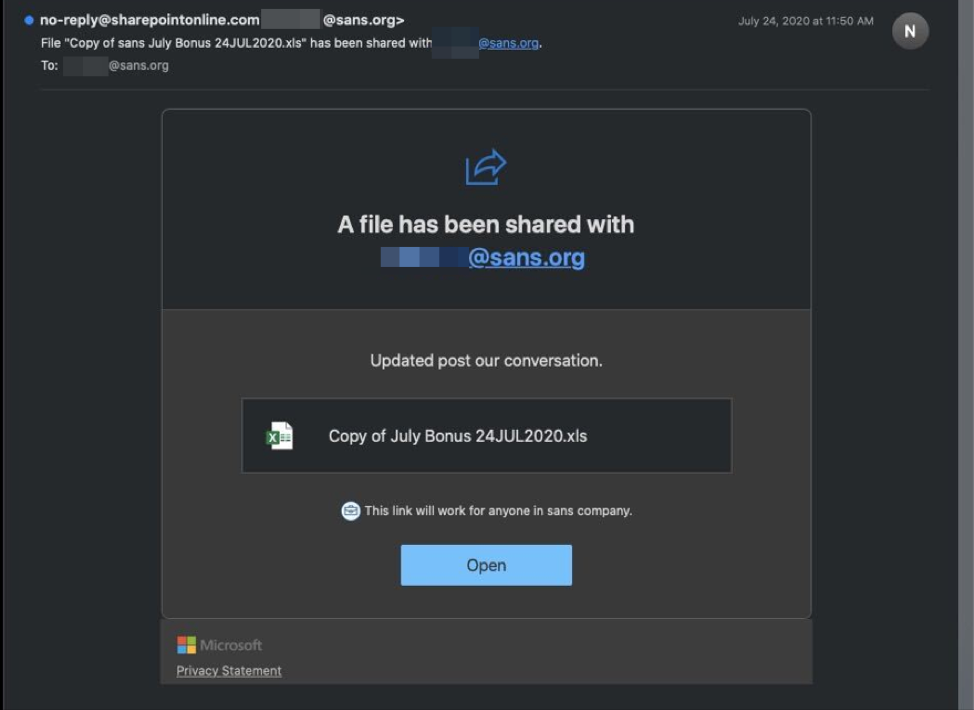

SANS’a göre ilk saldırı, bir SANS SharePoint hizmeti tarafından paylaşılan bir dosya gibi davranan bir kimlik avı e-postasıyla başladı.

Paylaşılmış gibi görünen dosyanın adı “Copy of July Bonus 24JUL2020.xls” idi ve e-posta, kullanıcıdan dosyaya erişmek için “Aç” düğmesini tıklamasını istedi.

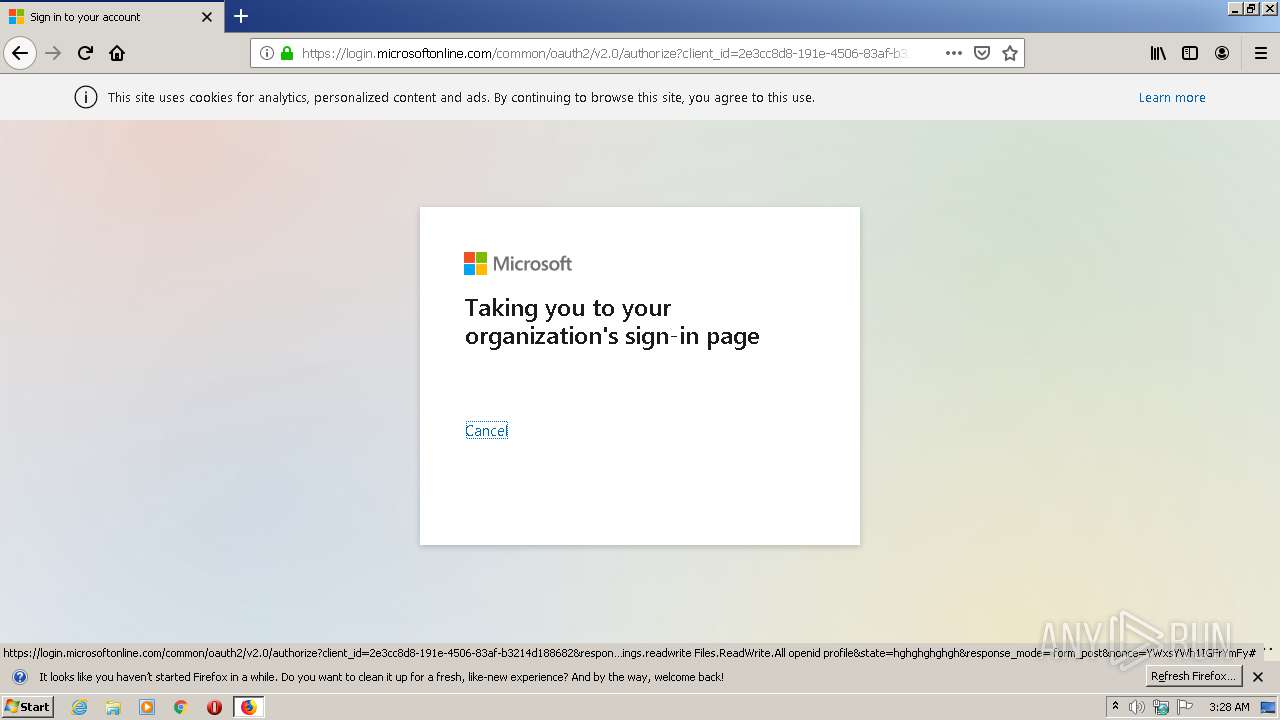

Tıklandığında, düğme varsayılan tarayıcıyı “https: //officei6zq49rv2p5a4xbq8ge41f1enjjczo.s3.us-east-2.amazonaws [.] Com / index.html” olarak açar ve bu da kullanıcının hemen Office 365 kimlik bilgilerini girmesini ister.

Bunu yaparken, ‘Enable4Excel’ adlı bir Microsoft Office OAuth eklentisi yüklenir.

Site artık etkin olmasa da, bu kimlik avı dolandırıcılığının alıcıları, bu siteyi Any.Run ve JoeSandBox hizmetlerini kullanarak test etmişti , bu da bize yükleme yetkisi verilen OAuth “Consent” uygulamasınaküçük bir bakış sunar.

SANS, kötü amaçlı Office 365 uygulaması yüklendikten sonra, belirli anahtar sözcükleri izleyen ‘Anti Spam Kuralı’ adlı bir yönlendirme kuralı oluşturacağını belirtir.

Bir e-postada eşleşen bir anahtar kelime bulunursa, e-posta ‘daemon [@] daemongr5yenh53ci0w6cjbbh1gy1l61fxpd.com’un harici bir adresine iletilir.

Mali ile ilgili izlenen anahtar kelimelerin bu listesi şunlardır:

agreement

Bank

bic

capital call

cash

Contribution

dividend

fund

iban

Payment

purchase

shares

swift

transfer

Wire

wiring info‘Paylaşılan dosyanın’ adına ve bu ana bilgisayar adının VirusTotal’a çok sayıda gönderilmesine dayanarak, kimlik avı kampanyası 24 Temmuz 2020’de gerçekleştirildi.

Bu kimlik avı dolandırıcılığının tek hedefi SANS değildi ve en az iki başka şirket de VirusTotal’a benzer e-postalar yüklemişti.

SANS tarafından ifşa edilen uzlaşma göstergelerinin tamamı burada bulunabilir .

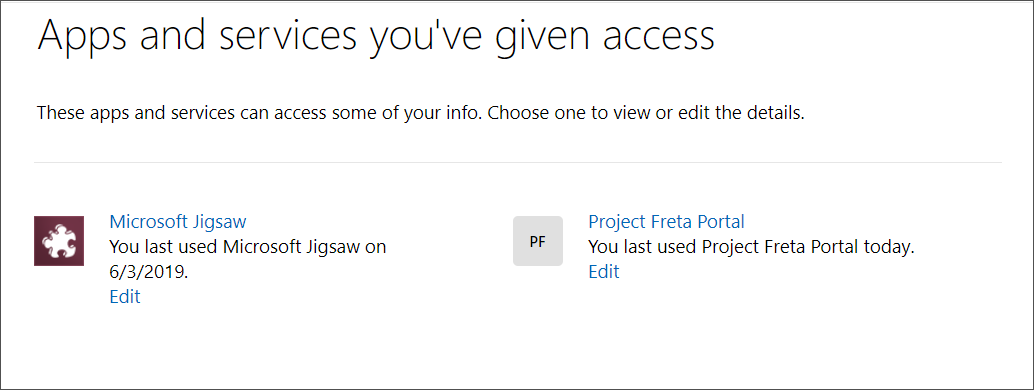

OAuth “Consent” uygulamaları kontrol etme

Bireysel kullanıcılar, buraya giderek hesaplarına bağlı kullanıcı izni uygulamaları veya hizmetleri olup olmadığını hızlı bir şekilde kontrol edebilir .

Listelenen bir izni kaldırmak için, girişine tıklayın ve açılan sayfada, kaldırmak için ‘Bu izinleri kaldır’ düğmesine tıklayın.

Office 365 yöneticileri için Microsoft, kuruluşunuzdaki kullanıcıların herhangi bir OAuth ‘Consent’ eklentisi yükleyip yüklemediğini nasıl denetleyebileceğinize ilişkin belgelere yayınlamıştır .

Kuruluşlar, uzaktan çalışanlarını bu tür saldırılardan daha fazla korumalarına yardımcı olacak çeşitli önlemler de alabilirler.

Bu adımlar, çalışanların onay kimlik avı taktiklerini tespit etmeleri için eğitilmesini, yayıncı tarafından doğrulanmış uygulamaların kullanılmasını gerektirmeyi ve çalışanların yalnızca kuruluş tarafından güvenilen veya doğrulanmış yayıncılar tarafından sağlanan OAuth uygulamalarına izin vermesini içerir.