İran’lı düşük vasıflı hackerlar, Rusya, Hindistan, Çin ve Japonya’daki şirketleri hedefleyen fidye yazılımı işine katıldı. Faaliyetlerinde halka açık araçları kullanarak kolay hedeflerin peşinden gidiyorlar. Bu yeni grup, Dharma fidye yazılımını dağıtıyor.

Amatör bilgisayar korsanları iş başında

Tehdit aktörleri açgözlü değil. Talepleri 1-5 Bitcoin (şu anda 11.700 – 59.000 $) arasında, bu da diğer fidye yazılımı işlemlerine kıyasla daha düşük fidye talebinde bulunduklarını gösteriyor.

Kurbanları, açığa çıkan uzak masaüstü bağlantıları (RDP) için internetteki IP adres aralıklarını tarayarak bulurlar; bu aşama için tercih ettikleri araç, açık kaynaklı bir bağlantı noktası tarayıcısı olan Masscan’dir.

Ardından, RDP şifrelerinin bir listesini deneyen bir yardımcı program olan NLBrute ile kaba kuvvet saldırısı başlatırlar. Bazen Windows 7’den 10’a kadar eski bir güvenlik açığından ( CVE-2017-0213 ) yararlanarak ayrıcalıkları yükseltmeye çalışırlar .

Siber güvenlik şirketi Group-IB’deki araştırmacılar, bu yeni grubu Haziran ayında Rusya’daki bir şirketteki bir olay müdahalesi sırasında öğrendi. Adli yapılara dayanarak, saldırganı “Farsça konuşan acemi bilgisayar korsanları” olarak belirlediler.

Bu sonucu destekleyenler, saldırının sonraki adımlarından ipuçlarıdır ve bu, bir ağı ihlal ettikten sonra ne yapacağını bilen bir tehdit aktörünün güveninden yoksundur.

Group-IB açıklamasında“İlginç bir şekilde, tehdit aktörlerinin tehlikeye atılan ağlarla ne yapacaklarına dair net bir planı yoktu. RDP bağlantısını kurduktan sonra, yanal olarak hareket etmek için hangi araçların konuşlandırılacağına karar veriyorlar .” denildi.

Araştırmacılar, “Yerleşik antivirüs yazılımını devre dışı bırakmak için, saldırganlar Defender Control ve Your Uninstaller’ı kullandılar” diye açıklıyor.

Operasyonun İran’dan bir çocuğun senaryosu olduğuna dair daha fazla kanıt, saldırı için gerekli diğer araçları bulmak için Farsça yapılan arama sorguları ve bunları sağlayan Farsça Telegram kanallarından geliyor.

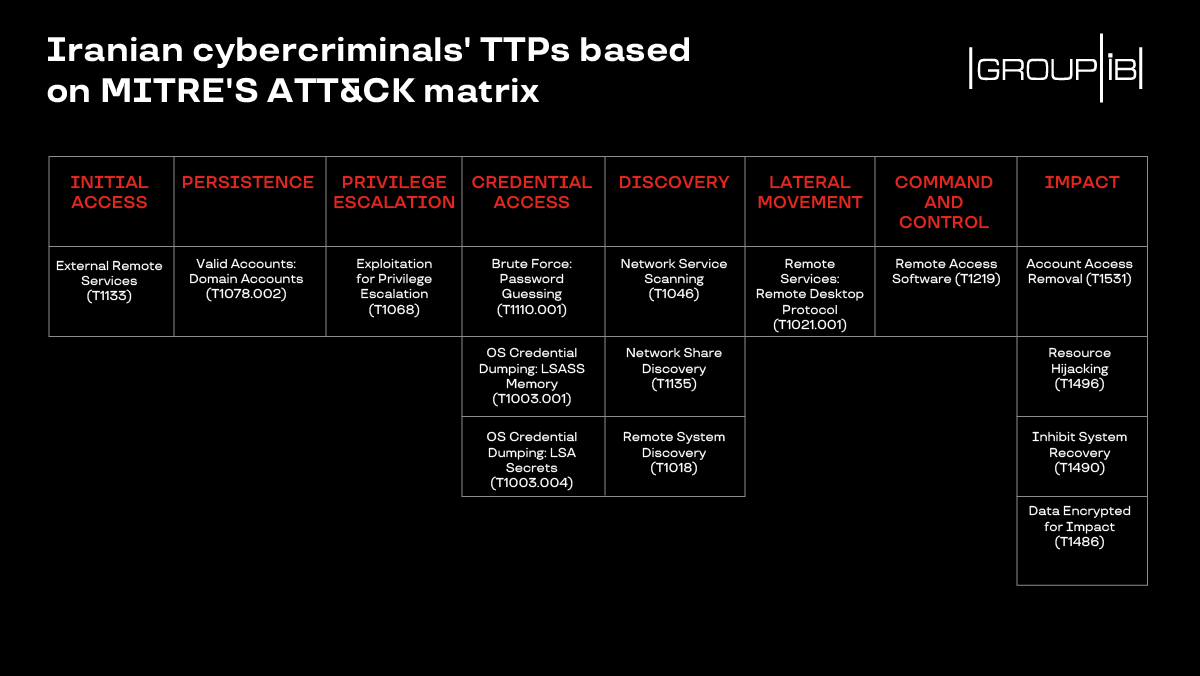

Grup-IB, bu özel tehdit aktörüyle gözlemlenen aşağıdaki taktikler, teknikler ve prosedürleri derlemiştir:

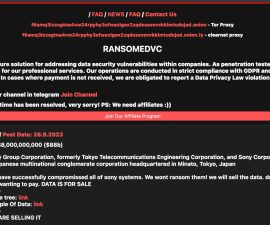

Tıpkı tehdit aktörünü hizmet olarak Dharma fidye yazılımı (RaaS) operasyonuna götüren yol gibi, bu tehdit aktörünün tehlikeye attığı kurbanların sayısı bilinmemektedir.

Bununla birlikte, Dharma operatörlerinin , herhangi birinin siber suçlu olmasını kolaylaştıran bir araç seti sağladıkları göz önüne alındığında, deneyimsiz kişilerin bu dosya şifreleyen kötü amaçlı yazılımı kullanması şaşırtıcı olmamalıdır.

Group-IB’de kıdemli DFIR analisti olan Oleg Skulkin, Mart ayında sızdırılan Dharma fidye yazılımı kaynak kodunun bu kötü amaçlı yazılım türünün daha geniş kullanımını açıkladığını söylüyor.

Şaşırtıcı olan şey ise kötü amaçlı yazılımın İranlı bir tehdit grubu tarafından mali kazanç sağlamak için kullanılması. Tarihsel olarak, bu bölgeden gelen siber faaliyetler, devlet destekli casusluk ve sabotaj operasyonlarıyla ilişkilendirilmiştir.

Oleg Skulkin açıklamasında “İran geleneksel olarak casusluk ve sabotajla uğraşan devlet destekli saldırganların ülkesi olduğundan, Dharma’nın onu finansal kazanç için kullanan İranlı acemi çocukların eline geçmesi şaşırtıcı” dedi.