Sorumluluk reddi: Sadece eğitsel amaçlar için kullanılmak üzere yazılmıştır. İzniniz olmayan hiçbir sistem veya kişi üzerinde kullanmayınız!

Sosyal mühendislik nedir?

Sosyal mühendislik, psikolojik manipülasyon tekniklerini kullanarak insanları bir aksiyonu uygulamaya yöneltmek veya kişiye özel verilerin deşifre edilmesidir. Sosyal mühendislik kendi içinde farklı tekniklere ayrılsa bile genel olarak bir kişiyi minimal düzeyde teknik bilgi kullanarak, mental olarak “hackleyip” tuzağa düşürmektir.

Phishing nedir?

Phishing kurbanların e-posta, telefon araması, sesli mesaj gibi yollar ile ulaşıldıktan sonra, onları kandırarak kişisel verilerini sızdırmak için kullanılan saldırı yöntemidir. Tahmin edileceği üzere “phishing” kelimesi balık avlamak anlamındaki “fishing” fiilinden türemiştir. Bunun nedeni ise, kurbanın önüne gerçeğe benzetilen bir yem (web sitesi, e-posta, ses kaydı) atılması ve kurbanın bu yemi kendi isteği ile yemesinden ortaya çıkar. Odak noktası ve uygulanma tekniğine göre kendi içerisinde farklı dallara ayrılır.

- Spear phishing: Türkçe çevirisi “mızrak” olan “spear” kelimesi ile verilmek istenen anlam, saldırılmak istenen kişinin spesifik ve seçilmiş olan bir kişi veya grup olduğu anlamına gelir. Böylece saldırıda kullanılacak olan vektörler, belirli bir kişi veya gruba özel olarak hazırlanmış olur. Bu durum kullanılan yemin gerçekçiliğini arttırır. Örneğin; değerli müşterimiz, abonemiz, kullanıcımız vb. kalıplar ile başlayan bir e-postanın güvenilirliği kolayca sorgulanabilecek iken, Sayın siberguvenlik.web.tr kullanıcısı, Sevgili … lisesi mezunları gibi spesifik bir grubu hedef alan yemler, yutulmaya daha müsait olurlar.

- Whaling: Türkçeye, “balina avlamak” olarak çevirebileceğimiz bu terim aslında büyük hedeflere saldırmak için kullanılır. Buradaki büyük hedef ile kastedilen kişiler, büyük şirketlerin CEO’ları gibi yüksek gelirli, hatta kimi zaman büyük bir şirketin ta kendisidir. Büyük balık olarak bahsedilen bu kurbanlar, saldırıya karşı daha güvenli ve tecrübeli olacaklardır, fakat başarılı bir saldırı sonucunda saldırganın elde edebilecekleri sıradan bir “phishing” saldırısından daha fazladır.

- Smishing: Yapılan saldırıda sahte “SMS” veya yazılı başka bir mesaj yöntemi kullanılıyor ise bu saldırılar “Smishing” olarak adlandırılır.

- Vishing: Yapılan saldırıda sahte bir sesli mesaj veya arama ile, yani ses içeren herhangi bir yöntem kullanılıyor ise saldırı “Vishing” olarak adlandırılır.

Setoolkit nedir?

“Social Engineering Toolkit”, sosyal mühendislik saldırılarının İsviçre çakısı olarak adlandırabileceğimiz bir yapıdır. İçerisinde web sitesi saldırısı, “phishing” saldırıları, zararlı medya yaratıcısı, “payload” ve “listener” yaratıcısı, çoklu e-posta saldırısı gibi bir sürü modül bulundurur. Bu yapı Kali Linux ile gelen varsayılan programlar arasındadır. Eğer başka bir Linux dağıtımı veya Windows kullanıyorsanız;

git clone https://github.com/trustedsec/social-engineer-toolkit/ setoolkit/

cd setoolkit

pip3 install -r requirements.txt

python setup.py

komutları ile Setoolkit’i indirebilirsiniz.

Phishing sitesi yapımı

Yukarıda bahsedilen şekilde indirme işlemini tamamladıktan sonra yapıyı çalıştırmamız gerekiyor.

setoolkit

komutunu kullanarak bu işlemi tamamlayabiliriz.

Eğer ilk defa çalıştırıyor isek önümüze Evet/Hayır sorusu ile karşılaşabiliriz. Bu soruya “Y” ile evet diyerek devam ediyoruz.

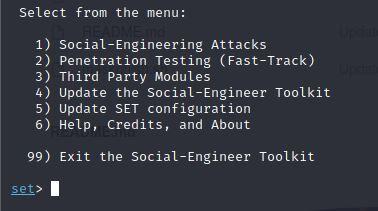

Artık ekranımızda Setoolkit’in kendi menüsü ve terminali bulunmakta.

Öncelikli olarak 1 numaralı “Social Engineering Attacks” seçeneğini seçerek, sosyal mühendislik saldırıları menüsüne yönlendiriliyoruz.

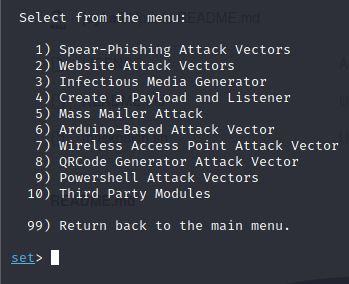

Sosyal mühendislik saldırıları menüsünde 2 numaralı “Website Attack Vectors” seçeneğini seçiyoruz ve yeni bir menüye yönlendiriliyoruz.

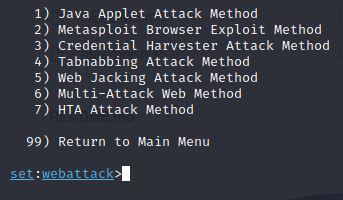

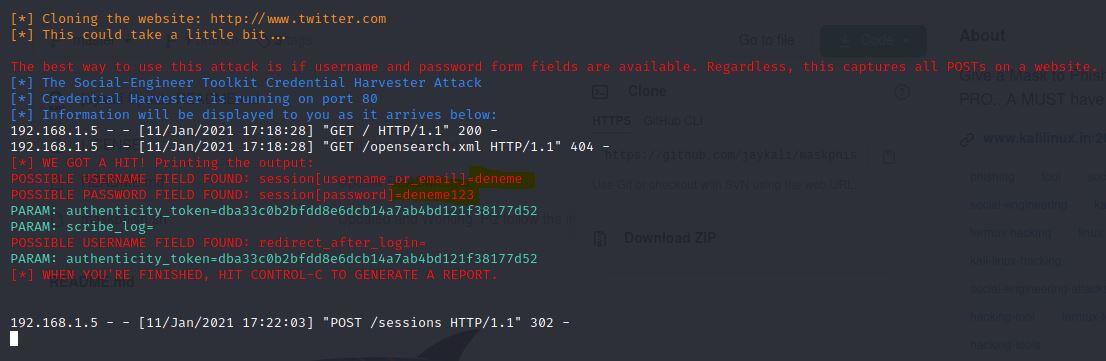

Şimdi web sitesi üzerinden yapacağımız saldırının türünü seçmemiz gerekiyor. Biz yapacağımız sahte bir site ile kurbanın kullanıcı adı ve şifresini ele geçirmeyi hedefleyen bir saldırıyı öğrendiğimiz için 3 numaralı “Credential Harvester Attack Method” seçeneğini seçiyoruz.

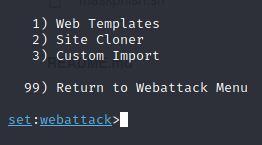

Şimdi önümüze 3 seçenekli daha küçük bir menü açılıyor. Açılan menü içerisindeki seçeneklerin herhangi birini seçebiliriz, eğitim esnasında kolaylık olması açısından 1 numaralı “Web Templates” seçeneğini ele alabiliriz.

Terminale 1 yazıp “Web Templates” seçtikten sonra, terminal bizim bir IP Adresi vermemizi istiyor, isteğe bağlı bir şekilde POST-back için kullanmak istediğimiz IP Adresini verebiliriz ancak biz kendi IP Adresimizi kullanacağımız için sadece klavyemizdeki “Enter” tuşuna basmamız yeterli olacaktır.

![]()

NOT: Eğer VirtualBox veya VMware gibi sanal makineler üzerinde çalışıyorsanız, kendi cihazınızda deneyip, kontrol edebilmek için Ağ ayarınızı “Bridged” olarak değiştirmeniz gerekmektedir. Diğer ağ seçenekleri ve “WWW” içerisinde bu IP adresini kullanmak isterseniz statik Ip adresine geçerek bu Ip adresini “port-forwarding” ile diğer ağlarda erişilebilir hale getirmelisiniz.

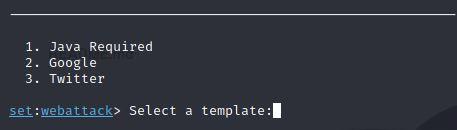

İlerlemiş bulunduğumuz yeni menü Java, Google ve Twitter olmak üzere bize 3 seçenek sunmakta. Bu seçenekler “Setoolkit” yapısının kendi içerisinde klonlanmış olarak bulundurduğu web site kopyaları.

İstediğimiz web sitesi seçeneğini seçtikten sonra sahte web sitemiz kullanıma hazır hale gelmiş bulunuyor. Terminal ekranını önümüzde açık bırakıp bir sonraki adıma geçiyoruz.

Şimdi kontrol amaçlı, dilersek aynı ağdaki başka bir cihazdan, saldırıyı gerçekleştirdiğimiz cihazdan,

http://<saldıran cihazın ip adresi> ‘nı URL olarak yazarak, sahte web sitemize erişiyoruz.

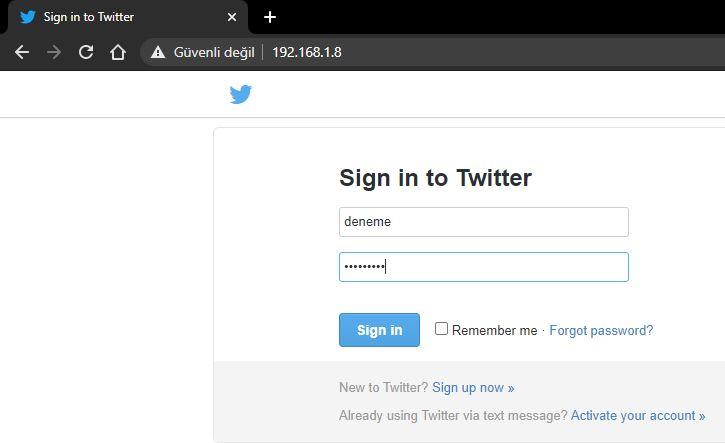

Not: Görselde görüldüğü üzere sahte sitemiz, güvenli değil uyarısı veriyor. Bunun nedeni güncel bir SSL sertifikası oluşturmamamızdan kaynaklanıyor. Böylelikle SSL sertifikası ile teyit edilmemiş güvensiz sitelere mümkün oldukça kullanıcı adı ve şifre girmemeye gayret göstermemiz gerektiğini öğrenmiş olduk.

Önümüze “Web Templates” menüsünde hangi site ara yüzünü seçtiysek o sitenin ara yüzünün bir kopyası geliyor. Şimdi kullanıcı adı ve şifre bölümlerine istediğimiz şifre ve kullanıcı adını giriyoruz (tercihen hatırlanması kolay sahte kullanıcı adı ve şifre). Şifre ve kullanıcı adını doldurup, yolladıktan sonra açık bırakmış olduğumuz terminal penceresine dönerek, beliren yeni yazıları kontrol edebiliriz. Girilen kullanıcı adı ve şifre burada önümüze çıkacaktır.

Sorularınızı aşağıda bulunan yorum alanına yazabilir, aynı zamanda iletişim ve sorularınız için halilbilgeyunak@gmail.com adresini kullanabilirsiniz.

Sorumluluk reddi: Sadece eğitsel amaçlar için kullanılmak üzere yazılmıştır. İzniniz olmayan hiçbir sistem veya kişi üzerinde kullanmayınız!

Kaynaklar:

https://en.wikipedia.org/wiki/Social_engineering_(security)

https://securitytrails.com/blog/the-social-engineering-toolkit

yazınız çok faydalı tesekkurler settolkitin oluşturduğu bu siteyi nasıl yayınlayabiliriz yardımcı olursanız sevinirim