Siber tehdit istihbaratı(Cyber Threat Intelligence), siber uzaydaki zararlı olayları azaltmaya yardımcı olan tehditler ve tehdit aktörleri hakkındaki bilgiler bütünlüğüdür. Siber tehdit istihbaratı kaynakları arasında açık kaynak istihbaratı, sosyal medya istihbaratı, insan istihbaratı, teknik istihbarat ve deep web’den istihbarat bulunur.

Siber tehdit istihbaratında siber tehdit bilgilerinin tamamı toplanır. Tüm bu bilgiler gerekli uzmanlığa ve erişime sahip kişiler tarafında kaynak ve güvenilirlik bağlamında titiz bir şekilde değerlendirilir ve teknik analizi yapılır. Diğer istihbarat türlerinde olduğu gibi siber tehdit istihbaratı da siber tehdit bilgilerine katma değer sağlar. Bu da tüketici için belirsizliği azaltırken, tüketicinin tehditleri ve fırsatları belirlemesine yardımcı olur. Doğru, zamanında ve yararlı istihbaratı üretmek için analistlerin tüm bilgideki büyük miktardaki benzerlikleri, farklılıkları ve aldatmaları tespit etmeleri gerekir.

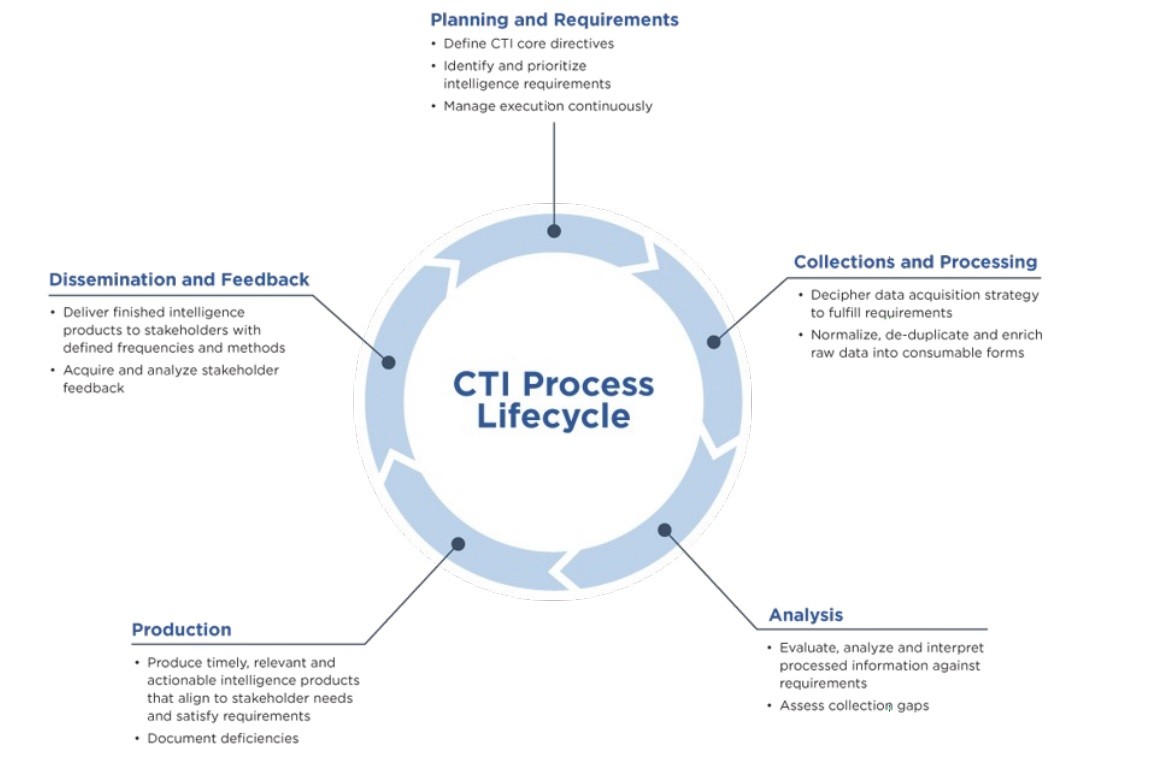

Siber tehdit istihbaratı çizgisel bir süreç içinde değil istihbarat gelişimi, istihbarat döngüsü olarak

adlandırılan döngüsel bir süreçtir. Bu döngüde gereksinimler belirtilir, veri toplama planlanır, uygulanır

ve değerlendirilir. Sonuçlar, istihbarat üretmek için analiz edilir . Ortaya çıkan istihbarat yeni bilgi ve

tüketici geri bildirimi bağlamında dağıtılır ve yeniden değerlendirilir. Süreç bir döngüdür çünkü oluşan

istihbarat boşlukları cevaplanmamış soruları tanımlar ve yeni toplama gereksinimlerini ortaya çıkarır.

Böylece istihbarat döngüsünü yeniden başlatır. İstihbarat analistleri, analiz aşamasında istihbarat

boşluklarını belirler. İstihbarat analistleri ve tüketiciler, yaygınlaştırma ve yeniden değerlendirme

aşamasında istihbarat boşluklarını belirler.

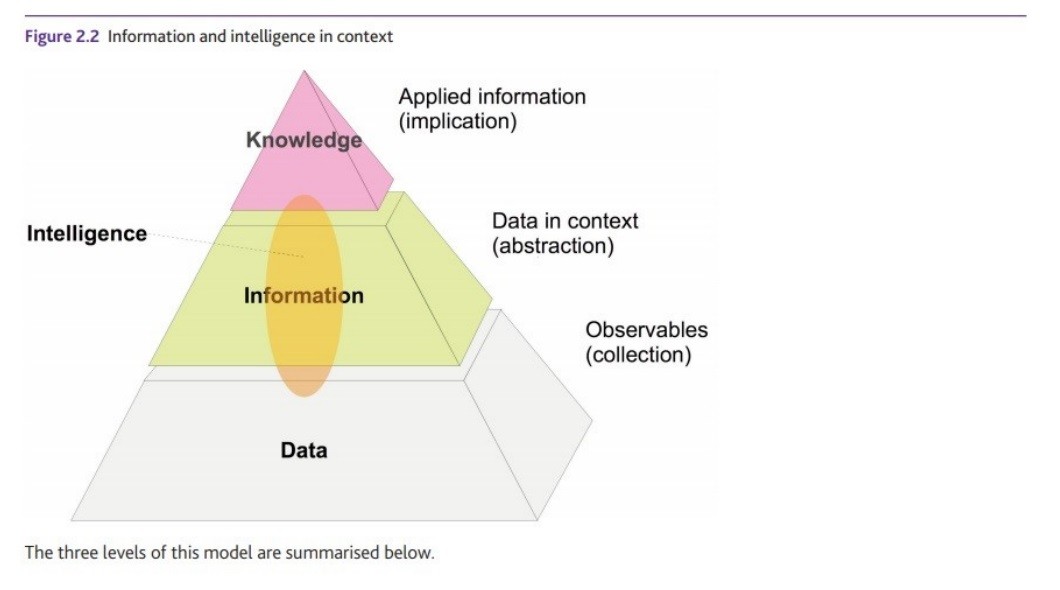

Veri, Bilgi ve İstihbarat Arasındaki Fark Nedir?

İstihbarat ile bilgiyi karıştırmak kolay olabilir. Örneğin elimizde IP adresi, makinenin veri kaynakları

veya makineden makineye zafiyet ile ilgili logların verilerinin bilgisi olsun. İstihbarat da tüm bu

bilgileri içerir ancak buna ek olarak alınması gereken aksiyon kararlarını, teknolojik durumları ve

teknik analizleri de dahil olmak üzere ek analiz ve bağlam içerir. Ham veriler ve bilgi tehdit

istihbaratının gerekli bir bileşenidir, ancak bunlar aynı değildir.

Veri: Veriler, büyük ölçüde mevcut olma eğiliminde olan basit gerçekleri ifade eder. Siber güvenlik

bağlamında IP adresleri ve loglar tipik örneklerdir. Kendi başına, ham verilerin sınırlı faydası vardır.

Bilgi: Bilgi, bu veriler harmanlandığında üretilir. Yararlı bir çıktı sağlar. Örneğin, harmanlanmış bir dizi

şüpheli etkinlikte ani artış gösteren loglar.

İstihbarat: Bilginin işlenmesi ve analiz edilmesinden oluşur. Karar verme mekanizmasını

bilgilendirmek için kullanılabilir. Örneğin, harmanlanmış logları önceki ile bağlamsallaştırılır

benzer faaliyetlerdeki ilgili olayları, aynı zamanda olayın zararını hafifletmek için bir stratejinin

geliştirilmesi için bir rapor ortaya koyar.

Bilgi; İstihbarat;

– Ham, filtrelenmemiş bildirimler – İşlenmiş, sırılı bilgi

– Değerlendirme içermez – Analistler değerlendirir ve yorumlar

– Her kaynaktan yararlanılır – Güvenilir kaynaklar ayıklanmıştır

– Doğru, yanlış, yanıltıcı, eksik, alakasız olabilir – Alaka düzeyi açısından değerlendirilir

– Aksiyon alınamaz – Aksiyon alınabilir

Siber Tehdit Nedir?

Siber Tehdit, bir veri iletişim yolunu kullanarak bir kontrol sistemi cihazına ve / veya şebekesine

yetkisiz erişime teşebbüs etme ya da bir bilgisayar ağını bozma veya bozma olasılığı olarak

tanımlanmıştır. Kurum ve kuruluşlara yönelik tehditler, düşman hükümetler, hacktivist gruplar, terörist

gruplar, hoşnutsuz çalışanlar ve kötü niyetli davetsiz misafirler de dahil olmak üzere çok sayıda

kaynaktan gelebilir. Düşmanların strateji ve taktiklerini, kullandıkları silahları, lojistik ve savaş alanı

hakkında bilgi sağlayan iletişim ve kontrol sistemlerinden bahsetmeden bir savaş tarif edemezsiniz.

Aynı şey, siber tehditler için de geçerlidir. Anlaşılmasını zorlaştıran tek şey, etkilerinin genellikle daha

az açık olmasıdır. Bununla birlikte, saldırıların amaçları, motivasyonları ve teknikleri çoğunlukla

aynıdır.

Siber tehditler bilgisayarlar, yazılımlar ve ağların kullanımını içerir. Bir siber saldırı sırasında veya

sonrasında saldırgan ile mağdur arasındaki ağ ve bilgisayarlar hakkında teknik bilgiler toplanabilir.

Bununla birlikte, bir saldırının arkasındaki kişileri, motivasyonlarını veya saldırının nihai sponsorunu

belirlemek zordur. Tehdit istihbaratındaki son çalışmalar TTP’yi anlamaya yoğunlaşmaktadır.

Taktikler, Teknikler ve Prosedürler (TTP’ler), terörizm ve siber güvenlik çalışmalarında önemli bir

kavramdır. TTP’ler tehdit aktörünün analizindeki rolü, belirli bir tehdit aktörünün faaliyetini veya belirli

tehdit örgütünün bireysel davranış kalıplarını belirlemek ve örgüt tarafından kullanılan daha genel

taktikleri, silahları incelemek ve sınıflandırmaktır.

Tehdit aktörlerinin TTP’leri sürekli olarak değişmektedir ancak tehdit kaynağında her zaman insan

unsuru söz konusudur. Bu yüzden siber tehditlerde saldırganların motivasyonları en önemli şey

olmaktadır. Kurum ve kuruluşlar bu tehditlere karşı bazı savunma çalışmaları yapmaktadır. Bunlardan

başlıcaları kimlik avcı denemelerinin fark edilmesi gibi son kullanıcılara yönelik eğitimler, güncel

yazılımlar kullanılması, güvenlik duvarı ve antivirüs kullanımları, ağ içerisinde olabilecek saldırıların

tespiti için gerekli ürün veya yazılımların kullanılması, olay müdahale planları gibi birçok önleme sahip

olsa da bu konuda tam olarak başarı sağlanamamıştır.

Siber Tehdit Hedefleri:

• Güç

• Kontrol

• Sömürme

• İntikam ve maddi kazanç

Siber Tehdit Türleri:

• Gelişmiş Kalıcı Tehditler / Hedef Odaklı Saldırı – Advanced Persistent Threats

• Oltalama / Kimlik Avı – Phishing

• Truva Atları – Trojans

• Zombi Makineler / Botnet – Botnets

• Fikri Mülkiyet Hırsızlığı – Intellectual Property Theft

• Fidye Zararlıları – Ransomware

• Servis dışı bırakma saldırıları – Distributed Denial of Service (DDoS)

• Bulaştığı sistemde her şeyi silen zararlılar – Wiper Attacks

• Casus Yazılım / Zararlı Yazılımlar – Spyware / Malware

• Ortadaki Adam Saldırıları – Man in the Middle (MITM)

• İzinsiz otomatik olarak yüklenen zararlılar – Drive-By Downloads

• Reklamlara gömülmüş zararlı yazılımlar – Malvertising

• Antivirüs olarak görünen ama aslında zararlı olan yazılımlar – Rogue Software

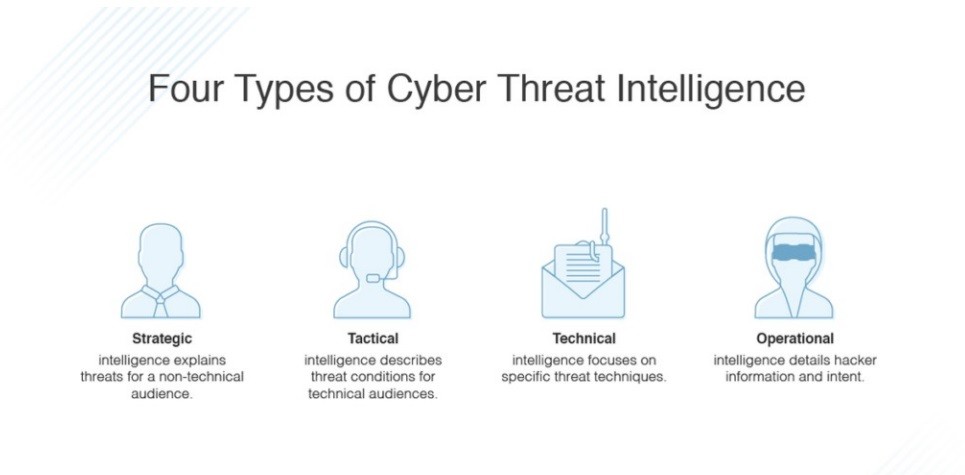

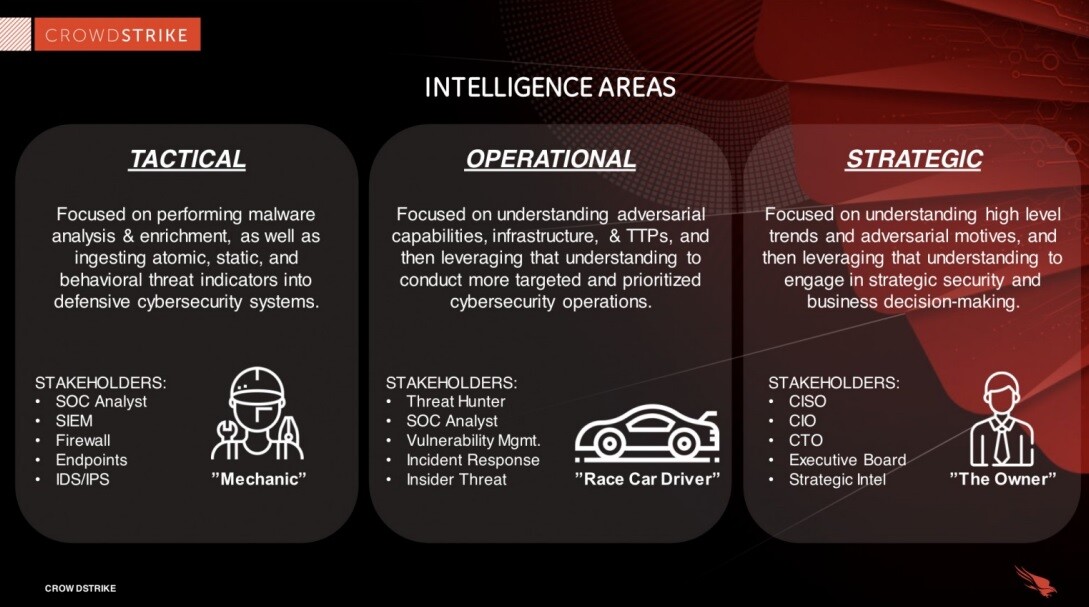

Siber Tehdit İstihbarat Türleri

1- Stratejik İstihbarat: Düşmanı tanımaya yönelik olan istihbarat çeşididir. Zarar verme potansiyeli

olan kurum/kuruluş/kişi/grupların izlenmesi sonucu oluşturulur. Saldırganların niyetlerine,

motivasyonlarına, taktik ve stratejilerine, geçmişteki eylemlerine ve olması muhtemel saldırılarına

yönelik bilgi içerir.

2- Operasyonel İstihbarat: Bu istihbarat çeşidi saldırganların teknik, taktik ve prosedürlerini

içermektedir. Bu bilgiler SOC (Security Operation Center) ekiplerine servis edilir ve onlar tarafından

analiz edilip olası saldırılara karşı bir önlem olarak kullanılabilir.

3- Taktiksel İstihbarat: Bu istihbarat çeşidi sistem ve ağ üzerindeki olası kötü amaçlı etkinlikleri

tanımlayan verileri içermektedir. IOC (Indicators of Compromise) denilen bu veriler bulundukları

yapıdaki olağan dışı ve şüpheli hareket verileridir. Taktiksel istihbarat SIEM, IDP/IPS, DLP gibi

güvenlik çözümlerine entegre edilmektedir.

4- Teknik İstihbarat: Teknik tehdit istihbaratı, bir saldırının belirli ipuçlarına veya kanıtlarına

odaklanır ve bu tür saldırıları analiz etmek için bir temel oluşturur. Kimlik avı e-postalarına veya sahte

URL’lere yönelik konu satırları gibi bir siber güvenlik tehdidinin göstergesi olan teknik ipuçlarına

odaklanır. Bu tür tehdit istihbaratı önemlidir, çünkü insanlara ne arayacakları hakkında bir fikir verir ve

sosyal mühendislik saldırılarını analiz etmek için yararlı kılar. Ancak, bilgisayar korsanları taktiklerini

sık sık değiştirdiklerinden, teknik tehdit istihbaratının raf ömrü kısadır.

Siber Tehdit İstihbaratı Yaşam Döngüsü

1- Yönlendirme

Tehdit İstihbaratı Yaşam Döngüsünün Yönlendirme aşaması, diğer aşamalara geçilmeden önce

yapılması gereken istihbarat çalışması için gerekli hedeflerin belirlenmesidir. Bu hedefler zamanında ve

doğru kararlar vermek için gerekli bilgilerdir. Korunması gereken bilgi ve iş süreçleri, bu varlıkları

kaybetmenin sonucunda oluşabilecek etkiler, bunları korumak için ihtiyaç duyulan güvenlik

çözümlerini belirlemek bu aşamada yapılması gereken işlemlere örnek olarak verilebilir.

2- Toplama

Tehdit İstihbaratı yaşam döngüsünü ikinci aşamasını bilgi toplamak oluşturur. Teknik veya teknik

olmayan yöntemler kullanılarak, gereksinimleri karşılamak için belirlenen hedeflere yönelik araştırma

yapılır. Toplanan veriler siber güvenlik uzmanlarından alınan raporlar ile birleştirilip bir sonraki

aşamaya geçilir.

Bu araştırmalar yapılırken kullanılan yöntemler;

HUMINT (Human Intelligence): Sahadaki insan/insanlardan elde edilen istihbarat çeşididir.

GEOINT (Geospatial Intelligence): Coğrafi konum istihbaratıdır. Uydu ve hava fotoğrafları

kullanılarak elde edilen verilerdir.

MASINT (Measurement and Signature Intelligence): Ölçüm İstihbaratıdır. Elektro-optik, Nükleer,

Jeofiziksel, Radar, Malzeme, Radyo frekansı ölçümlerinden elde edilen verilerdir.

OSINT (Open source intelligence): Açık kaynak istihbaratıdır. Açık kaynaklar kullanılarak elde edilen

verilerdir.

SIGINT (Signals intelligence): Sinyal istihbaratıdır. Sinyallerin arasına girilerek elde edilen verilerdir.

COMINT (Communication Intelligence) – Haberleşme istihbaratı ve ELINT (Electronic Intelligence) –

Elektronik İstihbarat olarak iki alt başlığı vardır.

TECHINT (Technical intelligence): Teknik istihbarattır. Yabancı ülke silahlı kuvvetlerinin kullandığı

silah ve teçhizatların analizlerinden elde edilen verilerdir.

CYBINT/DNINT (Cyber Intelligence/Digital Network Intelligence): Siber güvenlik istihbaratıdır. Siber

güvenlik dünyasından elde edilen verilerdir.

FININT (Financial Intelligence): Finansal istihbarattır. Para transferlerinin sonucunda elde edilen

verilerdir.

3- İşleme

İşleme, toplanan bilgilerin kuruluş tarafından kullanılabilir bir biçime dönüştürülmesidir. Toplanan

neredeyse tüm ham verilerin, ister insanlar ister makineler tarafından olsun, bir şekilde işlenmesi

gerekir. Farklı toplama yöntemleri genellikle farklı işleme yöntemleri gerektirir. İnsan raporlarının

ilişkilendirilmesi ve sıralanması, tartışılması ve kontrol edilmesi gerekebilir.

Örnek olarak, bir güvenlik sağlayıcısının raporundan IP adresleri çıkarılabilir ve güvenlik bilgileri ve

etkinlik yönetimi (SIEM) ürününe aktarılmak üzere bir CSV dosyasına eklenebilir. Daha teknik bir

alanda işleme, e-postadan göstergelerin çıkarılmasını, diğer bilgilerle zenginleştirilmesini ve daha sonra

otomatikleştirilmiş endpoint koruma araçlarıyla iletişim kurulmasını içerebilir.

4- Analiz ve Üretim

Analiz ve üretim, işlenmiş bilgiyi kararları bilgilendirebilen istihbarata dönüştüren insani bir süreçtir.

Koşullara bağlı olarak, kararlar potansiyel bir tehdidin araştırılıp araştırılmayacağını, bir saldırıyı

hemen engellemek için hangi önlemlerin alınacağını, güvenlik kontrollerinin nasıl güçlendirileceğini

veya ek güvenlik kaynaklarına ne kadar yatırım yapılmasının haklı olduğunu içerebilir.

5- Yaygınlaştırma

Yaygınlaştırma aşaması, bitmiş istihbarat verisini/raporunu gitmesi gereken yerlere ulaştırma

aşamasıdır. Oluşturulan bu raporlar öncelikli olarak müşterilere veya yöneticilere teslim edilir.

6- Geri Bildirim

Tehdit istihbaratı yaşam döngüsü sürekli devam etmesi gereken bir döngüdür. Bir döngü bitip diğer bir

döngü başladığı zaman geri bildirimlerin göz önünde bulundurulması bir sonraki aşamaları

hızlandırabilme özelliği taşımaktadır. Bu aşama bir sonraki döngü için temel bilgileri belirleyecektir.

Önceki süreçlerin başarısına dayanarak, daha doğru, ilgili ve zamanında değerlendirmeler üretmek

Tehdit İstihbaratından Kimler Yararlanır?

Tehdit istihbaratı, tehdit verilerini işlemeye yardımcı olarak saldırganları daha iyi anlamalarına,

olaylara daha hızlı yanıt vermelerine ve bir tehdit aktörünün bir sonraki hamlesinin proaktif olarak

önüne geçmelerine yardımcı olarak her tür ve boyuttaki kuruluşa fayda sağlar. Öte yandan büyük

güvenlik ekiplerine sahip işletmeler, dış tehdit bilgilerinden yararlanarak maliyeti ve gerekli becerileri

azaltabilir ve analistlerini daha etkili hale getirebilir.

Tehdit istihbaratı, aşağıdaki güvenlik ekibinin benzersiz avantajlar sunar:

Sec/IT Analyst;

• Önleme ve tespit yeteneklerini optimize edin ve savunmaları güçlendirir.

• Tehdit istihbarat akışlarını diğer güvenlik ürünleriyle entegre eder.

• Kötü IP’leri, URL’leri, alanları, dosyaları vb. engeller.

SOC;

• Kuruluştaki risk ve etkiye göre olayları önceliklendirir.

• Uyarıları zenginleştirmek için tehdit istihbaratını kullanır.

• Uyarıları ile olay bağlantısı kurar.

• Yeni dağıtılan güvenlik denetimlerini ayarlar.

CSIRT;

• Olay incelemelerini, yönetimini ve önceliklendirmeyi hızlandırır.

• Kim, ne, neden, ne zaman, nasıl hakkında bilgi arar.

• Olayın kapsamını belirlemek için temel nedeni analiz eder.

Intel Analyst;

• Kuruluşu hedef alan tehdit aktörlerini ortaya çıkarır ve izler.

• İzinsiz giriş kanıtı için daha geniş ve daha derin görünümlere bakar

• Onları daha iyi tespit etmek için tehdit aktörleri hakkındaki raporları inceler.

Executive Management;

• Kuruluşun karşılaştığı riskleri ve etkilerini ele almak için seçeneklerin neler olduğunu anlar.

• Kuruluş için genel tehdit düzeyini değerlendirir.

• Güvenlik için yol haritasını geliştirir.

Siber Tehdit İstihbaratının Faydaları

Siber Tehdit İstihbaratının Faydaları

– Siber tehditlere karşı daha net ve geniş bir bakış açısı kazandırır.

– Veri sızıntısını azaltarak veri kaybını önler.

– Gelişen olaylarda rehberlik yapar.

– Sömürüye açık veriyi tanımlamak için veri analizi yapar.

– Uygulanabilir strateji ve taktiksel seçenekleri sağlar.

– Gelecekteki gelişmiş tehditler için tehdit analizinde ileri görüş kazandırır.

– Yaygın bilinen siber farkındalıkları paylaşır.

– Muhtemel saldırılar için taktik ve teknik yöntemler keşfeder.

– Tehdidi erkenden tespit ederek kaybı azaltır.

– Aktif savunma için göstergeleri kullanır.

– Sömürülecek zafiyetleri üzerinde odaklanarak önceliklendirir.

– Durumsal farkındalık kazandırır.

– Siber olaylara tepki süresini azaltır.

– İletişimi güçlendirir.

– Temel seviyedeki güvenlik sistemlerini geliştirir.

– İyi yapılandırılmış bir CTI programı sayesinde şirketiniz, siber tehditleri tespit edebilir ve veri

ihlallerinin hassas bilgileri yayınlanmasını engelleyebilir.

– CTI, tehditleri tanımlayıp analiz ederek, korsanlar tarafından kullanılan şablonları tespit eder ve

işletmelerin gelecekteki saldırılara karşı koruma sağlamak için güvenlik önlemleri uygulamasına

yardımcı olur.

– CTI, tehditleri tanımlayıp analiz ederek, korsanlar tarafından kullanılan şablonları tespit eder ve

işletmelerin gelecekteki saldırılara karşı koruma sağlamak için güvenlik önlemleri uygulamasına

yardımcı olur.

Siber tehdit istihbaratının taktiksel seviyedeki faydaları:

– Yanlış alarm (false positive) üretilmemesi için geçersiz kuralların kaldırılmasını sağlar.

– En tehlikeli zafiyetlerin düzeltilmesi için yamalara (patch) öncelik verir.

– Saldırıları daha hızlı ve doğru bir şekilde ilişkilendirerek otomatik olarak önleyebilmek için

SIEM’lere (Security Information and Event Management) aktarır.

– Belirtileri önceliklendirerek SOC (Security Operation Center) analistlerinin alarmları hızlı bir şekilde

tespit edebilmesini sağlamaktadır.

Siber tehdit istihbaratının stratejik seviyedeki faydaları:

– Yöneticilere, işletme hakkında basındaki yanlış haberlerin aksine daha fiili tehditler hakkında bilgi

vererek kritik varlıkları ve iş süreçlerini korumak için bütçe ve personel tahsis edebilme imkanı tanır.

– Bilgi güvenliği baş görevlilerinin (Chief Information Security Officer – CISO), üst yöneticilere ve

yönetim kurulu üyelerine işle ilgili riskler, gelecekteki muhtemel saldırı eylemleri ve güvenlik

yatırımları hakkında bilgi vermesini sağlamaktadır.

Siber tehdit istihbaratının operasyonel seviyedeki faydaları:

– Olay müdahalesi ekiplerinin (Incident Response Team), durumsal farkındalık ve bağdaştırma

sağlamak amacıyla; saldırganların niyetlerini, yöntemlerini ve hedeflerini tespit edebilmek için özel

belirteçler geliştirir.

– Olay müdahalesi ve adli bilişim ekiplerinin ihlallerin meydana getirdiği hasarları hızlı bir şekilde

telafi etmesini ve gelecekte oluşabilecek saldırıları önlemesinde aksiyon almalarını sağlamaktadır.

Tehdit İstihbaratının Durumu

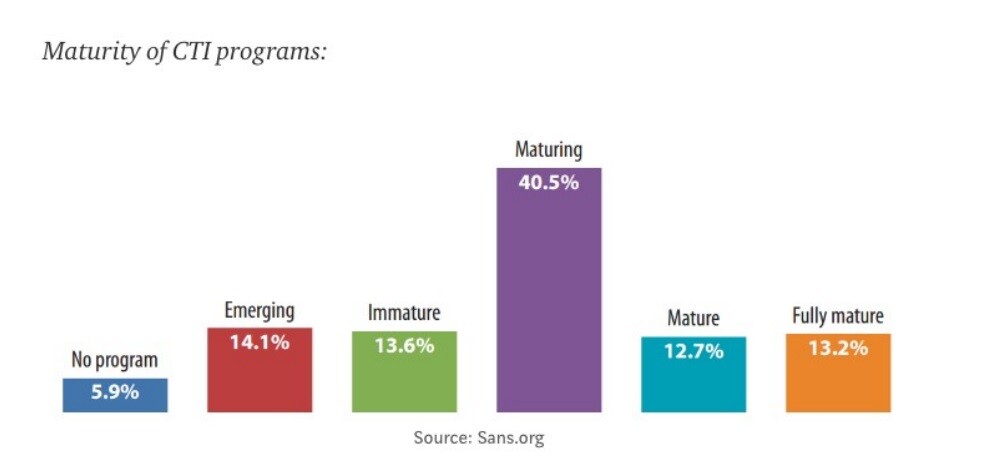

İyi haber, birçok işletmenin halihazırda CTI olanağından faydalanıyor olmasıdır. Araştırmalar

şirketlerin yalnızca %5,9’unun CTI kullanmadığını göstermektedir ancak çok sayıda işletme kullandığı

sistemin yetersiz olduğunu düşünmektedir. Bununla birlikte, işletmelerin %40,5’i CTI programının

“olgunlaşmakta” olduğunu belirtmektedir. Bir işletmenin başarılı olabilmesi için gerekli araçların

yalnızca birkaçını değil, tümünü sunan bir siber güvenlik şirketiyle çalışması gerekir.

Kaynakça:

https://www.wikiwand.com/en/Cyber_threat_intelligence

https://www.wikiwand.com/en/List_of_intelligence_gathering_disciplines

https://www.fireeye.com/mandiant/threat-intelligence/what-is-cyber-threat-intelligence.html

https://www.crest-approved.org/wp-content/uploads/CREST-Cyber-Threat-Intelligence.pdf

https://www.wikiwand.com/en/Terrorist_Tactics,_Techniques,_and_Procedures

https://www.bankofengland.co.uk/-/media/boe/files/financial-stability/financial-sector-continuity/understanding-cyber-threat-intelligence-operations.pdf

https://www.bgasecurity.com/2018/01/siber-tehdit-istihbarati/

https://www.bgasecurity.com/2019/05/siber-tehdit-istihbarati-nedir-bolum-1/

https://www.bgasecurity.com/2019/05/siber-tehdit-istihbarati-neden-gereklidir-faydalari-nelerdir-bolum-2/

https://www.eccouncil.org/cyber-threat-intelligence/

https://www.crowdstrike.com/epp-101/threat-intelligence/

https://www.kaspersky.com.tr/resource-center/definitions/threat-intelligence