Airodump-ng, ağlara yönelik yapılan sızma testlerinde hedef ağ ile ilgili bilgi toplama aşamasında kullanılan bir araçtır.

Airodump-ng ile yakın çevrenizde bulunan ağları tespit edebilir, özel bir harf belirterek o harfi içeren ağları listeleyebilir, ağlara bağlı olan kişileri görüntüleyebilir ve içerisinde kullanılan parametreler ile daha birçok işlemi gerçekleştirebilirsiniz.

Aracımız kali linux makinesi içerisinde yüklü olarak gelmektedir.

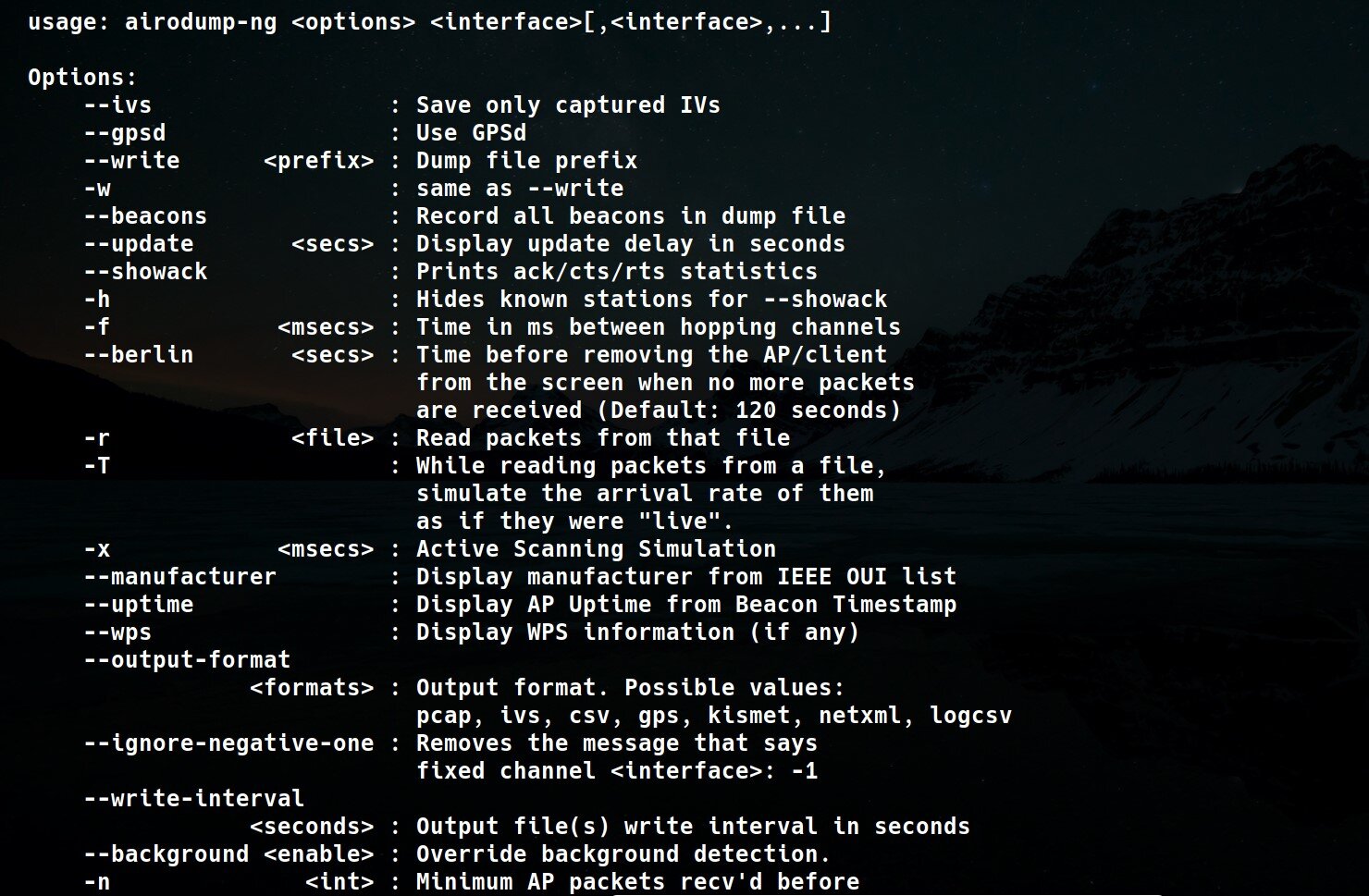

Aracın kullanmış olduğu parametreleri görüntülemek için terminal üzerinde “airodump-ng –help” komutunu çalıştırabilirsiniz.

Şimdi gelin kullanılan parametrelerin açıklamalarına bakalım.

- –ivs : Yalnızca yakalanan IV’leri kaydeder.

- –gpsd : GPSd’yi kullanmamızı sağlar.

- –write <prefix> : Döküm dosyası önekini yazdırır.

- -w : –write ile aynı işleve sahiptir.

- –beacons : Döküm dosyasındaki tüm işaretleri kaydeder.

- –update <secs> : Güncelleme gecikmesini saniye cinsinden görüntüler.

- –showack : ack / cts / rts istatistiklerini yazdırır.

- -h : –showack için bilinen istasyonları gizle

- -f <msecs> : Atlamalı kanallar arasındaki ms cinsinden süre belirtir.

- –berlin <secs> : AP / istemciyi kaldırmadan önceki süre artık paket kalmadığında ekrandan alınır (Varsayılan: 120 saniye).

- -r <file> : Bu dosyadan paketleri okur.

- -T : Bir dosyadan paket okurken, geliş oranlarını simüle eder sanki “yaşıyorlar” gibi.

- -x <msecs> : Aktif Taramayı Simülasyon eder.

- –manufacturer : IEEE OUI listesinden üreticiyi görüntüler

- –uptime : İşaretçi Zaman Damgasından AP Çalışma Süresini Göster

- –wps : WPS bilgilerini görüntüleyin (varsa).

- –output-format <formats> : Çıktı biçimini belirtmemizi sağlar. Olası değerler: pcap, ivs, csv, gps, kismet, netxml, logcsv.

- –ignore-negative-one : Yazan mesajı kaldırır sabit kanal <arayüz>: -1

- –-write-interval <seconds> : Çıkış dosyası / dosyaları yazma aralığını saniye cinsinden gösterir

- –background <enable> : Arka plan algılamayı geçersiz kılar.

- -n <int> : Önceden alınan minimum AP paketleri sergilemek için kullanılır.

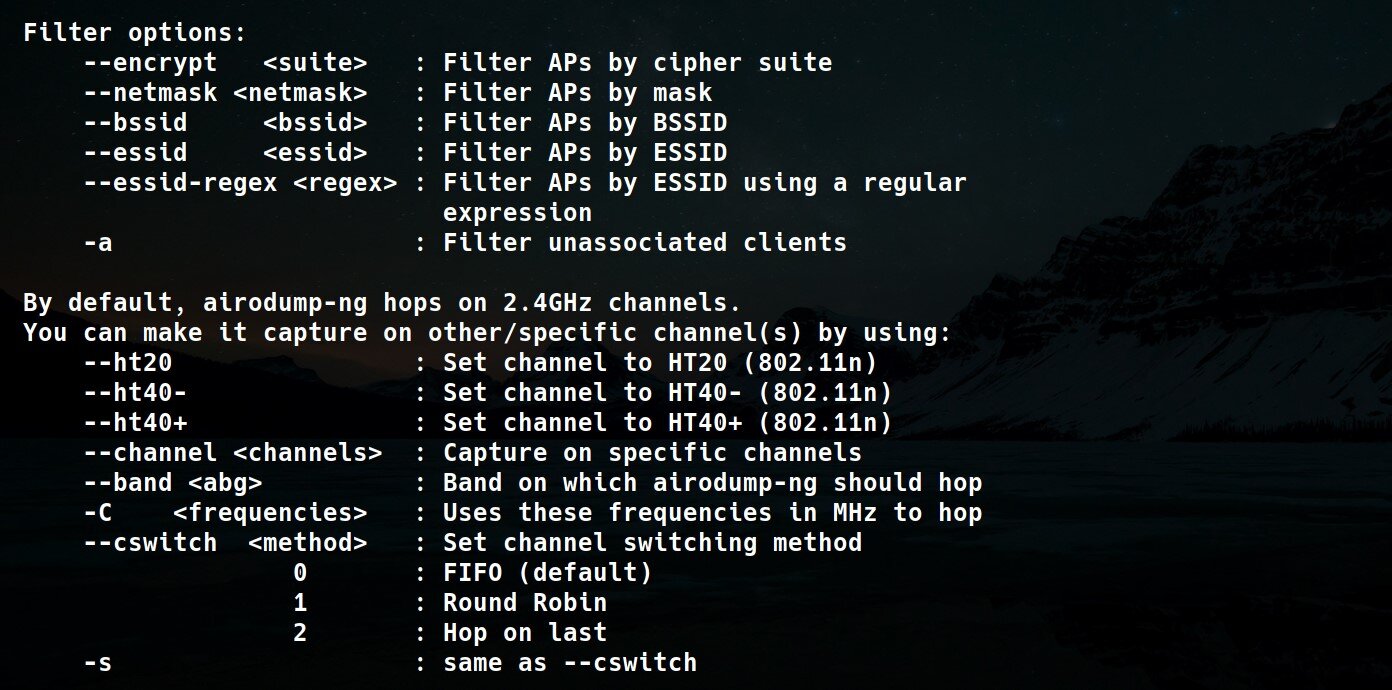

Yukarıda görmüş olduğunuz parametreler filtre parametreleridir. İsterseniz birde bunların açıklamalarına bakalım.

- –encrypt <suite> : AP’leri şifre paketine göre filtreler.

- –netmask <netmask> : AP’leri maskeye göre filtreler.

- –bssid <bssid> : AP’leri BSSID’ye göre filtreler.

- –essid <essid> : AP’leri ESSID’ye göre filtreler.

- –essid-regex <regex> : AP’leri normal bir ifade ile filtreler.

- -a : İlişkilendirilmemiş istemcileri filtreler.

- –ht20 : Kanalı HT20 (802.11n) olarak ayarlamamızı sağlar. .

- –ht40- : Kanalı HT40- (802.11n) olarak ayarlamamızı sağlar.

- –ht40+ : Kanalı HT40 + (802.11n) olarak ayarlamamızı sağlar.

- –channel <channels> : Belirli kanallara yönelik bilgi toplar.

- –band <abg> : Airodump-ng’nin atlaması gereken bant

- -C <frekanslar> : Atlamak için bu frekansları MHz cinsinden kullanır.

- –cswitch <method> : Kanal değiştirme yöntemini ayarla 0: FIFO (varsayılan) 1: Round Robin 2: Sona atla

- -s : –cswitch ile aynı işleve sahip.

Yakındaki Erişim Noktalarının Tespiti

Kendi makinemiz içerisindeki ağ kartını monitör moda alarak belirli bir mesafedeki erişim noktalarını tespit edebiliriz.

Monitör mod, herhangi bir kablosuz ağ üzerine bağlanmadan pasif olarak ilgili kanallardaki tüm ağ trafiğini izleyebildiğimiz bir moddur.

Ağ kartımızı monitör moda almak için bir çok yöntem mevcuttur en basit yöntemi “airmon-ng” aracını kullanarak gerçekleştirmektir.

Terminal üzerine “airmon-ng start wlan0” yazarak ağ kartınızı monitör moda alabilirsiniz.

Monitör moda alınıp alınmadığını “iwconfig” komutu ile kontrol edebilirsiniz.

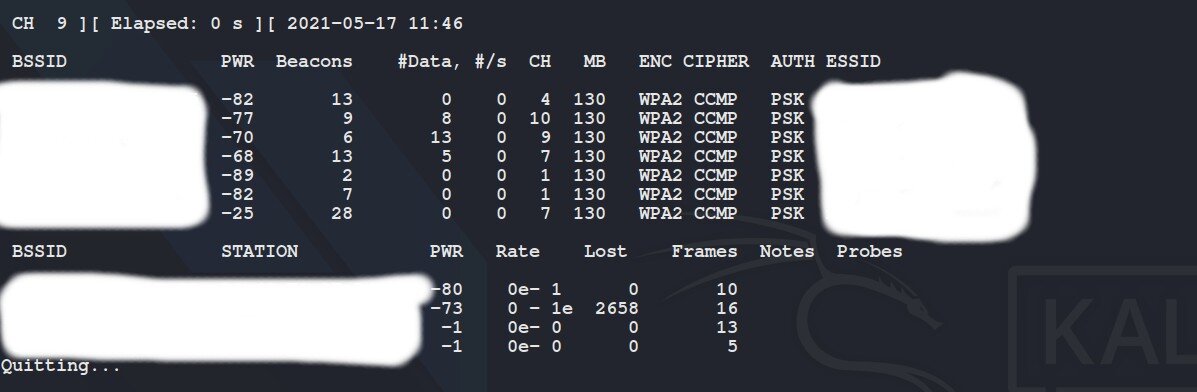

Şimdi monitör moda aldığımız ağ kartımızın ismini belirterek tarama işlemini başlatabiliriz.

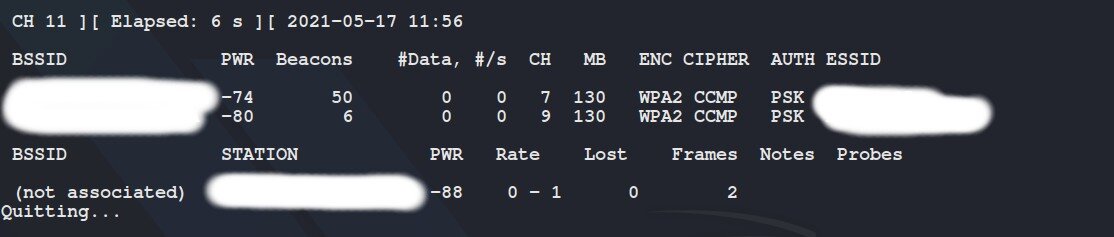

Terminal üzerinde kullanacağımız komutumuz “airodump-ng wlan0mon” komutudur. Bu komutla belirli bir mesafedeki bağlantı noktalarını tespit edebiliriz.

Gördüğünüz gibi kullandığımız komut ile birlikte yakınımızda bulunan bağlantı noktalarına yönelik doğrulama algoritması, essid bilgisi, kanal numarası, şifreleme çeşidi ve bssid gibi daha bir çok önemli bilgileri elde edebildik.

Belirli Bir Harfe Yönelik Filtreleme İşlemi

Aracımızı bazı filtreleme teknikleri ile de kullanabiliriz. Örneğin “m” ile başlayan ağ isimlerine yönelik bir listeleme yapmak istersek “airodump-ng wlan0mon –essid-regex ‘(?i)^m'” komutunu kullanabiliriz.

Kullandığımız komut sonucunda bizlere “m” harfi ile başlayan ağ isimlerinin bilgilerini listeledi. Bu filtreleme işleminde büyük yada küçük harf fark etmemektedir.

Belirli Bir Bağlantı Noktasına Yönelik Bilgi Toplama

Aracımız içerisinde daha birçok yöntemle ve parametre ile bilgi toplama işlemi yapabiliriz. Bunlardan bir tanesi de özel bir bssid numarası ve ya channel numarası ile yapabileceğimiz listelemelerdir.

Belirli bir bssid numarasına sahip bağlantı numarasına yönelik bilgi toplama işlemi gerçekleştirmek istiyorsak “airodump-ng wlan0mon –bssid <bssid>” komutu ile tarama işlemini başlatabiliriz.

Aynı şekilde bir channel numarasına yönelik işlem gerçekleştireceksek “airodump-ng wlan0mon –channel <channel>” komutunu kullanabiliriz.

Bunun dışında birden çok komutu bir arada kullanarak da bilgi toplama işlemi gereçekleştirebiliriz. Örneğin: “airodump-ng wlan0mon –bssid <bssid> –channel <channel>” komutu gibi birçok parametre ile işlemimizi gerçekleştirebiliriz.

Bu yazımızda aircrack ailesinin bir üyesi olan airodump-ng aracından bahsettik umarım faydalı olmuştur.

—

Yazılarımızdan anında haberdar olmak için Telegram kanalımıza abone olun: https://t.me/siberguvenlikwebtr