Aireplay-ng Nedir ?

Aireplay-ng, genellikle ağ sızma testi işlemlerinde kullanılan içerisinde bir çok saldırı modülü bulunan bir network pentest aracıdır.

Aireplay-ng aracı “Aircrack-ng” ailesinin önemli bir üyesidir.

Genellikle DeAuthentication ve FakeAuthentication saldırı modüllerinin kullanıldığı bu aracın içerisinde birçok farklı saldırı modu da bulunmaktadır.

Kali Linux makinemizde “Aireplay-ng” aracımız kurulu olarak gelmektedir. Eğer hali hazırda farklı bir Linux dağıtımı kullanıyorsanız “apt-get install aireplay-ng” komutu ile aracımızın kurulumunu gerçekleştirebilirsiniz. Tabi eğer root kullanıcısı değil iseniz komutun başına “sudo” eklemeyi unutmayın.

Aracımızın kullandığı parametre ve saldırı modüllerini görmek için terminale “aireplay-ng –help” yazabilirsiniz.

Şimdi dilerseniz gelin aracımızın kullandığı parametreler ve saldırı modlarının ne anlama geldiğine beraber bakalım.

Aireplay-ng Filtreleri

- -d <dmac> = Hedef MAC adres bilgisini belirtmemizi sağlar.

- -s <smac> = Kaynak MAC adres bilgisini belirtmemizi sağlar.

- -m <len> = Minimum paket boyutunu bu komut ile belirtebiliriz.

- -n <len> = Maksimum paket boyutunu belirtmemizi sağlar.

- -b <bssid> = Erişim noktasının MAC adres bilgisini belirtmemizi sağlar.

Saldırılar İçin Kullanılan Diğer Parametreler

- -a <bssid> = Erişim noktasının MAC adres bilgisini belirtebiliriz.

- -c <dmac> = Hedef MAC adresini belirtmemizi sağlar.

- -h <smac> = Saldırı esnasında görülecek MAC adresini belirtmemizi sağlar.

- -e <essid> = Erişim noktasının SSID bilgisini belirtmemizi sağlar.

- -x <nbpps> = Saniyede gönderilecek paket sayısını belirttiğimiz parametredir.

Aireplay-ng Saldırı Modları

- –deauth <count> = Deauthentication (yetkisizlendirme) saldırısı yapmamızı sağlar(Saldırı Modu:-0).

- –fakeauth <delay> = Fake Authentication (sahte yetkilendirme) saldırısı yapmamıza olanak sağlar.(Saldırı Modu:-1)

- –interactive = İnteractive packet saldırısı yapmamıza olanak sağlar(Saldırı Modu:-2)

- –arpreplay = Standart ARP Request Replay saldırısı yapmamızı sağlar.(Saldırı Modu:-3)

- –chopchop = KoreK chopchop saldırısı yapmamızı sağlar. WEP paketinin şifresini çözmemize olanak tanır.(Saldırı Modu:-4)

- –fragment = Geçerli anahtar akışı oluşturur.(Saldırı Modu:-5)

- –cafe-latte = Bir istemciyi yeni IV’ler için sorgulamaya yarar.(Saldırı Modu:-6)

- –cfrag = Bir işlemciye karşı fragmentation saldırısı yapmamızı sağlar.(Saldırı Modu:-7)

- –migmode = WPA geçiş moduna saldırır.(Saldırı Modu:-8)

- –test = Enjeksiyon ve kaliteyi test eder.(Saldırı Modu:-9)

DeAuthentication Saldırısı

Deauthentication saldırısı, hedef ağın içerisinde bağlı olarak bulunan cihazları kısa süreli ya da uzun süreli olarak ağdan düşürmeye yarayan bir saldırı çeşididir.

Saldırıyı başlatmadan önce ağ kartınızın monitör modda olduğundan emin olun.

Terminal üzerinde “airmon-ng start <ağ kartı>” yazarak ağ kartınızı monitör moda alabilirsiniz.

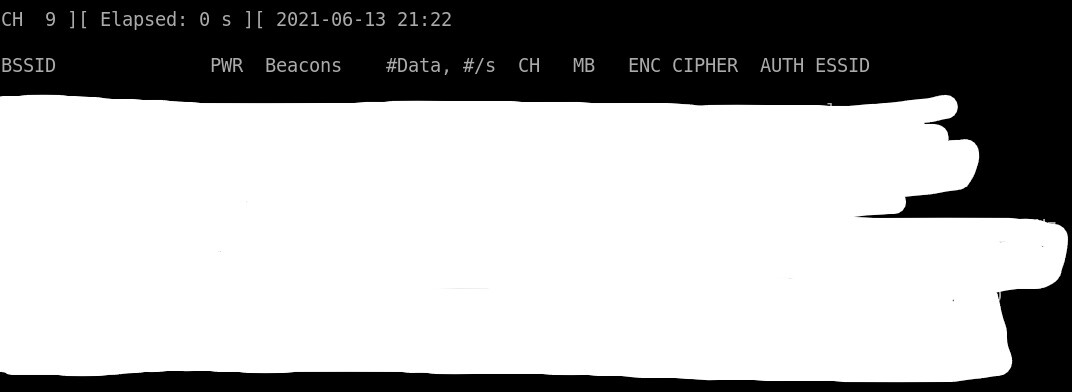

Deauthentication saldırısına başlamadan önce yakın çevremizdeki erişim noktalarını tespit etmeliyiz ki hedef erişim noktamızı bulabilelim.

Kullanımı: airodump-ng wlan0mon

Hedef erişim noktasını tespit ettikten sonra airodump-ng aracımız ile hedef erişim noktasına bağlı olan cihazları görüntülüyoruz.

Kullanımı: airodump-ng –bssid <hedef erişim noktası mac> –channel <kanal numarası> -w <çıktı ismi(örn:handshake)> wlan0mon

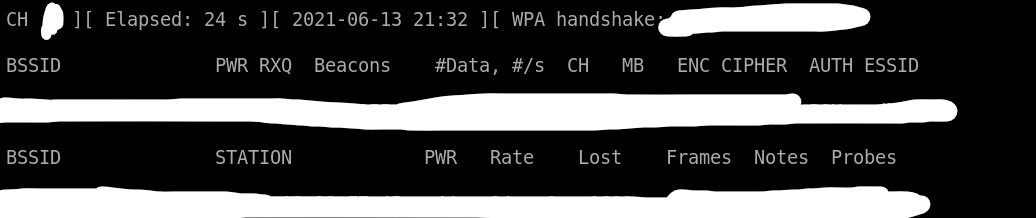

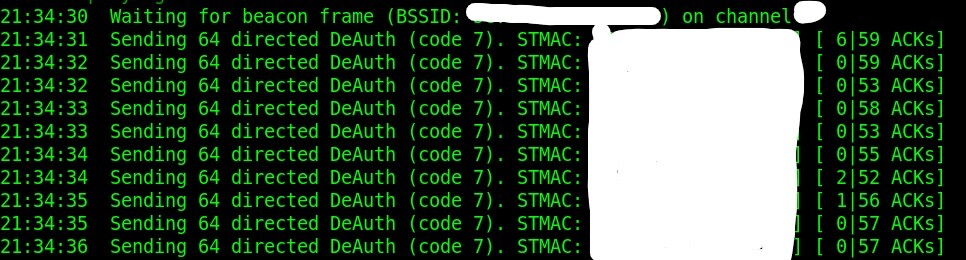

Son olarak deauthentication saldırımızı gerçekleştireceğimiz erişim noktası ve cihazın mac adresleri ile saldırımıza başlayabiliriz.

Kullanımı : aireplay-ng –deauth <paket adeti> -c <cihaz mac> -a <erişim noktasının mac adresi> <ağ kartı>

Gördüğünüz gibi deauthentication paketlerimiz gönderilmeye başlandı belirttiğimiz adet kadar paket gönderildikten sonra 2.görseldede görmüş olacağınız üzere WPA Handshake dosyamız yakalandı.

Sonuç olarak artık erişim noktasına bağlı belirlediğimiz hedef cihazı ağdan düşürmeyi başardık ve handshake dosyamızı başarılı bir şekilde yakaladık.

Son olarak handshake dosyamızı aircrack-ng aracı aracılı ile bruteforce saldırısı kullanarak parolayı elde edebiliriz. Artık onu da bir sonraki yazımızda anlatırız. Umarım faydalı bir yazı olmuştur zaman ayırıp okuduğunuz için teşekkür ederim.