Business Email Compromise (BEC) Saldırısı Nedir?

Business Email Compromise (BEC) , banka havalesi yapan ve yurtdışında tedarikçileri olan şirketleri hedef alan bir tür dolandırıcılıktır. Finansmanla ilgili veya banka havalesi ödemeleriyle ilgilenen yöneticilerin veya üst düzey çalışanların kurumsal veya kamuya açık e-posta hesapları keyloggerlar veya kimlik avı saldırıları yoluyla ele geçiriliyor. 2016 yılında BEC saldırıları , dünya genelinde şirketler için ortalama 140.000 ABD doları zarara yol açmıştır.

Eskiden E-posta Adamı Dolandırıcılığı olarak adlandırılan BEC saldırganları, çalışan ve yöneticileri kandırmak için sosyal mühendislik taktiklerine güveniyor. Genellikle, CEO ya da banka havalesi yapmak için yetkili herhangi bir yöneticiyi taklit ederler. Ayrıca, sahtekarlar potansiyel hedef mağdurlarını ve organizasyonlarını dikkatlice araştırmakta ve yakından takip etmektedir.

Örnek e-posta mesajlarından bazılarında diğerleri arasında istek , ödeme , transfer ve acil gibi kelimeler içeren konular bulunur . FBI’ya göre, 5 tip BEC dolandırıcılığı vardır :

Sürüm 1: Bogus Fatura Şeması

Aynı zamanda “The Bogus Fatura Şeması”, “Tedarikçi Swindle” ve “Fatura Değişiklik Şeması” olarak da adlandırılan bu sürüm, genellikle bir tedarikçi ile kurulan bir ilişkiyi içeren işletmeyi içerir. Sahtekar, fatura ödemesi için sahte e-posta, telefon veya faks yoluyla alternatif, sahte bir hesaba para gönderilmesini ister.

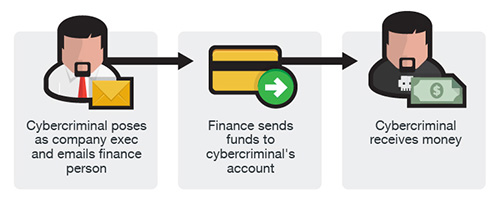

Sürüm 2: CEO Dolandırıcılığı

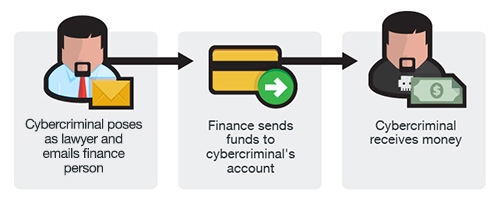

Bu versiyonda, sahtekarlar kendilerini üst düzey yöneticiler (CFO, CEO, CTO, vb.), Avukat veya diğer yasal temsilci türleri olarak tanımlamaktadır ve gizli veya zamana duyarlı meseleleri ele almak ve para transferinde bulunmak için hesapları onlar kontrol eder. Bazı durumlarda, banka havalesi için hileli talep, acilen bir bankaya para gönderme talimatı ile doğrudan finansal kuruma gönderilir. Bu dolandırıcılık aynı zamanda “CEO Dolandırıcılığı”, “Business Executive Scam”, “Masquerading” ve “Financial Industry Wire Dolandırıcılık” olarak da bilinir.

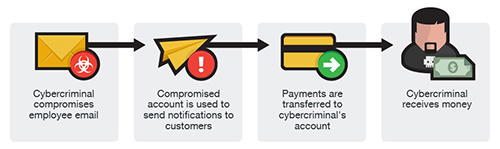

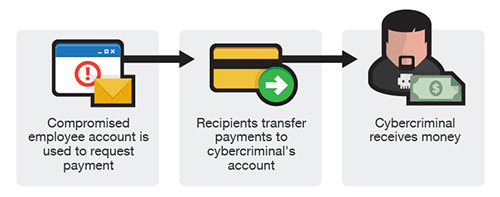

Sürüm 3: Hesap Uzlaşması

Diğer iki versiyona benzer şekilde, bir çalışanın bir e-posta hesabı saldırıya uğrar ele geçirilir ve daha sonra dolandırıcıların kontrol ettiği banka hesaplarına fatura ödemeleri için talepte bulunur. Mesajlar, çalışanın irtibat listesinden belirlenen birden fazla satıcıya gönderilir. İşletmeler, fatura ödemesinin durumunu kontrol etmek için takipçileri haberdar edene kadar işletme bu plandan haberdar olamayabilir.

Sürüm 4: Avukat Kimliğine bürünme

Bu versiyonda, siber suçlu şirket çalışanlarına ve / veya CEO’suna temas eder ve gizli ve zamana duyarlı meseleleri ele aldıklarını iddia ederek kendilerini avukat veya hukuk firmalarının temsilcisi olarak tanımlar. Genellikle telefonla veya e-posta yoluyla yapılan bu temas, temas kurmuş olan tarafa fon transferini gerçekleştirirken hızlıca veya gizlice davranmaya zorlar. Bu BEC programı, çalışanlar dinlenmeye hazır olduklarında ve dolayısıyla paniklemeye açık olduklarında, iş günü veya iş haftası sonunda ortaya çıkarılabilir.

Sürüm 5: Veri Hırsızlığı

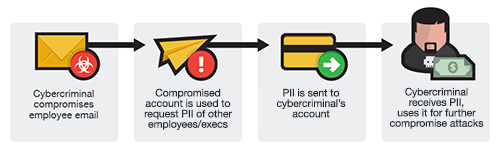

Bu program, şirketteki rollere özgü çalışanların (genellikle insan kaynakları) e-postalarını içerir ve daha sonra talep göndermek için kullanılır – fon transferleri için değil, diğer çalışanların ve yöneticilerin kişisel olarak tanımlanabilir bilgileri elde etmek için. Bu nedenle şirkete yönelik BEC saldırıları için daha fazla zarar veren bir sıçrama noktası olarak hizmet edebilir.

Dolandırıcılık çoğunlukla sosyal mühendislik üzerine kuruludur ve genellikle karmaşık bir sistem penetrasyonuna ihtiyaç duymaz. Kimlik avı dolandırıcılığından farklı olarak, BEC dolandırıcılıklarında kullanılan e-postalar, spam olarak işaretlenmemesi için toplu e-postayla gönderilmez. Ek olarak, BEC dolandırıcılıklarında, mağdurlara, kendilerine transferler yapma konusunda kandırılıyor, genellikle mağdurlara para transfer ederken hızlıca ya da güvenle davranmaları talimatı veriliyor.

Örnek Çalışma

2014 yılında bulgular siber suçluların bilgi çalmak için yaygın saldırı yöntemlerin ötesine geçtiğini ortaya koydu. Trend Micro araştırmacılarına göre, Predator Pain ve Sınırsız keylogger’ların arkasındaki siber suçlular , e-posta yoluyla gönderilen araçlardan yararlandı. E-postalar, bilgileri siber suçlulara geri gönderen bir keylogger içerir. Benzer şekilde, Haziran 2015’te “Uche” ve “Okiki” olarak adlandırılan iki Nijeryalı siber suçlu, Hawkeye adlı basit bir keylogger kullandı . Bu araç, ticari e-postaları tehlikeye atarak, alternatif ödeme ayrıntılarını göndererek işlemleri ele geçirmelerini ve ödemeyi doğrudan siber suçluların hesaplarına yönlendirmelerini sağladı.

Bu operasyonların arkasındaki siber suçluların ayrım gözetmeyen hedefleri vardı, ancak en başarılı olacağını düşündükleri belirli endüstrilerin peşinden gittiler.

Geçtiğimiz iki yıl boyunca, dolandırıcılar, resmi e-posta hesaplarını tehlikeye atıp dolandırıcılıkla banka havalesi başlatmak için bu hesapları kullanarak işletmelerden milyonlarca dolar çaldılar. Ocak 2015’te, İnternet Suç Şikayet Merkezi (IC3) ve FBI , yabancı tedarikçilerle çalışan işletmeleri hedef alan “sofistike bir aldatmaca” konusunda uyardığı bir kamu hizmeti duyurusu yaptı . Açıkçası, BEC dolandırıcılığına bağlı, üst düzey yöneticileri taklit eden sahtekarları içeren, görünüşte meşru kaynaklardan gelen kimlik avı e-postaları gönderen ve alternatif, sahtekarlık hesaplarına banka havalesi talep eden bilgisayar saldırılarında bir artış oldu. Bu yöntemler nihayetinde başarılı izinsiz girişe ve kurbanlarının kimlik bilgilerine sınırsız erişime yol açmaktadır.

ABD, Orta Doğu ve Asya’daki şirketleri hedef aldı.

Mart 2016’da, Seagate , Snapchat gibi bazı şirketler e-posta dolandırıcılığı mağduru olmuştur Aynı ayın sonunda, San Francisco merkezli bir yazılım ve hizmet şirketi olan Pivotal Software, açıklanmayan sayıda çalışan vergi bilgisini sızdıran bir kimlik avı düzeniyle ihlal edildi.

İhlal, şirketin CEO’su Rob Mee’den gelmiş görünen ve şirketin çalışanları hakkında bilgi isteyen bir e-posta ile başlatıldı. Bu, izinsiz bir alıcıya adlar, adresler, 2015 gelir ayrıntıları, Sosyal Güvenlik numaraları ve Bireysel Mükellef Kimlik Numaralarını içeren çalışan W-2 bilgilerinin teslim edilmesiyle sonuçlandı.

Bu olaydan kısa bir süre sonra, eğitim sektöründen kişisel bilgileri hedef almak için benzer programlar kullanılmıştır. Virginia merkezli Tidewater Community College 3.000 çalışanının W-2 bilgilerinin açığa çıkarılmasının ardından, Kentucky Eyalet Üniversitesi Rektörü Raymond Burse’nin isteği olarak gönderilen benzer bir e-posta, okul personelinden birine gönderilerek personelin iletilmesini istedi. 2015 W-2 bilgileriyle birlikte çalışanların ve öğrencilerin listesi.

Kimlik avı e-postaları yoluyla kişisel bilgilerin çalınmasını içeren dolandırıcılık, çalınan veriler yeraltı pazarlarında satılabildiğinden ve gelecekteki saldırıları gerçekleştirmek için kullanılabileceğinden, değerli bir yeraltı metası olduğu kanıtlanmıştır.

Aldatmacaya karşı savunma

İşletmelere dikkatli olmaları ve çalışanları BEC dolandırıcılığı ve benzeri saldırılarla nasıl kurban edilmemesi konusunda eğitmeleri tavsiye edilir. Siber suçluların şirketinizin büyüklüğünü umursamadıklarını bilmek önemlidir – ne kadar çok mağdur olursa o kadar iyi. Ek olarak, siber suçlular derin webde (deep web) tüm teknik uzmanlık seviyelerine uygun araçlar ve hizmetler bulabilecekleri için yüksek düzeyde teknik bilgi sahibi olmaları gerekmez.

Korunmaya ve güvende kalmaya ilişkin bazı ipuçları:

- Tüm e-postaları dikkatlice inceleyin. C-suite yöneticilerinden (CEO,CTO,CIO,CSO) gönderilen düzensiz e-postalara karşı dikkatli olun, çünkü çalışanları ivedilikle hareket etmeleri için kandırmak için kullanılır. İsteklerin düzensiz olup olmadığını belirlemek için para transferi talep eden e-postaları özellikle inceleyin.

- Çalışanları eğitin. Çalışanlar bir şirketin en büyük varlığı olsa da , güvenlik söz konusu olduğunda genellikle en zayıf halkasıdır . Çalışanları şirketin en iyi uygulamalarına göre eğitmeye adamak gerekir. Onlara şirket politikalarına bağlı kalmanın önemli bir şey olduğunu, ancak iyi güvenlik alışkanlıkları geliştirmenin başka bir şey olduğunu hatırlatın.

- Şirket personeli tarafından ikincil oturumu imzalayarak satıcı ödeme konumundaki değişiklikleri doğrulayın.

- Ayrıntıları ve ödemelerin arkasındaki nedenleri içeren müşterilerinizin alışkanlıkları hakkında güncel kalın.

- İki aşamalı kimlik doğrulamanın bir parçası olarak telefonla doğrulama kullanılırken para transferi taleplerini onaylayın, e-posta taleplerinde verilen ayrıntıları değil, bilinen numaraları kullanın.

- Bir BEC e-postası tarafından hedeflendiğinizden şüpheleniyorsanız, olayı derhal kolluk kuvvetlerine bildirin.

Trend Micro