Güvenlik araştırmacıları, havacılık, savunma, sanayi, tıp, otomotiv, tüketici elektroniği alanlarında 2 milyardan fazla cihazda en yaygın kullanılan gerçek zamanlı işletim sistemlerinden (RTOS) biri olan VxWorks’te neredeyse bir düzine sıfır gün güvenlik açığı keşfetti.

Armis araştırmacılarının yayınlanmadan önce Hacker News ile paylaştığı yeni bir rapora göre, güvenlik açıkları toplamda 11 olduğu gibi URGENT / 11 olarak belirlendi; bunlardan 6’sı “yıkıcı” siber saldırıları seviyesinde kritik öneme sahip.

Armis Labs, daha önce BlueBorne açıklarını tespit eden aynı IoT güvenlik şirketidir. Bu güvenlik açıkları, uzaktan saldırganların geleneksel güvenlik çözümlerini atlamasına ve etkilenen aygıtlar üzerinde tam kontrol sahibi olmalarına veya ” kullanıcı etkileşimi olmadan , EternalBlue güvenlik açığından kaynaklanan sonuçlara benzer bir ölçekte bozulmaya neden olabilir ” dedi. Birçoğunuz bu işletim sistemini hiç duymamış olabilirsiniz, ancak Wind River VxWorks web kamerası, ağ anahtarları, yönlendiriciler, güvenlik duvarları, VOIP telefonlar, yazıcılar ve video konferans ürünlerinin yanı sıra trafik ışıklarında bile kullanılıyor.

Bunun yanı sıra, VxWorks ayrıca SCADA, trenler, asansörler ve endüstriyel kontrolörler, hasta monitörleri, MRI makineleri, uydu modemleri, uçak içi WiFi sistemleri ve hatta mars gezicileri gibi kritik sistemler tarafından da kullanılıyor.

Urgent/ 11 – VxWorks RTOS’daki Güvenlik Açıkları

Bildirilen URGENT / 11 açıkları , RTOS’un 6.5. Sürümünden bu yana kullanılmakta olan RTOS’un IPnet TCP / IP ağ yığınında bulunmaktadır ve görünüşe göre son 13 yılda yayınlanan VxWorks’ün tüm sürümlerini kullanan cihazları saldırılara karşı savunmasız bırakmaktadır.

6 kritik güvenlik açığının tümü, saldırganların uzaktan kod yürütme (RCE) saldırılarını tetiklemesine izin verir ve kalan kusurlar hizmet reddine, bilgi sızıntılarına veya mantıksal kusurlara neden olabilir.

Kritik Uzaktan Kod Yürütme Hataları:

- IPv4 seçeneklerinin ayrıştırılmasında yığın taşması (CVE-2019-12256)

- TCP’nin Acil İşaretçi alanının hatalı kullanımından kaynaklanan dört bellek bozulması güvenlik açığı (CVE-2019-12255, CVE-2019-12260, CVE-2019-12261, CVE-2019-12263)

- DHCP Teklifinde Yığın Taşması / ACK ipdhcpc’de ayrıştırılıyor (CVE-2019-12257)

DoS, Bilgi Kaçakları ve Mantıksal Kusurlar:

- Hatalı biçimlendirilmiş TCP seçenekleri üzerinden TCP bağlantısı DoS (CVE-2019-12258)

- İstenmeyen Ters ARP cevaplarının kullanımı (Mantıksal Kusur) (CVE-2019-12262)

- İpdhcpc DHCP istemcisi (CVE-2019-12264) tarafından IPv4 atamasındaki mantıksal hata

- IGMP ayrıştırma işleminde NULL geçişi nedeniyle DoS (CVE-2019-12259)

- IGMP Bilgi IGMPv3’e özel üyelik raporu üzerinden sızıntı (CVE-2019-12265)

Tüm bu kusurlar, sadece hedeflenen cihazla ilgili herhangi bir kullanıcı etkileşimi veya önceden bilgi gerektirmeksizin etkilenen bir cihaza özel hazırlanmış bir TCP paketi göndererek kimliği doğrulanmamış, uzak bir saldırgan tarafından kullanılabilir.

Bununla birlikte, 6.5’ten beri VxWorks’ün her sürümü 11 kusurun tümüne karşı savunmasız değildir, ancak en az bir kritik RCE hatası, gerçek zamanlı işletim sisteminin her bir versiyonunu etkiler.

Araştırmacılar, “VxWorks, bazı URGENT / 11 güvenlik açıklarını istismar etmelerini zorlaştırabilecek bazı isteğe bağlı azaltmalar içeriyor, ancak bu azaltmalar cihaz üreticileri tarafından nadiren kullanılıyor” diyor.

Armis araştırmacıları, URGENT / 11 kusurlarının diğer gerçek zamanlı işletim sistemlerini kullanan cihazları da etkileyebileceğini, IPnet’in 2006 yılında VxWorks tarafından devralınmasından önce diğer işletim sistemlerinde kullanıldığını düşünüyor.

Uzak Saldırganlar VxWorks Kusurlarını Nasıl Kullanabilir?

VxWorks IPnet güvenlik açıklarının kullanımı, aynı zamanda bir saldırganın konumuna ve hedef güvenlik açığına sahip cihazın konumuna bağlıdır; Sonuçta, saldırganın ağ paketleri güvenlik açığı bulunan sisteme ulaşmalıdır.

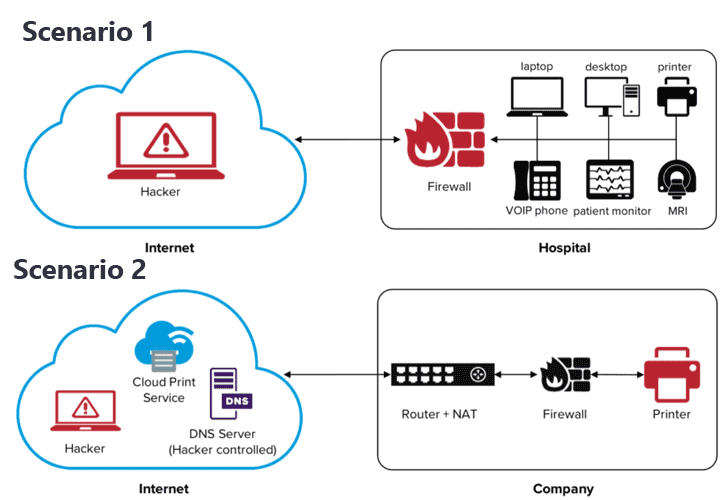

Araştırmacılara göre, URGENT / 11 kusurunun tehdit yüzeyi, aşağıda açıklandığı gibi 3 saldırı senaryosuna ayrılabilir:

Senaryo 1: Ağın Savunmasına Saldırma

VxWorks, genellikle genel İnternet üzerinden erişilebilen anahtarlar, yönlendiriciler ve güvenlik duvarları gibi ağ ve güvenlik aygıtlarında kullanıldığından, uzaktaki bir saldırgan bu aygıtlara doğrudan bir saldırı yapabilir, bunlar üzerinde ve ardından arkasındaki ağlar üzerinde tam kontrol kurabilir onlar.

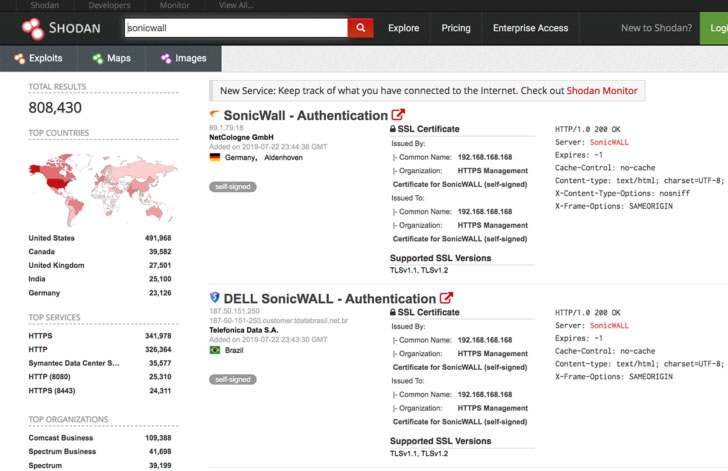

Örneğin, Shodan arama motoruna göre VxWorks RTOS çalıştıran yazı yazılırken internete bağlı 775.000’in üzerinde SonicWall güvenlik duvarı var .

Senaryo 2: Ağ Dışından Ağı Geçirme Saldırısı

Internet’e bağlı aygıtları hedeflemenin yanı sıra, bir saldırgan, doğrudan Internet’e bağlı olmayan ancak bir güvenlik duvarı veya NAT çözümünün arkasındaki korumalı bulut tabanlı uygulamasıyla iletişim kuran IoT aygıtlarını da hedeflemeye çalışabilir.

Araştırmacılara göre, potansiyel bir saldırgan, hedeflenen bir cihazın buluta TCP bağlantısını kesmek ve üzerinde uzaktan kod yürütme saldırısı başlatmak için DNS değiştiren kötü amaçlı yazılımı veya ortadaki adam saldırılarını kullanabilir.

Senaryo 3: Ağın İçinden Saldırı

Bu senaryoda, daha önce yapılan bir saldırının sonucu olarak kendisini ağ içinde konumlandırmış bir saldırgan, Internet’e doğrudan bağlantısı olmadığında bile etkilenen VxWorks destekli cihazlara aynı anda saldırılar başlatabilir.

Armis CEO’su ve kurucusu Yevgeny Dibrov, “Bu yönetilmeyen ve IoT cihazlarındaki güvenlik açıkları, verileri manipüle etmek, fiziksel dünya ekipmanlarını bozmak ve insanların hayatlarını riske sokmak için kullanılabilir.” dedi.

“Ele geçirilmiş bir endüstriyel kontrolör bir fabrikayı kapatabilir veya s bir hasta monitörü hastanın yaşamına tehdit edici bir etkisi olabilir.”

“Her iki şirketin de bildiği kadarıyla, URGENT / 11 güvenlik açıklarından yararlanıldığına dair bir gösterge yok.”

Ancak, araştırmacılar bu güvenlik açıklarının VxWorks 653 ve VxWorks Cert Edition gibi sertifikalandırma için tasarlanan diğer VxWorks türevlerini etkilemediğini de doğruladı.

Armis bu güvenlik açıklarını Wind River Systems’e sorumlu bir şekilde bildirdi ve şirket çok sayıda cihaz üreticisine bildirmiş ve geçen ay bu güvenlik açıklarını gidermek için yamalar yayınlamıştır .

Bu arada, SonicWall ve Xerox , güvenlik duvarı cihazları ve yazıcıları için düzeltme eklerini yayınladı.

The Hacker News