Siber suçlular para kazanmanın yollarını çok iyi biliyor. Bu yöntemlerden biri sosyal ağların kullanılmasıdır. Surrey Üniversitesi Kriminoloji Kıdemli Öğretim Üyesi Dr. Mike McGuire’a göre, siyah şapkalı korsanlar sosyal medya destekli siber suçlarda yılda 3,2 milyar dolar gelir elde ediyor. Dahası, beş şirketten biri sosyal medya aracılığıyla kötü amaçlı bir saldırı yaşadı.

LinkedIn, siber suç için bir araç

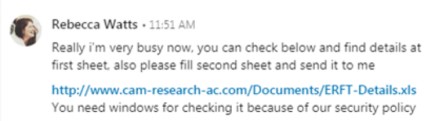

Temmuz ayında bir siber güvenlik şirketi , sosyal medya ağı LinkedIn aracılığıyla şirketlere virüs bulaştıran bir siber suç kampanyası keşfetti . Saldırganlar kurbanlarının güvenini kazanmak için Cambridge Üniversitesi’nden araştırmacı olarak kendilerini tanıttılar. Daha sonra bu güveni kurbanları kötü amaçlı yazılım bulaşmış belgeleri açmaları için kandırmada kullandılar.

Saldırganlar, en az 2014’ten beri faal olan İran hükümetiyle bağlantısı olan siber bir casusluk grubu olan APT34’ün bir parçasıydı. . Bu kampanya aynı hedefleri takip ediyor, çünkü kurbanları enerji, gaz ve petrol sektörlerinde olduğu kadar devlet kurumlarında da çalışıyorlar. Bu alanların tümü, hassas bilgileri elde etmek ve özellikle de kazançlı olmak isteyen herkes için özel stratejik çıkarlara sahiptir.

Casus yazılım

APT34 bu kampanyada üç tür kötü amaçlı yazılım kullandı: Tonedeaf, ValueValut ve LongWatch . Tonedeaf, tek bir komut ve kontrol (C&C) sunucusu ile iletişim kuran bir arka kapıdır. Sistem bilgilerini toplamak, dosya yüklemek ve indirmek ve rastgele kabuk komutlarını çalıştırmak için çeşitli komutları destekler.

ValueVault, Windows sistem kimlik bilgilerini çalmak için kullanılırken, Longwatch, tuş vuruşlarıyla ilgili bilgileri Windows temp klasöründeki bir log.txt dosyasına aktaran bir keylogger’dır. Bu üç kötü amaçlı yazılım parçası “ERFT-Details.xls” adlı zafiyetli bir Excel aracılığıyla sağlandı.

Sosyal mühendisliğin tehlikeleri

Virüslü dosyaları indirmelerini sağlamak için mağdurun güvenini kazanma taktiği diğer kampanyalarda da görülmüştür. Bu durumda, saldırganlar sohbete kurbanın CV’sini potansiyel bir iş fırsatı için sorarak başlattılar.

Burada amaç mağdurun saldırganın güvenebileceği biri olduğuna inanmasını sağlamaktır. Saldırgan bu niyeti sadece yalnızca kötü amaçlı yazılımları indirtmekle kalmaz, farklı amaçlarla kullanabilir. Genellikle sosyal mühendislikten yararlanan bir siber suç taktiği, bir çalışanı sahte banka havalesi yapmak için kandırmaktan oluşan BEC dolandırıcılığıdır.

Şirketinizi korumanın yolları

Bu tür saldırılara karşı ilk savunma hattı şüphesiz farkındalıktır. Bir saldırganın virüslü dosyalar ve sosyal mühendislik taktikleriyle şirketinize girmesini engellemek için her çalışanın bu tür tehditlerden haberdar olması gerekir. Bu tür bir olayla karşı karşıya kalırlarsa ne yapmaları gerektiğini bilmeleri de önemlidir.

Burada, eğitim başka bir anahtar kavramdır. Çalışanlara, bir örgütün herhangi bir üyesinin, yalnızca üst yönetimin değil , bu tür bir saldırının mağduru olabileceği ve onların da tüm organizasyonu tehlikeye atabilecek bir siber saldırıya girebilecekleri öğretilmelidir .

Ayrıca, şüpheli bir e-posta veya mesajı nasıl tanıyacaklarını bilmeleri de önemlidir. E-posta adresi gerçekten gerçek bir şirketin e-posta adresi mi? Gönderenin adı, sözde çalıştığı şirketin web sitesinde görünüyor mu? Bir e-postanın kökenleri hakkında en ufak bir şüpheleri olsa bile, yanıt vermemeleri ve daha da önemlisi hiçbir ek indirmemeleri gerekir. Bu gibi durumlarda, BT ekibi ilk temas noktası olmalıdır.

Çalışanlar, sosyal mühendislik saldırılarını önleme konusunda mükemmel bir şekilde eğitilmiş olsalar bile, tehditleri tespit etmek, tanımlamak ve durdurmak için gelişmiş bir siber güvenlik korumasına sahip olmak çok önemlidir.

Çalışan bilincinin ve işlerini yürütmek için en iyi siber güvenlik çözümlerine sahip BT uzmanlarının bu birleşimi ile şirketinizin korunmasını sağlayabilirsiniz.

Panda Security