Yeni Bluetooth Güvenlik Açığı, Saldırganların Cihazlar Arasındaki İletişimi İzlemesine İzin Veriyor

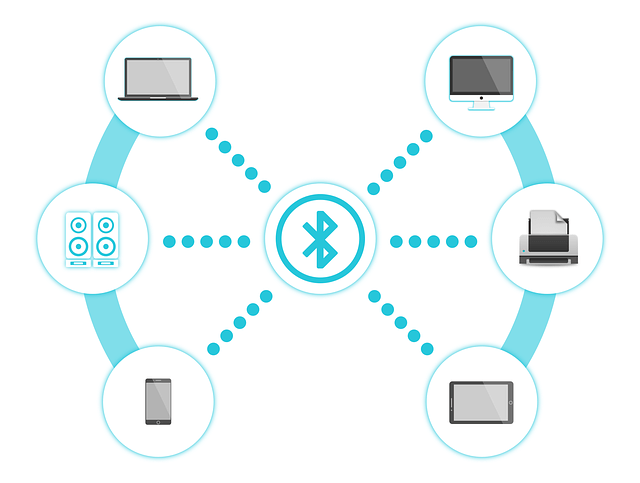

Akıllı telefonlar, dizüstü bilgisayarlar, akıllı IoT cihazları ve endüstriyel cihazlar dahil olmak üzere bir milyardan fazla Bluetooth özellikli cihazın, saldırganların iki cihaz arasında iletilen verileri gözetlemelerine olanak verebilecek yüksek derecede bir güvenlik açığına karşı savunmasız olduğu tespit edildi.

CVE-2019-9506 olarak atanan güvenlik açığı, ‘encryption key negotiation protocol-şifreleme anahtarı anlaşma protokolü’de bulunur, iki Bluetooth BR / EDR cihazının, bağlantılarını güvenceye almak için eşleştirme yaparken şifreleme anahtarları için bir entropi değeri seçmesine izin verir. Bluetooth’un Ana Müzakeresi ( KNOB-Key Negotiation of Bluetooth ) saldırısı olarak adlandırılan güvenlik açığı, hedeflenen cihazlara yakın mesafedeki uzaktan saldırganların iki eşleştirilmiş cihaz arasında şifreli Bluetooth trafiğini kesmesine, izlemesine veya değiştirmesine izin verebilir.

Bluetooth BR / EDR (“Bluetooth Classic” olarak da bilinen Basic Rate/Enhanced Data Rate-Temel Hız / Geliştirilmiş Veri Hızı), tipik olarak kulaklıklara veya taşınabilir hoparlörlere ses akışı gibi nispeten kısa menzilli, sürekli kablosuz bağlantı için tasarlanmış bir kablosuz teknoloji standardıdır.

Güvenlik açısından, Bluetooth BR / EDR protokolünün temel özelliği, daha yüksek değerin daha fazla güvenlik anlamına geldiği, 1 ila 16 bayt / oktet arasında entropi olan şifreleme anahtarlarını destekler.

Bununla birlikte, araştırmacılar, cihazların Bağlantı Yöneticisi Protokolü (LMP-Link Manager Protocol) üzerinden gerçekleştirdiği entropi görüşmesinin ne şifreli ne de kimliğinin doğrulanmadığını ve havadan kaçırılabileceğini veya manipüle edilebileceğini buluyorlar.

Bluetooth BR / EDR Anahtar Müzakere Güvenlik Açığı Nasıl Çalışır?

Yeni keşfedilen Bluetooth güvenlik açığı, uzaktaki bir saldırganın hedeflenen iki cihazı yalnızca 1 bayt (8 bit) entropi ile bir şifreleme anahtarı üzerinde anlaşması için kandırabilir ve sonuçta pazarlık edilen şifreleme anahtarlarının kaba bir şekilde zorlanmasını kolaylaştırabilir.

“Örneğin, bir bağlantı kurmaya çalışan iki denetleyicinin olduğunu varsayalım: Alice ve Bob. Bağlantı anahtarını doğruladıktan sonra Alice, Bob ile 16 bayt entropi kullanmasını önerir. Bu sayı, N, 1 ile 16 bayt arasında olabilir. Bob bunu kabul edebilir, bunu reddedebilir ve müzakereyi iptal edebilir ya da daha küçük bir değer önerebilir. “şeklinde açıklanıyor CERT Koordinasyon Merkezi tarafından yayınlanan bir dökumanda .

“Bob, (denetleyici) Alice tarafından önerilen daha büyük bayt miktarını desteklemediği için daha küçük bir N değeri önermek isteyebilir. Daha küçük bir miktar önerdikten sonra, Alice bunu kabul edebilir ve Bob ile bağlantı katmanı şifrelemesini etkinleştirmeyi talep edebilir. Bob bunu kabul edebilir. ”

Bununla birlikte, bildirilen güvenlik açığından yararlanarak “bir saldırgan yani Charlie, Alice’in Bob’a önerisini kabul edip N’i değiştirerek Alice ve Bob’u daha küçük bir N kullanmaya zorlayabilir.”

Şifresi çözüldükten sonra, saldırgan Bluetooth trafiği üzerinden iletilen şifreli mesajları pasif olarak yakalayabilir, şifreli metnin şifresini çözebilir ve geçerli bir şifreli metin enjekte edebilir.

Bunun yanında, bir saldırının başarılı olması için şunlar da önemlidir:

- Her iki Bluetooth cihazının da bir BR / EDR bağlantısı kurması gerekir,

- Her iki Bluetooth cihazının da bu kusurlara karşı savunmasız olması,

- Saldırgan, eşleşme sırasında cihazlar arasındaki doğrudan iletimleri engelleyebilmeli ve saldırı eşleştirilmiş bir cihaz bağlantısının müzakere edilmesi veya yeniden müzakere edilmesi sırasında gerçekleştirilmelidir; mevcut oturumlara saldırı yapılamaz.

Ayrıca, Bluetooth.com tarafından yayımlanan resmi danışma belgesi ayrıca, “Bütün Bluetooth özellikleri minimum şifreleme anahtarı uzunluğu gerektirmediğinden, bazı satıcıların bir BR / EDR’de kullanılan şifreleme anahtarının uzunluğunu kullanan Bluetooth ürünleri geliştirmiş olmaları mümkündür. Bağlantı, bir saldırı cihazı tarafından tek bir oktete indirilmiş olabilir. ”

Etkilenen Satıcılar / Yazılım / İşletim Sistemi ve Yama Güncellemeleri

Bu güvenlik açığı, SUTD’den Daniele Antonioli, CISPA’dan Dr. Nils Ole Tippenhauer ve Oxford Üniversitesi’nden Prof. Kasper Rasmussen’in dahil olduğu bir araştırma ekibi tarafından keşfedildi.

“Intel, Broadcom, Apple ve Qualcomm gibi farklı satıcılardan gelen 14’ten fazla Bluetooth yongası üzerindeki KNOB saldırısını değerlendiriyoruz. Tüm çipler, en az 7 bay entropiyi kabul eden Apple W1 yongası dışında 1 bayt entropi kabul ediyor, “Araştırmacılar, dün yayınlanan ayrıntılı bir makalede [ PDF ] sonuçları açıkladılar.

KNOB saldırısını azaltmak için, Bluetooth özelliklerine sahip kişiler, cihaz üreticilerini ve yazılım satıcılarını, BR / EDR bağlantıları için minimum 7 oktet şifreleme anahtarı uzunluğuna zorlamalarını şiddetle tavsiye ettiler.

Bu güvenlik açığını düzeltmek için, etkilenen çeşitli satıcılar, işletim sistemleri, bellenimler ve yazılımlar için güvenlik güncelleştirmeleri yayınlamay başladı:

- Microsoft for Windows

- Cisco for IP Phones and Webex

- Google for Android

- Apple for macOS, iOS, and watchOS

- BlackBerry

The Hacker News