Güvenlik araştırmacıları, bazı D-link yönlendiricilerinde kimliği doğrulanmamış yeni bir komut enjeksiyonu güvenlik açığı açıkladı. Güvenlik açığı, CVE-2019-16920 olarak tanımlandı ve kritik olarak derecelendirildi.

Bu güvenlik açığından başarıyla yararlanılması durumunda Uzaktan Kod Yürütme (RCE) uygulamasına neden olur, bir saldırgan kimlik doğrulama olmadan yönlendirici oturum açma sayfasına uzaktan erişmek için güvenlik açığını tetikleyebilir.

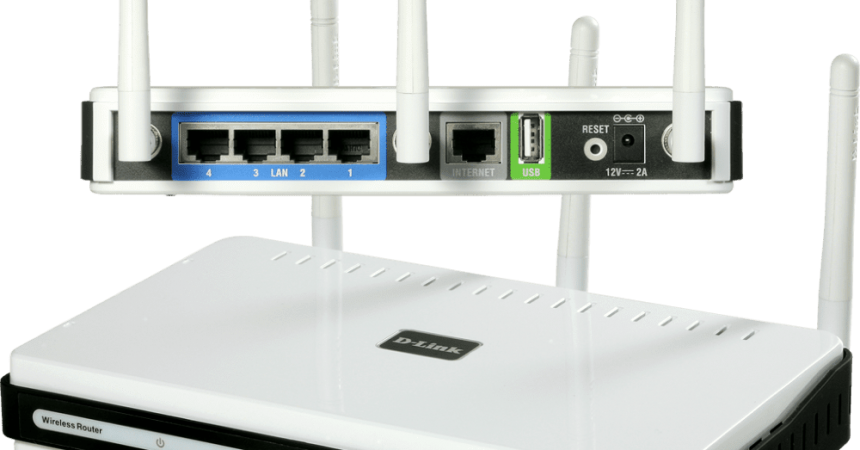

Etkilenen D-link Yönlendiricileri

Güvenlik açığı , Fortinet FortiGuard Labs tarafından açıklandı ve D-Link’e bildirildi. Ancak buradaki kötü haber, bu etkilenen ürünlerin Yaşam Sonu (EOL) desteğinde yani destek sürelerinin dolmuş olması.

Aşağıdaki ürünler açıktan etkilenir

- -Link

- DIR-866L

- DIR-652

- DHP-1565

Güvenlik açığı, yönlendirici yönetici sayfası için zayıf bir kimlik doğrulama denetimi ile başlar; saldırgan, komut enjeksiyonuna neden olan aygıt ağ geçidi arabirimine rasgele bir ping isteği gönderir.

Fortinet raporunda .“Çift tırnak, tırnak, noktalı virgül vb. gibi herhangi bir özel karakter girmeye çalışırsak, ping başarısız olur. Ne yazık ki, eğer yeni satır karakterini geçersek, örneğin,% 8.8.8.8 Komut Enjeksiyon saldırısını yapabiliriz, ”deniyor .

Başarılı komut enjeksiyonu, saldırganların sistem üzerinde tam kontrol sahibi olmalarını sağlar, cihaza erişim sağlayarak saldırganlar oturum açma bilgilerini çalabilir veya sunucuya arka kapı yükleyebilirler.

D-link , “ürünlerin Hizmet Ömrü Sonu’na girdiğini söyledi . Bu cihazlar için herhangi bir destek veya gelişme yoktur. Cihazı aktif olarak desteklenen yeni bir cihazla değiştirmenizi öneririz. Bu cihazları kullanmak kendi sorumluluğunuzdadır, D-Link daha fazla kullanım önermez. ”

Son zamanlarda D-link DNS-320 cihazlarında açıklanan ve saldırganların aygıta uzaktan erişebilmelerini sağlayan oturum açma modülünde bulunabilecek güvenlik açığı bulunan kritik bir uzaktan güvenlik açığı bulunmuştu.