Burp Suite ile Brute Force Saldırısı

Öncelikle Brute Force saldırısının tanımını yapmak istiyorum. Brute Force (kaba kuvvet saldırısı) sonunda doğru bir şekilde tahmin etmek umuduyla birçok parola veya parola gönderen bir saldırgandan oluşur. Saldırgan, doğru olanı bulunana kadar tüm olası şifreleri ve şifreleri sistematik olarak kontrol eder.

Kısacası bu saldırıya karşı önlem alınmadıysa sisteme istediğimiz kadar ya da elimizde bulunan wordlist’in sonuna kadar giriş denemesi yapabiliyoruz.

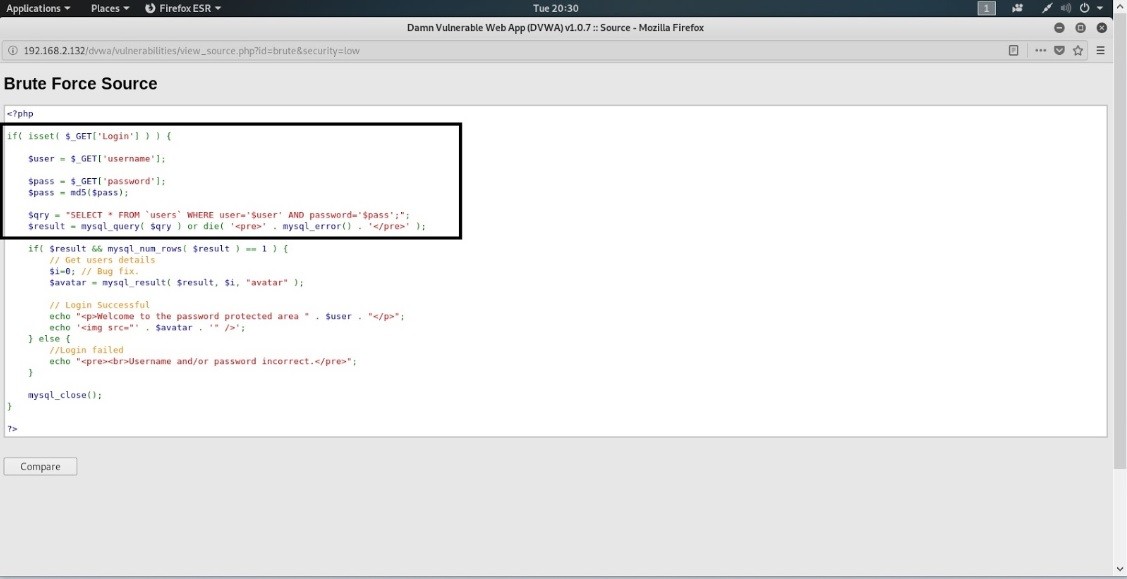

Şimdi saldırımızın nasıl yapıldığına geçelim. Hedef sistem için DVWA’mızı açıyoruz. Giriş panelimizin koduna baktığımızda kullanıcı adı ve şifre girişinin kaç kez yapıldığını kontrol eden bir sistem yok. Bu da brute force açığının ortaya çıkmasını sağlıyor.

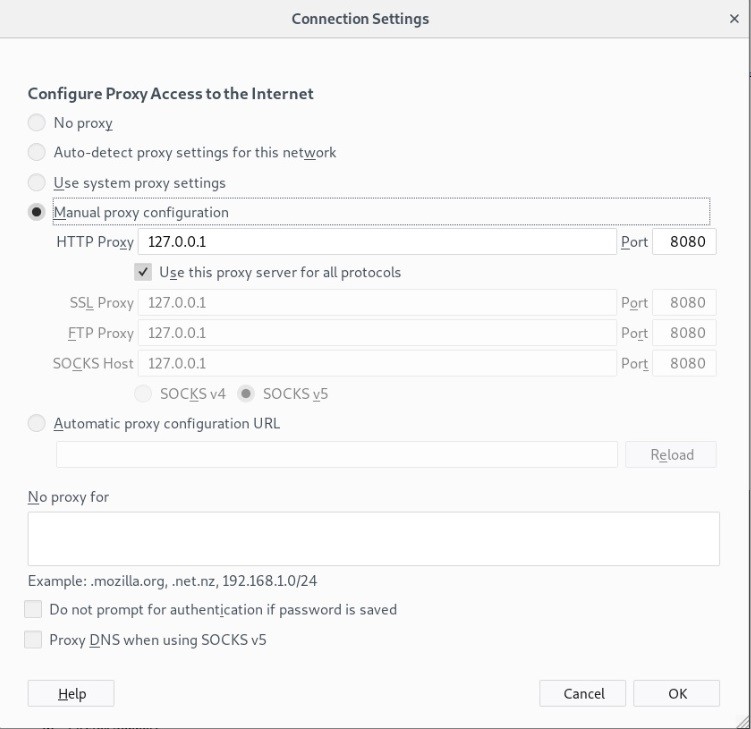

Öncelikle Burp Suite için tarayacımız üzerinde gerekli proxy ayarını yapıyoruz.

Preferences -> Network Proxy – > Settings’e giriş yaptıktan sonra Manual Proxy Configuration’sdan HTTP Proxy “127.0.0.1” port “8080” değerlerini girdikten sonra Use this proxy server all protocols’e tik yerleştiriyoruz. Eğer Metasploitable’dan bağlanıyorsanız No proxy for kısmını siliniz çünkü proxyden dolayı DWVA’ya bağlanmakta sıkıntı yaşayabilirsiniz.

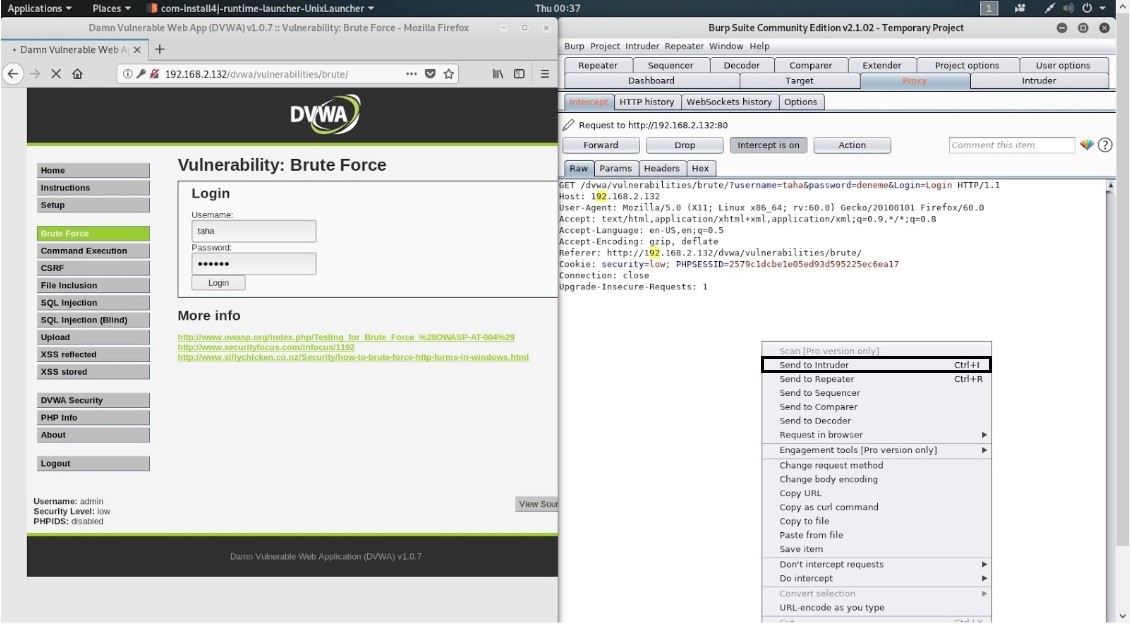

Sonra Burp Suite’i ve DWVA brute force sekmesini açıyoruz. Burp Suite’de Proxy -> Intercept sekmesine gelip intercept on durumuna getiriyoruz. Böylelikle ağda yaptığımız hareketi inceliyoruz. Sonra giriş panelimize rastgele bir kullanıcı adı ve şifre deniyoruz ve bu işlem intercept ekranımıza düşüyor.

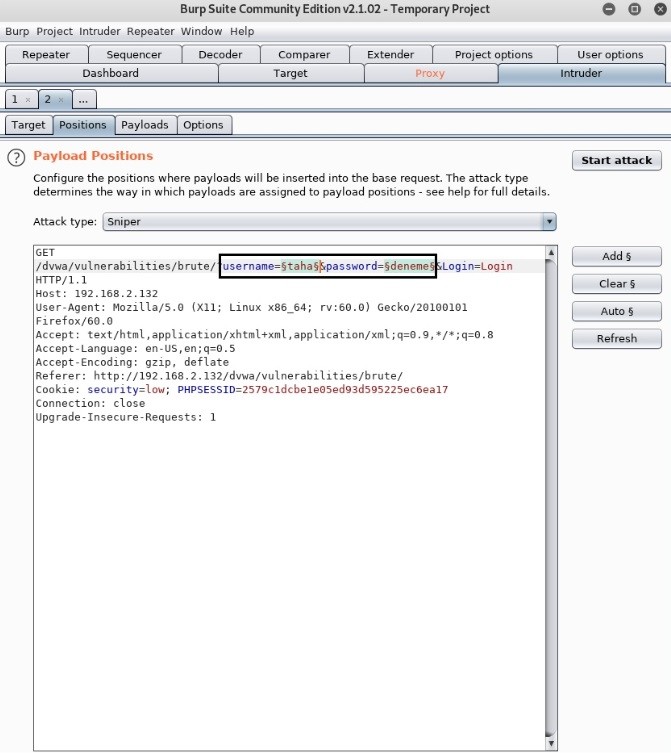

Sağ tık yapıp Send to Intruder diyoruz. Intruder ekranımıza geliyoruz. Positions sekmesinden parametrelimizi temizlemek için Clear’a basıyoruz ve denediğimiz isim ve şifreyi seçip Add’e basarak saldırı parametresi için ekliyoruz.

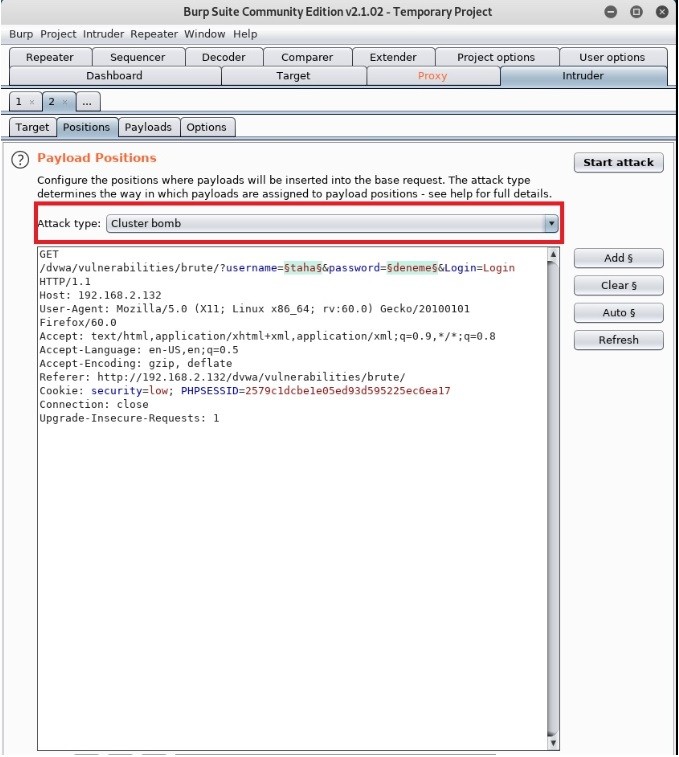

Payload Positions’a gelip Attack Type’ımızı Cluster Bomb olarak ayarlıyoruz. Böylelikle wordlistimizi hem kullanıcı adında hem de şifrede kullanabileceğiz.

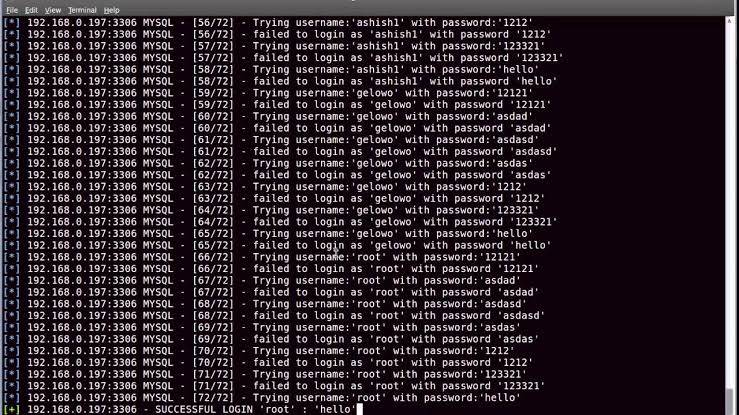

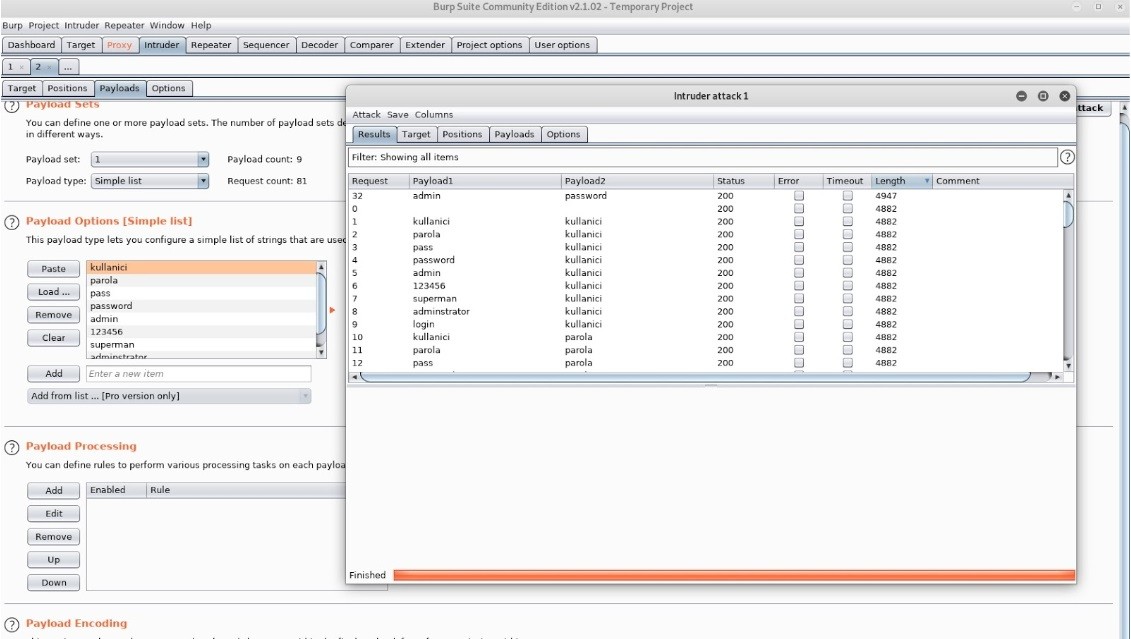

Sonra payloads ekranımıza geliyoruz ve masaüstüne leafpad’den bir wordlist oluşturuyoruz. Wordlist’e istediğimiz kulanıcı adını ve şifreyi girebiliriz ya da wordlist hazırlamak istemiyorsanız internetteki birçok wordlisti indirebilirsiniz. Payload Options’a gelip Load diyerek bu wordlistimizi Burp Suite’e ekliyoruz. Payload Set 2’ye gelip listemizi oraya da ekliyoruz. Sonra saldırıyı başlatıyoruz.

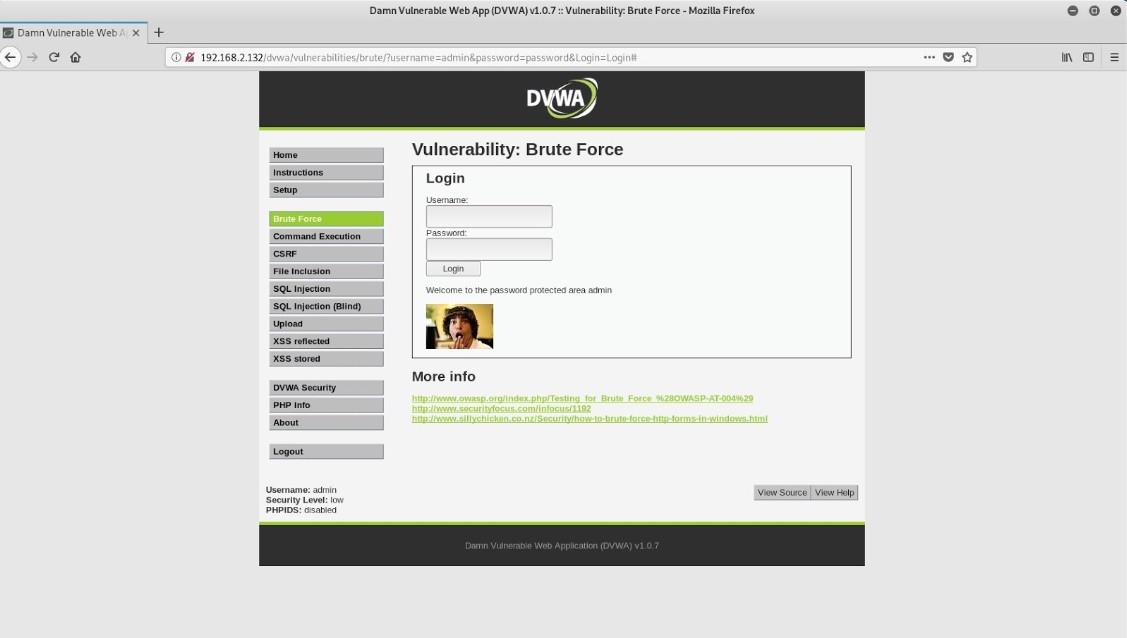

Sonra programımızın yaptığı denemeleri uzunluklarına göre sıralıyoruz. Farklı olan genelde aradığımız kullanıcı adı ve şifre oluyor. DWVA’ya gelip elde ettiğimiz sonucu deniyoruz yani kullanıcı adı “admin” ve şifre “password”. Gördüğümüz gibi sonuç başarılı.

Windowstanmı Linux tanmı yapıyorsunuz dwa yı nerden açıyorsunuz sıfırdan anlatabilirmisiniz

Elinize sağlık güzel bir çalışma olmuş.