TROJAN (TRUVA ATI) NEDİR?

İsmini meşhur truva savaşından alan trojan yazılımları temel olarak sistemde bir arka kapı (backdoor) oluşturarak tekrardan erişim sağlanmasını sağlayan yazılım çeşitleridir. Truva savaşında bir türlü ele geçirilemeyen bölgeye sızmak amacıyla at şeklinde tahtalardan yapılmış bir heykel barış simgesi olarak hediye edildi, fakat aslında o devasa heykelin içerisinde sızmak ve içeriden fethetmek için konuşlandırılmış askerler bulunuyordu. Başarılı olan strateji sonrası bölge ele geçirildi. Trojan yazılımlarının da genelde uyguladığı sızma şekli bu teknik üzerine kuruludur. Sisteme farklı yazılımların içerisine enjekte edilerek bulaştırılmak la beraber birçok farklı yolla kendini enjekte ederek daha sonrasında erişilmek üzere arka kapı (backdoor) oluşturur. Trojan yazılımları genel olarak zararlı kategorisinde bulunduklarından virüs olarak nitelendirilmektedirler. Virüs çeşitleri arasında en çok özelliğe sahip olan yazılımlardan biridir.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

Geniş özellik skalası ile saldırganın hedef sistem üzerinde tam yetki sağlamasını amaçlar. Sızılan sisteme tekrardan erişim sağlanabilmesi için kendini sisteme enjekte ederek sistem dosyaları yerine geçebilir, kendini gizleyebilir, birçok servisi engelleyebilir. Trojanlar o kadar fonksiyoneldir ki fiziksel olarak bilgisayara erişimi olan kullanıcıdan daha aktif olarak sistemi kullanabilir.

NASIL BULAŞIYORLAR?

Birçok zararlı yazılımda olduğu gibi genel yollarla bulaşabilmenin yanında kendine has enjekte yolları da bulunmaktadır. Bunlar şu şekildedir:

- Farklı yazılımların içerisine gömülerek (enjekte edilerek)

- Usb bellek gibi yazılabilir ortamlara kopyalanarak

- Zararlı web sitelerinden bilgisayara indirilerek

- Sistem açıklarından yararlanılarak

- Fabrikasyon aşamasında eklenerek

- Saldırgan kullanıcı tarafından fiziksel erişimle

- E-Posta ekleri olarak

- Pdf gibi doküman türleri içine eklenerek

Daha birçok bulaşma yolu olsa da genel çerçevede bu yollarla sisteme bulaşabilmektedir.

Sitemizin üniversite öğrencisi gönüllü editörlerine bir kahve ısmarlar mısınız?

Trojan yazılımlarının sisteme bulaştırılması, kendini sisteme enjekte etmesi için en çok tercih edilen yol başka bir yazılımın içerisinde eklenerek sisteme girmektir. Burada ana amaç kullanıcıların zaafları kullanılarak bilgisayara indirilen ve zararsız gibi görünen yazılımların içerisine eklenmiş olan trojanın ana yazılım ile birlikte aktive olmasıdır. Günümüzde bu tür yazılımların en çok bulaştığı sistemlere bakıldığında genellikle pornografik siteleri sık sık ziyaret eden, illegal (hack tool, crackli yazılım) yazılımları indiren, torrent üzerinden (film, dizi, mp3…) gibi içerikleri çeken kullanıcıların bilgisayarları olmaktadır. Bu kullanıcılar bu tür illegal yazılımları kullanırken halihazırda antivirüs yazılımları kullanmaz veya kapatırlar çünkü çoğu antivirüs bu tür içerikleri engellemektedir, sonuç olarak ücretsiz olarak elde edilmek istenilen içerikler ile sisteme saldırgan kişiler erişim sağlayabilir ve kontrolü devralabilir.

ZARARLARI NELERDİR?

Trojan virüslerinin zararları saymakla bitmeyecek kadar çok olsa da ana başlıklar altında sıralamak gerekirse şunlar:

- Kredi Kartı bilgilerini ele geçirmek

- Bilgisayarı zombi haline getirmek (ddos saldırılarında kullanılmak üzere)

- Kişisel verileri ele geçirmek ve şantaj uygulamak

- Tüm dosyaları şifrelemek ve fidye istemek

- Sistemi bozma, yavaşlatma gibi eylemler gerçekleştirme

- Tüm bağlı aygıtlara erişme ve kullanma

Gibi ana başlıklar incelendiğinde bir trojanın sisteme tamamen hükmedebileceği anlaşılmaktadır.

Örneklerle durumun anlaşılması kolaylaşabilir:

Ayşe Sadece Film İzlemek İstemişti

Ayşe arkadaşının önerisi üzerine internet üzerinden bir film izlemek ister fakat bu filmi yasal olarak yayın yapması yasak olan bir site üzerinden izlemeye başlamıştır. İzlerken önüne bir reklam çıkar ve tüm filmleri ücretsiz/bedava bir şekilde kolayca indirebileceği ibaresi ekranda belirir. Bu durum Ayşe’nin ilgisini çeker ve reklama tıklayarak indirilmesi gerektiği belirtilen programı indirir ve sisteme yükler.

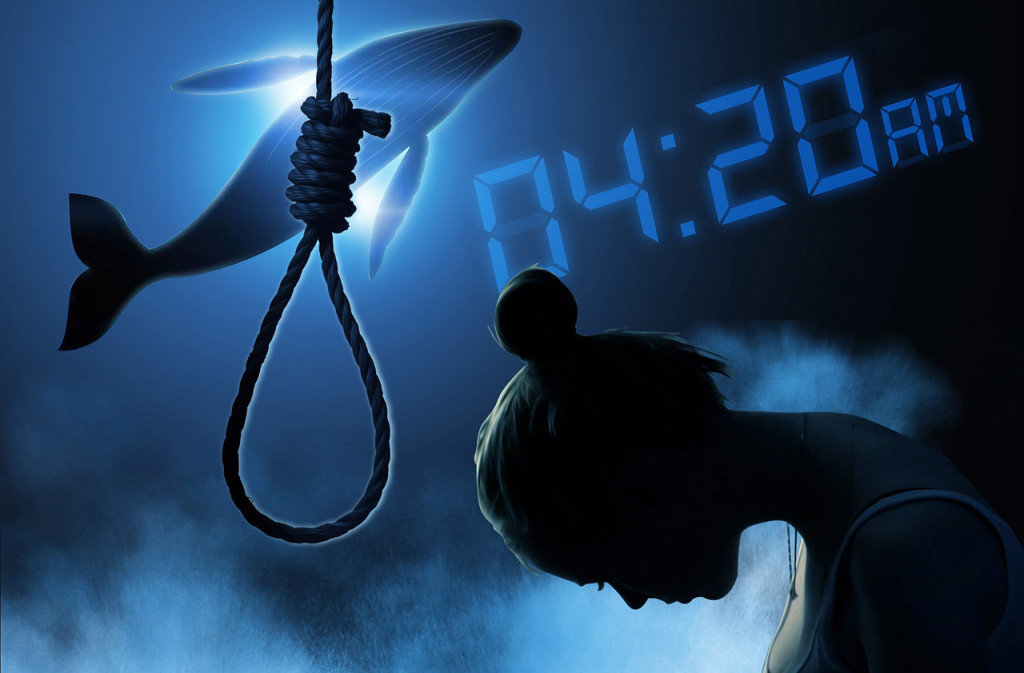

Ayşe çok mutludur ve izlemek istediği filmleri para verip sinemada veya ücretli üyelikleri olan sitelerden izlemek yerine ücretsiz bir program üzerinden istediği zaman izleyebilmektedir. Ayşe okuldan eve gelip bilgisayarını açtığında karşısına çok garip bir şey çıkar. Ayşe’nin müstehcen fotoğraflarının ellerinde olduğu ve Ayşe belirtilen şartları, istekleri yapmaz ise bu fotoğrafları arkadaşları, ailesi, akrabaları gibi yakın çevresiyle paylaşacaklarını söylüyorlar. Ayşe çok büyük bir şok geçiriyor ve ağlayarak durumu anlamaya çalışıyor. Durum Ayşe’nin ücretsiz olarak filmleri izlemek için indirdiği program ile beraber gelen trojan ile elde edilen bilgilerin kullanılmasıdır. Ayşe izlemiş olduğu bir belgeselde bu gibi bir durumun başkalarının da başına geldiği ve bunun trojan yazılımlarıyla yapıldığını hatırlar. Kendisini bu durumdan kurtarabilmek adına derin düşüncelere dalan Ayşe sonunda ışık göremediği için hackerların isteklerini kabul etmek zorunda kalır. Tüm bu bilgiler Ayşe’nin bilgisayarına bulaşan trojanın saldırgana ilettiği bağlantı mesajı sonrası saldırganın Ayşe’nin bilgisayar kamerası üzerinden onu izlemeye alması ve onun uygunsuz durumlarını fotoğraf ve video halinde kayıt altına almasıyla elde edilir. Hacker Ayşe’ den birçok iğrenç istekte bulunmaktadır, saçlarını kesmesi, tırnaklarını çekmesi, bileğini kesmesi gibi istekler. Ayşe artık hacker ne istiyorsa yapmaktadır, fakat sürekli olarak bu durumdan kurtulmak için bir yol aramaktadır. Son olarak istenen Ayşe’nin belirtilen bir yere gidip intihar etmesidir, fakat Ayşe bu isteğe karşı gelerek artık istediklerini yapmayacağını söyler. Hacker bunun üzerine sadece onun bilgilerinin değil ailesinin ve birçok arkadaşının da bilgilerinin elinde olduğunu kanıtlarıyla gösterir. Çaresiz durumda kalan Ayşe artık yaşama isteğini yitirir ve son istek olan “intiharı” kabul eder. Ertesi gün haber bültenlerinde “Mavi Balina oyununu oynayan 17 yaşındaki Lise Öğrencisi Ayşe yaşadığı evde ölü olarak bulundu” şeklinde bir haber yapılır.

HACKER BANA ŞANTAJ YAPIYOR?

Bir hacker sisteminize sızdı ve örnektekine benzer bir durum söz konusu ise asla pes etmemelisiniz. Kısaca bir trojan sisteminize bulaşmış ve saldırgan da sizi hedef olarak belirlemişse bu durum karşısında kendinizi çaresiz hissetmeniz doğaldır. Fakat durum ne olursa olsun asla hackerın istediklerini yapmamalısınız, siz direndikçe hackerın sizinle uğraşma isteği azalır ve harcadığı zamana değmediğini düşünerek hedef değiştirebilir. Hackerlar uzun süre bir hedefe odaklanamaz. En önemlisi da benzer bir durum karşısında uzman kişilere danışmak en doğru tercih olacaktır. Siz istenilenleri yaptıkça saldırganın sizi ele geçirmesi git gide daha da kolaylaşır ve sonu çok kötü bitebilir. Günümüzde artık paranın bile tatmin edemediği, yetenekleri en iyi mühendisleri, bilim adamları gibi nitelikli kişileri gölgede bırakabilecek hackerlar var ve bunların çoğu kötü amaçlı, egosunu tatmin etmek kişisel zevklerini doruklara kadar yaşamak adına insan hayatlarını hiçe sayabiliyorlar. Çok iyi gizlenen ve bulunması olası olsa da çoğu zaman bulunamayan bu tür hackerlar her yaptığı olayda çıtayı yükselterek daha büyük hedefler belirliyor. Bu gün kendine hacker diyen birçok kişi olsa da gerçekten bilgili bir gerçeklerin asla gün yüzüne çıkmadığını biliyor.

Ne kadar önlem alsanız da hackerların giremeyeceği sistem yoktur ama verebilecekleri zararlar güvenlik önlemlerinize sınırlıdır.Bugün facebook ceo’ su bile laptop bilgisayarının kamerasına bant yapıştırıp mikrofonunu kapatıyorsa durumun ne kadar ciddi olduğunu anlamak için çaba sarf etmemize dahi gerek yok.

Yıllardır arkadaşınız olan biri bir hacker tarafından kullanılarak size trojan bulaştırabilir ve bu tür bir eylem ile bir network (ağ) oluşturulabilir.

NASIL ÖNLEM ALABİLİRİZ?

Hepsinden önce sürekli sistemimizde bir zararlı yazılım bulunduğunu farz ederek sistemimizi bu doğrultuda düzenli olarak bakımlardan geçirmeliyiz.

Alınabilecek önlemler nelerdir:

- Düzenli sistem bakımı

- Güncel bir antivirüs yazılımı

- Zararlı sitelerden uzak durma

- Hiçbir şeyin bedava olmadığını kabul etme

- En yakın arkadaşınız olsa bile kişisel bilgisayarınızı kullanmasına izine vermeme

- Kullanılmadığı zamanlarda kamera, mikrofon gibi aygıtları devre dışı bırakma

- Bilinmeyen yazılımları çalıştırmama

- Harici depolama aygıtlarını kullanmadan önce tarama

- Belirli aralıklarla sistemi sıfırlama (format)

- E-posta eklerini tarama

- Sisteme yüklenebilecek yazılımların kaynağının onaylı olmasını kontrol etme

- İllegal yazılımları kullanmama (crackli oyun, yazılım…)

- Torrent gibi protokollerden edinilen içeriklerin kullanılmasında ek önlem alma

Bu önlemler birçok kullanıcıyı saldırganların (hacker) hedef kitlesinden çıkarsa da asla mutlak bir güvenlik sağlanamayacağı unutulmamalıdır. Bilgisayar nihai bir güvenlik sistemi ile korunuyor olsa bile, insanın olduğu her sistem açık barındıran birer sistemdir.