Nmap , şüphesiz sızma testi uzmanları tarafından kullanılan en iyi keşif aracıdır. Bu açık kaynaklı uygulama, kuruluşundan bu yana çok yol kat etti ve ağ güvenliğinde bir oyun değiştirici olduğunu kanıtladı. Nmap, tek bir ağın veya ağ aralığının kritik bilgilerini belirlemek için yaygın olarak kullanılır. Güvenlik araştırmacılarının bir ağdaki güvenlik açıklarını tespit etmesine izin veren sağlam bir Nmap komutları listesi vardır. Kötü niyetli kullanıcılar, yetkisiz ağlara bir giriş noktası belirlemek için Nmap’tan büyük oranda yararlanır. Ayrıca, önceden oluşturulmuş komut dosyalarının bulunduğu büyük bir kütüphane Nmap’i her zamankinden daha güçlü hale getiriyor.

Sistem Yöneticileri için Nmap Komutları

Bazı basit Nmap taramalarını gerçekleştirerek ağlardaki sorunları kolayca bulabilirsiniz. Mükemmel belgelere sahiptir, bu nedenle farklı Nmap komutlarını tamamen ezberlemenize gerek yoktur. Hangi işlevselliği aradığınızı biliyorsanız, kılavuzdan kolayca bilgi bulabilirsiniz. Ayrıca, önceden oluşturulmuş sağlam NSE komut dosyaları kümesi, ortak görevleri otomatikleştirmeye yardımcı olur.

Yeni Başlayanlar İçin Temel Nmap Komutları

Nmap, büyük bir komut kombinasyonu sunduğundan, önce temel komutlarda ustalaşmak önemlidir. Aşağıdaki bölümde Nmap kullanarak basit ağ taramalarının nasıl yapılacağını göstereceğiz.

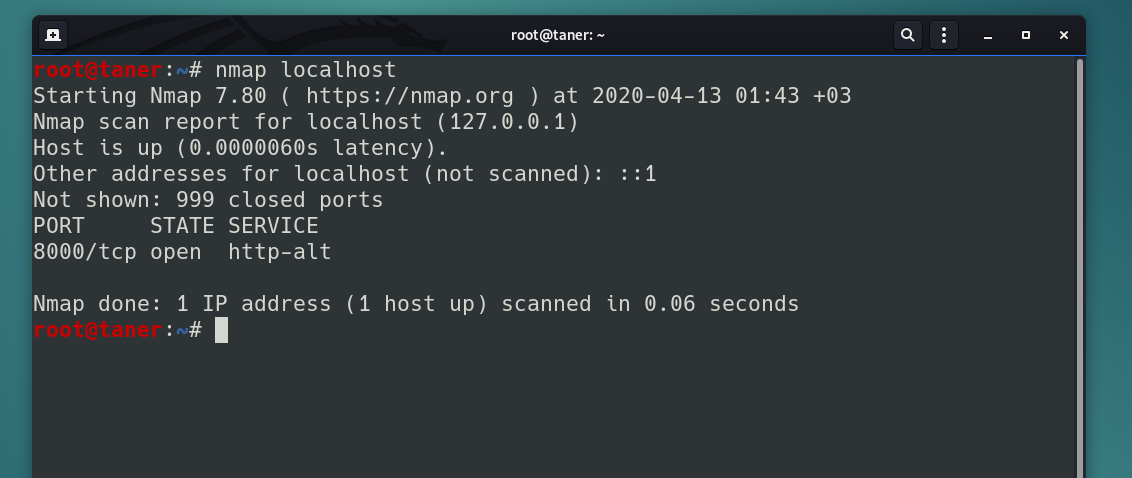

1. Tek Bir Ana Makineyi (Host) Tarama

Ana makine, belirli bir ağa bağlı herhangi bir makinedir. Nmap, yöneticilerin IP adreslerini veya ana bilgisayar adlarını kullanarak ana bilgisayarları kolayca taramasına izin verir. Aşağıdaki komut 1000 ortak bağlantı noktasını tarar ve tüm açık bağlantı noktalarını, durumlarını ve hizmetlerini listeler.

$ nmap 192.168.1.1

IP’yi, aşağıda gösterildiği gibi isterseniz ana bilgisayar adıyla değiştirebilirsiniz.

$ nmap hostname

2. Birden Fazla Ana Makineyi Tara

Aynı anda birden fazla ana makineyi taramak da Nmap kullanarak çok kolaydır. Bunu sadece IP veya ana bilgisayar adlarını art arda girerek yapabilirsiniz. Aşağıdaki örnek bunu gösterir.

nmap $ 192.168.1.1 192.168.1.3 192.168.1.5 $ nmap hostname1 hostname2 hostname3

Nmap ayrıca bunun için kullanışlı bir kolay yazım şekli sağlar.

nmap $ 192.168.1.1,3,5

3. IP Adres Aralığını Tarama

Aynı anda bir dizi IP adresini de tarayabilirsiniz. Aşağıdaki komut bunu gösterir.

nmap $ 192.168.1.1-15

Bu komut, alt ağın ilk on beş ana bilgisayarını tarar. Birçok kişi bu amaçla joker karakter kullanır. Aramanıza joker karakterler eklemek, kullanılabilir tüm ana bilgisayarları denetler.

$ nmap 192.168.1. *

Tüm bir alt ağı taramak için aşağıdaki komutu kullanın.

$ nmap 192.168.1.1/16

4. Bir Dosyadan Ana Bilgisayarları Oku ve Tara

Nmap, bir dosyadan ana bilgisayar adreslerini okuyabilir ve daha sonra bağlantı noktası bilgileri için tarayabilir. İlk olarak, gösterildiği gibi bazı ana bilgisayarları içeren bir dosya oluşturun.

$ echo -e "192.168.1.1-10 \ nlocalhost" >> / tmp / hosts $ cat / tmp / hosts

Oluşturulan dosyada ana makineler, localhost ve verilen IP aralığından oluşan iki satır içermelidir. Nmap kullanarak bunu okumak için aşağıdaki komutu kullanın.

$ nmap -iL / tmp / hosts

5. Bazı Ana Bilgisayarları Taramadan Hariç Tut

–Exclude seçeneği, kullanıcıların belirli ana bilgisayarları belirli bir IP aralığından hariç tutmasına olanak tanır. Ana bilgisayarları bir dosyadan hariç tutmak için –excludefile seçeneğini kullanabilirsiniz. Aşağıdaki komutlar bunu gösterir.

$ nmap 192.168.1.1/24 --exclude 192.168.1.1,3,5 $ nmap -iL /tmp/hosts --excludefile /tmp/exclude

Burada, / tmp / exclude dosyası, kullanıcının ilgilenmediği ana bilgisayarları içerir. Kılavuzumuzu olabildiğince kısa tutmak için bu dosyayı göstermiyoruz.

6. Tarama Ayrıntılarını Artırın

Varsayılan arama oldukça sınırlı bilgi sağlar. Nmap, aramanıza fazladan ayrıntı eklemek için -v seçeneği sunar. Bu işaret kullanıldığında, Nmap’i aramanızla ilgili ek bilgiler vermeye zorlar.

$ nmap -v 192.168.1.1

Bu bayrağın eklenmesi, çıktı bilgisini önemli ölçüde artırır. Ayrıca, yeni başlayanların Nmap’ın nasıl çalıştığını görselleştirmelerine de yardımcı olur.

7. İşletim Sistemi Bilgilerini Algılama

Nmap, uzaktan işletim sistemi algılaması söz konusu olduğunda birçokları için uygun bir seçimdir. -A bayrağı Nmap’a test ettiğiniz ana bilgisayarlarla ilgili işletim sistemi bilgilerini bulmasını ve görüntülemesini söyler.

$ nmap -A 192.168.1.1 $ nmap -A -v 192.168.1.1

Böylece, arama sonucunuz hakkında ek bilgi almak için -v bayrağını ekleyebilirsiniz. Yeni başlayanlar için Nmap komutlarına hakim olmanın harika bir yoludur. Aşağıdaki komut, bir dosyada bulunan ana bilgisayarların işletim sistemi bilgilerinin nasıl algılanacağını gösterir.

$ nmap -v -A -iL / tmp / hosts

8. Ana Bilgisayarların Güvenlik Duvarı Bilgilerini Alın

Uzman bir ağ-sistem yöneticisi ağları güvenlik duvarlarının arkasında tutacaktır . Bu, potansiyel Nmap aramalarını alakasız bilgilerle besleyebilir. Ancak, bir ana bilgisayarın bir sonraki komutla güvenlik duvarıyla korunup korunmadığını kolayca öğrenebilirsiniz.

$ nmap -sA 192.168.1.1 $ nmap -v -sA 192.168.1.1

Başlangıç Nmap kullanıcısıysanız, v geniş kapsamlı bayrağını olabildiğince kullanmanızı öneririz. Nmap’in çalışmalarını daha ayrıntılı olarak anlamanıza yardımcı olacaktır.

9. Güvenlik Duvarı Korumalı Ana Bilgisayarları Tara

Harici güvenlik duvarları tarafından korunan ana makineler, Nmap gibi tarayıcılara cevap vermez. Hedeflenen sunucunun bu şekilde korunacağını tespit ettiyseniz, aşağıdaki komutu kullanın.

$ nmap -PN hostname $ nmap -PN 192.168.1.1

10. IPv6 Ana Makinelerini Tara

Hala yaygın olmasa da, IPv6 adresleri kullanılmaktadır ve yakın gelecekte uzak ana bilgisayarların standartı haline gelecektir. Nmap zaten IPv6 tarama desteği sunuyor. Aşağıdaki komut, bunun nasıl yapılacağını gösterir.

$ nmap -6 hostname $ nmap -6 2001:0db8:85a3:0000:0000:8a2e:0370:7334

Ağ Yöneticileri için Günlük Nmap Komutları

Nmap, ağ yöneticileri , etik hackerlar ve sızma testi uzmanları için yararlı komutlar sunar . Aşağıdaki bölümde bazı yaygın ve gerekli komutları ele alıyoruz.

11. Ana Bilgisayarları Belirli Bağlantı Noktaları için Tarama

Nmap, yöneticilerin ana bilgisayarları yalnızca belirli bağlantı noktaları için denetlemesine izin verir. Aşağıdaki komutlar bunu gerekli örneklerle gösterecektir.

$ nmap -p 21,22,80,443 localhost $ nmap -p 21,22,80,443 192.168.1.1

Ayrıca aşağıda gösterildiği gibi bir dizi bağlantı noktası da belirleyebilirsiniz.

$ nmap -p 1-65535 localhost

Bu komut, localhost ağınızı tüm yaygın bağlantı noktaları için tarar.

12. Ek Port Tarama Yöntemleri

Nmap her tür bağlantı noktasını keşfedebilir ve inceleyebilir. Aşağıdaki örnekler UDP bağlantı noktalarının nasıl taranacağını, joker karakterlerin nasıl kullanılacağını vb. gösterir. UDP bağlantı noktası taraması yapmak için aşağıdaki komutu kullanın.

$ nmap -p U: 53, 67, 111 192.168.1.1

Hem TCP hem de UDP bağlantı noktalarını taramak için aşağıdaki sözdizimini kullanın.

$ nmap -p -T: 20-25,80,443 U: 53, 67, 111 192.168.1.1

Bir sonraki komut, joker karakter kullanarak bağlantı noktalarını tarar. Verilen ana bilgisayar için mevcut tüm bağlantı noktası yapılandırmalarını tarar.

$ nmap -p "*" 192.168.1.1

Aşağıdaki Nmap komutu yalnızca en yaygın 10 bağlantı noktasını tarar.

$ nmap --top-ports 10 192.168.1.1

13. Bağlantı Noktası Taraması Olmadan Ana Bilgisayarları Listele

Bağlantı noktası taraması müdahaleci olduğundan, birçok yönetici ana bilgisayarlarını doğrudan bağlantı noktaları için taramaz. Bunun yerine, bir ağdaki kullanılabilir ana bilgisayarların listesini almak için basit bir ping göndermek için Nmap’i kullanırlar. Kötü niyetli saldırganlar da görünmez kalmak için bu tür yöntemlerden yararlanır.

sudo nmap -sn 192.168.1.0/24

Bu komuttan en iyi şekilde yararlanmak için sudo ayrıcalıklarına ihtiyacınız olacak. Nmap, TCP ACK isteğini gönderemez ve olası ana bilgisayarlardan kaçınabilir.

14. Ana Makinelerin Hızlı Taranması

Nmap’ı rastgele ana bilgisayarları ve bağlantı noktalarını taramak için kullanırsanız, biraz zaman alacaktır. Bunun yerine, Nmap’ın yalnızca en yaygın bağlantı noktalarını (100 port) aradığı ve tarama süresini bazı faktörler tarafından artırdığı hızlı modu kullanabilirsiniz.

$ nmap -F 192.168.1.0/24 $ nmap -F localhost

-F bayrağı bu hızlı etkinleştirir.

15. Sadece Açık Portları Göster

Nmap bağlantı noktası taramaları, bir ana bilgisayar için tüm açık ve filtrelenmiş bağlantı noktalarını listeler. Çıktınızı yalnızca açık bağlantı noktaları olan ana bilgisayarlarla sınırlandırabilirsiniz. Ancak, bu komut ayrıca harici uygulamalar tarafından filtrelenmiş olabilecek açık portları da yazdırır.

$ nmap --open 192.168.1.1 $ nmap --open localhost

16. Bağlantı Noktasının Neden Belirli Bir Durumda Olduğunu Görün

Nmap, kullanıcıların belirli bir bağlantı noktasının neden belirli bir durumda olduğunu araştırmasına olanak tanır. Bu tür sonuçları almak için – reason seçeneğini kullanmanız gerekir.

$ nmap --reason localhost $ nmap --reason 192.168.1.1

Yukarıdaki komutlar bir portun mevcut durumunun arkasındaki nedenleri gösterecektir. Bu bilgiler hata ayıklamaya büyük ölçüde yardımcı olur ve uzmanların hedef portlarını daha iyi görselleştirmelerini sağlar.

17. Ağ Arabirimlerini ve Rotalarını Görüntüle

Ağ yapılandırmalarını anlamak , hem güvenlik analistleri hem de kötü niyetli kullanıcılar için gereklidir. Her ikisi de potansiyel bir ana bilgisayarın dünya çapında webe nasıl bağlandığını görmek istiyor. Seçilen bir ana bilgisayarın arabirimlerini ve yollarını kolayca özetlemek için Nmap’i kullanabilirsiniz.

$ nmap --iflist

Yukarıdaki komut, rota ve arayüzleri cihaz adı, IP, ağ geçidi ve benzeri bilgilerle görüntüleyecektir.

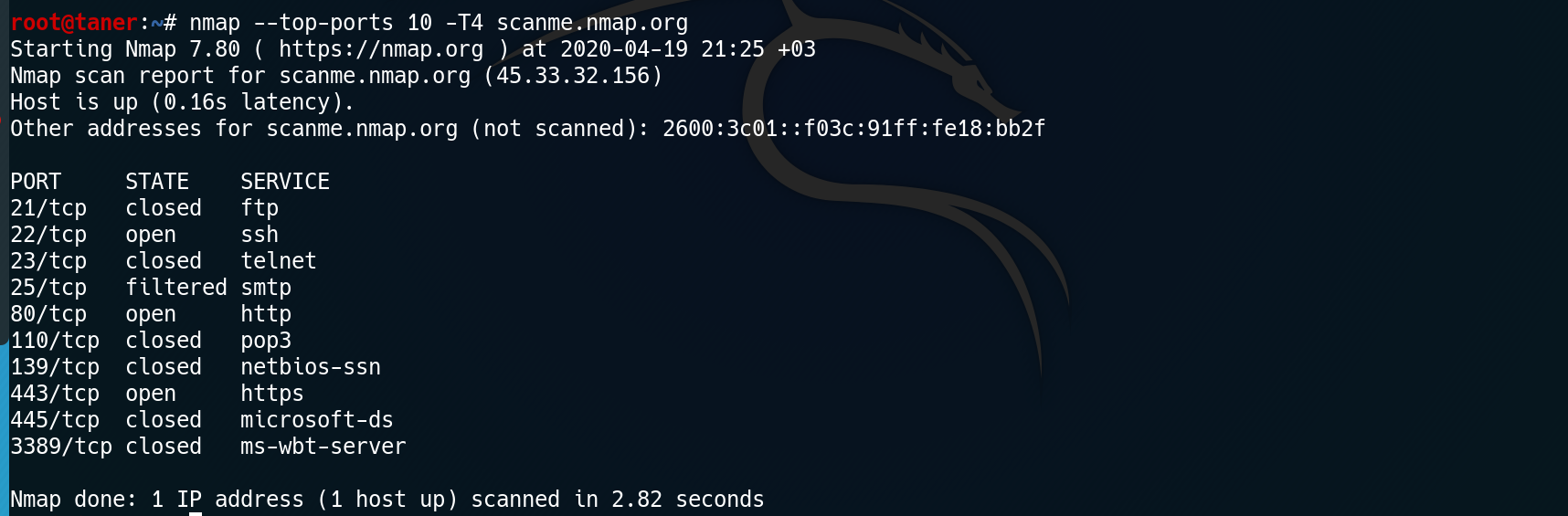

18. Zamanlama Şablonunu Ayarlama

Nmap’in en kullanışlı özelliklerinden biri sağlam zamanlama parametreleridir. -T seçeneğini kullanarak her Nmap taraması için geçen süreyi kolayca kontrol edebilirsiniz. Sonraki komutlar bunun örneğini gösterir.

$ nmap --top-ports 10 -T4 192.168.1.1

Bu komutun standart sözdizimiyle karşılaştırıldığında tamamlanması daha az zaman alacaktır. -T değerini 0’dan 5’e değiştirebilirsiniz; burada 5 en agresif taramayı ve 0 en nazik anlamına gelir. Agresif zamanlama parametreleri, Nmap’ın denetim altındaki ana bilgisayarları çökmesine neden olabilir. Varsayılan Nmap taramasında -T3 kullanılır.

19. İşletim Sistemi Algılamayı Etkinleştir

-A seçeneğini kullanarak işletim sistemine özgü bilgileri nasıl alacağınızı göstermiş olsak da, bunu yapmanın başka bir yolu var. -O bayrağı, bir ana bilgisayar veya ana bilgisayar aralığı için işletim sistemi algılamaya olanak tanır.

$ nmap -v -O localhost $ nmap -O 192.168.1.1/24

Bu Nmap komutları, özellikle güvenlik duvarları kullanılarak korunuyorsa , bazı işletim sistemlerini tanımayabilir . Bir sonraki örnek, bunun üstesinden gelmek için agresif OS algılamanın nasıl kullanılacağını gösterir.

$ nmap -O --osscan-guess 192.168.1.1/24

20. Servis ve Sürüm Bilgilerini Algılama

Aşağıdaki komutlar, hizmet ve sürüm bilgilerini algılamak için Nmap’i nasıl kullanabileceğinizi gösterir. Kötü amaçlı kullanıcılar bunu genellikle bir ana bilgisayarın güvenlik açığından etkilenen bir hizmet çalıştırıp çalıştırmadığını kontrol etmek için kullanır.

$ nmap -sV 192.168.1.1/24

-sV eklemek Nmap sürüm algılamayı etkinleştirir. -A seçeneğini kullanarak daha önce aldığınız benzer bilgileri sağlar. Bu komut, 192.168.1.1/24 alt ağı için kullanılabilir tüm ana bilgisayarları taradığından, daha uzun sürebilir. Bir sonraki örnek, daha önce bahsedilen -T seçeneğini kullanarak bu işlemi hızlandırır.

$ nmap -T5 -sV 192.168.1.1/24

21. TCP SYN Kullanarak Ana Bilgisayarları Tarama

Genellikle uzak sistemin güvenlik duvarları, Nmap bağlantı noktası taramaları tarafından gönderilen standart ICMP pinglerini bloke eder. Bu durumdan çıkmak için TCP SYN taramasını kullanabilirsiniz.

sudo nmap -PS20-25,80,110,443 192.168.1.1/24

Yukarıdaki komut, Nmap’in bir ana bilgisayarın hazır olup olmadığını keşfetmesini ve standart TCP iletişimini tamamlamadan bağlantı noktalarını taramasını sağlar.

22. TCP ACK Kullanarak Ana Bilgisayarları Tarama

TCP ACK yöntemi neredeyse yukarıdaki komut gibi çalışır. Ancak, en iyi korunan uzak ana bilgisayarların bile varlığını bulmakta gerçekten iyi çalışırlar. TCP ACK paketleri yerleşik TCP bağlantıları üzerinden onay verileri gönderdiğinden, uzak ana bilgisayarların konumlarını bildirmeleri gerekir.

sudo nmap $ -PA20-25,80,110,443 192.168.1.1/24

Yukarıdaki iki komutun her ikisi de, kullanıcıların -p ile yaptıkları gibi bağlantı noktalarını belirtmelerine olanak tanır. Ancak, ne -PS ne de -PA onlardan sonra herhangi bir alana izin vermez. Bunun farkında olun, aksi takdirde aramalarınız geçerli bilgi getirmez.

23. İşletim Sistemi Parmak İzlerini Alın

OS Parmak İzi, ağ iletişimi sırasında uzak ana bilgisayarların pasif bilgilerinin toplanması anlamına gelir. Nmap, aşağıda kolayca gösterildiği gibi sistem yöneticilerinin bunu yapmasına izin verir. Bu, uzak sistemin güvenlik duvarından taramanızın varlığını gizlemek, ancak yine de ilgili işletim sistemi bilgilerini almak için kullanışlıdır.

$ nmap -sT 192.168.1.1/24

Yukarıdaki bağlantı şeması Nmap’de TCP bağlantı taraması olarak bilinir.

24. IP Protokollerini Kullanarak Tarama

Bazen, gönderdiğiniz IP protokollerine izin vermeyen ana bilgisayarlarla karşılaşabilirsiniz. Aşağıdaki komutu kullanarak ana bilgisayarın hangi IP protokollerine izin verdiğini belirleyerek bu sorunu çözebilirsiniz.

$ nmap -v -sO 192.168.1.1

Desteklenen protokolleri aldıktan sonra, bu ana bilgisayarı taramak için uygun Nmap komutunu kullanabilirsiniz.

25. Güvenlik Duvarı / IDS’deki Zayıflıkları Tarama

Test cihazlarının Nmap’in tarama girişimlerini reddeden güvenlik duvarlarına veya saldırı tespit sistemlerine rastlamaları çok yaygındır. Neyse ki, sağlam Nmap komutları kullanıcıların güvenlik duvarı bilgileri vererek bu sorunu çözmelerini sağlar. Aşağıdaki komutlar bunu sizin için gösterecektir.

$ nmap -sN 192.168.1.1 $ nmap -sF 192.168.1.1 $ nmap -sX 192.168.1.1

İlk komut boş bir TCP bayrağı gönderir, ikincisi FIN bitini, son komut FIN, PSH ve URG bitlerini ayarlar. Bir bağlantı noktasının durumu hakkında bilgi vermede durum bilgisi olmayan güvenlik duvarlarını kandırırlar.

Etik Hackerlar için Nmap Komutları

Etik hackerlar , BT altyapılarındaki ağ hataları da dahil olmak üzere potansiyel kusurları arayan profesyonellerdir. Nmap’in seçeneklerinin gelişmiş kombinasyonlarını kullanarak işlerini hızlı bir şekilde yaparlar. Bir sonraki bölümde bu tür komutlar gösterilmektedir.

26. SCTP Kullanarak Uzak Ana Bilgisayarları Tarama

SCTP taraması, etkinliği nedeniyle test ediciler tarafından tercih edilen sessiz fakat kullanışlı bir tarama tekniğidir. Yalnızca yüksek düzeyde yapılandırılmış IDS sistemleri bu tür taramaları algılayabilir, böylece gerçek yaşam senaryolarında çok iyi performans gösterirler.

$ sudo nmap -sZ --top-ports 20 -T4 192.168.1.1/24

Yukarıdaki komut belirtilen alt ağ için en sık kullanılan 20 bağlantı noktasını tarar. Daha gizemli olmak istiyorsanız ve birkaç dakika daha beklemekte sorun yaşamıyorsanız, zamanlama parametresini atlayabilirsiniz.

27. Boşta Tarama Kullanarak Uzak Ana Bilgisayarları Tarama

Zombie host taraması olarak da bilinen bu tarama, kelimenin tam anlamıyla ağ üzerinde bir zombi host oluşturur ve bu host diğer hostları tarar.

sudo nmap -sI 192.168.1.103 192.168.1.101

Yukarıdaki komutta, 192.168.1.103 zombi ana bilgisayar ve 192.168.1.101 hedef uzak makinedir.

28. ARP Pingleri Kullanarak Uzak Ana Bilgisayarları Tarama

Bu, uzak ana bilgisayarları keşfetmek için en iyi Nmap komutudur. Hiçbir güvenlik duvarı ARP isteklerini engelleyemediğinden, bu deneyimli ağ test kullanıcıları için yararlı bir tekniktir.

sudo nmap -PR 192.168.1.1

Ancak, bu komutu kullanmak istiyorsanız yerel ağa erişmeniz gerekir. Ancak profesyonel penetrasyon testerlar için bu bir sorun olmamalıdır.

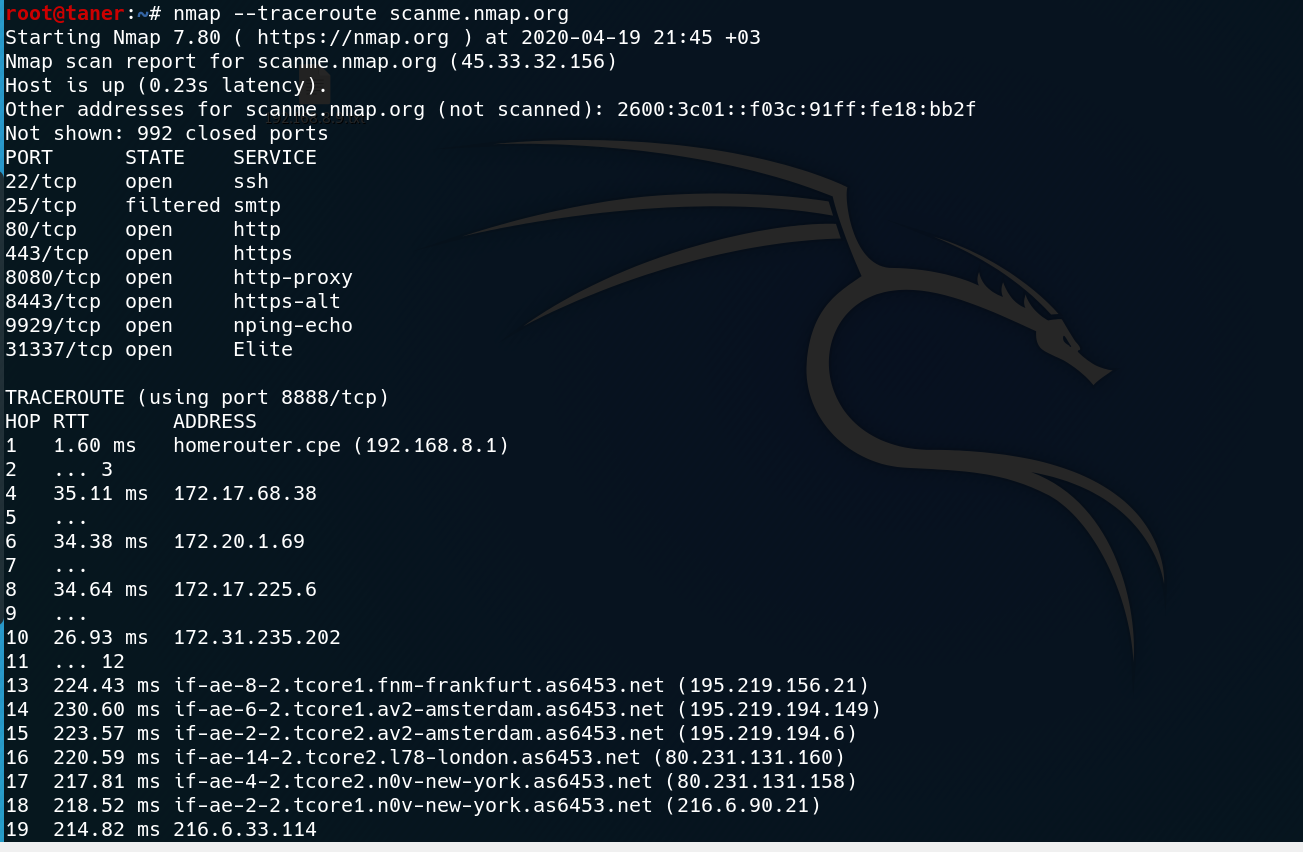

29. Uzak Ana Bilgisayara Rota Belirleme

Tecrübeli bir sistem yöneticisiyseniz, traceroute ile zaten çalışmış olabilirsiniz. Bir ağdaki hedef makinelere rotaları eşleştiren ilgi çekici bir UNIX aracıdır. Aşağıdaki komut, traceroute’u Nmap’den nasıl kullanabileceğinizi gösterir.

$ sudo nmap - Traceroute 192.168.1.1

Bu komut HOP mesafelerini ve hedefe ulaşma zamanlarını verir.

30. Tüm Ana Makineler için Ters DNS Çözümlemeyi Devre Dışı Bırakma

Varsayılan olarak, Nmap yalnızca çevrimiçi olarak bulunan ana bilgisayarlar için ters DNS çözümlemesi gerçekleştirir. Ancak, Nmap’in performansını önemli bir derecede azaltırlar. Etik bilgisayar korsanları, istemcilerinden yasal olarak DNS bilgilerini alabildikleri için genellikle bunu tüm ana bilgisayarlar için kapatır.

$ nmap -n 192.168.1.1

Bu, arama hızınızı önemli bir farkla artıracaktır. Bunu genellikle anonimliği korurken arama hızımı korumak için -T yerine kullanıyorum.

31. Sürüm Bilgilerini Alma

Daha önce, işletim sistemi ve diğer hizmetler için sürüm bilgileri edindik. Sorun Nmap çoğu zaman bir bağlantı noktası ile ilişkili varsayılan hizmetleri gösterir olmasıdır. Ana bilgisayarlar bazı bağlantı noktaları için varsayılan hizmet yerine diğer hizmetleri kullanabildiğinden, bu test kullanıcıları için sorunlara neden olabilir.

$ nmap -V 192.168.1.1

Bu komut, platform, derleme araçları vb. gibi çok ilgili bilgileri görüntüler.

32. Kontrol Versiyonu Algılama

Standart -sV bayrağını kullanarak uzak hizmetlerin sürüm bilgilerini nasıl algılayacağınızı gösterdik. Aşağıdaki komut, benzer Nmap komutlarını kullanarak sürüm algılamanın nasıl denetleneceğini gösterir.

$ nmap -sV --version-intensity 5 192.168.1.1

Bu, çok agresif bir sürüm algılaması gerçekleştirir ve uzak ana bilgisayarın alarm üretmesi muhtemeldir. Anonimliği artırmak için –version-intensity seçeneğinin değerini düşürebilirsiniz. Ancak bu, sürüm algılamayı sınırlar.

$ nmap -sV --version-intensity 1 192.168.1.1

33. Ana Bilgisayarları Parçalanmış IP Paketlerini Kullanarak Tarama

Nmap, sistem yöneticilerinin parçalanmış IP paketleri kullanarak uzak ana bilgisayarları taramasına izin verir. Temel olarak IP paketlerini küçük parçalara ayırır ve harici IDS / güvenlik duvarları aracılığıyla algılanmalarını zorlaştırır.

sudo nmap -f 192.168.1.1

Kullanıcılar ayrıca aşağıda gösterildiği gibi –mtu seçeneğini kullanarak kişiselleştirilmiş ofsetleri ayarlayabilir.

$ sudo nmap --mtu 16 192.168.1.1

34. Tuzak IP Adreslerini Kullanma

Çoğu ticari sistem yüksek düzeyde yapılandırılmış güvenlik duvarları ile korunduğundan, genellikle uzak bağlantı noktası taramalarını çok hızlı algılarlar. Nmap, kullanıcıların kimliklerini gizlemek için tuzak IP’lerini kullanmalarına izin verir.

$ nmap --top-ports 10 -D 10.1.1.2, 10.1.1.4, 10.1.1.6 192.168.1.1

IP’nizin ikincisi olduğunu varsayalım (10.1.1.4) ve 192.168.1.1’i tarıyorsunuz. Artık uzak ana bilgisayar taramayı bilecek, ancak kökeni hakkında emin olamıyor.

Nmap Komut Dosyası Motorundan (NSE-Nmap Scripting Engine) yararlanın

Nmap Scripting Engine (NSE), kullanıcıların etkili keşif yapmak için çok sayıda sağlam komut dosyası kullanmalarına olanak tanıyan sağlam bir özelliktir. Aşağıdaki bölümde, NSE komut dosyalarından yararlanan bazı yaygın Nmap komutları gösterilmektedir.

35. Varsayılan Güvenli Komut Dosyalarını Kullanma

NSE, görevlerini olağanüstü derecede iyi yapan çok sayıda güvenli komut dosyası ile önceden yüklenmiş olarak gelir. Sonraki komut, sürüm algılaması için varsayılan güvenli komut dosyasını kullanır.

$ nmap -sV -sC 192.168.1.1

Genellikle, standart seçeneklerden ziyade NSE komut dosyalarıyla tarama daha doğru bilgi verir. Yukarıdaki komut, Nmap için varsayılan sürüm algılama komut dosyasını yürütür.

36. Belirli NSE Komut Dosyalarını Kullanma

$ locate * .nse komutunu kullanarak sisteminizdeki kullanılabilir tüm NSE komut dosyalarını bulabilirsiniz . Bu komut dosyaları Lua kullanılarak yazılır ve kullanıcıların istediği kişiselleştirilmiş komut dosyalarını oluşturmasına olanak tanır. Sonraki komut, whois-ip adlı belirli bir NSE komut dosyası kullanır .

$ nmap --script=whois-ip.nse scanme.nmap.org

İlgili whois bilgilerini almak için ana makine adını kolayca hedef IP’nizle değiştirebilirsiniz. .Nse uzantısının zorunlu olmadığını unutmayın.

37. Ortak Dosyaları / Dizinleri Tarama

http-enum.nse NSE komut ortak dosyaları ve dizinleri için 2000’den fazla sorguları gönderir. Bu komut dosyasını, bilinen bazı hizmetlerin uzak bir sunucuda olup olmadığı hakkında kritik bilgi almak için kullanabilirsiniz.

$ nmap -n --script=http-enum.nse 192.168.1.1

Bu komut, söz konusu komut dosyasını kullanarak önemli hizmet bilgilerini edinmeye çalışacaktır.

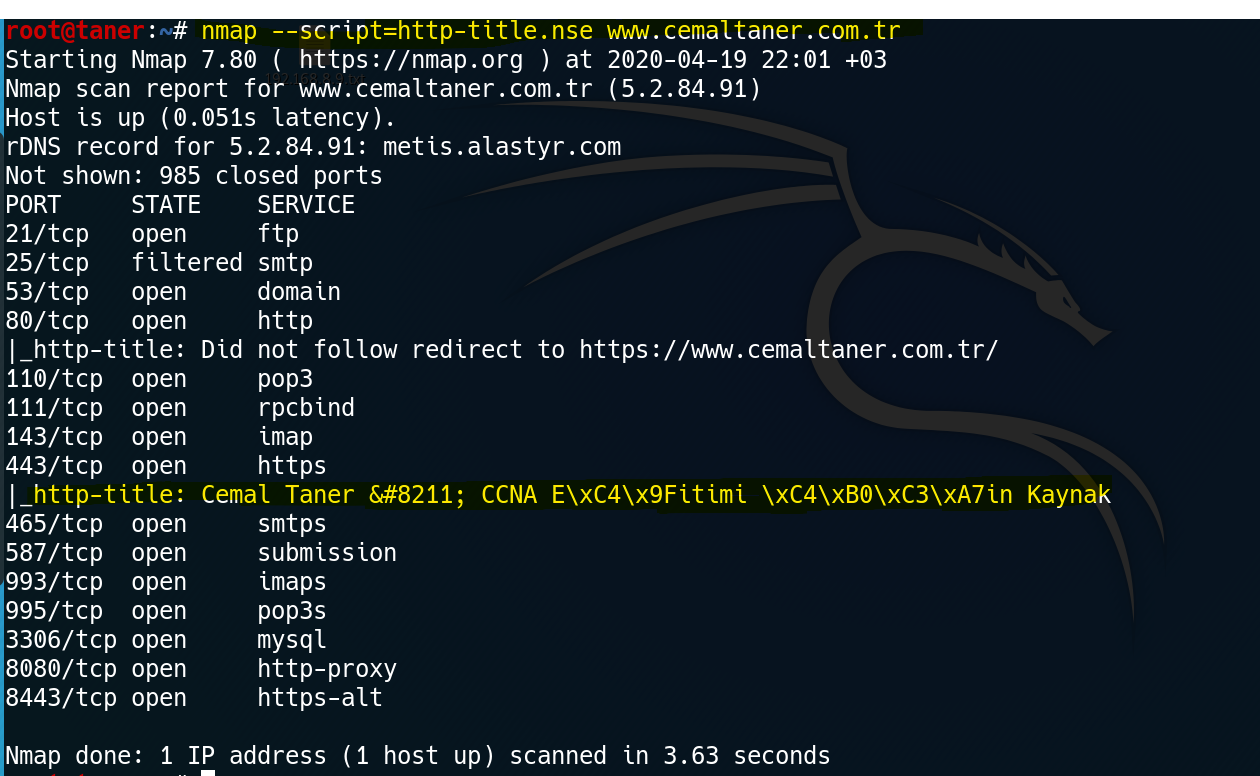

38. HTTP Sayfa Başlıklarını Alın

Uzak web sayfalarının başlıklarını edinmek için Nmap http-title komut dosyasını kullanabilirsiniz . Bu, uzak sunucuların içeriklerinin çıkarılmasında son derece yardımcı olabilir. Bunu çalışır halinde görmek için aşağıdaki komutu inceleyin.

$ nmap --script=http-title 192.168.1.1

Bu komut HTTP başlığını getirir ve görüntüler.

39. Birden Fazla Komut Dosyası Kategorisi Kullanma

Varsayılan olarak, NSE komut dosyaları kaba kuvvet, keşif, yararlanma ve güvenlik gibi kullanımlarına göre kategorilere ayrılır. Nmap’e aşağıda gösterildiği gibi bazı kategorilere ait tüm komut dosyalarını kullanmasını söyleyebilirsiniz.

$ nmap --script discovery,brute 192.168.1.1

Yukarıdaki komut, kategorilerin keşfine ve kaba kuvvete ait tüm NSE komut dosyalarını kullanacaktır. Yani, mevcut hostarı keşfetmeye ve onları kaba kuvvet uygulamaya çalışacaktır.

40. Komut Dosyası Seçimi için Joker Karakterler Kullanma

Nmap, bazı ölçütlerle eşleşen tüm komut dosyalarını seçmek için “*” joker karakterini kullanmanızı sağlar. Aşağıdaki komut ssh ile başlayan tüm komut dosyalarını kullanır.

$ nmap --script "ssh*" 192.168.1.1

Daha fazla esneklik için bu tür Nmap komutlarına ek seçenekler ekleyebilirsiniz.

41. Komut Dosyası Seçimi için Boole İfadeleri Kullanma

Nmap, kullanıcıların NSE betiklerini ve, veya değil gibi boole ifadeleri kullanarak seçmelerine olanak tanır. Aşağıdaki komutlar bunun bazı örneklerini gösterecektir.

$ nmap --script "not vuln" 192.168.1.1 $ nmap --script "default or broadcast" 192.168.1.1 $ nmap --script /path/to/scripts 192.168.1.1

İlk örnek, güvenlik açığı hariç tüm NSE komut dosyalarını yükler. İkinci komut, varsayılan veya yayın kategorilerinden komut dosyaları yükler. Son örnek, bir dizinden komut dosyaları yükler. Kişiselleştirilmiş NSE komut dosyaları yazabilir ve bu şekilde yükleyebilirsiniz.

42. Komut Dosyası Belgelerini Alın

Nmap, çok sayıda varsayılan ve özel komut dosyası sunduğundan, bunlar hakkındaki ayrıntıları hatırlamak zordur. Neyse ki, Nmap, NSE komut dosyaları için mükemmel belgeler sunar. Aşağıdaki komutlar, ayrıntılı bilgi için onları nasıl çağıracağınızı gösterecektir.

$ nmap --script-help "ssh-*" $ nmap --script-help "ssh-*" and "discovery"

İlk örnek ssh- ile başlayan tüm komut dosyalarının yardımını, ikincisi ssh ve bunların yanında keşif -discovery komut dosyalarını gösterir.

Çeşitli Nmap Komutları

Nmap komutları, kullanıcıların çok sayıda seçeneği birleştirmesine izin verdiğinden, bitmeyen sayıda komutu kolayca oluşturabilirsiniz. Aşağıdaki bölümde sık kullanılan bazı komutları özetliyoruz.

43. Heartbleed Güvenlik Açığı’nı inceleyin

SSL Heartbleed güvenlik açığı, kötü niyetli saldırganları başlatmak için iyi bilinen bir saldırı alanıdır. Sonraki komut, ana bilgisayarın bu güvenlik açığını içerisindeki NSE komut dosyasını kullanarak içerip içermediğini denetler.

$ nmap -sV -p 443 --script=ssl-heartbleed 192.168.1.1

Bu komutun çıktısı ağ yöneticilerinin eski SSL hizmetlerini kontrol etmelerine ve herhangi bir saldırı girişiminden önce onları yamalamalarına yardımcı olabilir.

44. IP Bilgilerini Alma

IP bilgilerini almak, uzaktaki saldırganların bir hedefi kontrol ederken yaptığı ilk görevlerden biridir. Bazı temel IP bilgileri whois verilerini, coğrafi konumu vb. İçerir. Bir sonraki komut, Nmap’ın bu tür pasif keşiflerde kullanımını gösterir.

$ nmap --script=whois*,ip-geolocation-maxmind,asn-query 192.168.1.1

Bu komut, uzak ana bilgisayarın whois girişi, coğrafi konum ve asn sorguları hakkında hazır NSE komut dosyalarını kullanarak bilgi bulur.

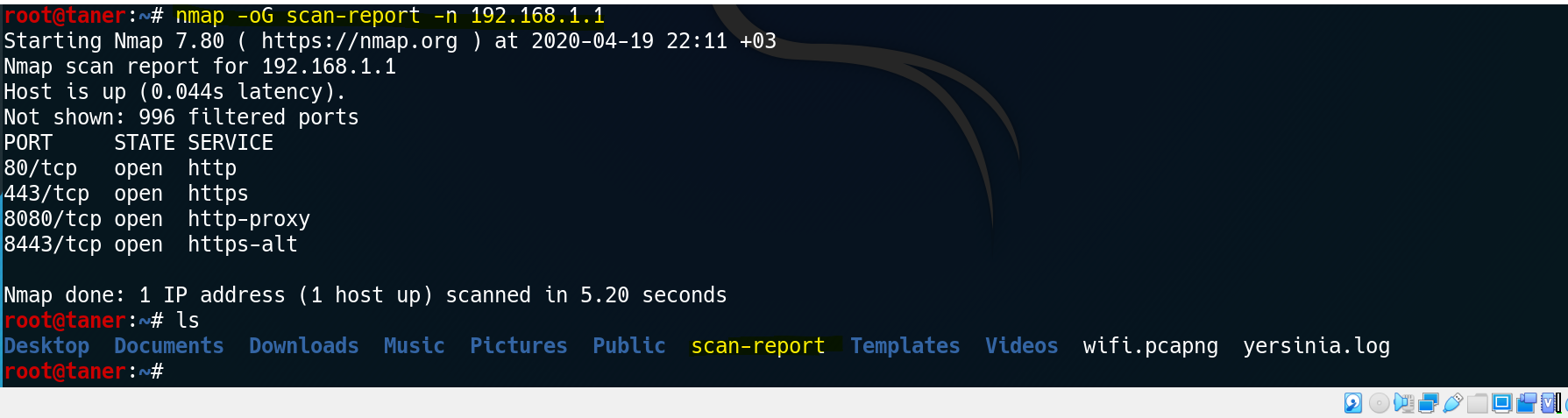

45. Nmap Çıkışlarını Kaydet

Nmap’in varsayılan çıktı formatı harika olsa da, genellikle tarama çıktınızı daha sonra kullanmak üzere kaydetmek istersiniz. Aşağıdaki örneklerden de görebileceğiniz gibi çok kolaydır.

$ nmap -oN scan-report -n 192.168.1.1 $ nmap -n 192.168.1.1 > scan-report

İlk örnek uzak ana bilgisayarı tarar ve çıktıyı geçerli dizindeki scan-report adlı bir dosyaya kaydeder. Bunu, ikinci örnekte gösterildiği gibi Unix yeniden yönlendirme işlecini kullanarak da yapabilirsiniz.

46. Ek Çıktı Biçimleri

Kullanıcıların çıktılarını daha kolay biçimlendirmesine izin veren birkaç Nmap komutu vardır. Aşağıdaki örnekler sizin için bazı önemli örnekleri göstermektedir.

$ nmap -oX scan-report.xml -n 192.168.1.1 $ nmap -oG scan-report -n 192.168.1.1 $ nmap -oA scan-report -n 192.168.1.1

Birincisi tarama sonuçlarını XML dosyası olarak kaydeder. İkinci örnek, sonucu grep tarafından kolayca erişilebilecek bir biçimde kaydeder. Son örnek Nmap’a sonuçları tüm formatlarda kaydetmesini söyler.

47. DDoS Yansıtıcı UDP Hizmetlerini Tarama

Saldırganlar genellikle uzak hedefleri kaldırmak için UDP tabanlı DDoS saldırılarından yararlanır . Aşağıdaki Nmap komutu, böyle bir DDoS yansıtıcı hizmetleri için bir hedef ağı tarar ve bunların nasıl engelleneceği konusunda ipuçları sağlar,

$ nmap –sU –A –PN –n –pU:19,53,161 –script=snmp-sysdescr,dns-recursion,ntp-monlist 192.168.1.1

Görünüşte karmaşık olmasına rağmen, birkaç seçenek ve komut dosyası içeren bir komuttan başka bir şey değildir.

48. Nmap Tarama Sonuçlarını Nikto’ya Aktarın

Nikto , tehlikeli dosyaları, yanlış yapılandırılmış CGI’ları, eski sunucuları vb. tespit etmek için kullanılan bir güvenlik açığı tarayıcısıdır. Aşağıdaki komut Nmap tarama sonuçlarını Nikto’ya gönderir.

$ nmap --top-ports 10 192.168.1.1/24 -oG - | /path/of/nikto.pl -h -

Şimdi Nikto kendi taramasını yapmak için Nmap sonucunuzu kullanacak.

49. NSE Scriptleri Kullanarak Banner Alın

Banner yakalama, uzak ana bilgisayarlardaki açık bağlantı noktalarının hizmet bilgilerini gösteren yaygın olarak kullanılan bir bilgi toplama tekniğidir. Aşağıdaki komut NSE banner komut dosyasını kullanarak bir ağın bannerlarını yakalar.

$ nmap --script=banner 192.168.1.1/24

50. Nmap Belgelerine başvurun

Nmap zaman içinde büyük ölçüde büyüdüğünden, yeni başlayanlar için tüm işlevlerini hatırlamak oldukça zordur. Neyse ki, Nmap belgeleri, kullanıcılara yardımcı olacak mükemmel bilgiler sağlar.

$ nmap --help $ man nmap

İlk komut size Nmap için mevcut tüm seçenekleri sağlayacaktır. Sonuncuyu kullanarak ayrıntılı bilgi arıyorsanız kılavuza bakabilirsiniz.

Son Olarak

Nmap komutları birçok kişinin düşündüğünden çok daha güçlüdür. Deneyimli kullanıcılar, sadece birkaç komut kullanarak savunmasız web sunucularını ve ilgili bilgileri kolayca bulabilir . Bilgisayar korsanları, istismarlarını gerçekleştirmek ve uzak ana bilgisayarları tehlikeye atmak için bu bilgilere güvenir. Bu nedenle, ağ yöneticilerinin bu şeyleri bilmesi ve altyapıları için bu tür sorunları çözmesi önemlidir.

Bu tür tarama tekniklerini kullanırken akılda tutulması gereken bir diğer önemli şey yasalardır. Çoğu insan kendi ağlarının taranmasından hoşlanmaz. Bu nedenle, bu tür görevleri sanal makinelerde veya scanme.nmap.org gibi izin verilen sistemlerde gerçekleştirin.

Emeğinize sağlık teşekkürler hocam.